Настройка зашифрованных сетей в SDN с помощью VMM

Важно!

Поддержка этой версии Virtual Machine Manager (VMM) завершена. Рекомендуется выполнить обновление до VMM 2022.

В этой статье объясняется, как шифровать сети виртуальных машин в программно-определяемой сети (SDN) с помощью System Center Virtual Machine Manager (VMM).

В настоящее время гостевая операционная система или приложение могут выполнять шифрование сетевого трафика с помощью таких технологий, как IPSec и TLS. Но эти технологии довольно трудно реализовать из-за конструктивной сложности и недостаточной совместимости между системами, вызванной некоторыми особенностями реализации.

С помощью компонента зашифрованных сетей в VMM можно легко настроить полное шифрование для сетей виртуальных машин с использованием сетевого контроллера. Это шифрование предотвращает чтение и обработку трафика между двумя виртуальными машинами в одной сети виртуальных машин и одной подсети.

VMM 1801 и более поздних версий поддерживает эту функцию.

Управление шифрованием выполняется на уровне подсети, и можно отдельно включить или отключить шифрование для каждой подсети в сети виртуальных машин.

Эта функция управляется через сетевой контроллер SDN. Если у вас еще нет инфраструктуры программно-определяемой сети (SDN) с сетевым контроллером, дополнительные сведения см. в статье Развертывание SDN.

Примечание

В настоящее время эта функция обеспечивает защиту от сторонних администраторов и администраторов сети и не обеспечивает никакой защиты от администраторов структуры. Защита от администраторов структуры включена в список реализуемых возможностей и скоро будет доступна.

Перед началом работы

Выполните указанные ниже предварительные требования.

- По крайней мере два узла для виртуальных машин клиента для проверки шифрования.

- Сеть виртуальных машин на основе HNV с включенным шифрованием и сертификатом, который может создать и распространить администратор структуры.

Примечание

Сертификат вместе с закрытым ключом должен храниться в локальном хранилище сертификатов всех узлов, где находятся виртуальные машины (этой сети).

Процедура настройки зашифрованных сетей

Выполните следующие шаги:

Создайте сертификат, а затем поместите его в локальное хранилище сертификатов всех узлов, где планируется разместить виртуальные машины клиента для этой проверки.

Вы можете создать самозаверяющий сертификат или получить сертификат в центре сертификации. Сведения о том, как создавать самозаверяющие сертификаты и размещать их в соответствующих расположениях каждого узла, который вы будете использовать, см. в статье Настройка шифрования для виртуальной подсети.

Примечание

Сохраните "отпечаток" созданного сертификата. В приведенной выше статье на шаге 2 вам не нужно выполнять действия, описанные в разделах "Создание учетных данных сертификата" и "Настройка виртуальная сеть для шифрования". Вы настроите эти параметры с помощью VMM на следующих шагах.

Для подключения клиентских виртуальных машин настройте сеть поставщика HNV, которой будет управлять сетевой контроллер. Подробнее.

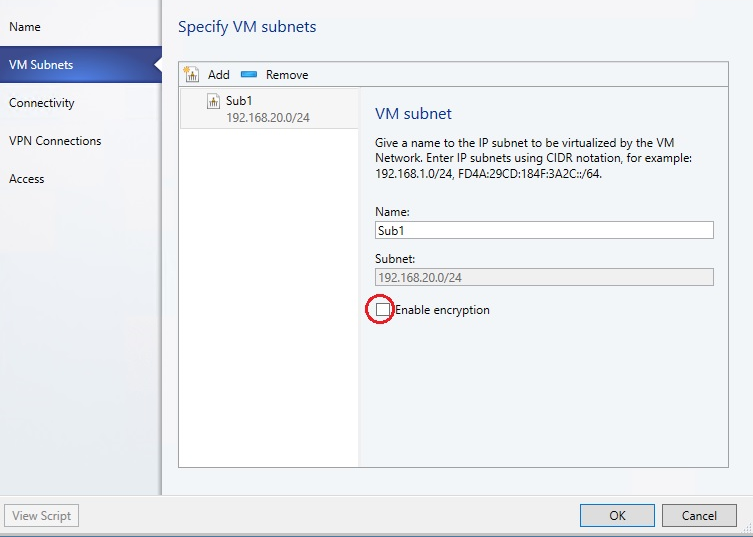

Создайте сеть и подсеть для клиентских виртуальных машин. При создании подсети установите параметр Включить шифрование в разделе Подсети виртуальных машин. Подробнее.

На следующем шаге вставьте отпечаток сертификата, который вы создали ранее.

Создайте две виртуальные машины на двух отдельных физических узлах и подключите их к указанной выше подсети. Подробнее.

Подключите любое приложение для просмотра пакетов к двум сетевым интерфейсам двух узлов, на которых размещены виртуальные машины клиента.

Отправка трафика, проверки связи, HTTP или любых других пакетов между двумя узлами и проверка пакетов в приложении для прослушивания пакетов. Пакеты не должны содержать видимый обычный текст, например параметры HTTP-запроса.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по