Развертывание OMA-URIs для целевого CSP через Intune и сравнение с локальной средой

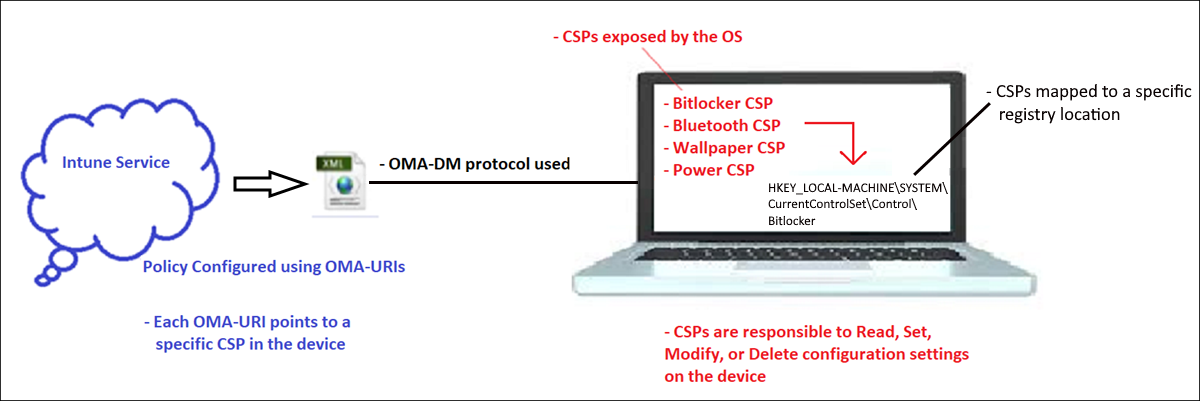

В этой статье описывается значение поставщиков служб конфигурации Windows ( CSP), Open Mobile Alliance — uniform Resources (OMA-URIs) и доставки пользовательских политик на устройство на основе Windows 10 с Microsoft Intune.

Intune предоставляет удобный и простой в использовании интерфейс для настройки этих политик. Однако в Центре администрирования Microsoft Intune доступны не все параметры. Хотя многие параметры могут быть потенциально настроены на устройстве с Windows, нецелесообразно иметь их все в Центре администрирования. Кроме того, по мере того как прогресс делается, это не редкость иметь определенную степень задержки, прежде чем новый параметр будет добавлен. В этих сценариях решением является развертывание пользовательского профиля OMA-URI, использующего поставщика служб конфигурации Windows (CSP).

область CSP

Поставщики служб управления мобильными устройствами (MDM) — это интерфейс, который используется для чтения, установки, изменения и удаления параметров конфигурации на устройстве. Как правило, это делается с помощью разделов и значений в реестре Windows. Политики CSP имеют область, определяющий уровень, на котором можно настроить политику. Это похоже на политики, доступные в Центре администрирования Microsoft Intune. Некоторые политики можно настроить только на уровне устройства. Эти политики применяются независимо от того, кто вошел в систему на устройстве. Другие политики можно настроить на уровне пользователя. Эти политики применяются только к такому пользователю. Уровень конфигурации определяется платформой, а не поставщиком MDM. При развертывании настраиваемой политики вы можете найти здесь область CSP, который вы хотите использовать.

Область CSP имеет важное значение, так как он определяет синтаксис строки OMA-URI, которую следует использовать. Например:

Область пользователя

./User/Vendor/MSFT/Policy/Config/AreaName/PolicyName для настройки политики. ./User/Vendor/MSFT/Policy/Result/AreaName/PolicyName, чтобы получить результат.

Область устройства

./Device/Vendor/MSFT/Policy/Config/AreaName/PolicyName для настройки политики. ./Device/Vendor/MSFT/Policy/Result/AreaName/PolicyName, чтобы получить результат.

OMA-URIs

OMA-URI — это путь к определенному параметру конфигурации, поддерживаемому CSP.

OMA-URI. Это строка, представляющая настраиваемую конфигурацию для устройства на основе Windows 10. Синтаксис определяется поставщиками служб конфигурации на клиенте. Сведения о каждом поставщике служб CSP можно найти здесь.

Настраиваемая политика: она содержит OMA-URIs для развертывания. Он настроен в Intune.

Intune. После создания и назначения настраиваемой политики клиентским устройствам Intune становится механизмом доставки, который отправляет OMA-URIs этим клиентам Windows. Intune использует для этого протокол Open Mobile Alliance Управление устройствами (OMA-DM). Это предварительно определенный стандарт, который использует SyncML на основе XML для отправки информации клиенту.

Поставщики служб конфигурации. После того как OMA-URIs достигнут клиента, поставщик служб CSP считывает их и настраивает платформу Windows соответствующим образом. Как правило, это делается путем добавления, чтения или изменения значений реестра.

Подводя итоги: OMA-URI — это полезные данные, пользовательская политика — контейнер, Intune — механизм доставки для этого контейнера, OMA-DM — это протокол, используемый для доставки, а поставщик CSP Windows считывает и применяет параметры, настроенные в полезных данных OMA-URI.

Это тот же процесс, который используется Intune для доставки стандартных политик конфигурации устройств, которые уже встроены в пользовательский интерфейс. Когда OMA-URIs используют пользовательский интерфейс Intune, они скрыты за удобными интерфейсами конфигурации. Это делает процесс более простым и интуитивно понятным для администратора. По возможности используйте встроенные параметры политики и используйте настраиваемые политики OMA-URI только для параметров, которые в противном случае недоступны.

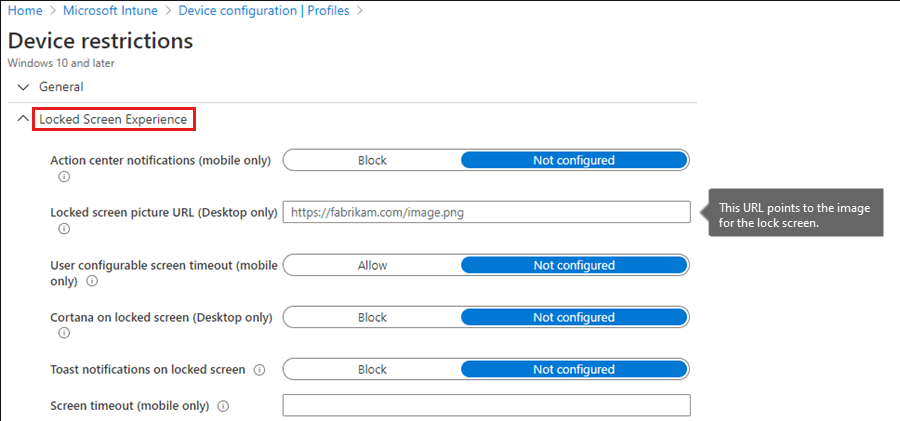

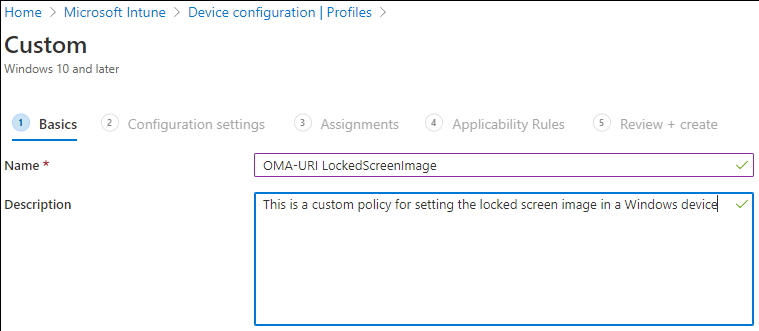

Чтобы продемонстрировать этот процесс, можно использовать встроенную политику, чтобы задать изображение экрана блокировки на устройстве. Вы также можете развернуть OMA-URI и нацелить соответствующий поставщик служб CSP. Оба метода достигают одного и того же результата.

OMA-URIs из Центра администрирования Microsoft Intune

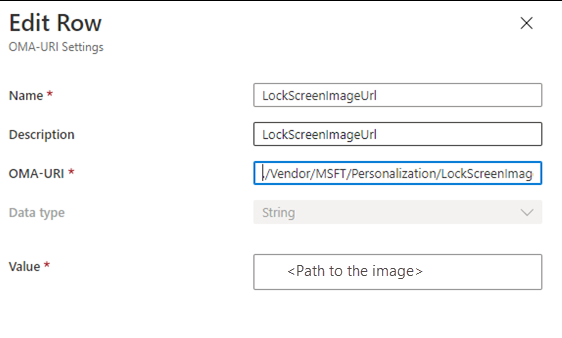

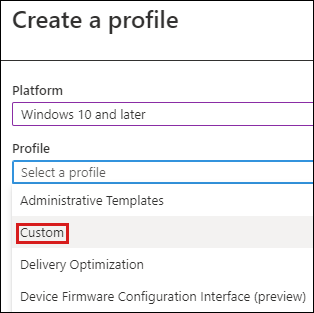

Использование настраиваемой политики

Этот же параметр можно задать напрямую с помощью следующего OMA-URI:

./Vendor/MSFT/Policy/Config/DeviceLock/EnforceLockScreenAndLogonImage

Это описано в справочнике по windows CSP. Определив OMA-URI, создайте для него настраиваемую политику.

Независимо от того, какой метод вы используете, конечный результат будет идентичным.

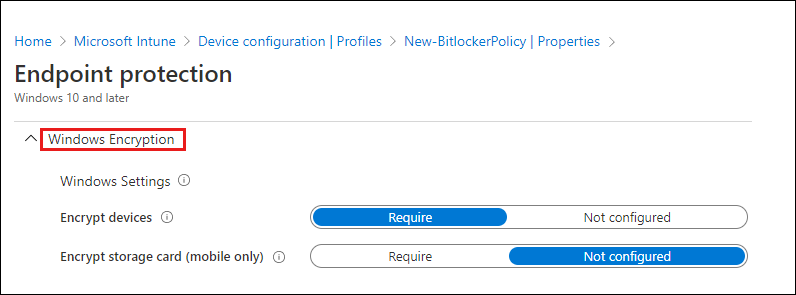

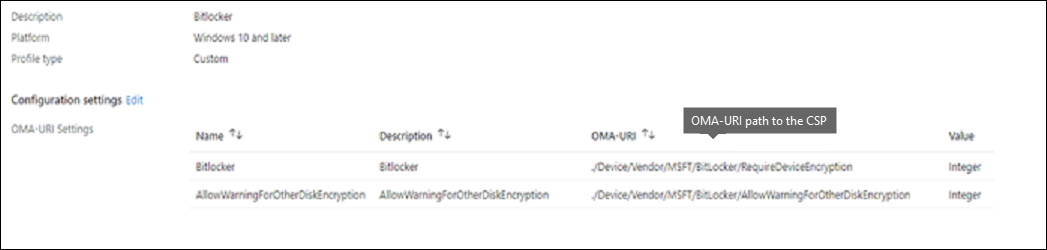

Вот еще один пример использования BitLocker.

Использование настраиваемой политики из Центра администрирования Microsoft Intune

Использование настраиваемой политики

Связывание пользовательских OMA-URIs с локальным миром

Существующие параметры групповая политика можно использовать в качестве справки при создании конфигурации политики MDM. Если ваша организация хочет перейти на MDM для управления устройствами, рекомендуется подготовиться, проанализировав текущие параметры групповая политика, чтобы узнать, что необходимо для перехода на управление MDM.

Средство анализа миграции MDM (MMAT) определяет, какие групповые политики были заданы для целевого пользователя или компьютера. Затем создается отчет с уровнем поддержки каждого параметра политики в эквивалентах MDM.

Аспекты групповая политика до и после миграции в облако

В следующей таблице показаны различные аспекты групповая политика как до, так и после миграции в облако с помощью MMAT.

| Локальная архитектура | Облако |

|---|---|

| Групповая политика | MDM |

| Контроллеры домена | Сервер MDM (служба Intune) |

| Папка Sysvol | Intune базы данных и MSU |

| Расширение на стороне клиента для обработки объекта групповой политики | Поставщики служб конфигурации для обработки политики MDM |

| Протокол SMB, используемый для обмена данными | Протокол HTTPS, используемый для обмена данными |

.pol | .ini файл (обычно это входные данные) |

SyncML — это входные данные для устройств. |

Важные заметки о поведении политики

Если политика меняется на сервере MDM, обновленная политика передается на устройство, а параметр настраивается на новое значение. Однако удаление назначения политики с пользователя или устройства может не отменить изменения значение по умолчанию. Существует несколько профилей, которые удаляются после удаления назначения или удаления профиля, таких как профили Wi-Fi, профили VPN, профили сертификатов и профили электронной почты. Так как это поведение контролируется каждым поставщиком служб CSP, необходимо попытаться понять поведение CSP, чтобы правильно управлять параметрами. Дополнительные сведения см. в справочнике по windows CSP.

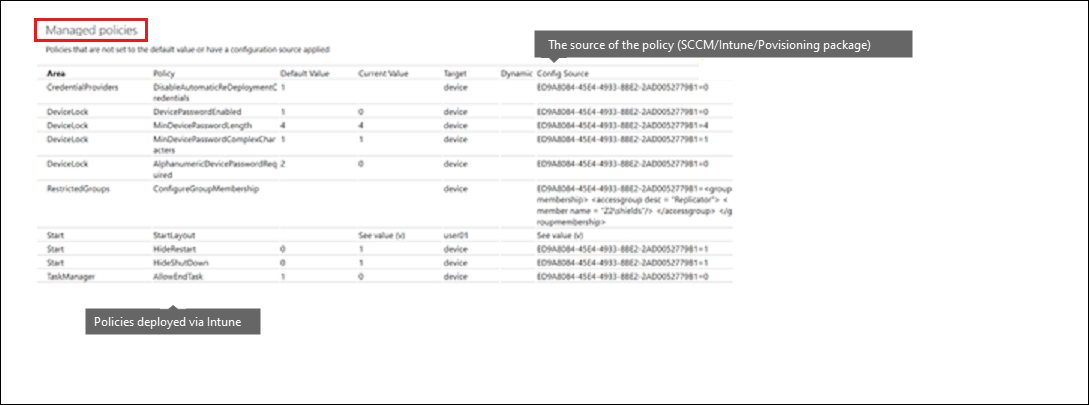

Сложите все вместе

Чтобы развернуть пользовательский OMA-URI для целевого CSP на устройстве Windows, создайте настраиваемую политику. Политика должна содержать путь к пути OMA-URI вместе со значением, которое требуется изменить в CSP (включить, отключить, изменить или удалить).

После создания политики назначьте ее группе безопасности, чтобы она действовала.

Устранение неполадок

При устранении неполадок с пользовательскими политиками вы обнаружите, что большинство проблем относится к следующим категориям:

- Пользовательская политика не достигла клиентского устройства.

- Пользовательская политика достигла клиентского устройства, но ожидаемое поведение не наблюдается.

Если у вас есть политика, которая работает неправильно, проверьте, достигла ли она клиента. Существует два журнала, проверка для проверки доставки.

Журналы диагностики MDM

Журнал событий Windows

Оба журнала должны содержать ссылку на настраиваемую политику или параметр OMA-URI, который вы пытаетесь развернуть. Если эта ссылка не отображается, скорее всего, политика не была доставлена на устройство. Убедитесь, что политика настроена правильно и нацелена на правильную группу.

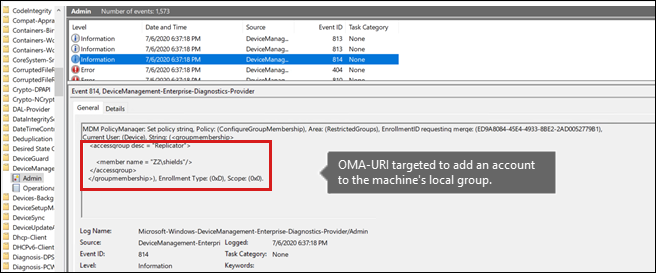

Если вы убедитесь, что политика достигла клиента, проверка на клиенте DeviceManagement-Enterprise-Diagnostics-Provider > Admin Event log на наличие ошибок. Вы можете увидеть запись об ошибке, содержащую дополнительные сведения о том, почему политика не применяется. Причины могут различаться, но часто возникает проблема в синтаксисе строки OMA-URI, настроенной в настраиваемой политике. Дважды проверка ссылку на CSP и убедитесь, что синтаксис правильный.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по