Сетевая изоляция и безопасность

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

Изоляция с помощью пространств имен сети

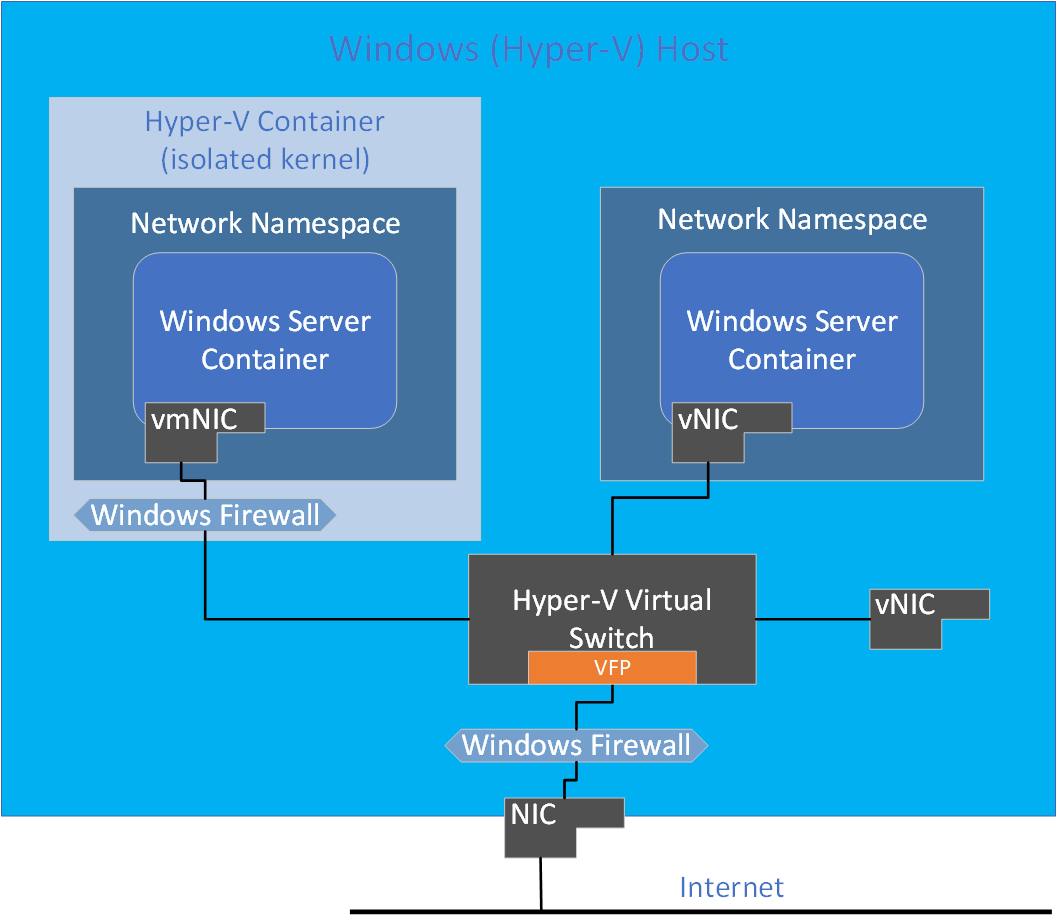

Каждый контейнер размещается в собственном пространстве имен сети. Виртуальный сетевой адаптер узла управления и сетевой стек узла расположены в пространстве имен сети по умолчанию. Чтобы обеспечить сетевую изоляцию между контейнерами на одном узле, создается сетевое пространство имен для каждого контейнера Windows Server и контейнеры, выполняемые в режиме изоляции Hyper-V, в которой установлен сетевой адаптер для контейнера. Контейнеры Windows Server используют виртуальный сетевой адаптер узла для подключения к виртуальному коммутатору. Изоляция Hyper-V использует искусственный сетевой адаптер виртуальной машины (не предоставляемый служебной виртуальной машине) для подключения к виртуальному коммутатору.

Выполните следующий командлет PowerShell, чтобы получить все сетевые секции в стеке протоколов:

Get-NetCompartment

Безопасность сети

В зависимости от используемого контейнера и сетевого драйвера списки управления доступом для портов применяются с помощью брандмауэра Windows и платформы виртуальной фильтрации Azure (VFP).

Контейнеры Windows Server

Следующие значения используют брандмауэр узлов Windows (с сетевыми пространствами имен), а также VFP:

- Исходящий трафик по умолчанию: ПОЛНОСТЬЮ РАЗРЕШИТЬ

- Входящий трафик по умолчанию: ПОЛНОСТЬЮ РАЗРЕШИТЬ (TCP, UDP, ICMP, IGMP) незапрошенный сетевой трафик

- ПОЛНОСТЬЮ ЗАПРЕТИТЬ другой сетевой трафик, поступающий через прочие протоколы

Примечание

До Windows Server версии 1709 и Windows 10 Fall Creators Update правилом входящего трафика по умолчанию было DENY all. Пользователи, работающие в этих старых выпусках, могут создавать правила разрешения для входящего трафика с помощью docker run -p (перенаправление портов).

Изоляция Hyper-V

Контейнеры, работающие в изоляции Hyper-V, имеют собственное изолированное ядро и, следовательно, запускают собственный экземпляр брандмауэра Windows со следующей конфигурацией:

- Значение по умолчанию ALLOW ALL в брандмауэре Windows (запущенном на служебной виртуальной машине) и VFP.

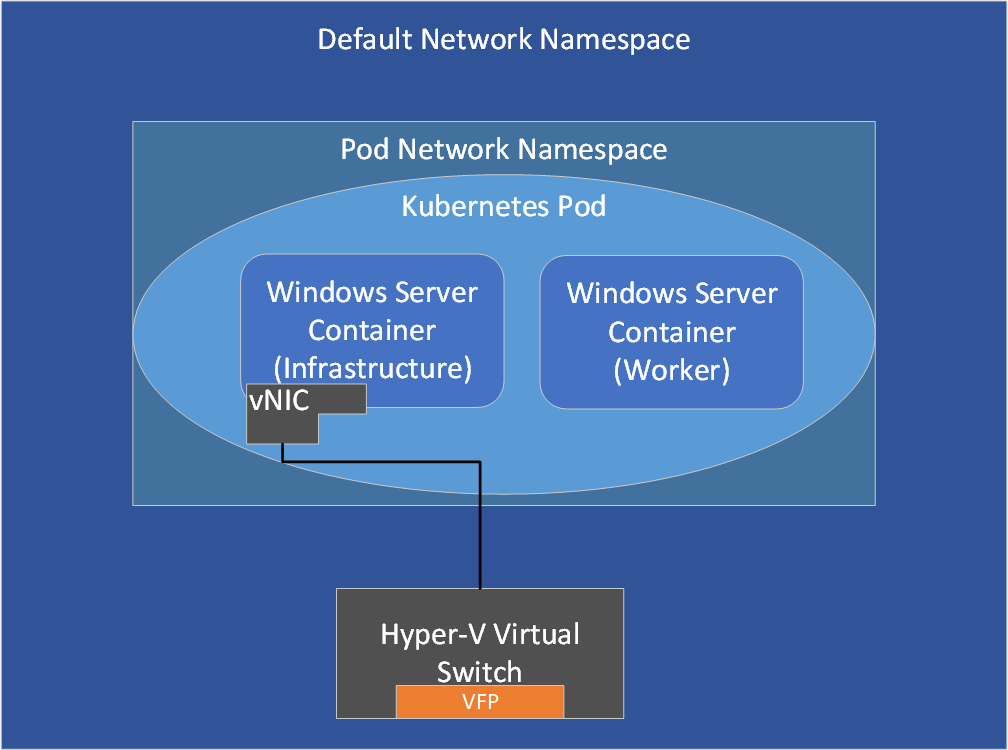

Модули pod Kubernetes

В модуле Pod Kubernetes сначала создается контейнер инфраструктуры, к которому подключена конечная точка. Контейнеры, принадлежащие одному и тому же модулем pod, включая контейнеры инфраструктуры и рабочие роли, совместно используют общее пространство имен сети (например, одно и то же IP-адрес и пространство портов).

Настройка списков управления доступом портов по умолчанию

Если вы хотите изменить списки ACL портов по умолчанию, ознакомьтесь с разделом Служба сети узла , прежде чем изменять порты. Вам потребуется обновить политики в следующих компонентах:

Примечание

Для изоляции Hyper-V в режиме transparent и NAT в настоящее время невозможно перенастроить списки ACL портов по умолчанию, что отражается в следующей таблице:

| Сетевой драйвер | Контейнеры Windows Server | Изоляция Hyper-V |

|---|---|---|

| Прозрачный режим | Брандмауэр Windows | X |

| NAT | Брандмауэр Windows | X |

| L2Bridge | Оба | VFP |

| L2Tunnel | Оба | VFP |

| Наложение | Оба | VFP |