Приложение Ж. Защита групп администраторов в Active Directory

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Приложение Ж. Защита групп администраторов в Active Directory

Как и в случае с группами корпоративных Администратор (EA) и доменных Администратор (DA), членство в встроенной группе Администратор istrators (BA) должно потребоваться только в сценариях сборки или аварийного восстановления. В группе Администратор istrator не должно быть учетных записей пользователей, за исключением встроенной учетной записи Администратор istrator для домена, если она была защищена, как описано в приложении D. Защита встроенных учетных записей Администратор istrator в Active Directory.

Администратор istrators по умолчанию являются владельцами большинства объектов AD DS в соответствующих доменах. Членство в этой группе может потребоваться в сценариях сборки или аварийного восстановления, в которых требуется владение или возможность владения объектами. Кроме того, DAs и EAs наследуют ряд своих прав и разрешений в соответствии с их членством по умолчанию в группе Администратор istrators. Не следует изменять вложенную группу по умолчанию для привилегированных групп в Active Directory, а группу Администратор istrators каждого домена следует защитить, как описано в пошаговые инструкции, описанные ниже.

! ВНИМАНИЕ. Действия, описанные в этом документе, должны быть проверены в нерабокой среде перед выполнением в рабочей среде.

Для группы Администратор istrator в каждом домене леса:

Удалите всех членов из группы Администратор istrator, за исключением встроенной учетной записи Администратор istrator для домена, если она была защищена, как описано в приложении D. Защита встроенных учетных записей Администратор istrator в Active Directory.

В GPOs, связанных с подразделениями, содержащими серверы-члены и рабочие станции в каждом домене, группу BA следует добавить в следующие права пользователя в разделе "Конфигурация компьютера\Политики\Политики\Windows Параметры\Безопасность Параметры\Локальные политики\ Назначение прав пользователя:

Отказ в доступе к компьютеру из сети

Отказ во входе в качестве пакетного задания

Отказать во входе в качестве службы

В подразделениях контроллеров домена в каждом домене в лесу группа Администратор istrators должна быть предоставлена следующим правами пользователя:

Доступ к этому компьютеру из сети

Локальный вход в систему

Разрешить вход в систему через службу удаленных рабочих столов

Аудит должен быть настроен для отправки оповещений, если какие-либо изменения вносятся в свойства или членство в группе Администратор istrator.

Пошаговые инструкции по удалению всех участников из группы Администратор istrators

В диспетчер сервера щелкните "Сервис" и щелкните Пользователи и компьютеры Active Directory.

Чтобы удалить всех членов из группы Администратор istrator, выполните следующие действия:

Дважды щелкните группу Администратор istrator и перейдите на вкладку "Члены".

Выберите члена группы, нажмите кнопку "Удалить", нажмите кнопку "Да" и нажмите кнопку "ОК".

Повторите шаг 2, пока все члены группы Администратор istrators не будут удалены.

Пошаговые инструкции по защите групп Администратор istrator в Active Directory

В диспетчер сервера щелкните "Сервис" и щелкните "Управление групповыми политиками".

В дереве консоли разверните <узел Forest>\Domain\<Domain>, а затем объекты групповой политики (где <лес> является именем леса и <доменом> — это имя домена, в котором нужно задать групповую политику).

В дереве консоли щелкните правой кнопкой мыши объекты групповой политики и нажмите кнопку "Создать".

В диалоговом окне "Создать объект групповой политики" введите <имя> групповой политики и нажмите кнопку "ОК" (где имя групповой политики — имя объекта групповой политики).

В области сведений щелкните правой кнопкой мыши <имя> групповой политики и нажмите кнопку "Изменить".

Перейдите к разделу "Конфигурация компьютера\Политики\Windows Параметры\Безопасность Параметры\Локальные политики" и щелкните "Назначение прав пользователя".

Настройте права пользователя, чтобы запретить членам группы Администратор istrators доступ к серверам-членам и рабочим станциям через сеть, выполнив следующие действия:

Дважды щелкните "Запретить доступ к этому компьютеру" из сети и выберите " Определить эти параметры политики".

Нажмите кнопку "Добавить пользователя" или "Группа" и нажмите кнопку "Обзор".

Введите Администратор istrator, нажмите кнопку "Проверить имена" и нажмите кнопку "ОК".

Нажмите кнопку "ОК" и "ОК".

Настройте права пользователя, чтобы запретить вход членам группы Администратор istrators в качестве пакетного задания, выполнив следующие действия:

Дважды щелкните "Запретить вход в качестве пакетного задания " и выберите " Определить эти параметры политики".

Нажмите кнопку "Добавить пользователя" или "Группа" и нажмите кнопку "Обзор".

Введите Администратор istrator, нажмите кнопку "Проверить имена" и нажмите кнопку "ОК".

Нажмите кнопку "ОК" и "ОК".

Настройте права пользователя, чтобы запретить вход членам группы Администратор istrators в качестве службы, выполнив следующие действия:

Дважды щелкните "Запретить вход в качестве службы " и выберите " Определить эти параметры политики".

Нажмите кнопку "Добавить пользователя" или "Группа" и нажмите кнопку "Обзор".

Введите Администратор istrator, нажмите кнопку "Проверить имена" и нажмите кнопку "ОК".

Нажмите кнопку "ОК" и "ОК".

Чтобы выйти из редактора управления групповыми политиками, нажмите кнопку "Файл" и нажмите кнопку " Выйти".

В службе управления групповыми политиками свяжите объект групповой политики с сервером-членом и подразделениями рабочих станций, выполнив следующие действия.

Перейдите к <лесу>>\Domain\<Domain> (где <лес> является именем леса и <доменом> — это имя домена, в котором требуется задать групповую политику).

Щелкните правой кнопкой мыши подразделение, к которому будет применен объект групповой политики, и щелкните ссылку на существующий объект групповой политики.

Выберите только что созданный объект групповой политики и нажмите кнопку "ОК".

Создайте ссылки на все остальные подразделения, содержащие рабочие станции.

Создайте ссылки на все остальные подразделения, содержащие серверы-члены.

Внимание

Если серверы переходов используются для администрирования контроллеров домена и Active Directory, убедитесь, что серверы переходов находятся в подразделении, к которому эти объекты групповой политики не связаны.

Примечание.

При реализации ограничений для группы Администратор istrator в объектах групповой политики Windows применяет параметры к членам локальной группы Администратор istrators компьютера в дополнение к группе Администратор istratorов домена. Поэтому при реализации ограничений в группе Администратор istrator следует использовать осторожность. Несмотря на то, что запрет сетевых, пакетных и служб для членов группы Администратор istrators рекомендуется реализовать, не ограничивать локальные входы или входы через службы удаленных рабочих столов. Блокировка этих типов входа может блокировать законное администрирование компьютера членами локальной группы Администратор istrators.

На следующем снимке экрана показаны параметры конфигурации, которые блокируют неправильное использование встроенных локальных и доменных учетных записей Администратор istrator, в дополнение к неправильному использованию встроенных локальных или доменных групп Администратор istratorов. Обратите внимание, что право пользователя "Запретить вход через службы удаленных рабочих столов" не включает группу Администратор istrator, так как в этом параметре также блокирует эти входы для учетных записей, являющихся членами группы Администратор istratorов локального компьютера. Если службы на компьютерах настроены для запуска в контексте любой из привилегированных групп, описанных в этом разделе, реализация этих параметров может привести к сбою служб и приложений. Таким образом, как и во всех рекомендациях в этом разделе, необходимо тщательно проверить параметры для применимости в вашей среде.

Пошаговые инструкции по предоставлению прав пользователя группе Администратор istrators

В диспетчер сервера щелкните "Сервис" и щелкните "Управление групповыми политиками".

В дереве консоли разверните <узел Forest>\Domain\<Domain>, а затем объекты групповой политики (где <лес> является именем леса и <доменом> — это имя домена, в котором нужно задать групповую политику).

В дереве консоли щелкните правой кнопкой мыши объекты групповой политики и нажмите кнопку "Создать".

В диалоговом окне "Создать объект групповой политики" введите <имя> групповой политики и нажмите кнопку "ОК" (где <имя> групповой политики — имя объекта групповой политики).

В области сведений щелкните правой кнопкой мыши <имя> групповой политики и нажмите кнопку "Изменить".

Перейдите к разделу "Конфигурация компьютера\Политики\Windows Параметры\Безопасность Параметры\Локальные политики" и щелкните "Назначение прав пользователя".

Настройте права пользователя, чтобы разрешить членам группы Администратор istrators доступ к контроллерам домена через сеть, выполнив следующие действия:

Дважды щелкните доступ к этому компьютеру из сети и выберите " Определить эти параметры политики".

Нажмите кнопку "Добавить пользователя" или "Группа" и нажмите кнопку "Обзор".

Нажмите кнопку "Добавить пользователя" или "Группа" и нажмите кнопку "Обзор".

Нажмите кнопку "ОК" и "ОК".

Настройте права пользователя, чтобы разрешить членам группы Администратор istrator выполнять вход локально, выполнив следующие действия:

Дважды щелкните "Разрешить вход" локально и выберите " Определить эти параметры политики".

Нажмите кнопку "Добавить пользователя" или "Группа" и нажмите кнопку "Обзор".

Введите Администратор istrator, нажмите кнопку "Проверить имена" и нажмите кнопку "ОК".

Нажмите кнопку "ОК" и "ОК".

Настройте права пользователя, чтобы разрешить членам группы Администратор istrators войти в систему через службы удаленных рабочих столов, выполнив следующие действия:

Дважды щелкните "Разрешить вход" через службы удаленных рабочих столов и выберите "Определить эти параметры политики".

Нажмите кнопку "Добавить пользователя" или "Группа" и нажмите кнопку "Обзор".

Введите Администратор istrator, нажмите кнопку "Проверить имена" и нажмите кнопку "ОК".

Нажмите кнопку "ОК" и "ОК".

Чтобы выйти из редактора управления групповыми политиками, нажмите кнопку "Файл" и нажмите кнопку " Выйти".

В службе управления групповыми политиками свяжите объект групповой политики с подразделением контроллеров домена, выполнив следующие действия.

Перейдите к <лесу>\Domain\<Domain> (где <лес> является именем леса и <доменом> — это имя домена, в котором требуется задать групповую политику).

Щелкните правой кнопкой мыши подразделение контроллеров домена и щелкните ссылку на существующий объект групповой политики.

Выберите только что созданный объект групповой политики и нажмите кнопку "ОК".

Этапы проверки

Убедитесь, что Параметры групповой политики запретить доступ к этому компьютеру из сети

С любого сервера-члена или рабочей станции, не затронутых изменениями объекта групповой политики (например, с помощью сервера перехода), попытайтесь получить доступ к серверу-члену или рабочей станции через сеть, затронутую изменениями групповой политики. Чтобы проверить параметры групповой политики, попытайтесь сопоставить системный диск с помощью команды NET USE .

Войдите локально с помощью учетной записи, являющейся членом группы Администратор istrators.

С помощью мыши переместите указатель в правый верхний или правый нижний угол экрана. Когда появится панель "Шармы", нажмите кнопку "Поиск".

В поле поиска введите командную строку правой кнопкой мыши и нажмите кнопку "Запустить от имени администратора", чтобы открыть командную строку с повышенными привилегиями.

Когда появится запрос на утверждение повышения прав, нажмите кнопку "Да".

В окне командной строки введите net use \\<Server Name>\c$, где <имя> сервера — имя сервера-члена или рабочей станции, к которой вы пытаетесь получить доступ по сети.

На следующем снимка экрана показано сообщение об ошибке, которое должно появиться.

Проверка "Запрет входа в качестве пакетного задания" Параметры групповой политики

На любом сервере-члене или рабочей станции, затронутой изменениями групповой политики, войдите локально.

Создание пакетного файла

С помощью мыши переместите указатель в правый верхний или правый нижний угол экрана. Когда появится панель "Шармы", нажмите кнопку "Поиск".

В поле поиска введите блокнот и щелкните Блокнот.

В Блокнот введите dir c:.

Нажмите кнопку " Файл" и нажмите кнопку "Сохранить как".

В поле "Имя файла" введите <имя файла>.bat (где <имя> файла — имя нового пакетного файла).

Планирование задачи

С помощью мыши переместите указатель в правый верхний или правый нижний угол экрана. Когда появится панель "Шармы", нажмите кнопку "Поиск".

В поле поиска введите планировщик задач и нажмите кнопку "Планировщик задач".

Примечание.

На компьютерах под управлением Windows 8 в поле поиска введите задачи расписания и щелкните "Расписание задач".

Нажмите кнопку " Действие" и нажмите кнопку "Создать задачу".

В диалоговом окне "Создание задачи" введите< имя> задачи (где <имя> задачи — имя новой задачи).

Перейдите на вкладку "Действия " и нажмите кнопку "Создать".

В поле "Действие" выберите "Запустить программу".

В поле "Программа или скрипт" нажмите кнопку "Обзор", найдите и выберите пакетный файл, созданный в разделе "Создать пакетный файл" и нажмите кнопку "Открыть".

Щелкните OK.

Перейдите на вкладку Общие.

В поле "Параметры безопасности" нажмите кнопку "Изменить пользователя" или "Группа".

Введите имя учетной записи, являющейся членом группы Администратор istrator, нажмите кнопку "Проверить имена" и нажмите кнопку "ОК".

Выберите "Запустить", вошедший или нет, и не хранить пароль. Задача будет иметь доступ только к ресурсам локального компьютера.

Щелкните OK.

Появится диалоговое окно, запрашивающее учетные данные учетной записи пользователя для выполнения задачи.

После ввода пароля нажмите кнопку "ОК".

Появится диалоговое окно, аналогичное приведенному ниже.

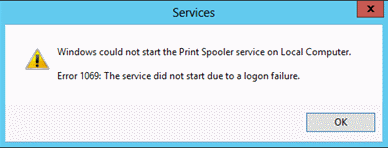

Убедитесь, что Параметры групповой политики запретить вход в систему в качестве службы

На любом сервере-члене или рабочей станции, затронутой изменениями групповой политики, войдите локально.

С помощью мыши переместите указатель в правый верхний или правый нижний угол экрана. Когда появится панель "Шармы", нажмите кнопку "Поиск".

В поле поиска введите службы и щелкните "Службы".

Найдите и дважды щелкните "Печатать spooler".

Перейдите на вкладку "Вход".

В поле "Вход в качестве" выберите эту учетную запись.

Нажмите кнопку "Обзор", введите имя учетной записи, являющейся членом группы Администратор istrators, нажмите кнопку "Проверить имена" и нажмите кнопку "ОК".

В полях "Пароль" и "Подтверждение пароля" введите пароль выбранной учетной записи и нажмите кнопку "ОК".

Нажмите кнопку "ОК " еще три раза.

Щелкните правой кнопкой мыши "Печатать spooler" и нажмите кнопку "Перезапустить".

При перезапуске службы появится диалоговое окно, аналогичное приведенному ниже.

Восстановление изменений в службе spooler принтера

На любом сервере-члене или рабочей станции, затронутой изменениями групповой политики, войдите локально.

С помощью мыши переместите указатель в правый верхний или правый нижний угол экрана. Когда появится панель "Шармы", нажмите кнопку "Поиск".

В поле поиска введите службы и щелкните "Службы".

Найдите и дважды щелкните "Печатать spooler".

Перейдите на вкладку "Вход".

В поле "Вход в качестве" нажмите кнопку "Локальная системная учетная запись" и нажмите кнопку "ОК".