Подготовка к установке Application Guard в Microsoft Defender

Примечание.

- Application Guard в Microsoft Defender, включая API-интерфейсы изолированного средства запуска приложений Windows, будут нерекомендуемыми для Microsoft Edge для бизнеса и больше не будут обновляться. Скачайте технический документ по безопасности Microsoft Edge для бизнеса , чтобы узнать больше о возможностях безопасности Edge для бизнеса.

- Так как Application Guard не рекомендуется, миграция на пограничный манифест версии 3 не будет выполняться. Соответствующие расширения и связанное приложение Магазина Windows будут недоступны после мая 2024 г. Это влияет на следующие браузеры: расширение Application Guard — Chrome и расширение Application Guard — Firefox. Если вы хотите заблокировать незащищенные браузеры до тех пор, пока не будете готовы прекратить использование MDAG на предприятии, рекомендуется использовать политики AppLocker или службу управления Microsoft Edge. Дополнительные сведения см. в статье Microsoft Edge и Application Guard в Microsoft Defender.

Прежде чем продолжить, ознакомьтесь с требованиями к системе для Application Guard в Microsoft Defender, чтобы ознакомиться с требованиями к установке оборудования и программного обеспечения для Application Guard в Microsoft Defender.

Примечание.

Application Guard в Microsoft Defender не поддерживается в среде VMs и VDI. Для тестирования и автоматизации на непроизводственных компьютерах можно включить WDAG на виртуальной машине путем включения вложенной виртуализации Hyper-V на узле.

Подготовка к Application Guard в Microsoft Defender

Прежде чем установить и использовать Application Guard в Microsoft Defender, необходимо определить, как вы собираетесь использовать его на вашем предприятии. Application Guard можно использовать в автономном режиме или в режиме управляется предприятием.

Автономный режим

Сотрудники могут работать в сеансах, изолированных от оборудования, без настройки политики администрирования или управления. В этом режиме необходимо установить Application Guard, после чего сотрудник сможет вручную запускать Microsoft Edge в Application Guard в случае работы с ненадежными сайтами. Пример того, как это работает, в сценарии испытания Application Guard в автономном режиме.

Автономный режим применим для:

- выпуск Windows 10 Корпоративная версии 1709 и более поздних версий

- выпуск Windows 10 Pro версии 1803 и более поздних версий

- выпуск Windows 10 для образовательных учреждений версии 1809 и более поздних версий

- выпуски Windows 11 Корпоративная, education или Pro

Режим "Управляется предприятием".

Вы и ваш отдел обеспечения безопасности можете задать корпоративные границы путем явного добавления доверенных доменов и настройки Application Guard в соответствии с вашими требованиями на устройствах сотрудников. Также в режиме "Управляется предприятием" происходит автоматическое перенаправление любых запросов браузера на добавление некорпоративных доменов в контейнер.

Управляемый корпоративным режимом применим для:

- выпуск Windows 10 Корпоративная версии 1709 и более поздних версий

- выпуск Windows 10 для образовательных учреждений версии 1809 и более поздних версий

- выпуски Windows 11 Корпоративная или для образовательных учреждений

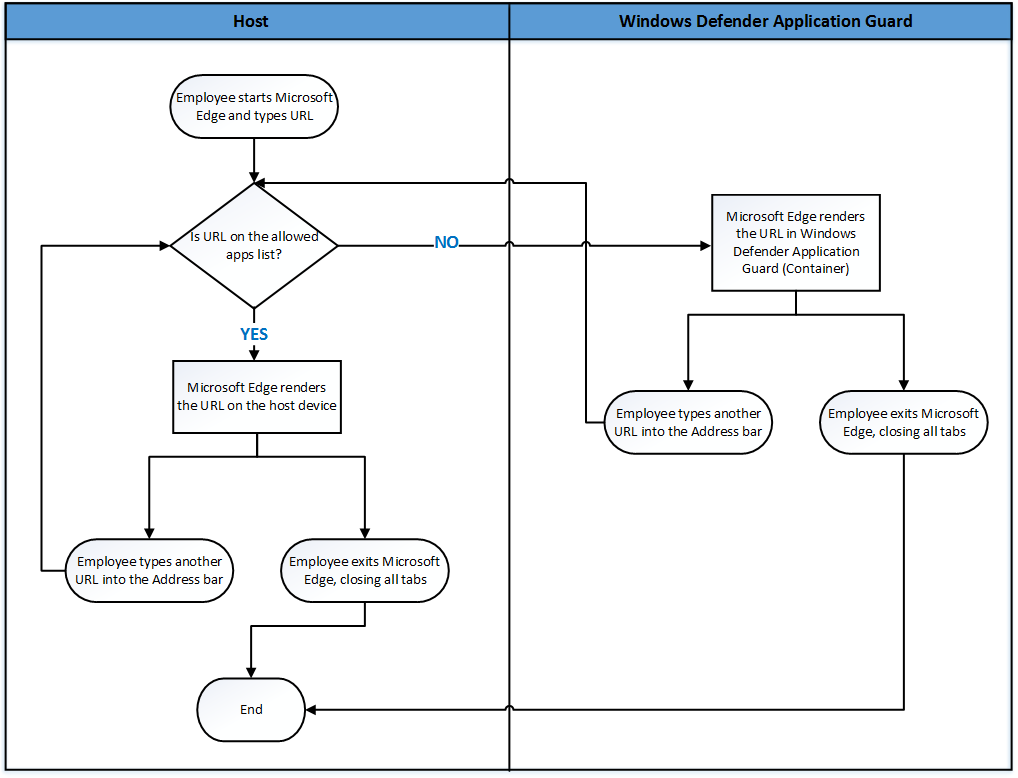

На схеме ниже показан процесс, который проходит между компьютером узла и изолированным контейнером.

Установка Application Guard

Функция Application Guard по умолчанию отключена. Однако вы можете быстро установить этот компонент на устройства сотрудников через панель управления, с помощью PowerShell или другого решения по управлению мобильными устройствами (MDM).

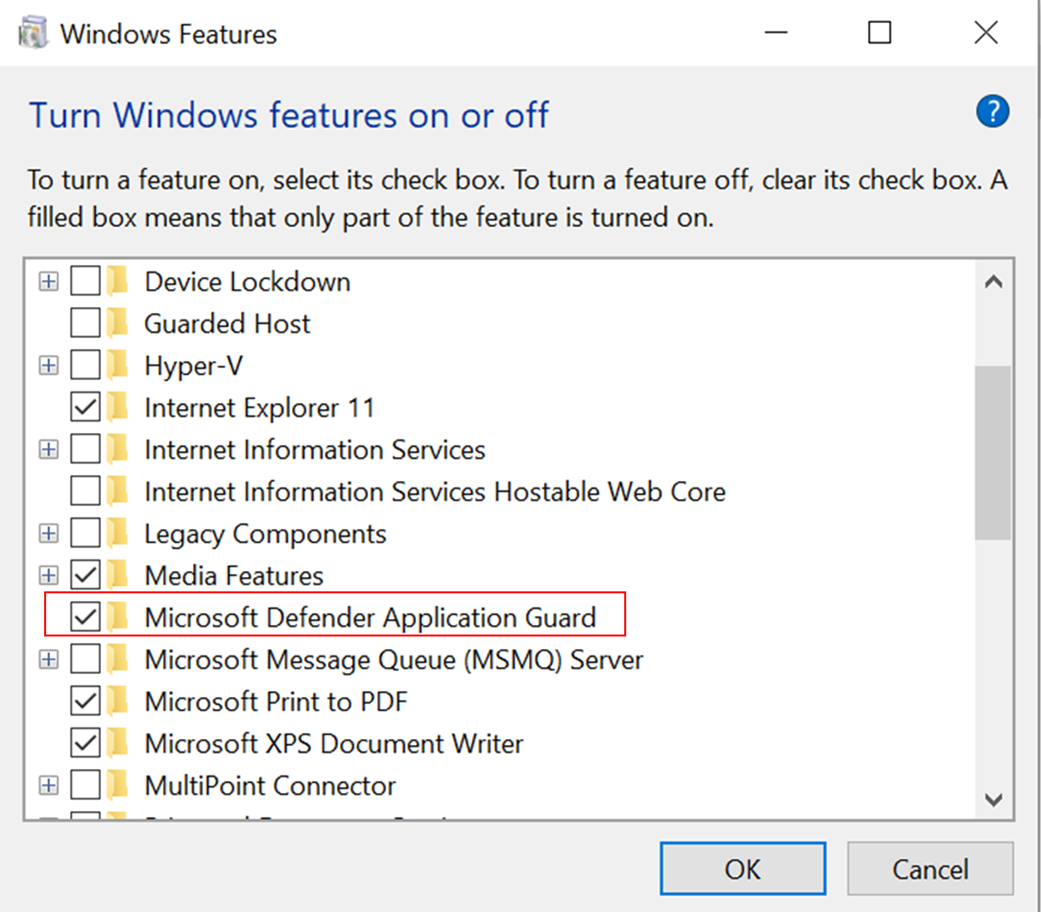

Установка из панель управления

Откройте панель управления, выберите Программы, а затем — Включить или отключить функции Windows.

Выберите поле проверка рядом с Application Guard в Microsoft Defender, а затем нажмите кнопку ОК, чтобы установить Application Guard и его базовые зависимости.

Установка из PowerShell

Примечание.

Убедитесь, что ваши устройства соответствуют всем системным требованиям до этого шага. PowerShell установит эту функцию без проверки системных требований. Если ваши устройства не соответствуют системным требованиям, Application Guard может не работать. Этот шаг рекомендуется использовать только для корпоративных управляемых сценариев.

Щелкните значок Поиск на панели задач Windows и введите PowerShell.

Щелкните правой кнопкой мыши Windows PowerShell и выберите Запуск от имени администратора, чтобы открыть Windows PowerShell с учетными данными администратора.

Введите следующую команду:

Enable-WindowsOptionalFeature -Online -FeatureName Windows-Defender-ApplicationGuardПерезапустите устройство, чтобы установить Application Guard и его базовые зависимости.

Установка из Intune

Важно.

Убедитесь, что устройства вашей организации соответствуют требованиям и зарегистрированы в Intune.

Войдите в Центр администрирования Microsoft Intune.

Выберите Сокращениезоны> атак с безопасностью>конечных точек Create Политика и выполните следующие действия.

- В списке Платформы выберите Windows 10 и более позднюю.

- В поле Тип профиля выберите Изоляция приложений и браузера.

- Щелкните Создать.

На вкладке Основные сведения укажите имя и описание политики. Выберите Далее.

На вкладке Параметры конфигурации настройте параметры Application Guard при необходимости. Выберите Далее.

Если ваша организация использует теги область, на вкладке Теги области выберите + Выберите теги область, а затем выберите нужные теги. Выберите Далее.

Дополнительные сведения о тегах область см. в статье Использование управления доступом на основе ролей (RBAC) и область тегов для распределенной ИТ-службы.

На странице Назначения выберите пользователей или группы, которые будут получать политику. Выберите Далее.

Дополнительные сведения о назначении политик см. в статье Назначение политик в Microsoft Intune.

Просмотрите параметры и выберите Create.

После создания политики на всех устройствах, к которым должна применяться политика, будет включена Application Guard в Microsoft Defender. Пользователям может потребоваться перезапустить свои устройства, чтобы применить защиту.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по