Включить защиту сети

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

- Антивирусная программа в Microsoft Defender

Платформы

- Windows

- Linux (см . раздел Защита сети для Linux)

- macOS (см . раздел Защита сети для macOS)

Совет

Хотите попробовать Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Защита сети помогает предотвратить использование сотрудниками любого приложения для доступа к опасным доменам, в которых могут размещаться фишинговые аферы, эксплойты и другое вредоносное содержимое в Интернете. Вы можете провести аудит защиты сети в тестовой среде, чтобы узнать, какие приложения будут заблокированы перед включением защиты сети.

Дополнительные сведения о параметрах конфигурации фильтрации сети см. в этой статье.

Проверьте, включена ли защита сети

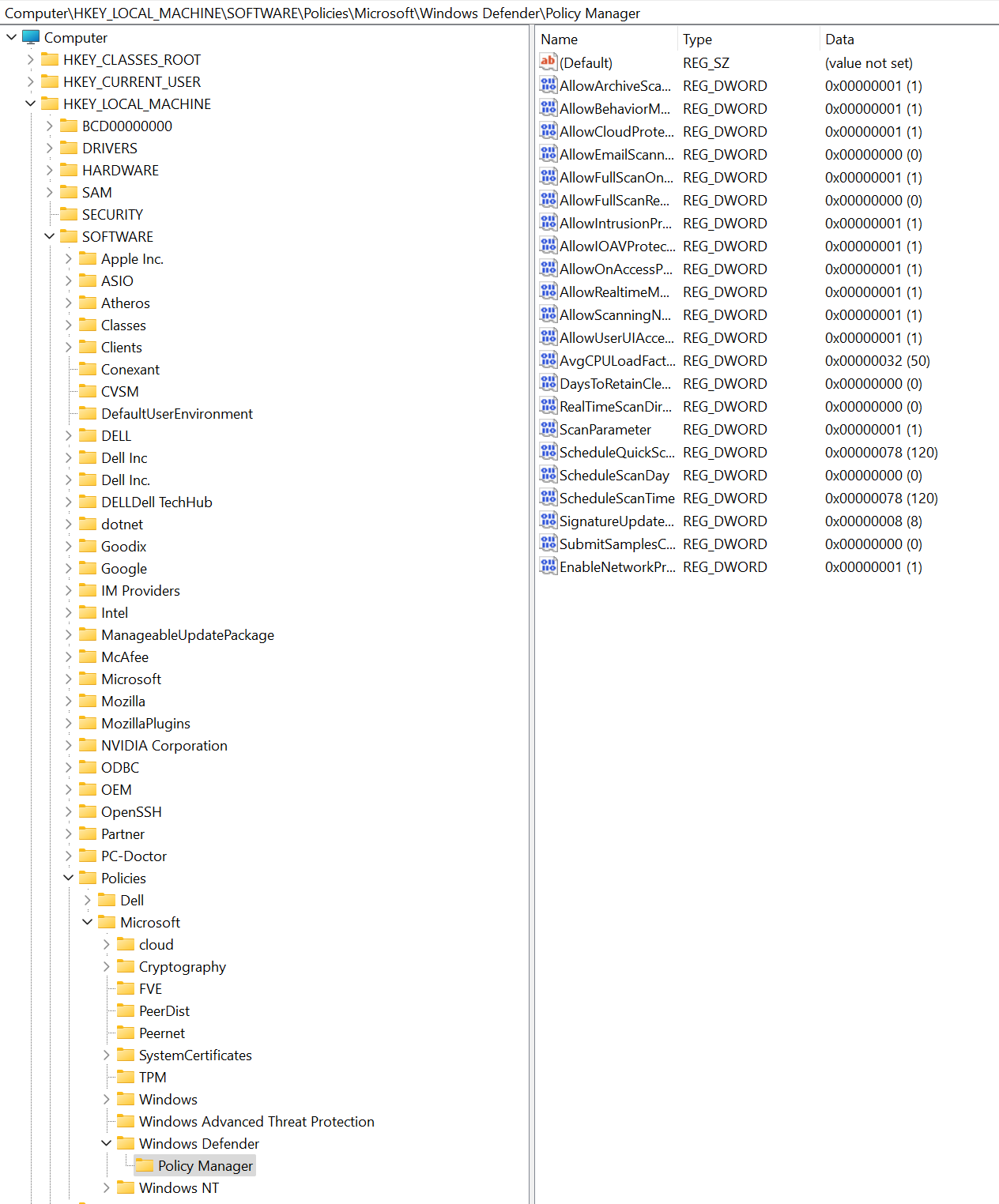

Проверьте, включена ли защита сети на локальном устройстве с помощью редактора реестра.

Нажмите кнопку Пуск на панели задач и введите regedit , чтобы открыть редактор реестра.

Выберите HKEY_LOCAL_MACHINE в боковом меню.

Перейдите через вложенные меню в разделПолитики>ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ>Microsoft>Защитник Windows>Policy Manager.

Если ключ отсутствует, перейдите в раздел SOFTWARE>Microsoft>Защитник Windows>Защитник Windows Защита сети Exploit Guard>.

Выберите EnableNetworkProtection , чтобы просмотреть текущее состояние защиты сети на устройстве:

- 0 или Выкл.

- 1 или Включено

- 2 или режим аудита

Включение защиты сети

Включите защиту сети с помощью любого из следующих методов:

- PowerShell

- Управление мобильными устройствами (MDM)

- Microsoft Intune

- Групповая политика

- Microsoft Configuration Manager

PowerShell

Введите powershell в меню «Пуск», щелкните правой кнопкой мыши Windows PowerShell и выберите Запуск от имени администратора.

Введите следующий командлет:

Set-MpPreference -EnableNetworkProtection EnabledНеобязательно. Включите функцию в режиме аудита с помощью следующего командлета:

Set-MpPreference -EnableNetworkProtection AuditModeЧтобы отключить эту функцию, используйте

DisabledвместоAuditModeилиEnabled.

Управление мобильными устройствами (MDM)

Используйте поставщик службы конфигурации ./Vendor/MSFT/Policy/Config/Defender/EnableNetworkProtection для включения или отключения защиты сети или включения режима аудита.

Обновите Microsoft Defender платформу защиты от вредоносных программ до последней версии, прежде чем включать или отключать защиту сети или включить режим аудита.

Microsoft Intune

Метод Microsoft Defender для конечной точки Baseline

Войдите в Центр администрирования Microsoft Intune.

Перейдите в разделБазовые показатели безопасности>конечных> точек Microsoft Defender для конечной точки Базовые показатели.

Выберите Create профиль, укажите имя профиля и нажмите кнопку Далее.

В разделе Параметры конфигурации перейдите к разделу Правила> сокращения направлений атаки, задайте для параметра Блокировать, Включить или Аудит для включения защиты сети. Нажмите кнопку Далее.

Выберите соответствующие теги области и назначения в соответствии с требованиями вашей организации.

Просмотрите все сведения и выберите Create.

Метод политики антивирусной программы

Войдите в Центр администрирования Microsoft Intune.

Перейдите в раздел Антивирусная программа для обеспечения безопасности конечных> точек.

Нажмите кнопку Создать политику.

Во всплывающем Create политике выберите Windows 10, Windows 11 и Windows Server в списке Платформа.

Выберите Microsoft Defender Антивирусная программа в списке Профиль, а затем выберите Create.

Укажите имя профиля и нажмите кнопку Далее.

В разделе Параметры конфигурации выберите Отключено, Включено (режим блокировки) или Включено (режим аудита) для параметра Включить защиту сети, а затем нажмите кнопку Далее.

Выберите соответствующие теги "Назначения " и "Область" в соответствии с требованиями вашей организации.

Просмотрите все сведения и выберите Create.

Метод профиля конфигурации

Войдите в Центр администрирования Microsoft Intune (https://endpoint.microsoft.com).

Перейдите в раздел Устройства>Профили конфигурации>Создать профиль.

Во всплывающем Create профиле выберите Платформа и выберите Тип профиля как Шаблоны.

В поле Имя шаблона выберите Endpoint Protection в списке шаблонов, а затем выберите Create.

Перейдите в разделОсновные сведенияо Endpoint Protection>, укажите имя профиля и нажмите кнопку Далее.

В разделе Параметры конфигурации перейдите к разделу Microsoft Defender Exploit Guard>Фильтрация> сетиЗащита сети>Включение или аудит. Нажмите кнопку Далее.

Выберите соответствующие теги области, назначения и правила применимости в соответствии с требованиями вашей организации. Администраторы могут устанавливать дополнительные требования.

Просмотрите все сведения и выберите Create.

Групповая политика

Используйте следующую процедуру, чтобы включить защиту сети на компьютерах, присоединенных к домену, или на автономном компьютере.

На автономном компьютере перейдите в меню Пуск , а затем введите и выберите Изменить групповую политику.

-Или-

На присоединенном к домену компьютере управления групповая политика откройте консоль управления групповая политика, щелкните правой кнопкой мыши объект групповая политика, который требуется настроить, и выберите изменить.

В редакторе управления групповыми политиками перейдите к конфигурации компьютера и выберите Административные шаблоны.

Разверните дерево для компонентов> Windows Microsoft Defender Антивирусная программа> Microsoft DefenderЗащита сетиExploit Guard>.

Примечание.

В более старых версиях Windows в пути групповой политики может быть указано "Защитник Windows Антивирусная программа" вместо "Microsoft Defender Антивирусная программа".

Дважды щелкните параметр Запретить пользователям и приложениям доступ к опасным веб-сайтам и установите для параметра значение Включено. В разделе параметры необходимо указать один из следующих параметров:

- Блокировать . Пользователи не могут получить доступ к вредоносным IP-адресам и доменам.

- Отключить (по умолчанию) — функция защиты сети не будет работать. Пользователям не запрещен доступ к вредоносным доменам.

- Режим аудита . Если пользователь посещает вредоносный IP-адрес или домен, событие будет записано в журнал событий Windows. Однако пользователю не будет запрещено посещать адрес.

Важно!

Чтобы полностью включить защиту сети, необходимо задать для параметра групповая политика значение Включено, а также выбрать блокировать в раскрывающемся меню параметров.

Примечание.

Необязательно. Выполните действия, описанные в разделе Проверка включения защиты сети, чтобы проверить правильность параметров групповая политика.

Microsoft Configuration Manager

Откройте консоль Configuration Manager.

Перейдите в раздел Активы и защитаконечных точек> соответствия >требованиям Защитник Windows Exploit Guard.

Выберите Create Политику Exploit Guard на ленте, чтобы создать новую политику.

- Чтобы изменить существующую политику, выберите политику, а затем выберите Свойства на ленте или в контекстном меню. Измените параметр Настроить защиту сети на вкладке Защита сети .

На странице Общие укажите имя новой политики и убедитесь, что включен параметр Защита сети .

На странице Защита сети выберите один из следующих параметров для параметра Настроить защиту сети :

- Блокировка

- Аудит

- Disabled

Выполните остальные действия и сохраните политику.

На ленте выберите Развернуть , чтобы развернуть политику в коллекции.

Важно!

После развертывания политики Exploit Guard из Configuration Manager параметры Exploit Guard не будут удалены из клиентов при удалении развертывания. Delete not supportedзаписывается в ExploitGuardHandler.log клиента Configuration Manager при удалении развертывания Exploit Guard клиента. Чтобы удалить эти параметры, в контексте SYSTEM можно запустить следующий скрипт PowerShell:

$defenderObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_Defender02" -Filter "InstanceID='Defender' and ParentID='./Vendor/MSFT/Policy/Config'"

$defenderObject.AttackSurfaceReductionRules = $null

$defenderObject.AttackSurfaceReductionOnlyExclusions = $null

$defenderObject.EnableControlledFolderAccess = $null

$defenderObject.ControlledFolderAccessAllowedApplications = $null

$defenderObject.ControlledFolderAccessProtectedFolders = $null

$defenderObject.EnableNetworkProtection = $null

$defenderObject.Put()

$exploitGuardObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_ExploitGuard02" -Filter "InstanceID='ExploitGuard' and ParentID='./Vendor/MSFT/Policy/Config'"

$exploitGuardObject.ExploitProtectionSettings = $null

$exploitGuardObject.Put()

См. также

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по