Устранение рисков с помощью функций безопасности Windows 10

Относится к:

- Windows 10

В этом разделе представлен обзор некоторых современных рисков для программного обеспечения и встроенного ПО, а также способы устранения таких рисков в Windows 10. Сведения о связанных типах защиты, предлагаемых корпорацией Майкрософт, см. здесь: Связанные разделы.

| Раздел | Содержимое |

|---|---|

| Обзор угроз безопасности | Описание характера современных угроз безопасности, а также средств Windows 10 для ограничения возможностей программных эксплойтов и других подобных угроз. |

| Средства устранения рисков в Windows 10, которые можно настроить | Таблицы настраиваемых средств устранения рисков с ссылками на дополнительные сведения. Такие компоненты продукта, как Device Guard, показаны в Таблице 1, а функции защиты памяти, например предотвращение выполнения данных, — в Таблице 2. |

| Средства устранения рисков, встроенные в Windows 10 | Описание Windows 10 мер, которые не требуют настройки— они встроены в операционную систему. Например, средства защиты куч и защиты пула ядра встроены в Windows 10. |

| Общие сведения о Windows 10 относительно набора расширенных средств устранения рисков (Enhanced Mitigation Experience Toolkit) | В разделе описывается, как средства устранения рисков в наборе средств Enhanced Mitigation Experience Toolkit (EMET) соотносятся со встроенными компонентами Windows 10 и каким образом можно преобразовать параметры EMET в политики устранения рисков для Windows 10. |

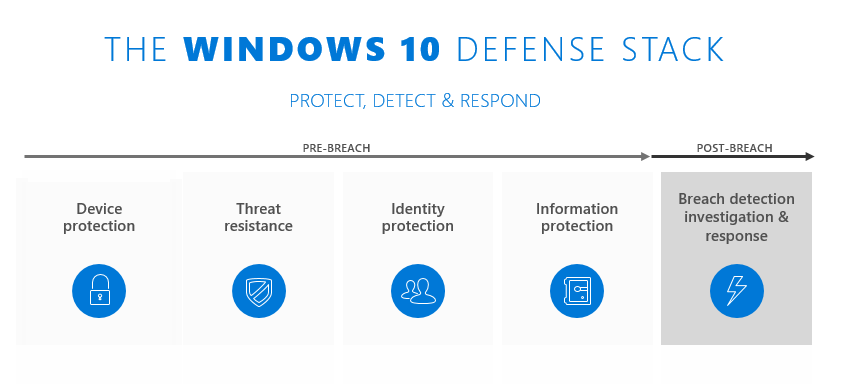

Рассматриваются в основном средства предотвращения нарушений, обеспечивающие защиту устройств и устойчивость к угрозам. Эти средства работают вместе с другими средствами безопасности в Windows 10, как показано на рисунке ниже.

Рисунок 1. Защита устройств и защита от угроз в рамках Windows 10 защиты

Обзор угроз безопасности

Сегодняшняя среда угроз безопасности является одной из агрессивных и цепких угроз. До некоторых пор большинство злоумышленников совершали атаки, стремясь получить всеобщее признание или испытать острые ощущения от временного нарушения работы систем. С тех пор мотивы злоумышленника сместились на зарабатывание денег, в том числе держать устройства и данные в заложниках, пока владелец не заплатит запрашиваемый выкуп. Современные атаки все чаще направлены на крупномасштабное хищение интеллектуальной собственности и снижение производительности целевых систем, ведущее к убыткам. В последнее время также начал развиваться кибертерроризм, представляющий угрозу безопасности отдельных людей, компаний и национальных интересов по всему миру. Как правило, такие злоумышленники — высококвалифицированные специалисты и эксперты по вопросам безопасности. Некоторые из них работают на государства с внушительным бюджетом и практически неограниченными людскими ресурсами. Такие угрозы требуют соответствующего подхода к защите.

Чтобы учесть описанные условия, в версию Windows 10 Creator's Update (Windows 10 версии 1703) был включен целый ряд средств защиты, благодаря которым находить и использовать многие уязвимости программного обеспечения стало сложнее (и дороже). Эти средства обеспечивают следующее.

Исключение целых классов уязвимостей

Нарушение методов использования уязвимостей

Ограничение ущерба и устойчивости угроз

Ограничение возможностей для использования уязвимостей

В следующих разделах более подробно описаны средства устранения рисков в Windows 10 версии 1703.

Средства устранения рисков в Windows 10, которые можно настроить

В следующих двух таблицах перечислены средства устранения рисков в Windows 10, которые можно настроить. В первой таблице представлен обширный набор средств, предназначенных для устройств и пользователей в масштабе всего предприятия. Во второй — подробные сведения о средствах защиты памяти, например о предотвращении выполнения данных. Функции защиты памяти направлены на устранение рисков со стороны вредоносных программ, пытающихся управлять памятью для получения контроля над системой.

В таблице 1 Windows 10 способы устранения рисков, которые можно настроить

| Средство и соответствующий риск | Описание и ссылки |

|---|---|

| SmartScreen Защитника Windows помогает предотвратить скачивание вредоносных приложений |

SmartScreen Защитника Windows может проверять надежность скачиваемого приложения с помощью службы, которую предоставляет Майкрософт. Когда пользователь впервые запускает приложение, полученное из Интернета (даже если пользователь скопировал это приложение с другого компьютера), функция SmartScreen проверяет, что известно об этом приложении, может ли оно быть вредоносным, правильно ли оно отвечает на запросы. Дополнительные сведения: SmartScreen Защитника Windows, см. далее в этой статье |

| Credential Guard помогает предотвратить доступ злоумышленников к системе посредством атак с передачей хэша (pass-the-hash) или передачей билета (pass-the-ticket) |

Компонент Credential Guard предполагает использование средств безопасности на основе виртуализации для изоляции секретов (например, хэшей паролей NTLM и билетов на получение билетов Kerberos), чтобы доступ к ним могло получать только системное программное обеспечение с соответствующими привилегиями. Компонент Credential Guard включен в ОС Windows 10 Корпоративная и Windows Server 2016. Дополнительные сведения: Защита извлеченных учетных данных домена с помощью Credential Guard |

| Привязка корпоративных сертификатов помогает предотвратить атаки "злоумышленник в середине", которые используют PKI |

Привязка корпоративных сертификатов позволяет защитить ваши внутренние доменные имена от включения в цепочку нежелательных сертификатов или мошеннически выпущенных сертификатов. При закреплении корпоративных сертификатов можно "закрепить" (связать) сертификат X.509 и его открытый ключ с центром сертификации, корневым или конечным. Дополнительные сведения: Привязка корпоративных сертификатов |

| Device Guard помогает защитить устройство от запуска вредоносного ПО или других недоверенных приложений |

Device Guard включает созданную вами политику целостности кода; список разрешенных доверенных приложений — единственные приложения, разрешенные для запуска в вашей организации. Device Guard также включает в себя мощную защиту системы под названием целостность кода, защищенная гипервизором (HVCI), которая использует безопасность на основе виртуализации (VBS) для защиты процесса проверки целостности кода в режиме ядра Windows. Средство HVCI предусматривает специальные требования к оборудованию и использует политики целостности кода, чтобы остановить атаки, даже если они уже открыли доступ к ядру. Компонент Device Guard включен в ОС Windows 10 Корпоративная и Windows Server 2016. Дополнительные сведения: Введение в Device Guard |

| антивирусная программа Microsoft Defender помогает предотвратить появление вирусов и других вредоносных программ на устройствах |

Windows 10 включает антивирусную программу Microsoft Defender, надежное решение для защиты от вредоносных программ в папке "Входящие". Microsoft Defender антивирусная программа была значительно улучшена с момента ее введения в Windows 8. Дополнительные сведения: Microsoft Defender антивирусная программа, далее в этом разделе |

| Блокировка недоверенных шрифтов предотвращает использование шрифтов в атаках, связанных с повышением привилегий |

Блокировка недоверенных шрифтов — это параметр, который позволяет предотвратить загрузку пользователями шрифтов, являющихся ненадежными в вашей сети. Это помогает ограничить атаки, связанные с повышением привилегий и анализом файлов шрифтов. При этом, начиная с Windows 10 версии 1703, степень важности данного средства устранения рисков снизилась в связи с изоляцией анализа шрифтов в песочнице AppContainer (описание этого и других средств защиты пула ядра см. в пункте Средства защиты пула ядра далее в этой статье). Дополнительные сведения: Блокирование недоверенных шрифтов в организации |

| Средства защиты памяти помогают предотвратить использование вредоносными программами методов управления памятью (например, переполнение буфера) |

Данные средства устранения рисков, перечисленные в Таблице 2, помогают предотвратить атаки с использованием памяти, в ходе которых вредоносная программа или другой код управляет памятью с целью получения контроля над системой (например, вредоносная программа может пытаться с помощью переполнений буфера ввести в память вредоносный исполняемый код). Примечание: Подмножество приложений не сможет выполняться, если для некоторых из этих мер защиты заданы самые строгие параметры. Тестирование поможет вам обеспечить одновременно максимальную защиту и возможность запуска этих приложений. Дополнительные сведения: Таблица 2, см. далее в этой статье |

| Безопасная загрузка UEFI помогает защитить платформу от загрузочные комплекты и руткиты |

Безопасная загрузка единого интерфейса EFI (UEFI) является стандартом безопасности для встроенного ПО, которым производители оснащают компьютеры, начиная с версии ОС Windows 8. Он помогает защитить процесс загрузки и встроенное ПО от мошенничества, например от действий физически присутствующего злоумышленника или от форм вредоносных программ, которые запускаются на раннем этапе загрузки либо в ядре после запуска. Дополнительные сведения: UEFI и безопасная загрузка |

| Ранний запуск антивредоносной программы (ELAM) помогает защитить платформу от пакетов программ rootkit, замаскированных под драйверы |

Антивредоносное ПО раннего запуска (ELAM) предназначено для запуска решения для защиты от вредоносных программ до всех драйверов и приложений сторонних производителей. Если вредоносная программа изменяет драйвер, связанный с загрузкой, функция ELAM обнаруживает изменение, после чего Windows блокирует запуск драйвера и, следовательно, пакеты программ rootkit на основе драйверов. Дополнительные сведения: Ранний запуск антивредоносной программы |

| Подтверждение работоспособности устройства помогает предотвратить доступ к ресурсам организации доступ к организации устройства |

Подтверждение работоспособности устройства (Device Health Attestation, DHA) позволяет проверить, исправны ли устройства, которые подключатся к сети организации, и не нарушена ли их безопасность вредоносными программами. После настройки DHA фактические измерения загрузочных данных устройства можно проверить с ожидаемыми "работоспособными" загрузочными данными. Если флажок указывает на то, что устройство работает неправильно, его доступ к сети может быть заблокирован. Дополнительные сведения: Контроль работоспособности устройств под управлением Windows 10 и Подтверждение работоспособности устройства |

Настраиваемые средства устранения рисков в Windows 10, защищающие память от постороннего управления, требуют глубокого понимания соответствующих рисков и способов борьбы с ними, а также понимания того, как операционная система и приложения используют память. В целях эффективного применения таких средств обычно проводится работа в испытательной лаборатории по выявлению противоречий между конкретными параметрами защиты и используемыми приложениями. Это позволяет развернуть параметры, усиливающие защиту, без нарушения работы приложений.

Как ИТ-специалист вы можете попросить разработчиков приложений и поставщиков программного обеспечения предоставлять приложения, которые включают дополнительную защиту под названием Control Flow Guard (CFG). Настройка в операционной системе не требуется, защита компилируется в самих приложениях. Дополнительные сведения: Защита потока управления.

Таблица 2. Настраиваемые Windows 10 защиты от эксплойтов памяти

| Средство и соответствующий риск | Описание |

|---|---|

| Предотвращение выполнения данных помогает предотвратить применение переполнений буфера |

Предотвращение выполнения данных — это средство защиты памяти на уровне системы, предоставляемое как часть операционных систем Windows. Оно позволяет операционной системе отметить одну или несколько страниц памяти как неисполняемые, чтобы помешать выполнению кода в данном участке памяти и тем самым предотвратить применение переполнений буфера. Данное средство позволяет предотвратить запуск кода на страницах данных, таких как используемая по умолчанию куча, стеки и пулы памяти. Хотя некоторые приложения имеют проблемы совместимости с DEP, большинство приложений этого не сделали. Дополнительные сведения: Предотвращение выполнения данных, см. далее в этой статье. параметры групповая политика. DEP включен по умолчанию для 64-разрядных приложений, но вы можете настроить дополнительные средства защиты DEP с помощью параметров групповая политика, описанных в разделе Переопределение параметров устранения рисков процесса, чтобы обеспечить применение политик безопасности, связанных с приложениями. |

| SEHOP помогает предотвратить перезапись структурированного обработчика исключений |

Защита от перезаписи структурированной обработки исключений (Structured Exception Handling Overwrite Protection, SEHOP) позволяет блокировать эксплойты, выполняющие перезапись структурированного обработчика исключений (Structured Exception Handler, SEH). Так как этот механизм защиты предоставляется во время выполнения, он помогает защитить приложения независимо от того, были ли они скомпилированы с помощью последних улучшений. Некоторые приложения имеют проблемы совместимости со средством SEHOP. Обязательно протестируйте его для своей среды. Дополнительные сведения: Защита от перезаписи структурированной обработки исключений, см. далее в этой статье. групповая политика параметр. SEHOP включен по умолчанию для 64-разрядных приложений, но вы можете настроить дополнительные средства защиты SEHOP с помощью параметра групповая политика, описанного в разделе Переопределение параметров устранения рисков процесса, чтобы обеспечить применение политик безопасности, связанных с приложениями. |

| Средство ASLR помогает ограничить атаки вредоносных программ, основанные на предсказуемости адресов памяти |

Средство случайного выбора расположения в адресном пространстве (Address Space Layout Randomization, ASLR) загружает библиотеки DLL с использованием случайно выбранных адресов памяти во время загрузки. Эта загрузка определенных библиотек DLL помогает устранить вредоносные программы, предназначенные для атак на определенные расположения памяти. Дополнительные сведения: Случайный выбор расположения в адресном пространстве, см. далее в этой статье. групповая политика параметры. ASLR включена по умолчанию для 64-разрядных приложений, но вы можете настроить дополнительные средства защиты ASLR с помощью параметров групповая политика, описанных в разделе Переопределение параметров устранения рисков процесса, чтобы обеспечить применение политик безопасности, связанных с приложениями. |

SmartScreen Защитника Windows

Средство SmartScreen Защитника Windows уведомляет пользователей о риске в случае перехода на веб-сайты, о которых известно, что они являются фишинговыми или вредоносными, а также помогает предотвратить небезопасные загрузки или сообщить пользователю максимум информации о рисках, связанных с такими загрузками.

Для Windows 10 корпорация Майкрософт улучшила функцию защиты SmartScreen (теперь называемую Защитник Windows SmartScreen), интегрировав возможности репутации приложений в саму операционную систему, что позволяет Защитник Windows SmartScreen проверка репутация файлов, скачанных из Интернета, и предупреждать пользователей, когда они собираются запустить скачанный файл с высоким риском. Когда пользователь впервые запускает приложение из Интернета, Защитник Windows SmartScreen проверяет репутацию приложения с помощью цифровых подписей и других факторов по отношению к службе, поддерживаемой корпорацией Майкрософт. Если у приложения отсутствует репутация или оно, как известно, является вредоносным, Защитник Windows SmartScreen предупреждает пользователя или полностью блокирует выполнение в зависимости от того, как администратор настроил Microsoft Intune или групповая политика параметров.

Дополнительные сведения см. в статье Обзор Microsoft Defender SmartScreen.

Антивирусная программа в Microsoft Defender

антивирусная программа Microsoft Defender в Windows 10 использует многоуровневый подход для улучшения защиты от вредоносных программ:

Средство защиты на основе облака помогает мгновенно выявлять и блокировать новые вредоносные программы, даже если эти программы никогда не встречались ранее. Данная служба, включенная в Windows 10 версии 1703, использует распределенные ресурсы и машинное обучение, чтобы обеспечить более быструю защиту для конечных точек по сравнению с защитой на основе обычных обновлений подписей.

Объемный локальный контекст повышает эффективность выявления вредоносного ПО. Windows 10 информирует Microsoft Defender антивирусную программу не только о содержимом, например файлах и процессах, но и о том, откуда поступило содержимое, где оно хранится, и многое другое. Сведения об источнике и журнале позволяют Microsoft Defender антивирусной программе применять различные уровни проверки к разному содержимому.

Обширные глобальные датчики помогают поддерживать Microsoft Defender антивирусной программы в актуальном состоянии и знать даже о новейших вредоносных программах. Это актуальное состояние достигается двумя способами: путем сбора расширенных данных локального контекста из конечных точек и путем централизованного анализа этих данных.

Проверка подлинности незаконного копирования помогает защитить Microsoft Defender антивирусную программу от атак вредоносных программ. Например, антивирусная программа в Microsoft Defender использует защищенные процессы, чтобы предотвратить вмешательство недоверенных процессов в работу своих компонентов, разделов реестра и т. д. (Описание защищенных процессов см. далее в этой статье.)

Функции корпоративного уровня предоставляют ИТ-специалистам средства и параметры конфигурации, необходимые для того, чтобы Microsoft Defender Антивирусная программа — решение для защиты от вредоносных программ корпоративного класса.

Дополнительные сведения см. в разделе Защитник Windows в Windows 10 и Обзор Защитника Windows для Windows Server.

Сведения о Microsoft Defender для конечной точки, службе, которая помогает предприятиям обнаруживать, исследовать и реагировать на сложные и целевые атаки на свои сети, см. в разделе Microsoft Defender для конечной точки (ресурсы) и Microsoft Defender для конечной точки (документация).

Предотвращение выполнения данных

Эффективность вредоносных программ зависит от возможности размещения вредоносного кода в памяти с целью его последующего выполнения. Не было бы здорово, если бы вы могли предотвратить запуск вредоносных программ, если бы они писали в область, которая была выделена исключительно для хранения информации?

Для решения этой задачи можно воспользоваться технологией предотвращения выполнения данных (DEP), которая существенно ограничивает диапазон памяти, который может быть использован вредным кодом. DEP использует бит No eXecute на современных ЦП, чтобы пометить блоки памяти как доступные только для чтения, чтобы эти блоки не могли использоваться для выполнения вредоносного кода, который может быть вставлен с помощью эксплойтов уязвимости.

Использование диспетчера задач для просмотра приложений, которые используют DEP

Откройте диспетчер задач: нажмите CTRL+ALT+DEL и выберите Диспетчер задач или найдите его на начальном экране.

Щелкните элемент Подробнее (при необходимости) и перейдите на вкладку Сведения.

Щелкните правой кнопкой любой заголовок столбца и выберите Выбрать столбцы.

В диалоговом окне Выбрать столбцы установите последний флажок, Предотвращение выполнения данных .

Нажмите кнопку ОК.

Теперь можно увидеть, для каких процессов включена технология DEP.

Рисунок 2. Процессы с включенной технологией DEP в Windows 10

С помощью панели управления можно просматривать и менять параметры DEP.

Чтобы просмотреть или изменить параметры DEP на конкретном ПК с помощью панели управления, выполните следующее.

Откройте раздел системы на панели управления: нажмите кнопку "Пуск", введите Control Panel System и нажмите клавишу ВВОД.

Выберите элемент Дополнительные параметры системы и перейдите на вкладку Дополнительно.

В поле Производительность выберите элемент Параметры.

В разделе Параметры производительности перейдите на вкладку Предотвращение выполнения данных.

Выберите один из вариантов.

Включить DEP только для основных программ и служб Windows

Включить DEP для всех программ и служб, кроме выбранных. При выборе этого параметра используйте кнопки Добавить и Удалить , чтобы создать список исключений, для которых DEP не будет включен.

Чтобы использовать групповую политику для управления параметрами DEP, выполните следующее.

Воспользуйтесь параметром групповой политики под названием Параметры устранения рисков процесса для настройки параметров DEP. Некоторые приложения имеют проблемы совместимости с технологией DEP. Обязательно протестируйте ее для своей среды. Информацию об использовании параметра групповой политики см. в разделе Переопределение параметров устранения рисков процесса для применения политик безопасности, связанных с приложениями.

Защита от перезаписи структурированной обработки исключений

Структурированная защита от перезаписи обработки исключений (SEHOP) помогает предотвратить использование злоумышленниками вредоносного кода для использования структурированной обработки исключений (SEH), которая является неотъемлемой частью системы и позволяет приложениям (не вредоносным) соответствующим образом обрабатывать исключения. Так как этот механизм защиты предоставляется во время выполнения, он помогает защитить приложения независимо от того, были ли они скомпилированы с помощью последних улучшений.

Воспользуйтесь параметром групповой политики под названием Параметры устранения рисков процесса для настройки параметров SEHOP. Некоторые приложения имеют проблемы совместимости со средством SEHOP. Обязательно протестируйте его для своей среды. Информацию об использовании параметра групповой политики см. в разделе Переопределение параметров устранения рисков процесса для применения политик безопасности, связанных с приложениями.

Случайный выбор расположения в адресном пространстве

Одной из наиболее распространенных технологий, используемых для получения доступа к системе, находится поиск уязвимости в привилегированном процессе, который уже выполняется, угадывание или нахождение расположения в памяти, где размещен важный системный код или данные, и перезаписывание информации вредоносными данными. Любая вредоносная программа, которая может записывать данные непосредственно в системную память, может перезаписать ее в хорошо известных и предсказуемых расположениях.

Случайный выбор расположения в адресном пространстве (ASLR) существенно осложняет подобные атаки, потому что важные данные теперь хранятся в памяти произвольно. При использовании ASLR вредоносным программам сложнее найти конкретное расположение, необходимое для атаки. На рисунке 3 показано, как работает ASLR, а именно: как меняется расположение разных критических компонентов Windows в памяти между перезапусками.

Рисунок 3. ASLR в действии

В Windows 10 средство ASLR применяется ко всей системе и повышает уровень энтропии в несколько раз по сравнению с предыдущими версиями Windows, чтобы противодействовать современным типам атак, например распылению кучи. 64-разрядные системы и процессы приложений могут использовать существенно увеличенную область памяти, еще больше усложняя для вредоносных программ задачу по определению расположения важных данных в Windows 10. При использовании в системах с TPM уникальность рандомизации памяти ASLR будет увеличиваться на разных устройствах, поэтому использовать технологию атаки, сработавшую на одном устройстве, на другом не удастся.

Вы можете использовать параметр групповая политика с именем Параметры устранения рисков процесса для управления параметрами ASLR ("Принудительное использование ASLR" и "Снизу вверх ASLR"), как описано в разделе Переопределение параметров устранения рисков процесса, чтобы обеспечить применение политик безопасности, связанных с приложениями.

Средства устранения рисков, встроенные в Windows 10

В Windows 10 представлено множество средств устранения рисков, с помощью которых можно защититься от эксплойтов. Эти средства встроены в операционную систему, и их не нужно настраивать внутри системы. В следующей таблице описаны некоторые из этих мер.

Control Flow Guard (CFG) — это средство, которое не требует настройки в операционной системе, но требует, чтобы разработчик приложения настраивал устранение рисков в приложении при его компиляции. CFG встроена в Microsoft Edge, IE11 и другие области в Windows 10 и может быть встроена во многие другие приложения при их компиляции.

В таблице 3 Windows 10 способы защиты от эксплойтов памяти— настройка не требуется

| Средство и соответствующий риск | Описание |

|---|---|

| Усиление защиты SMB для ресурсов SYSVOL и NETLOGON помогает предотвратить атаки "злоумышленник в середине" |

Клиентские подключения к стандартному SYSVOL доменных служб Active Directory и общим папкам NETLOGON на контроллерах домена теперь требуют подпись SMB и взаимную проверку подлинности (например, Kerberos). Дополнительные сведения: Усиление защиты SMB для ресурсов SYSVOL и NETLOGON, см. далее в этой статье. |

| Защищенные процессы помогают предотвратить вмешательство одного процесса в работу другого |

С помощью функции защищенных процессов Windows 10 предотвращает взаимодействие или изменение доверенных процессов с теми процессами, которые были специально подписаны. Дополнительные сведения: Защищенные процессы, см. далее в этой статье. |

| Средства защиты универсальных приложений для Windows проверяют загружаемые приложения и запускают их в песочнице AppContainer |

Универсальные приложения для Windows тщательно проверяются перед тем, как к ним предоставляется доступ, и запускаются в песочнице AppContainer с ограниченными привилегиями и возможностями. Дополнительные сведения: Средства защиты универсальных приложений для Windows, см. далее в этой статье. |

| Средства защиты кучи помогают предотвратить незаконное использование кучи |

Windows 10 включает в себя защиту кучи, например использование внутренних структур данных, которые помогают защититься от повреждения памяти, используемой кучей. Дополнительные сведения: Средства защиты кучи в Windows, см. далее в этой статье. |

| Средства защиты пула ядра помогают предотвратить незаконное использование пула памяти, необходимой для работы ядра |

В Windows 10 включены средства защиты пула памяти, которая используется для ядра. Например, функция безопасного разъединения предотвращает переполнения пула, сочетаемые с операциями разъединения, которые могут использоваться для осуществления атаки. Дополнительные сведения: Средства защиты пула ядра, см. далее в этой статье. |

| Защита потока управления помогает предотвратить использование на основе потока между расположениями кода в памяти |

Control Flow Guard (CFG) — это средство защиты, которое не требует настройки в операционной системе, но вместо этого встроено в программное обеспечение при компиляции. Он встроен в Microsoft Edge, IE11 и другие области Windows 10. Ее можно встроить в приложения, написанные на C или C++, а также в приложения, скомпилированные с помощью Visual Studio 2015. Для такого приложения CFG может обнаружить попытку злоумышленника изменить предполагаемый поток кода. В случае этой попытки CFG завершает работу приложения. Вы можете запросить у поставщиков программного обеспечения Windows-приложения, скомпилированные с поддержкой защиты потока управления. Дополнительные сведения: Защита потока управления, см. ниже в этом разделе. |

| Средства защиты, встроенные в Microsoft Edge (браузер) помогают устранить многочисленные риски |

В Windows 10 представлен совершенно новый браузер Microsoft Edge с целым рядом улучшений системы безопасности. Дополнительные сведения: Microsoft Edge и Internet Explorer 11, см. далее в этой статье. |

Усиление защиты SMB для ресурсов SYSVOL и NETLOGON

В Windows 10 и Windows Server 2016 клиентские подключения к стандартным ресурсам SYSVOL и NETLOGON доменных служб Active Directory на контроллерах домена требуют подпись SMB и взаимную проверку подлинности (например, Kerberos). Это требование снижает вероятность атак типа "человек в середине". Если подписывание SMB и взаимная проверка подлинности недоступны, компьютер под управлением Windows 10 или Windows Server 2016 не будет обрабатывать групповая политика и скрипты на основе домена.

Примечание.

Значения реестра по умолчанию для этих настроек отсутствуют, но правила усиления защиты применяются, пока не будут переопределены групповой политикой или другими значениями реестра. Дополнительные сведения об этих улучшениях безопасности (также называемых усилением защиты UNC), см. в статье базы знаний Майкрософт 3000483 и разделе MS15 011 и MS15 014: усиление защиты групповой политики.

Защищенные процессы

Большинство мер безопасности призваны предотвратить первоначальное заражение. Однако, несмотря на все профилактические меры, вредоносные программы рано или поздно найдут способ заразить систему. Существуют определенные средства защиты, направленные на ограничение возможностей вредоносных программ, уже проникших на устройство. Защищенные процессы выполняют именно такую функцию.

С помощью защищенных процессов Windows 10 предотвращает взаимодействие или изменение доверенных процессов с теми процессами, которые были специально подписаны. Защищенные процессы определяют уровни доверия к процессам. Менее доверенные процессы не могут взаимодействовать с доверенными (и, следовательно, атаковать их). Windows 10 более широко использует защищенные процессы в операционной системе и, как и в Windows 8.1, реализует их таким образом, чтобы их могли использовать сторонние поставщики защиты от вредоносных программ, как описано в разделе Защита служб защиты от вредоносных программ. Такая простота использования помогает сделать систему и решения для защиты от вредоносных программ менее уязвимыми к незаконному копированию вредоносными программами, которым удается попасть в систему.

Средства защиты универсальных приложений для Windows

Когда пользователи скачивают универсальные приложения для Windows из Microsoft Store, маловероятно, что они столкнутся с вредоносными программами, так как все приложения проходят тщательную проверку, прежде чем сделать их доступными в Магазине. Приложения, создаваемые организациями и распространяемые через процессы загрузки неопубликованных приложений, должны пройти внутреннюю проверку, которая позволит убедиться, что они соответствуют требованиям безопасности организации.

Независимо от способа приобретения универсальных приложений для Windows пользователи могут быть уверены в их надежности. Универсальные приложения для Windows запускаются в песочнице AppContainer с ограниченными привилегиями и возможностями. Например, универсальные приложения Windows лишены доступа системного уровня, их взаимодействие с другими приложениями жестко контролируется, а доступ к данным отсутствует, пока пользователь явно не предоставит приложению соответствующие разрешения.

Кроме того, все универсальные приложения Windows следуют принципу наименьших привилегий. Приложения получают только минимальные привилегии, необходимые для выполнения предусмотренных задач, поэтому даже если злоумышленник воспользуется приложением, область нанесения ущерба серьезно ограничена и не выходит за пределы песочницы. В Microsoft Store отображаются точные возможности, необходимые приложению (например, доступ к камере), а также возрастной рейтинг и издатель приложения.

Средства защиты кучи в Windows

Куча — это расположение в памяти, которое Windows использует для сохранения динамических данных приложений. В Windows 10 продолжается совершенствование более ранних структур куч Windows. В частности, предпринимаются меры для снижения риска успешного использования куч для атак.

В Windows 10 можно заметить ряд важных усовершенствований в области защиты кучи.

Усиление защиты метаданных кучи для внутренних структур данных, используемых для кучи, обеспечивает более эффективную защиту от повреждений памяти.

Рандомизация выделения кучи, то есть использование случайных расположений и размеров для выделения памяти кучи, что затрудняет прогнозирование расположения критической памяти для перезаписи. В частности, в Windows 10 добавлено случайное смещение адресов только что выделенной кучи, благодаря чему предсказать, как будут распределяться ресурсы, существенно сложнее.

Страницы защиты кучи до и после блоков памяти, которые работают в качестве проводов передачи. Если злоумышленник попытается выполнить запись за пределами блока памяти (это стандартная техника, известная как переполнение буфера), злоумышленнику придется перезаписывать охранную страницу. Любая попытка изменить страницу защиты расценивается как повреждение памяти, в результате чего Windows 10 немедленно завершает работу приложения.

Средства защиты пула ядра

Ядро операционной системы в Windows выделяет два пула памяти, один из них остается в физической памяти ("не погашенный пул") и один, который можно выгружить в физической памяти ("выгружаемый пул"). Существует множество мер, которые были добавлены с течением времени, например кодирование указателя квоты процесса; lookaside, delay free и pool page cookies; и проверки границ PoolIndex. Windows 10 добавляет несколько защитных мер защиты пула, таких как проверки целостности, которые помогают защитить пул ядра от более сложных атак.

В дополнение к усилению защиты пула, Windows 10 содержит другие функции усиления защиты ядра.

DEP ядра и ASLR ядра: используются те же принципы, что и в средствах Предотвращение выполнения данных и Случайный выбор расположения в адресном пространстве, описанных выше в этой статье.

Анализ шрифтов в AppContainer: изоляция анализа шрифтов в песочнице AppContainer.

Отключение NT Virtual DOS Machine (NTVDM): старый модуль ядра NTVDM (для выполнения 16-разрядных приложений) выключен по умолчанию, благодаря чему нейтрализуются соответствующие уязвимости. (Включение NTVDM приводит к ослаблению защиты от разыменования пустого (NULL) указателя и других эксплойтов.)

Предотвращение выполнения в режиме супервизора (SMEP). Помогает предотвратить выполнение ядра ("супервайзер") кода на страницах пользователей, что является распространенным методом, используемым злоумышленниками для повышения привилегий локального ядра (EOP). Для этой конфигурации требуется поддержка процессоров, обнаруженных в Intel Ivy Bridge или более поздних версиях, или ARM с поддержкой PXN.

Безопасное разъединение: обеспечивает защиту от переполнений пула, которые в сочетании с операциями разъединения используются для осуществления атак. Windows 10 включает в себя глобальное безопасное отключение связи, которое расширяет кучи и пул ядра безопасное отключение связи со всеми использованием LIST_ENTRY и включает механизм FastFail для быстрого и безопасного завершения процесса.

Резервирование памяти: нижние 64 КБ памяти процессов зарезервированы для системы. Приложения не могут выделять эту часть памяти. Это выделение для системы затрудняет использование вредоносными программами таких методов, как разыменовка NULL для перезаписи критически важных системных структур данных в памяти.

Защита потока управления

Когда приложения загружаются в память, им выделяется место в зависимости от размера кода, запрошенной памяти и других факторов. Когда приложение начинает выполнять код, оно вызывает другой код, расположенный в других адресах памяти. Связи между расположениями кода хорошо известны ( они написаны в самом коде), но до Windows 10 поток между этими расположениями не применялся, что давало злоумышленникам возможность изменить поток в соответствии с их потребностями.

Эта угроза устранена в Windows 10 благодаря функции защиты потока управления (CFG). Если доверенное приложение, скомпилированное для использования CFG, вызывает код, CFG проверяет, является ли вызванное расположение кода доверенным с точки зрения выполнения. Если расположение не является доверенным, приложение немедленно завершается как потенциальный риск безопасности.

Администратор не может настроить CFG; Вместо этого разработчик приложения может воспользоваться преимуществами CFG, настроив его при компиляции приложения. Попросите разработчиков приложений и поставщиков ПО предоставить надежные Windows-приложения, скомпилированные с поддержкой CFG. Например, эта функция может быть включена в приложениях, написанных на C или C++, а также приложениях, скомпилированных с помощью Visual Studio 2015. Сведения о включении CFG для проекта Visual Studio 2015 см. в разделе Защита потока управления.

Браузеры являются ключевой точкой входа для атак, поэтому Microsoft Edge, IE и другие функции Windows в полной мере используют преимущества CFG.

Microsoft Edge и Internet Explorer 11

Безопасность браузера является критически важным компонентом любой стратегии безопасности, и не зря: браузер — это интерфейс пользователя к Интернету, среда с множеством вредоносных сайтов и содержимого, ожидающих атак. Большинство пользователей не могут выполнять хотя бы часть своей работы без браузера, и многие пользователи зависят от одного. Вследствие этого браузер стал основным каналом для атак хакеров и злоумышленников.

Все браузеры обеспечивают определенную расширяемость, что позволяет решать задачи, выходящие за пределы функциональности браузера. Двумя распространенными примерами являются расширения Flash и Java, которые позволяют запускать соответствующие приложения в браузере. Безопасность Windows 10 в целях просмотра веб-страниц и приложений, особенно для этих двух типов контента, является приоритетом.

В Windows 10 представлен совершенно новый браузер — Microsoft Edge. Microsoft Edge отличается повышенным уровнем безопасности за счет различных факторов, в первую очередь таких:

Меньше возможностей для атак; отсутствие поддержки сторонних (не от Майкрософт) двоичных расширений. Из Microsoft Edge были удалены компоненты браузера, уязвимых для атак. Среди них устаревшие режимы документов и обработчики сценариев, вспомогательные объекты браузера, элементы ActiveX, Java. При этом Microsoft Edge поддерживает содержимое Flash и просмотр в формате PDF по умолчанию с использованием встроенных расширений.

Выполнение 64-разрядных процессов. 64-разрядный ПК под управлением предыдущих версий Windows, как правило, работает в режиме совместимости с 32-разрядными версиями, чтобы обеспечить поддержку более старых и менее защищенных расширений. Если Microsoft Edge работает на 64-разрядном ПК, он выполняет только 64-разрядные процессы, которые лучше защищены от эксплойтов.

Наличие сборщика мусора в памяти (MemGC). Эта функция помогает защититься от проблем, связанных с использованием после бесплатного использования (UAF).

Формат универсального приложения для Windows. Microsoft Edge изначально сегментирован и запускается в контейнере AppContainer, изолирующем браузер от системы, данных и других приложений. Internet Explorer 11 в Windows 10 также может использовать преимущества технологии AppContainer в расширенном защищенном режиме. Однако в Internet Explorer 11 могут выполняться элементы ActiveX и вспомогательные объекты браузера, из-за чего браузер и песочница подвержены гораздо более широкому кругу атак, чем Microsoft Edge.

Упрощенная настройка параметров безопасности. Так как в Microsoft Edge используется упрощенная инфраструктура приложений и одна конфигурация песочницы, количество необходимых параметров безопасности уменьшено. Кроме того, параметры Microsoft Edge по умолчанию соответствуют рекомендациям по безопасности, что делает его более безопасным по умолчанию.

В дополнение к Microsoft Edge корпорация Майкрософт включает IE11 в Windows 10, главным образом для обратной совместимости с веб-сайтами и двоичными расширениями, которые не работают с Microsoft Edge. Его нельзя настроить как основной браузер, а как необязательный или автоматический переключение. Мы рекомендуем использовать Microsoft Edge в качестве основного веб-браузера из-за его совместимости с современным Интернетом и оптимальной безопасности.

Для сайтов, которым требуется совместимость с IE11, включая сайты, для которых требуются двоичные расширения и подключаемые модули, включите режим Предприятия и используйте список сайтов в режиме предприятия, чтобы определить, какие сайты имеют зависимость. При такой настройке, если Microsoft Edge обнаруживает, что для работы сайта требуется Internet Explorer 11, пользователи автоматически перенаправляются в Internet Explorer 11.

Функции, с помощью которых поставщики программного обеспечения могут встраивать в приложения средства устранения рисков

Некоторые средства защиты в Windows 10 работают с помощью функций, которые могут вызываться из приложений или других программ. Такие программы с наименьшей вероятностью приведут к появлению уязвимостей. Если вы работаете с поставщиком программного обеспечения, вы можете запросить, чтобы он включил эти функции, ориентированные на безопасность, в приложение. В таблице ниже перечислены некоторые типы средств устранения рисков и соответствующие функции безопасности, которые можно использовать в приложениях.

Примечание.

Защита потока управления (Control Flow Guard, CFG) также является важным средством устранения рисков, которое разработчик может включить в программу на этапе компиляции. Подробнее см. в разделе Защита потока управления выше в этой статье.

Таблица 4. Функции, доступные разработчикам для создания мер по устранению рисков в приложениях

| Средство устранения рисков | Функция |

|---|---|

| Ограничение динамического кода MemProt | Функция UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_PROHIBIT_DYNAMIC_CODE_ALWAYS_ON] |

| Ограничения загрузки образов LoadLib | Функция UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_IMAGE_LOAD_NO_REMOTE_ALWAYS_ON] |

| Ограничение дочернего процесса (ограничение возможности создания дочерних процессов) | Функция UpdateProcThreadAttribute [PROC_THREAD_ATTRIBUTE_CHILD_PROCESS_POLICY] |

| Ограничение целостности кода (ограничение загрузки образов) | Функция SetProcessMitigationPolicy [ProcessSignaturePolicy] |

| Ограничение выключения системных вызовов Win32k (ограничение возможности использования NTUser и GDI) | Функция SetProcessMitigationPolicy [ProcessSystemCallDisablePolicy] |

| Высокая энтропия ASLR для до 1 ТБ дисперсии при выделении памяти | Функция UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_HIGH_ENTROPY_ASLR_ALWAYS_ON] |

| Строгие проверки дескриптора, позволяющие незамедлительно определять исключения для неправильных ссылок дескриптора | Функция UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_STRICT_HANDLE_CHECKS_ALWAYS_ON] |

| Отключение точки расширения, позволяющее блокировать использование определенных сторонних точек расширения | Функция UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_EXTENSION_POINT_DISABLE_ALWAYS_ON] |

| Завершение кучи при повреждении (защита системы от поврежденной кучи) | Функция UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_HEAP_TERMINATE_ALWAYS_ON] |

Общие сведения о Windows 10 относительно набора расширенных средств устранения рисков (Enhanced Mitigation Experience Toolkit)

Возможно, вы уже знакомы с расширенным набором средств для устранения рисков (EMET), который с 2009 года предлагает различные способы устранения рисков, а также интерфейс для настройки этих мер. Вы можете использовать этот раздел, чтобы понять, как меры по устранению рисков EMET связаны с этими средствами в Windows 10. Многие меры по устранению рисков EMET были встроены в Windows 10, некоторые из них были улучшены. Однако некоторые меры по устранению рисков EMET несут высокую производительность или, как представляется, относительно неэффективны против современных угроз и, следовательно, не были введены в Windows 10.

Поскольку многие механизмы устранения рисков и безопасности EMET уже существуют в Windows 10 и были улучшены, особенно те, которые, по оценкам, обладают высокой эффективностью при устранении известных обходов, версия 5.5x была объявлена в качестве окончательного основного выпуска для EMET (см. расширенный набор средств по устранению рисков).

В таблице ниже перечислены функции EMET и соотносящиеся с ними функции Windows 10.

Таблица 5 Функции EMET в отношении Windows 10 функций

| Функции EMET | Сопоставление этих функций EMET с Windows 10 функциями |

|---|---|

| DEP, SEHOP и ASLR включены в Windows 10 в качестве настраиваемых функций. См. таблицу 2 выше в этом разделе. Вы можете установить модуль PowerShell ProcessMitigations, чтобы преобразовать параметры EMET для этих функций в политики, которые можно применить к Windows 10. | |

| LoadLib и MemProt поддерживаются в Windows 10 для всех приложений, которые написаны с учетом поддержки этих функций. См. таблицу 4 выше в этой статье. | |

| Страница NULL | Средства устранения этой угрозы встроены в Windows 10, как описано в разделе "Резервирования памяти" в разделе Защита пула ядра ранее в этом разделе. |

| Windows 10 не включает в себя меры по устранению рисков, которые сопоставляются с этими функциями EMET, так как они имеют низкое влияние на текущий ландшафт угроз и не значительно повышают сложность использования уязвимостей. Корпорация Майкрософт непрерывно следит за изменениями в области средств безопасности и появлением новых эксплойтов, предпринимая необходимые меры для усиления защиты операционной системы. | |

| Средства устранения рисков реализованы в Windows 10 на уровне приложений, скомпилированных с включением защиты потока управления, как описано в пункте Защита потока управления выше в этом разделе. |

Преобразование файла настроек XML для EMET в политики устранения рисков Windows 10

Одним из преимуществ EMET является то, что он позволяет импортировать и экспортировать параметры конфигурации для устранения рисков EMET в виде XML-файла параметров для простого развертывания. Чтобы создать политики устранения рисков для Windows 10 на основе файла настроек XML средств EMET, можно установить модуль ProcessMitigations PowerShell. В сеансе PowerShell с повышенными привилегиями выполните этот командлет:

Install-Module -Name ProcessMitigations

Командлет Get-ProcessMitigation получает текущие настройки устранения рисков из реестра или из запущенного процесса, либо все настройки могут быть сохранены в файл XML.

Чтобы получить текущие настройки для всех запущенных экземпляров notepad.exe, выполните:

Get-ProcessMitigation -Name notepad.exe -RunningProcess

Чтобы получить текущие настройки из реестра для notepad.exe, выполните:

Get-ProcessMitigation -Name notepad.exe

Чтобы получить текущие настройки для запущенного процесса с идентификатором 1304, выполните:

Get-ProcessMitigation -Id 1304

Чтобы получить все настройки устранения рисков для процесса из реестра и сохранить их в XML-файл settings.xml, выполните:

Get-ProcessMitigation -RegistryConfigFilePath settings.xml

Командлет Set-ProcessMitigation может включить и отключить средства устранения рисков для процесса или настроить их группой на основе файла XML.

Чтобы получить текущее средство устранения рисков процесса для "notepad.exe" из реестра, а затем включить параметр MicrosoftSignedOnly и выключить MandatoryASLR, выполните:

Set-ProcessMitigation -Name Notepad.exe -Enable MicrosoftSignedOnly -Disable MandatoryASLR

Чтобы настроить средства устранения рисков для процесса на основе файла XML (который может быть получен с помощью команды get-ProcessMitigation -RegistryConfigFilePath settings.xml), выполните:

Set-ProcessMitigation -PolicyFilePath settings.xml

Чтобы установить для системы по умолчанию параметр MicrosoftSignedOnly, выполните:

Set-ProcessMitigation -System -Enable MicrosoftSignedOnly

Командлет ConvertTo-ProcessMitigationPolicy изменяет формат файлов политики устранения рисков. Используется следующий синтаксис:

ConvertTo-ProcessMitigationPolicy -EMETFilePath <String> -OutputFilePath <String> [<CommonParameters>]

Примеры.

Преобразование параметров EMET в параметры Windows 10: вы можете запустить команду ConvertTo-ProcessMitigationPolicy и указать в качестве входных данных XML-файл настроек EMET, на основе которого будет создан выходной файл с настройками устранения рисков Windows 10. Пример:

ConvertTo-ProcessMitigationPolicy -EMETFilePath policy.xml -OutputFilePath result.xmlАудит и изменение преобразованных параметров (выходной файл). Дополнительные командлеты позволяют применять, перечислять, включать, отключать и сохранять параметры в выходном файле. Например, этот командлет включает SEHOP и выключает настройки реестра MandatoryASLR и DEPATL для Notepad:

Set-ProcessMitigation -Name notepad.exe -Enable SEHOP -Disable MandatoryASLR,DEPATLПреобразуйте параметры сокращения направлений атаки (ASR) в файл политики целостности кода. Если входной файл содержит какие-либо параметры для уменьшения направлений атак EMET (ASR), преобразователь также создаст файл политики целостности кода. В этом случае можно завершить процесс слияния, аудита и развертывания для политики целостности кода. Дополнительные сведения см. в статье Развертывание политик управления приложениями Защитник Windows (WDAC). Это завершение позволит обеспечить защиту Windows 10 эквивалентную защите ASR EMET.

Преобразование параметров доверия сертификатов в правила закрепления корпоративных сертификатов. Если у вас есть XML-файл EMET "Certificate Trust" (файл правил закрепления), вы также можете использовать ConvertTo-ProcessMitigationPolicy для преобразования файла правил закрепления сертификатов в файл правил закрепления корпоративных сертификатов. Затем можно завершить процесс включения этого файла в соответствии с описанием в разделе Привязка корпоративных сертификатов. Пример.

ConvertTo-ProcessMitigationPolicy -EMETfilePath certtrustrules.xml -OutputFilePath enterprisecertpinningrules.xml

Продукты, связанные с EMET

Службы консультации Майкрософт и службы поддержки Майкрософт или Premier Field Engineering (PFE) предоставляют ряд параметров для применения EMET, функции поддержки EMET, а также связанные с EMET продукты для создания отчетов и проверки (например, служба EMET для создания корпоративных отчетов (Enterprise Reporting Service, ERS)). Для всех корпоративных клиентов, которые используют такие продукты сегодня или заинтересованы в аналогичных возможностях, мы рекомендуем оценить Microsoft Defender для конечной точки.

Связанные темы

- Безопасность и контроль в Windows Server 2016

- Microsoft Defender для конечной точки — ресурсы

- Документация по Microsoft Microsoft Defender для конечной точки

- Описание службы Exchange Online Advanced Threat Protection

- Microsoft Defender для Office 365

- Центр Майкрософт по защите от вредоносных программ

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по