Eliminera felaktiga lösenord med Microsoft Entra-lösenordsskydd

Många säkerhetsriktlinjer rekommenderar att du inte använder samma lösenord på flera platser, för att göra det komplext och för att undvika enkla lösenord som Password123. Du kan ge användarna vägledning om hur du väljer lösenord, men svaga eller osäkra lösenord används ofta fortfarande. Microsoft Entra Password Protection identifierar och blockerar kända svaga lösenord och deras varianter, och kan även blockera andra svaga termer som är specifika för din organisation.

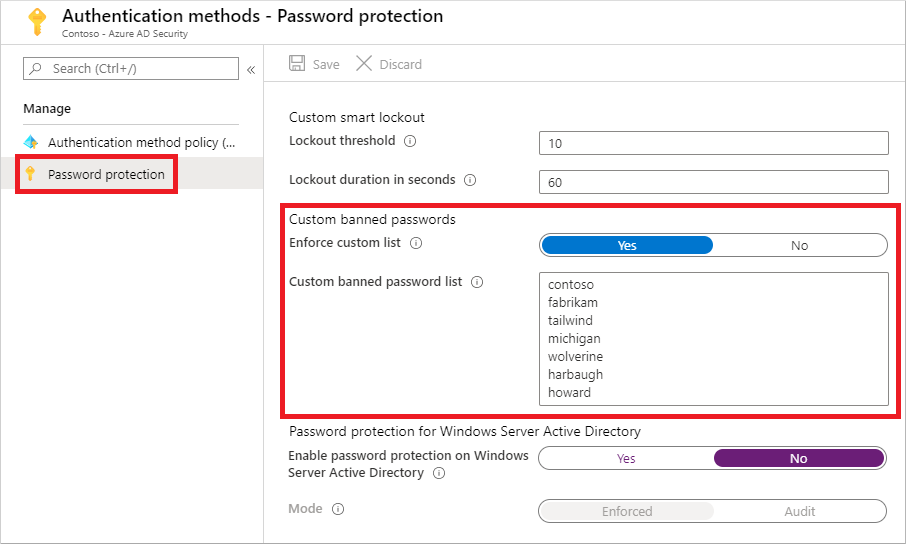

Med Microsoft Entra Password Protection tillämpas standardlistor med globala förbjudna lösenord automatiskt på alla användare i en Microsoft Entra-klientorganisation. För att stödja dina egna affärs- och säkerhetsbehov kan du definiera poster i en anpassad lista över förbjudna lösenord. När användarna ändrar eller återställer sina lösenord kontrolleras dessa listor över förbjudna lösenord för att framtvinga användningen av starka lösenord.

Du bör använda andra funktioner som Microsoft Entra multifaktorautentisering, inte bara förlita dig på starka lösenord som framtvingas av Microsoft Entra Password Protection. Mer information om hur du använder flera säkerhetslager för dina inloggningshändelser finns i Din Pa$$word spelar ingen roll.

Viktigt!

Den här konceptuella artikeln förklarar för en administratör hur Microsoft Entra Password Protection fungerar. Om du är en slutanvändare som redan är registrerad för självbetjäning av lösenordsåterställning och behöver komma tillbaka till ditt konto går du till https://aka.ms/sspr.

Om IT-teamet inte har aktiverat möjligheten att återställa ditt eget lösenord kontaktar du supportavdelningen.

Lista över globalt förbjudna lösenord

Microsoft Entra ID Protection-teamet analyserar ständigt Microsoft Entra-säkerhetstelemetridata och letar efter vanliga svaga eller komprometterade lösenord. Mer specifikt söker analysen efter bastermer som ofta används som grund för svaga lösenord. När svaga termer hittas läggs de till i den globala listan över förbjudna lösenord. Innehållet i den globala listan över förbjudna lösenord baseras inte på någon extern datakälla, utan på resultatet av Microsoft Entra-säkerhetstelemetri och analys.

När ett lösenord ändras eller återställs för alla användare i en Microsoft Entra-klientorganisation används den aktuella versionen av listan över globalt förbjudna lösenord för att verifiera lösenordets styrka. Den här verifieringskontrollen resulterar i starkare lösenord för alla Microsoft Entra-kunder.

Den globala listan över förbjudna lösenord tillämpas automatiskt på alla användare i en Microsoft Entra-klientorganisation. Det finns inget att aktivera eller konfigurera och kan inte inaktiveras. Den här globala listan över förbjudna lösenord tillämpas på användare när de ändrar eller återställer sitt eget lösenord via Microsoft Entra-ID.

Kommentar

Cyberbrottslingar använder också liknande strategier i sina attacker för att identifiera vanliga svaga lösenord och variationer. För att förbättra säkerheten publicerar Microsoft inte innehållet i den globala listan över förbjudna lösenord.

Lista över anpassade förbjudna lösenord

Vissa organisationer vill förbättra säkerheten och lägga till egna anpassningar ovanpå den globala listan över förbjudna lösenord. Om du vill lägga till egna poster kan du använda listan med anpassade förbjudna lösenord. Termer som läggs till i listan över anpassade förbjudna lösenord bör fokuseras på organisationsspecifika termer, till exempel följande exempel:

- Varumärken

- Produktnamn

- Platser, till exempel företagets huvudkontor

- Företagsspecifika interna termer

- Förkortningar som har specifik betydelse för företaget

När villkoren läggs till i listan över anpassade förbjudna lösenord kombineras de med villkoren i listan över globalt förbjudna lösenord. Händelser för ändring eller återställning av lösenord verifieras sedan mot den kombinerade uppsättningen av dessa förbjudna lösenordslistor.

Kommentar

Listan över anpassade förbjudna lösenord är begränsad till högst 1 000 termer. Den är inte utformad för att blockera extremt stora listor med lösenord.

Om du vill utnyttja fördelarna med listan över anpassade förbjudna lösenord måste du först förstå hur lösenord utvärderas innan du lägger till termer i listan över förbjudna anpassade lösenord. Med den här metoden kan du effektivt identifiera och blockera ett stort antal svaga lösenord och deras varianter.

Nu ska vi överväga en kund med namnet Contoso. Företaget är baserat i London och gör en produkt med namnet Widget. För den här exempelkund skulle det vara slösaktigt och mindre säkert att försöka blockera specifika varianter av dessa termer:

- "Contoso!1"

- "Contoso@London"

- "ContosoWidget"

- "! Contoso"

- "LondonHQ"

I stället är det mycket mer effektivt och säkert att endast blockera de viktigaste bastermerna, till exempel följande exempel:

- "Contoso"

- "London"

- "Widget"

Algoritmen för lösenordsvalidering blockerar sedan automatiskt svaga varianter och kombinationer.

Slutför följande självstudie för att komma igång med att använda en anpassad lista över förbjudna lösenord:

Lösenordssprayattacker och komprometterade lösenordslistor från tredje part

Microsoft Entra Password Protection hjälper dig att skydda dig mot lösenordssprayattacker. De flesta lösenordssprayattacker försöker inte attackera ett visst enskilt konto mer än några gånger. Det här beteendet skulle öka sannolikheten för identifiering, antingen via kontoutelåsning eller på annat sätt.

I stället skickar de flesta lösenordssprayattacker bara några av de kända svagaste lösenorden mot vart och ett av kontona i ett företag. Med den här tekniken kan angriparen snabbt söka efter ett enkelt komprometterat konto och undvika potentiella tröskelvärden för identifiering.

Microsoft Entra Password Protection blockerar effektivt alla kända svaga lösenord som sannolikt kommer att användas i lösenordssprayattacker. Det här skyddet baseras på telemetridata för verklig säkerhet från Microsoft Entra-ID för att skapa den globala listan över förbjudna lösenord.

Det finns vissa webbplatser från tredje part som räknar upp miljontals lösenord som har komprometterats i tidigare offentligt kända säkerhetsöverträdelser. Det är vanligt att tredjepartsprodukter för lösenordsverifiering baseras på råstyrkejämförelse mot dessa miljontals lösenord. Dessa tekniker är dock inte det bästa sättet att förbättra den övergripande lösenordsstyrkan med tanke på de typiska strategier som används av lösenordssprayattacker.

Kommentar

Den globala listan över förbjudna lösenord baseras inte på några datakällor från tredje part, inklusive komprometterade lösenordslistor.

Även om den globala listan över förbjudna är liten jämfört med vissa bulklistor från tredje part, kommer den från verklig säkerhetstelemetri om faktiska lösenordssprayattacker. Den här metoden förbättrar den övergripande säkerheten och effektiviteten, och algoritmen för lösenordsvalidering använder även smarta fuzzy-matchningstekniker. Därför identifierar och blockerar Microsoft Entra Password Protection effektivt miljontals av de vanligaste svaga lösenorden från att användas i ditt företag.

Lokala hybridscenarier

Många organisationer har en hybrididentitetsmodell som innehåller ad DS-miljöer (lokal Active Directory Domain Services). Om du vill utöka säkerhetsfördelarna med Microsoft Entra Password Protection till din AD DS-miljö kan du installera komponenter på dina lokala servrar. Dessa agenter kräver lösenordsändringshändelser i den lokala AD DS-miljön för att uppfylla samma lösenordsprincip som i Microsoft Entra-ID.

Mer information finns i Framtvinga Microsoft Entra-lösenordsskydd för AD DS.

Hur utvärderas lösenord

När en användare ändrar eller återställer sitt lösenord kontrolleras det nya lösenordets styrka och komplexitet genom att det verifieras mot den kombinerade listan med villkor från listorna över globala och anpassade förbjudna lösenord.

Även om en användares lösenord innehåller ett förbjudet lösenord kan lösenordet godkännas om det övergripande lösenordet annars är tillräckligt starkt. Ett nyligen konfigurerat lösenord går igenom följande steg för att utvärdera dess övergripande styrka för att avgöra om det ska accepteras eller avvisas.

Viktigt!

Lösenordsskydd i Microsoft Entra-ID korrelerar inte med lösenordsskydd för lokala användare. Valideringarna i lösenordsskydd är inte konsekventa för användare i de två tjänsterna. Kontrollera att användarna i din klientorganisation uppfyller de lösenordsparametrar som krävs för respektive tjänst när de först anger sitt lösenord eller slutför SSPR.

Kommentar

Lösenordsskydd i Microsoft Entra-molnet korrelerar inte med lösenordsskydd för lokala användare. Valideringarna i lösenordsskydd är inte konsekventa för användare i de två tjänsterna. Se till att användarna i din klientorganisation uppfyller de lösenordsparametrar som krävs för respektive tjänst när de först anger sitt lösenord eller slutför SSPR.

Steg 1: Normalisering

Ett nytt lösenord genomgår först en normaliseringsprocess. Med den här tekniken kan en liten uppsättning förbjudna lösenord mappas till en mycket större uppsättning potentiellt svaga lösenord.

Normaliseringen har följande två delar:

Alla versaler ändras till gemener.

Sedan utförs vanliga teckenersättningar, till exempel i följande exempel:

Ursprunglig bokstav Ersatt bokstav 0 o 1 l $ s @ f

Ta följande som exempel:

- Lösenordet "tomt" är förbjudet.

- En användare försöker ändra sitt lösenord till "Bl@nK".

- Även om "Bl@nk" inte är förbjudet konverterar normaliseringsprocessen lösenordet till "tomt".

- Det här lösenordet avvisas.

Steg 2: Kontrollera om lösenordet anses vara förbjudet

Ett lösenord granskas sedan för annat matchande beteende och en poäng genereras. Den här slutpoängen avgör om begäran om lösenordsändring godkänns eller avvisas.

Fuzzy-matchningsbeteende

Fuzzy-matchning används på det normaliserade lösenordet för att identifiera om det innehåller ett lösenord som finns i listan över globala eller anpassade förbjudna lösenord. Matchningsprocessen baseras på ett redigeringsavstånd på en (1) jämförelse.

Ta följande som exempel:

Lösenordet "abcdef" är förbjudet.

En användare försöker ändra sitt lösenord till något av följande:

- "abcdeg" - sista tecknet ändrades från "f" till "g"

- "abcdefg" - "g" läggs till slutet

- "abcde" - avslutande "f" togs bort från slutet

Vart och ett av ovanstående lösenord matchar inte specifikt det förbjudna lösenordet "abcdef".

Men eftersom varje exempel ligger inom ett redigeringsavstånd på 1 av den förbjudna termen "abcdef" betraktas de alla som en matchning till "abcdef".

Dessa lösenord avvisas.

Matchning av delsträngar (på specifika villkor)

Delsträngsmatchning används på det normaliserade lösenordet för att söka efter användarens för- och efternamn samt klientorganisationens namn. Matchning av klientnamn görs inte när lösenord verifieras på en AD DS-domänkontrollant för lokala hybridscenarier.

Viktigt!

Matchning av delsträngar tillämpas endast för namn och andra termer som är minst fyra tecken långa.

Ta följande som exempel:

- En användare med namnet Poll who wants to reset their password to "p0LL23fb".

- Efter normaliseringen skulle det här lösenordet bli "poll23fb".

- Understrängsmatchning visar att lösenordet innehåller användarens förnamn "Poll".

- Även om "poll23fb" inte var specifikt på någon av de förbjudna lösenordslistan, hittade understrängsmatchning "Poll" i lösenordet.

- Det här lösenordet avvisas.

Poängberäkning

Nästa steg är att identifiera alla instanser av förbjudna lösenord i användarens normaliserade nya lösenord. Poäng tilldelas baserat på följande kriterier:

- Varje förbjudet lösenord som finns i en användares lösenord ges en poäng.

- Varje återstående tecken som inte ingår i ett förbjudet lösenord ges en poäng.

- Ett lösenord måste vara minst fem (5) punkter för att accepteras.

I nästa två exempelscenarier använder Contoso Microsoft Entra Password Protection och har "contoso" i listan över anpassade förbjudna lösenord. Vi antar också att "tom" finns på den globala listan.

I följande exempelscenario ändrar en användare sitt lösenord till "C0ntos0Blank12":

Efter normaliseringen blir det här lösenordet "contosoblank12".

Matchningsprocessen visar att det här lösenordet innehåller två förbjudna lösenord: "contoso" och "blank".

Lösenordet får sedan följande poäng:

[contoso] + [blank] + [1] + [2] = 4 poäng

Eftersom det här lösenordet är under fem (5) punkter avvisas det.

Nu ska vi titta på ett lite annorlunda exempel för att visa hur mer komplexitet i ett lösenord kan skapa det antal punkter som krävs för att accepteras. I följande exempelscenario ändrar en användare sitt lösenord till "ContoS0Bl@nkf9!":

Efter normaliseringen blir det här lösenordet "contosoblankf9!".

Matchningsprocessen visar att det här lösenordet innehåller två förbjudna lösenord: "contoso" och "blank".

Lösenordet får sedan följande poäng:

[contoso] + [blank] + [f] + [9] + [!] = 5 poäng

Eftersom det här lösenordet är minst fem (5) poäng godkänns det.

Viktigt!

Den förbjudna lösenordsalgoritmen, tillsammans med den globala listan över förbjudna lösenord, kan och gör ändringar när som helst i Azure baserat på pågående säkerhetsanalys och forskning.

För den lokala DC-agenttjänsten i hybridscenarier börjar uppdaterade algoritmer gälla först när DC-agentprogramvaran har uppgraderats.

Vad ser användarna

När en användare försöker återställa eller ändra ett lösenord till något som skulle förbjudas visas något av följande felmeddelanden:

"Tyvärr innehåller lösenordet ett ord, en fras eller ett mönster som gör lösenordet lätt att gissa. Försök igen med ett annat lösenord."

" Vi har sett lösenordet för många gånger tidigare. Välj något som är svårare att gissa."

"Välj ett lösenord som är svårare för människor att gissa."

Licenskrav

| Användare | Microsoft Entra Password Protection med global lista över förbjudna lösenord | Microsoft Entra-lösenordsskydd med anpassad lista över förbjudna lösenord |

|---|---|---|

| Användare som endast är molnbaserade | Microsoft Entra ID Free | Microsoft Entra ID P1 eller P2 |

| Användare som synkroniserats från lokal AD DS | Microsoft Entra ID P1 eller P2 | Microsoft Entra ID P1 eller P2 |

Kommentar

Lokala AD DS-användare som inte är synkroniserade med Microsoft Entra-ID drar också nytta av Microsoft Entra Password Protection baserat på befintlig licensiering för synkroniserade användare.

Mer information om licensiering finns på prissättningswebbplatsen för Microsoft Entra.

Nästa steg

Slutför följande självstudie för att komma igång med att använda en anpassad lista över förbjudna lösenord:

Du kan också aktivera lokalt Microsoft Entra-lösenordsskydd.