Aktivera lösenord (FIDO2) för din organisation

För företag som använder lösenord idag är lösenord (FIDO2) ett smidigt sätt för arbetare att autentisera utan att ange ett användarnamn eller lösenord. Nycklar ger bättre produktivitet för arbetare och bättre säkerhet.

Den här artikeln innehåller krav och steg för att aktivera nyckelnycklar i din organisation. När du har slutfört de här stegen kan användare i din organisation sedan registrera sig och logga in på sitt Microsoft Entra-konto med hjälp av en nyckel som lagras på en FIDO2-säkerhetsnyckel eller i Microsoft Authenticator.

Mer information om hur du aktiverar nycklar i Microsoft Authenticator finns i Så här aktiverar du nyckelnycklar i Microsoft Authenticator.

Mer information om nyckelautentisering finns i Stöd för FIDO2-autentisering med Microsoft Entra-ID.

Kommentar

Microsoft Entra-ID stöder för närvarande enhetsbundna nycklar som lagras på FIDO2-säkerhetsnycklar och i Microsoft Authenticator. Microsoft har åtagit sig att skydda kunder och användare med nyckelnycklar. Vi investerar i både synkroniserade och enhetsbundna nyckelnycklar för arbetskonton.

Krav

- Microsoft Entra multifaktorautentisering (MFA).

- Kompatibla FIDO2-säkerhetsnycklar eller Microsoft Authenticator.

- Enheter som stöder autentisering med nyckel (FIDO2). För Windows-enheter som är anslutna till Microsoft Entra-ID är den bästa upplevelsen i Windows 10 version 1903 eller senare. Hybrid-anslutna enheter måste köra Windows 10 version 2004 eller senare.

Nycklar stöds i större scenarier i Windows, macOS, Android och iOS. Mer information om scenarier som stöds finns i Stöd för FIDO2-autentisering i Microsoft Entra-ID.

Aktivera nyckelautentiseringsmetod

Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

Bläddra till Skyddsautentiseringsmetoder>>Autentiseringsmetodprincip.

Under metoden FIDO2-säkerhetsnyckel väljer du Alla användare eller Lägg till grupper för att välja specifika grupper. Endast säkerhetsgrupper stöds.

Spara konfigurationen.

Kommentar

Om du ser ett fel när du försöker spara kan orsaken bero på antalet användare eller grupper som läggs till. Som en lösning ersätter du de användare och grupper som du försöker lägga till med en enda grupp i samma åtgärd och klickar sedan på Spara igen.

Valfria inställningar för nyckel

Det finns några valfria inställningar på fliken Konfigurera för att hantera hur nycklar kan användas för inloggning.

Tillåt självbetjäningsuppsättning bör vara inställt på Ja. Om inställningen är nej kan användarna inte registrera en nyckel via MySecurityInfo, även om den är aktiverad av principen Autentiseringsmetoder.

Framtvinga attestering bör anges till Ja om din organisation vill vara säker på att en FIDO2-säkerhetsnyckelmodell eller nyckelprovider är äkta och kommer från den legitima leverantören.

- För FIDO2-säkerhetsnycklar kräver vi att säkerhetsnyckelmetadata publiceras och verifieras med FIDO Alliance Metadata Service och även skickar Microsofts en annan uppsättning valideringstester. Mer information finns i Vad är en Microsoft-kompatibel säkerhetsnyckel?.

- För nyckelnycklar i Microsoft Authenticator stöder vi för närvarande inte attestering.

Varning

Attesteringsframtvingande styr om en nyckel endast tillåts under registreringen. Användare som kan registrera en nyckel utan attestering blockeras inte under inloggningen om Framtvinga attestering är inställt på Ja vid ett senare tillfälle.

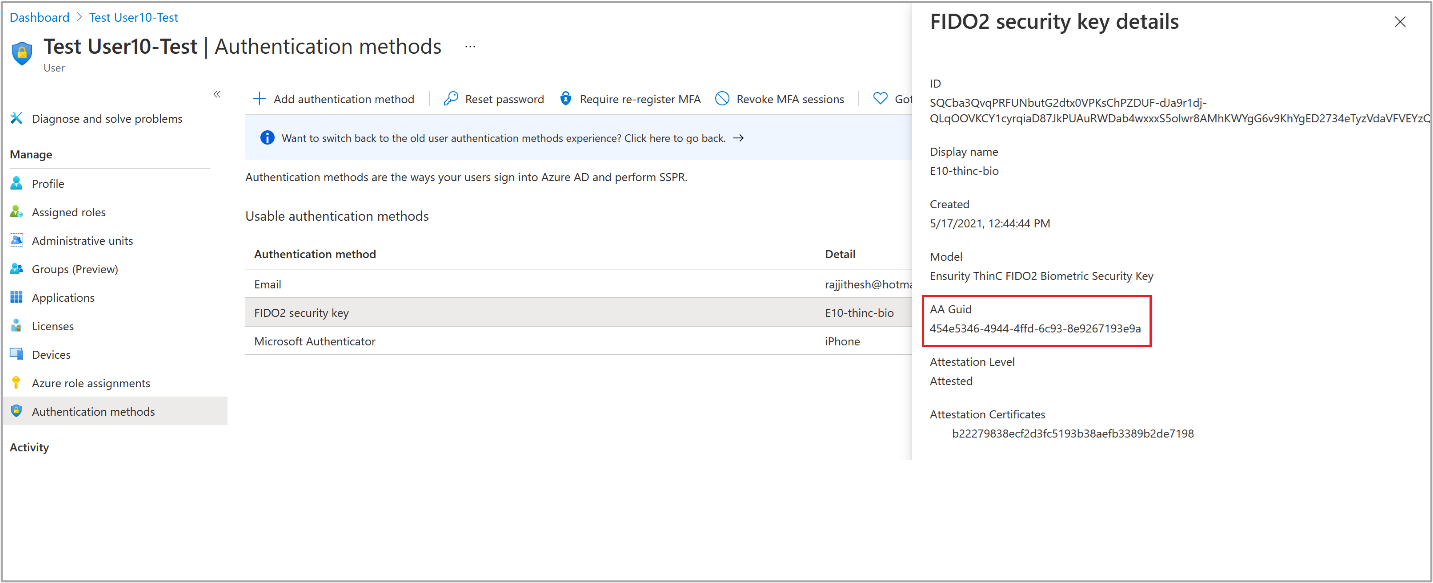

Princip för nyckelbegränsning

Framtvinga nyckelbegränsningar bör endast anges till Ja om din organisation bara vill tillåta eller neka vissa säkerhetsnyckelmodeller eller nyckelproviders, som identifieras av deras Authenticator Attestation GUID (AAGUID). Du kan arbeta med din säkerhetsnyckelleverantör för att fastställa nyckelns AAGUID. Om nyckeln redan är registrerad kan du hitta AAGUID genom att visa autentiseringsmetodinformationen för nyckeln för användaren.

När Tillämpa nyckelbegränsningar är inställt på Ja kan du välja Microsoft Authenticator (förhandsversion) om kryssrutan visas i administrationscentret. Då fylls autentiserarappens AAGUIDs automatiskt åt dig i listan över nyckelbegränsningar.

Varning

Viktiga begränsningar anger användbarheten för specifika modeller eller leverantörer för både registrering och autentisering. Om du ändrar viktiga begränsningar och tar bort en AAGUID som du tidigare tillät kan användare som tidigare registrerat en tillåten metod inte längre använda den för inloggning.

Passkey Authenticator Attestation GUID (AAGUID)

FIDO2-specifikationen kräver att varje leverantör av säkerhetsnycklar tillhandahåller ett Authenticator Attestation GUID (AAGUID) under registreringen. En AAGUID är en 128-bitars identifierare som anger nyckeltypen, till exempel märke och modell. Nyckelleverantörer på stationära och mobila enheter förväntas också tillhandahålla en AAGUID under registreringen.

Kommentar

Leverantören måste se till att AAGUID är identiskt för alla väsentligen identiska säkerhetsnycklar eller nyckelprovidrar som tillhandahålls av leverantören och skiljer sig (med hög sannolikhet) från AAGUID:erna för alla andra typer av säkerhetsnycklar eller nyckelprovidrar. För att säkerställa detta bör AAGUID för en viss säkerhetsnyckelmodell eller nyckelprovider genereras slumpmässigt. Mer information finns i Webbautentisering: Ett API för åtkomst till autentiseringsuppgifter för offentlig nyckel – nivå 2 (w3.org).

Det finns två sätt att hämta din AAGUID. Du kan antingen fråga din säkerhetsnyckel eller leverantör av nyckelnycklar eller visa information om autentiseringsmetod för nyckeln per användare.

Aktivera lösenord med hjälp av Microsoft Graph API

Förutom att använda administrationscentret för Microsoft Entra kan du även aktivera nyckelnycklar med hjälp av Microsoft Graph-API:et. Om du vill aktivera nycklar måste du uppdatera principen för autentiseringsmetoder som global administratör eller administratör för autentiseringsprincip.

Så här konfigurerar du principen med Hjälp av Graph Explorer:

Logga in på Graph Explorer och godkänn behörigheterna Policy.Read.All och Policy.ReadWrite.AuthenticationMethod .

Hämta principen för autentiseringsmetoder:

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Om du vill inaktivera attesteringstvingande och tillämpa nyckelbegränsningar för att endast tillåta AAGUID för RSA DS100, till exempel, utför du en PATCH-åtgärd med hjälp av följande begärandetext:

PATCH https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "7e3f3d30-3557-4442-bdae-139312178b39", <insert previous AAGUIDs here to keep them stored in policy> ] } }Kontrollera att principen för lösenord (FIDO2) har uppdaterats korrekt.

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

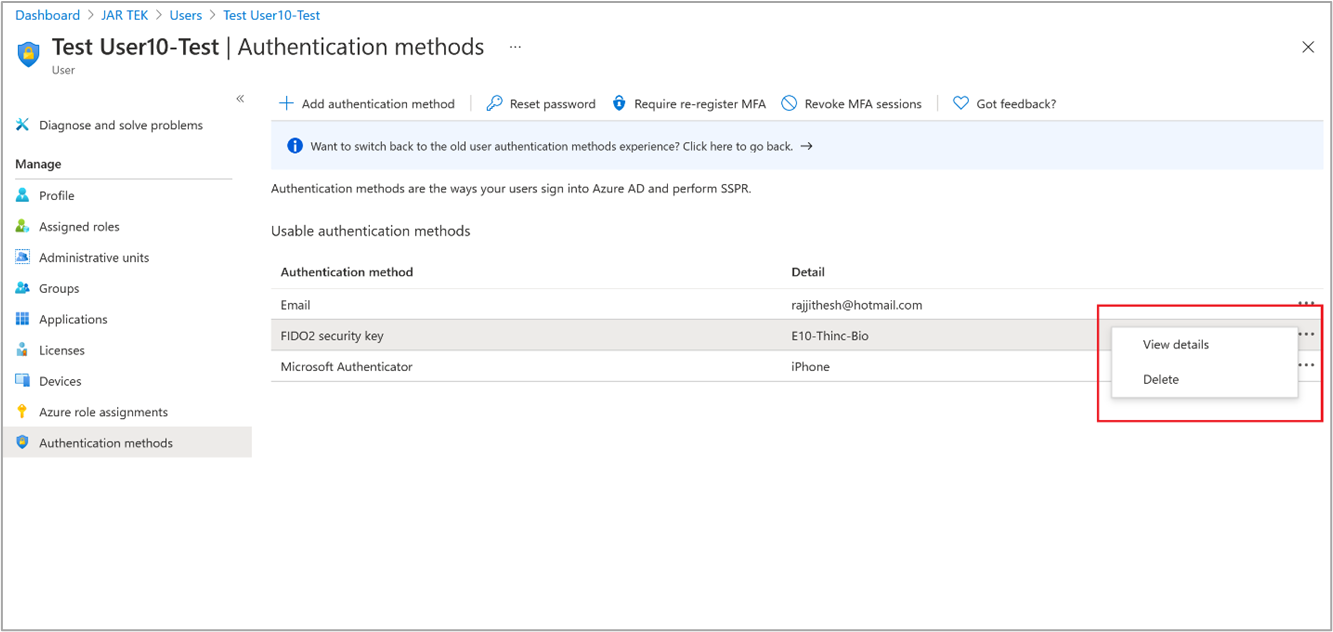

Ta bort en inloggningsnyckel

Om du vill ta bort en nyckel som är associerad med ett användarkonto tar du bort nyckeln från användarens autentiseringsmetod.

Logga in på administrationscentret för Microsoft Entra och sök efter den användare vars nyckel måste tas bort.

Välj Autentiseringsmetoder> högerklicka på Nyckel (enhetsbunden) och välj Ta bort.

Framtvinga inloggning med nyckel

Om du vill göra så att användarna loggar in med en nyckel när de får åtkomst till en känslig resurs kan du:

Använda en inbyggd nätfiskebeständig autentiseringsstyrka

Eller

Skapa en anpassad autentiseringsstyrka

Följande steg visar hur du skapar en princip för anpassad autentiseringsstyrka för villkorsstyrd åtkomst som tillåter nyckelinloggning endast för en specifik säkerhetsnyckelmodell eller nyckelprovider. En lista över FIDO2-leverantörer finns i Aktuella FIDO2-maskinvaruleverantörspartner.

- Logga in på administrationscentret för Microsoft Entra som administratör för villkorsstyrd åtkomst.

- Bläddra till Skyddsautentiseringsmetoder>>Autentiseringsstyrkor.

- Välj Ny autentiseringsstyrka.

- Ange ett namn för din nya autentiseringsstyrka.

- Du kan också ange en beskrivning.

- Välj Lösenord (FIDO2).

- Om du vill begränsa med specifika AAGUID:er kan du välja Avancerade alternativ och sedan Lägga till AAGUID. Ange de AAGUID:er som du tillåter. Välj Spara.

- Välj Nästa och granska principkonfigurationen.

Kända problem

Användare av B2B-samarbete

Registrering av FIDO2-autentiseringsuppgifter stöds inte för B2B-samarbetsanvändare i resursklientorganisationen.

Etablering av säkerhetsnyckel

Administratörsetablering och avetablering av säkerhetsnycklar är inte tillgängligt.

UPN-ändringar

Om en användares UPN ändras kan du inte längre ändra lösenord för att ta hänsyn till ändringen. Om användaren har en nyckel måste de logga in på Min säkerhetsinformation, ta bort den gamla nyckeln och lägga till en ny.

Nästa steg

Intern app- och webbläsarstöd för lösenordslös autentisering (FIDO2)

FIDO2-säkerhetsnyckel Windows 10 logga in