Flöde för nätverkstrafik när du använder en säker arbetsyta

När du placerar din Azure Machine Learning-arbetsyta och associerade resurser i ett virtuellt Azure-nätverk ändras nätverkstrafiken mellan resurser. Utan ett virtuellt nätverk flödar nätverkstrafiken över det offentliga Internet eller i ett Azure-datacenter. När du har introducerat ett virtuellt nätverk kanske du också vill förstärka nätverkssäkerheten. Du kanske till exempel vill blockera inkommande och utgående kommunikation mellan det virtuella nätverket och det offentliga Internet. Azure Machine Learning kräver dock åtkomst till vissa resurser på det offentliga Internet. Den använder till exempel Azure Resource Manager för distributioner och hanteringsåtgärder.

I den här artikeln visas den trafik som krävs till och från det offentliga Internet. Den förklarar också hur nätverkstrafik flödar mellan din klientutvecklingsmiljö och en säker Azure Machine Learning-arbetsyta i följande scenarier:

Använda Azure Machine Learning-studio att arbeta med:

- Din arbetsyta

- AutoML

- Designer

- Datauppsättningar och datalager

Azure Machine Learning-studio är ett webbaserat användargränssnitt som delvis körs i webbläsaren. Den anropar Azure-tjänster för att utföra uppgifter som att träna en modell, använda designern eller visa datauppsättningar. Vissa av dessa anrop använder ett annat kommunikationsflöde än om du använder Azure Machine Learning SDK, Azure CLI, REST API eller Visual Studio Code.

Använd Azure Machine Learning-studio, Azure Machine Learning SDK, Azure CLI eller REST-API:et för att arbeta med:

- Beräkningsinstanser och kluster

- Azure Kubernetes Service (AKS)

- Docker-avbildningar som Azure Machine Learning hanterar

Om ett scenario eller en aktivitet inte visas här bör det fungera på samma sätt med eller utan en säker arbetsyta.

Antaganden

Den här artikeln förutsätter följande konfiguration:

- Azure Machine Learning-arbetsytan använder en privat slutpunkt för att kommunicera med det virtuella nätverket.

- Azure Storage-kontot, nyckelvalvet och containerregistret som arbetsytan använder använder också en privat slutpunkt för att kommunicera med det virtuella nätverket.

- Klientarbetsstationer använder en VPN-gateway eller Azure ExpressRoute för att få åtkomst till det virtuella nätverket.

Krav för inkommande och utgående trafik

| Scenario | Obligatoriskt inkommande | Obligatorisk utgående trafik | Ytterligare konfiguration |

|---|---|---|---|

| Få åtkomst till en arbetsyta från studion | Inte tillämpligt |

|

Du kan behöva använda en anpassad DNS-server. Mer information finns i Använda din arbetsyta med en anpassad DNS-server. |

| Använd AutoML, designern, datauppsättningen och datalagringen från studion | Ej tillämpligt | Ej tillämpligt |

|

| Använda en beräkningsinstans och ett beräkningskluster |

|

|

Om du använder en brandvägg skapar du användardefinierade vägar. Mer information finns i Konfigurera inkommande och utgående nätverkstrafik. |

| Använda Azure Kubernetes Service | Inte tillämpligt | Information om den utgående konfigurationen för AKS finns i Säker Azure Kubernetes Service-slutsatsdragningsmiljö. | |

| Använda Docker-avbildningar som Azure Machine Learning hanterar | Inte tillämpligt | Microsofts artefaktregister | Om containerregistret för din arbetsyta ligger bakom det virtuella nätverket konfigurerar du arbetsytan så att den använder ett beräkningskluster för att skapa avbildningar. Mer information finns i Skydda en Azure Machine Learning-arbetsyta med virtuella nätverk. |

Syftet med lagringskonton

Azure Machine Learning använder flera lagringskonton. Var och en lagrar olika data och har ett annat syfte:

Din lagring: Lagringskontona i din Azure-prenumeration lagrar dina data och artefakter, till exempel modeller, träningsdata, träningsloggar och Python-skript. Standardlagringskontot för din arbetsyta finns till exempel i din prenumeration. Azure Machine Learning-beräkningsinstansen och beräkningsklustret har åtkomst till fil- och blobdata i den här lagringen via portarna 445 (SMB) och 443 (HTTPS).

När du använder en beräkningsinstans eller ett beräkningskluster monteras ditt lagringskonto som en filresurs via SMB-protokollet. Beräkningsinstansen och klustret använder den här filresursen för att lagra objekt som data, modeller, Jupyter Notebooks och datauppsättningar. Beräkningsinstansen och klustret använder den privata slutpunkten när de kommer åt lagringskontot.

Microsoft Storage: Azure Machine Learning-beräkningsinstansen och beräkningsklustret förlitar sig på Azure Batch. De har åtkomst till lagring som finns i en Microsoft-prenumeration. Den här lagringen används endast för hantering av beräkningsinstansen eller klustret. Ingen av dina data lagras här. Beräkningsinstansen och beräkningsklustret får åtkomst till blob-, tabell- och ködata i den här lagringen med hjälp av port 443 (HTTPS).

Machine Learning lagrar även metadata i en Azure Cosmos DB-instans. Som standard finns den här instansen i en Microsoft-prenumeration och Microsoft hanterar den. Du kan också använda en Azure Cosmos DB-instans i din Azure-prenumeration. Mer information finns i Datakryptering med Azure Machine Learning.

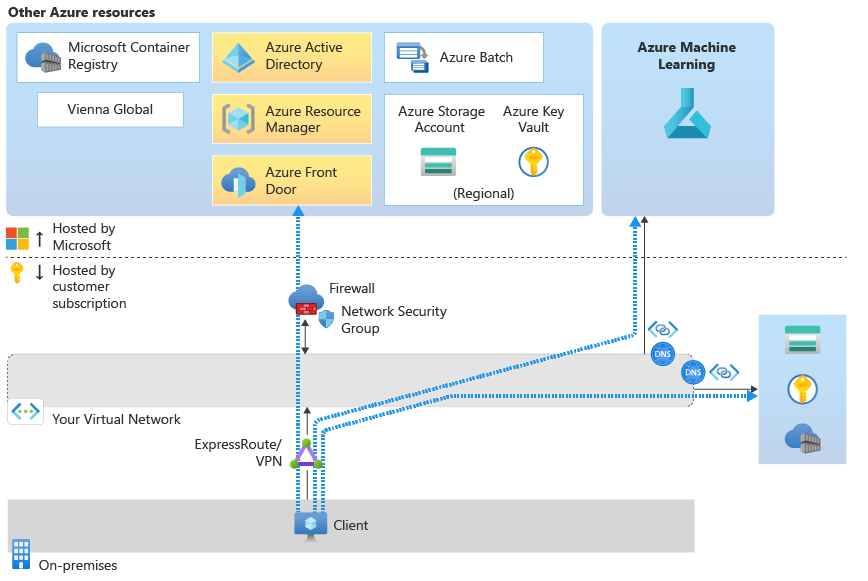

Scenario: Få åtkomst till en arbetsyta från studion

Kommentar

Informationen i det här avsnittet är specifik för användning av arbetsytan från Azure Machine Learning-studio. Om du använder Azure Machine Learning SDK, REST API, Azure CLI eller Visual Studio Code gäller inte informationen i det här avsnittet för dig.

När du kommer åt din arbetsyta från studion är nätverkstrafikflödena följande:

- För att autentisera till resurser använder konfigurationen Microsoft Entra-ID.

- För hanterings- och distributionsåtgärder använder konfigurationen Azure Resource Manager.

- För uppgifter som är specifika för Azure Machine Learning använder konfigurationen Azure Machine Learning-tjänsten.

- För åtkomst till Azure Machine Learning-studio använder konfigurationen Azure Front Door.

- För de flesta lagringsåtgärder flödar trafiken via den privata slutpunkten för standardlagringen för din arbetsyta. I avsnittet Använd AutoML, designern, datamängden och datalagringen från studioavsnittet i den här artikeln beskrivs undantag.

- Du måste också konfigurera en DNS-lösning som gör att du kan matcha namnen på resurserna i det virtuella nätverket. Mer information finns i Använda din arbetsyta med en anpassad DNS-server.

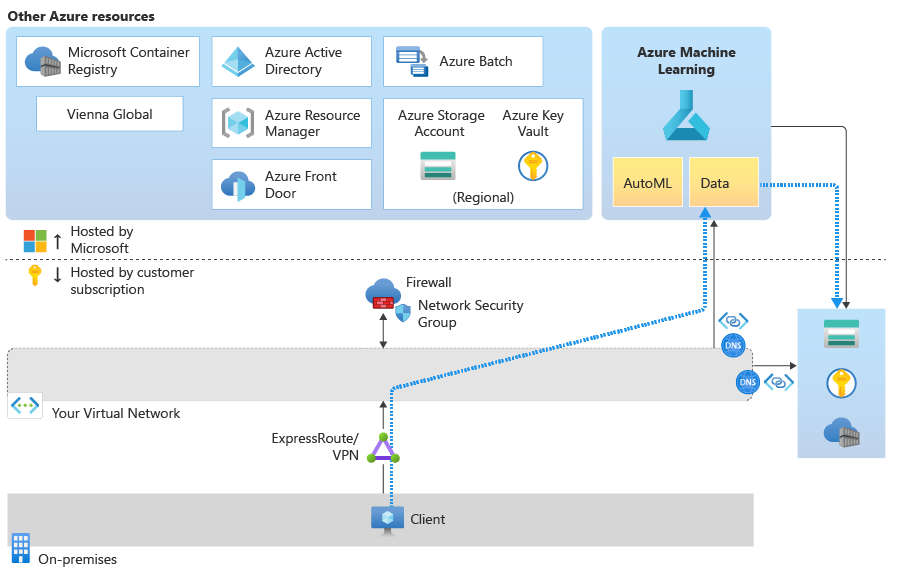

Scenario: Använd AutoML, designern, datamängden och datalagringen från studion

Följande funktioner i Azure Machine Learning-studio använda dataprofilering:

- Datauppsättning: Utforska datamängden från studion.

- Designer: Visualisera utdata för modulen.

- AutoML: Visa en dataförhandsgranskning eller profil och välj en målkolumn.

- Etikettering: Använd etiketter för att förbereda data för ett maskininlärningsprojekt.

Dataprofilering beror på möjligheten för den hanterade Azure Machine Learning-tjänsten att komma åt standardkontot för Azure Storage för din arbetsyta. Den hanterade tjänsten finns inte i det virtuella nätverket, så den kan inte komma åt lagringskontot direkt i det virtuella nätverket. I stället använder arbetsytan ett huvudnamn för tjänsten för att få åtkomst till lagring.

Dricks

Du kan ange ett huvudnamn för tjänsten när du skapar arbetsytan. Om du inte gör det skapas en åt dig och har samma namn som din arbetsyta.

Om du vill tillåta åtkomst till lagringskontot konfigurerar du lagringskontot så att en resursinstans tillåts för din arbetsyta eller väljer Tillåt att Azure-tjänster i listan över betrodda tjänster får åtkomst till det här lagringskontot. Med den här inställningen kan den hanterade tjänsten komma åt lagring via Azures datacenternätverk.

Lägg sedan till tjänstens huvudnamn för arbetsytan till rollen Läsare i lagringskontots privata slutpunkt. Azure använder den här rollen för att verifiera information om arbetsytan och lagringsundernätet. Om de är likadana tillåter Azure åtkomst. Slutligen kräver tjänstens huvudnamn också åtkomst till lagringskontot för blobdatadeltagare .

Mer information finns i avsnittet "Säkra Azure-lagringskonton" i Skydda en Azure Machine Learning-arbetsyta med virtuella nätverk.

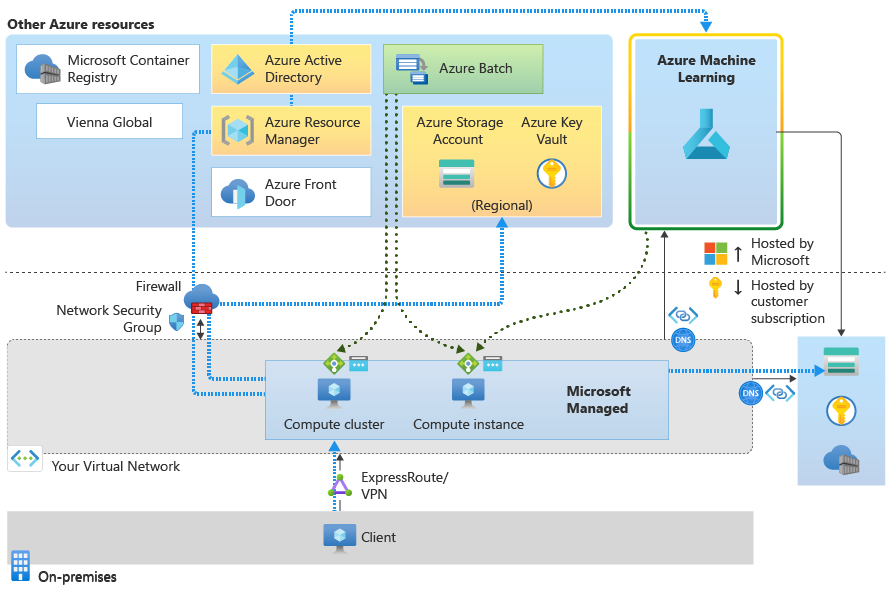

Scenario: Använda en beräkningsinstans och ett beräkningskluster

En Azure Machine Learning-beräkningsinstans och ett beräkningskluster är hanterade tjänster som Microsoft är värd för. De bygger på Azure Batch-tjänsten. Även om de finns i en Microsoft-hanterad miljö matas de också in i ditt virtuella nätverk.

När du skapar en beräkningsinstans eller ett beräkningskluster skapas även följande resurser i ditt virtuella nätverk:

En nätverkssäkerhetsgrupp med nödvändiga regler för utgående trafik. Dessa regler tillåter inkommande åtkomst från Azure Machine Learning (TCP på port 44224) och Azure Batch (TCP på portarna 29876-29877).

Viktigt!

Om du använder en brandvägg för att blockera Internetåtkomst till det virtuella nätverket måste du konfigurera brandväggen för att tillåta den här trafiken. Med Azure Firewall kan du till exempel skapa användardefinierade vägar. Mer information finns i Konfigurera inkommande och utgående nätverkstrafik.

En lastbalanserare med en offentlig IP-adress.

Tillåt även utgående åtkomst till följande tjänsttaggar. Ersätt med Azure-regionen för beräkningsinstansen eller klustret för varje tagg region :

Storage.region: Den här utgående åtkomsten används för att ansluta till Azure Storage-kontot i det hanterade virtuella Azure Batch-nätverket.Keyvault.region: Den här utgående åtkomsten används för att ansluta till Azure Key Vault-kontot i det hanterade virtuella Azure Batch-nätverket.

Dataåtkomst från beräkningsinstansen eller klustret går via den privata slutpunkten för lagringskontot för ditt virtuella nätverk.

Om du använder Visual Studio Code på en beräkningsinstans måste du tillåta annan utgående trafik. Mer information finns i Konfigurera inkommande och utgående nätverkstrafik.

Scenario: Använda onlineslutpunkter

Du konfigurerar säkerhet för inkommande och utgående kommunikation separat för hanterade onlineslutpunkter.

Inkommande kommunikation

Du kan skydda inkommande kommunikation med poäng-URL:en för onlineslutpunkten med hjälp public_network_access av flaggan på slutpunkten. Om du anger flaggan till ser du till disabled att onlineslutpunkten endast tar emot trafik från en klients virtuella nätverk via Azure Machine Learning-arbetsytans privata slutpunkt.

Flaggan public_network_access för Azure Machine Learning-arbetsytan styr också synligheten för onlineslutpunkten. Om den här flaggan är disabledkan poängslutpunkterna endast nås från virtuella nätverk som innehåller en privat slutpunkt för arbetsytan. Om den här flaggan är enabledkan bedömningsslutpunkten nås från det virtuella nätverket och offentliga nätverk.

Utgående kommunikation

Du kan hjälpa till att skydda utgående kommunikation från en distribution på arbetsytans nivå med hjälp av hanterad virtuell nätverksisolering för din Azure Machine Learning-arbetsyta. Med den här inställningen skapar Azure Machine Learning ett hanterat virtuellt nätverk för arbetsytan. Alla distributioner i arbetsytans hanterade virtuella nätverk kan använda det virtuella nätverkets privata slutpunkter för utgående kommunikation.

Den äldre metoden för nätverksisolering för att skydda utgående kommunikation fungerade genom att inaktivera en distributionsflagga egress_public_network_access . Vi rekommenderar starkt att du hjälper till att skydda utgående kommunikation för distributioner med hjälp av ett arbetsytehanterat virtuellt nätverk i stället. Till skillnad från den äldre metoden egress_public_network_access gäller inte längre distributionsflaggan när du använder ett hanterat virtuellt nätverk på arbetsytan med distributionen. I stället styr de regler som du anger för arbetsytans hanterade virtuella nätverk utgående kommunikation.

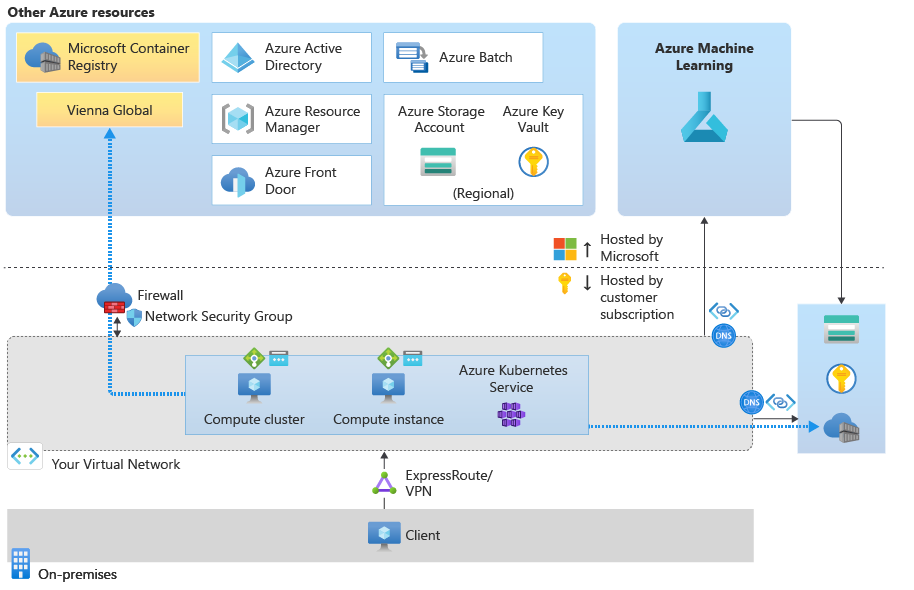

Scenario: Använda Azure Kubernetes Service

Information om den nödvändiga utgående konfigurationen för Azure Kubernetes Service finns i Skydda en Azure Machine Learning-slutsatsdragningsmiljö med virtuella nätverk.

Kommentar

Azure Kubernetes Service-lastbalanseraren är inte samma som lastbalanseraren som Azure Machine Learning skapar. Om du vill vara värd för din modell som ett skyddat program som endast är tillgängligt i det virtuella nätverket använder du den interna lastbalanseraren som Azure Machine Learning skapar. Om du vill tillåta offentlig åtkomst använder du den offentliga lastbalanserare som Azure Machine Learning skapar.

Om din modell kräver extra inkommande eller utgående anslutning, till exempel till en extern datakälla, använder du en nätverkssäkerhetsgrupp eller brandväggen för att tillåta trafiken.

Scenario: Använda Docker-avbildningar som Azure Machine Learning hanterar

Azure Machine Learning tillhandahåller Docker-avbildningar som du kan använda för att träna modeller eller utföra slutsatsdragning. Dessa avbildningar finns på Microsofts artefaktregister.

Om du tillhandahåller egna Docker-avbildningar, till exempel i ett containerregister som du anger, behöver du inte utgående kommunikation med Artifact Registry.

Dricks

Om ditt containerregister är skyddat i det virtuella nätverket kan Azure Machine Learning inte använda det för att skapa Docker-avbildningar. I stället måste du ange ett Azure Machine Learning-beräkningskluster för att skapa avbildningar. Mer information finns i Skydda en Azure Machine Learning-arbetsyta med virtuella nätverk.

Nästa steg

Nu när du har lärt dig hur nätverkstrafik flödar i en säker konfiguration kan du läsa mer om hur du skyddar Azure Machine Learning i ett virtuellt nätverk genom att läsa översiktsartikeln om isolering och sekretess för virtuella nätverk.

Mer information om metodtips finns i artikeln metodtips för Azure Machine Learning för företagssäkerhet .