Konfigurera lösenordsändring med hjälp av anpassade principer i Azure Active Directory B2C

Innan du börjar använder du väljaren Välj en principtyp för att välja den typ av princip som du konfigurerar. Azure Active Directory B2C erbjuder två metoder för att definiera hur användare interagerar med dina program: via fördefinierade användarflöden eller genom fullständigt konfigurerbara anpassade principer. De steg som krävs i den här artikeln skiljer sig åt för varje metod.

Du kan konfigurera Azure Active Directory B2C (Azure AD B2C) så att en användare som är inloggad med ett lokalt konto kan ändra sitt lösenord utan att använda e-postverifiering för att bevisa sin identitet.

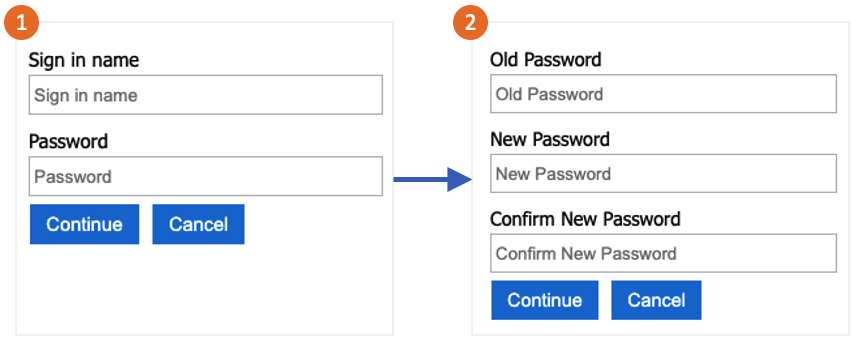

Flödet för lösenordsändring omfattar följande steg:

Användaren loggar in på sitt lokala konto. Om sessionen fortfarande är aktiv auktoriserar Azure AD B2C användaren och går vidare till nästa steg.

I Gammalt lösenord verifierar användaren sitt gamla lösenord. I Nytt lösenord skapar och bekräftar de sitt nya lösenord.

Dricks

En användare kan använda det lösenordsändringsflöde som beskrivs i den här artikeln endast när de känner till sitt lösenord och vill ändra sitt lösenord. Vi rekommenderar att du även aktiverar självbetjäning av lösenordsåterställning för att stödja fall där användaren glömmer sitt lösenord.

Den här funktionen är endast tillgänglig för anpassade principer. För installationssteg väljer du Anpassad princip i föregående väljare.

Förutsättningar

- Slutför stegen i Kom igång med anpassade principer i Active Directory B2C.

- Registrera ett webbprogram i Azure Active Directory B2C.

Lägg till elementen

Öppna filen TrustFrameworkExtensions.xml . Lägg till följande ClaimType-element i elementet ClaimsSchema med en identifierare för

oldPassword:<BuildingBlocks> <ClaimsSchema> <ClaimType Id="oldPassword"> <DisplayName>Old Password</DisplayName> <DataType>string</DataType> <UserHelpText>Enter your old password</UserHelpText> <UserInputType>Password</UserInputType> </ClaimType> </ClaimsSchema> </BuildingBlocks>Ett ClaimsProvider-element innehåller den tekniska profil som autentiserar användaren. Lägg till följande anspråksproviders i elementet ClaimsProviders :

<ClaimsProviders> <ClaimsProvider> <DisplayName>Local Account SignIn</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="login-NonInteractive-PasswordChange"> <DisplayName>Local Account SignIn</DisplayName> <InputClaims> <InputClaim ClaimTypeReferenceId="oldPassword" PartnerClaimType="password" Required="true" /> </InputClaims> <IncludeTechnicalProfile ReferenceId="login-NonInteractive" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider> <ClaimsProvider> <DisplayName>Local Account Password Change</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="LocalAccountWritePasswordChangeUsingObjectId"> <DisplayName>Change password (username)</DisplayName> <Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.SelfAssertedAttributeProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" /> <Metadata> <Item Key="ContentDefinitionReferenceId">api.selfasserted</Item> </Metadata> <InputClaims> <InputClaim ClaimTypeReferenceId="objectId" /> </InputClaims> <OutputClaims> <OutputClaim ClaimTypeReferenceId="oldPassword" Required="true" /> <OutputClaim ClaimTypeReferenceId="newPassword" Required="true" /> <OutputClaim ClaimTypeReferenceId="reenterPassword" Required="true" /> </OutputClaims> <ValidationTechnicalProfiles> <ValidationTechnicalProfile ReferenceId="login-NonInteractive-PasswordChange" /> <ValidationTechnicalProfile ReferenceId="AAD-UserWritePasswordUsingObjectId" /> </ValidationTechnicalProfiles> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider> </ClaimsProviders>Elementet UserJourneys definierar den sökväg som användaren tar när de interagerar med ditt program. Lägg till userJourneys-elementet om det inte finns, med UserJourney-identifieraren

PasswordChangeför :<UserJourneys> <UserJourney Id="PasswordChange"> <OrchestrationSteps> <OrchestrationStep Order="1" Type="ClaimsProviderSelection" ContentDefinitionReferenceId="api.signuporsignin"> <ClaimsProviderSelections> <ClaimsProviderSelection TargetClaimsExchangeId="LocalAccountSigninEmailExchange" /> </ClaimsProviderSelections> </OrchestrationStep> <OrchestrationStep Order="2" Type="ClaimsExchange"> <ClaimsExchanges> <ClaimsExchange Id="LocalAccountSigninEmailExchange" TechnicalProfileReferenceId="SelfAsserted-LocalAccountSignin-Email" /> </ClaimsExchanges> </OrchestrationStep> <OrchestrationStep Order="3" Type="ClaimsExchange"> <ClaimsExchanges> <ClaimsExchange Id="NewCredentials" TechnicalProfileReferenceId="LocalAccountWritePasswordChangeUsingObjectId" /> </ClaimsExchanges> </OrchestrationStep> <OrchestrationStep Order="4" Type="ClaimsExchange"> <ClaimsExchanges> <ClaimsExchange Id="AADUserReadWithObjectId" TechnicalProfileReferenceId="AAD-UserReadUsingObjectId" /> </ClaimsExchanges> </OrchestrationStep> <OrchestrationStep Order="5" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer" /> </OrchestrationSteps> <ClientDefinition ReferenceId="DefaultWeb" /> </UserJourney> </UserJourneys>Spara principfilen TrustFrameworkExtensions.xml.

Kopiera filen ProfileEdit.xml som du laddade ned med startpaketet och ge den namnet ProfileEditPasswordChange.xml.

Öppna den nya filen och uppdatera attributet PolicyId med ett unikt värde. Det här värdet är namnet på principen. Till exempel B2C_1A_profile_edit_password_change.

Ändra attributet ReferenceId i DefaultUserJourney så att det matchar ID:t för den nya användarresa som du skapade. Till exempel PasswordChange.

Spara dina ändringar.

Ladda upp och testa principen

- Logga in på Azure-portalen.

- Om du har åtkomst till flera klienter väljer du ikonen Inställningar på den översta menyn för att växla till din Azure AD B2C-klient från menyn Kataloger + prenumerationer.

- Välj Alla tjänster på menyn högst upp till vänster i Azure-portalen och sök efter och välj Azure AD B2C.

- Välj Identity Experience Framework.

- I Anpassade principer väljer du Ladda upp princip.

- Välj Skriv över principen om den finns och sök sedan efter och välj filen TrustFrameworkExtensions.xml .

- Välj överför.

- Upprepa steg 5 till och med 7 för den förlitande partfilen, till exempel ProfileEditPasswordChange.xml.

Kör principen

- Öppna principen som du ändrade. Till exempel B2C_1A_profile_edit_password_change.

- För Program väljer du det program som du registrerade tidigare. Om du vill se token ska svars-URL :en visa

https://jwt.ms. - Välj kör nu. På den nya fliken som öppnas tar du bort "&prompt=login" från URL:en och uppdaterar fliken. Logga sedan in med det konto som du skapade tidigare. En dialogruta för lösenordsändring ger dig möjlighet att ändra lösenordet.

Nästa steg

- Hitta exempelprincipen på GitHub.

- Lär dig mer om hur du kan konfigurera lösenordskomplexitet i Azure AD B2C.

- Konfigurera ett flöde för lösenordsåterställning.