Aktivera inloggning med lösenordslös säkerhetsnyckel till lokala resurser med hjälp av Microsoft Entra-ID

Det här avsnittet visar hur du aktiverar lösenordslös autentisering till lokala resurser för miljöer med enheter som kör Windows 10 version 2004 eller senare. Enheter kan vara Microsoft Entra-anslutna eller Microsoft Entra-hybridanslutningar. Den här funktionen för lösenordslös autentisering ger sömlös enkel inloggning (SSO) till lokala resurser när du använder Microsoft-kompatibla säkerhetsnycklar eller med Windows Hello för företag Cloud Trust.

Använd enkel inloggning för att logga in på lokala resurser med hjälp av FIDO2-nycklar

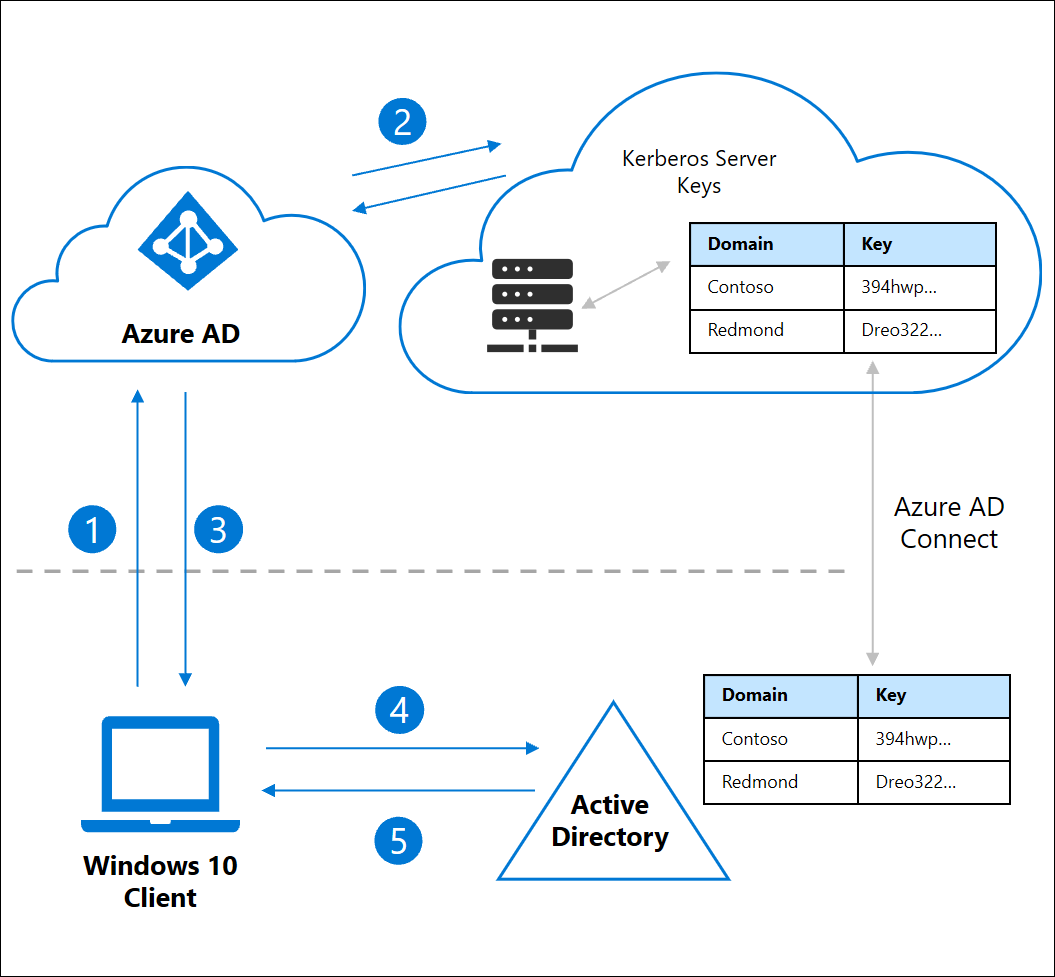

Microsoft Entra-ID kan utfärda Kerberos-biljettbeviljande biljetter (TGT) för en eller flera av dina Active Directory-domäner. Med den här funktionen kan användare logga in i Windows med moderna autentiseringsuppgifter, till exempel FIDO2-säkerhetsnycklar, och sedan komma åt traditionella Active Directory-baserade resurser. Kerberos Service Tickets och auktorisering fortsätter att kontrolleras av dina lokal Active Directory domänkontrollanter (DCs).

Ett Microsoft Entra Kerberos-serverobjekt skapas i din lokal Active Directory-instans och publiceras sedan på ett säkert sätt till Microsoft Entra-ID. Objektet är inte associerat med några fysiska servrar. Det är helt enkelt en resurs som kan användas av Microsoft Entra-ID för att generera Kerberos-TGT:er för din Active Directory-domän.

En användare loggar in på en Windows 10-enhet med en FIDO2-säkerhetsnyckel och autentiserar till Microsoft Entra-ID.

Microsoft Entra-ID kontrollerar katalogen efter en Kerberos Server-nyckel som matchar användarens lokal Active Directory domän.

Microsoft Entra ID genererar en Kerberos TGT för användarens lokal Active Directory domän. TGT innehåller endast användarens SID och inga auktoriseringsdata.

TGT returneras till klienten tillsammans med användarens Microsoft Entra Primary Refresh Token (PRT).

Klientdatorn kontaktar en lokal Active Directory domänkontrollant och byter den partiella TGT:n mot en fullständigt bildad TGT.

Klientdatorn har nu en Microsoft Entra PRT och en fullständig Active Directory TGT och kan komma åt både molnresurser och lokala resurser.

Förutsättningar

Innan du påbörjar procedurerna i den här artikeln måste din organisation slutföra anvisningarna i Aktivera lösenordsfri inloggning av säkerhetsnycklar till Windows 10-enheter.

Du måste också uppfylla följande systemkrav:

Enheter måste köra Windows 10 version 2004 eller senare.

Dina Windows Server-domänkontrollanter måste köra Windows Server 2016 eller senare och ha korrigeringar installerade för följande servrar:

AES256_HMAC_SHA1 måste aktiveras när Nätverkssäkerhet: Konfigurera krypteringstyper som tillåts för Kerberos-principen konfigureraspå domänkontrollanter.

Ha de autentiseringsuppgifter som krävs för att slutföra stegen i scenariot:

- En Active Directory-användare som är medlem i gruppen Domänadministratörer för en domän och medlem i gruppen Företagsadministratörer för en skog. Kallas $domainCred.

- En Microsoft Entra-användare som är medlem i rollen Globala administratörer. Kallas $cloudCred.

Användarna måste ha följande Microsoft Entra ID-attribut ifyllda via Microsoft Entra Anslut:

- onPremisesSamAccountName (accountName i Entra Anslut)

- onPremisesDomainName (domainFQDN i Entra Anslut)

- onPremisesSecurityIdentifier (objectSID i Entra Anslut)

Entra Anslut synkroniserar dessa attribut som standard. Om du ändrar vilka attribut som ska synkroniseras får du välja accountName, domainFQDN och objectSID för synkronisering.

Stödda scenarier

Scenariot i den här artikeln stöder enkel inloggning i båda följande instanser:

- Molnresurser som Microsoft 365 och andra SAML-aktiverade program (Security Assertion Markup Language).

- Lokala resurser och Windows-integrerad autentisering till webbplatser. Resurserna kan innehålla webbplatser och SharePoint-webbplatser som kräver IIS-autentisering och/eller resurser som använder NTLM-autentisering.

Scenarier som inte stöds

Följande scenarier stöds inte:

- Distribution av Windows Server Active Directory-domän Services (AD DS) (endast lokala enheter).

- Rdp-scenarier (Remote Desktop Protocol), VDI (Virtual Desktop Infrastructure) och Citrix med hjälp av en säkerhetsnyckel.

- S/MIME med hjälp av en säkerhetsnyckel.

- Kör som med hjälp av en säkerhetsnyckel.

- Logga in på en server med hjälp av en säkerhetsnyckel.

Installera modulen AzureADHybridAuthenticationManagement

Modulen AzureADHybridAuthenticationManagement innehåller FIDO2-hanteringsfunktioner för administratörer.

Öppna en PowerShell-prompt med alternativet Kör som administratör.

Installera modulen

AzureADHybridAuthenticationManagement:# First, ensure TLS 1.2 for PowerShell gallery access. [Net.ServicePointManager]::SecurityProtocol = [Net.ServicePointManager]::SecurityProtocol -bor [Net.SecurityProtocolType]::Tls12 # Install the AzureADHybridAuthenticationManagement PowerShell module. Install-Module -Name AzureADHybridAuthenticationManagement -AllowClobber

Kommentar

- Modulen

AzureADHybridAuthenticationManagementanvänder PowerShell-modulen AzureADPreview för att tillhandahålla avancerade Microsoft Entra-hanteringsfunktioner. Om Azure Active Directory PowerShell-modulen redan är installerad på den lokala datorn kan installationen som beskrivs här misslyckas på grund av konflikter. Om du vill förhindra konflikter under installationen måste du inkludera alternativflaggan "-AllowClobber". - Du kan installera modulen

AzureADHybridAuthenticationManagementpå alla datorer som du kan komma åt din lokal Active Directory domänkontrollant från, utan att vara beroende av Microsoft Entra-Anslut lösning. - Modulen

AzureADHybridAuthenticationManagementdistribueras via PowerShell-galleriet. PowerShell-galleriet är den centrala lagringsplatsen för PowerShell-innehåll. I den hittar du användbara PowerShell-moduler som innehåller PowerShell-kommandon och DSC-resurser (Desired State Configuration).

Skapa ett Kerberos Server-objekt

Administratörer använder modulen AzureADHybridAuthenticationManagement för att skapa ett Microsoft Entra Kerberos-serverobjekt i sin lokala katalog.

Kör följande steg i varje domän och skog i din organisation som innehåller Microsoft Entra-användare:

- Öppna en PowerShell-prompt med alternativet Kör som administratör.

- Kör följande PowerShell-kommandon för att skapa ett nytt Microsoft Entra Kerberos-serverobjekt både i din lokal Active Directory-domän och i din Microsoft Entra-klientorganisation.

Välj Azure Cloud (standard är Azure Commercial)

Som standard Set-AzureADKerberosSever använder cmdleten slutpunkterna för det kommersiella molnet. Om du konfigurerar Kerberos i en annan molnmiljö måste du ange cmdleten så att den använder det angivna molnet.

Kör följande för att få en lista över tillgängliga moln och det numeriska värde som krävs för att ändra:

Get-AzureADKerberosServerEndpoint

Exempel på utdata:

Current Endpoint = 0(Public)

Supported Endpoints:

0 :Public

1 :China

2 :Us Government

Observera det numeriska värdet bredvid din önskade molnmiljö.

Kör följande för att sedan ange önskad molnmiljö:

(Exempel: För US Government Cloud)

Set-AzureADKerberosServerEndpoint -TargetEndpoint 2

Exempel 1 fråga efter alla autentiseringsuppgifter

# Specify the on-premises Active Directory domain. A new Azure AD

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter an Azure Active Directory global administrator username and password.

$cloudCred = Get-Credential -Message 'An Active Directory user who is a member of the Global Administrators group for Azure AD.'

# Enter a domain administrator username and password.

$domainCred = Get-Credential -Message 'An Active Directory user who is a member of the Domain Admins group.'

# Create the new Azure AD Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred

Exempel 2 fråga efter molnautentiseringsuppgifter

Kommentar

Om du arbetar på en domänansluten dator med ett konto som har domänadministratörsbehörighet kan du hoppa över parametern "-DomainCredential". Om parametern "-DomainCredential" inte anges används den aktuella Windows-inloggningsautentiseringsuppgiften för att komma åt din lokal Active Directory domänkontrollant.

# Specify the on-premises Active Directory domain. A new Azure AD

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter an Azure Active Directory global administrator username and password.

$cloudCred = Get-Credential

# Create the new Azure AD Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Use the current windows login credential to access the on-premises AD.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred

Exempel 3 fråga efter alla autentiseringsuppgifter med modern autentisering

Kommentar

Om din organisation skyddar lösenordsbaserad inloggning och tillämpar moderna autentiseringsmetoder som multifaktorautentisering, FIDO2 eller smartkortsteknik måste du använda parametern -UserPrincipalName med UPN (User Principal Name) för en global administratör.

- Ersätt

contoso.corp.comi följande exempel med ditt lokal Active Directory domännamn. - Ersätt

administrator@contoso.onmicrosoft.comi följande exempel med UPN för en global administratör.

# Specify the on-premises Active Directory domain. A new Azure AD

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter a UPN of an Azure Active Directory global administrator

$userPrincipalName = "administrator@contoso.onmicrosoft.com"

# Enter a domain administrator username and password.

$domainCred = Get-Credential

# Create the new Azure AD Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Open an interactive sign-in prompt with given username to access the Azure AD.

Set-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName -DomainCredential $domainCred

Exempel 4 fråga efter molnautentiseringsuppgifter med modern autentisering

Kommentar

Om du arbetar på en domänansluten dator med ett konto som har domänadministratörsbehörighet och din organisation skyddar lösenordsbaserad inloggning och tillämpar moderna autentiseringsmetoder, till exempel multifaktorautentisering, FIDO2 eller smartkortsteknik, måste du använda parametern -UserPrincipalName med UPN (User Principal Name) för en global administratör. Och du kan hoppa över parametern "-DomainCredential".

> – Ersätt administrator@contoso.onmicrosoft.com i följande exempel med UPN för en global administratör.

# Specify the on-premises Active Directory domain. A new Azure AD

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter a UPN of an Azure Active Directory global administrator

$userPrincipalName = "administrator@contoso.onmicrosoft.com"

# Create the new Azure AD Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Open an interactive sign-in prompt with given username to access the Azure AD.

Set-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName

Visa och verifiera Microsoft Entra Kerberos-servern

Du kan visa och verifiera den nyligen skapade Microsoft Entra Kerberos-servern med hjälp av följande kommando:

# When prompted to provide domain credentials use the userprincipalname format for the username instead of domain\username

Get-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName -DomainCredential (get-credential)

Det här kommandot matar ut egenskaperna för Microsoft Entra Kerberos-servern. Du kan granska egenskaperna för att kontrollera att allt är i god ordning.

Kommentar

Om du kör mot en annan domän genom att ange autentiseringsuppgifterna i formatet domain\username ansluts NTLM och misslyckas. Om du använder formatet userprincipalname för domänadministratören ser du dock till att RPC-bindningen till domänkontrollanten försöker använda Kerberos korrekt. Om användarna finns i säkerhetsgruppen Skyddade användare i Active Directory utför du de här stegen för att lösa problemet: Logga in som en annan domänanvändare i AD Anslut och ange inte "-domainCredential". Kerberos-biljetten för den användare som för närvarande är inloggad används. Du kan bekräfta genom att whoami /groups köra för att kontrollera om användaren har de behörigheter som krävs i Active Directory för att köra föregående kommando.

| Property | beskrivning |

|---|---|

| ID | Det unika ID:t för AD DS DC-objektet. Det här ID:t kallas ibland för dess fack eller dess gren-ID. |

| DomainDnsName | Active Directory-domänens DNS-domännamn. |

| ComputerAccount | Datorkontoobjektet för Microsoft Entra Kerberos-serverobjektet (domänkontrollanten). |

| UserAccount | Det inaktiverade användarkontoobjektet som innehåller Microsoft Entra Kerberos-serverns TGT-krypteringsnyckel. Domännamnet för det här kontot är CN=krbtgt_AzureAD,CN=Users,<Domain-DN>. |

| KeyVersion | Nyckelversionen av Microsoft Entra Kerberos-serverns TGT-krypteringsnyckel. Versionen tilldelas när nyckeln skapas. Versionen ökas sedan varje gång nyckeln roteras. Ökningarna baseras på replikeringsmetadata och är sannolikt större än en. Till exempel kan den första KeyVersion vara 192272. Första gången nyckeln roteras kan versionen gå vidare till 212621. Det viktiga att kontrollera är att KeyVersion för det lokala objektet och CloudKeyVersion för molnobjektet är desamma. |

| KeyUpdatedOn | Datum och tid då Microsoft Entra Kerberos-serverns TGT-krypteringsnyckel uppdaterades eller skapades. |

| KeyUpdatedFrom | Domänkontrollanten där Microsoft Entra Kerberos-serverns TGT-krypteringsnyckel senast uppdaterades. |

| CloudId | ID:t från Microsoft Entra-objektet. Måste matcha ID:t från den första raden i tabellen. |

| CloudDomainDnsName | DomainDnsName från Microsoft Entra-objektet. Måste matcha DomainDnsName från den andra raden i tabellen. |

| CloudKeyVersion | KeyVersion från Microsoft Entra-objektet. Måste matcha KeyVersion från den femte raden i tabellen. |

| CloudKeyUpdatedOn | KeyUpdatedOn från Microsoft Entra-objektet. Måste matcha KeyUpdatedOn från den sjätte raden i tabellen. |

Rotera Microsoft Entra Kerberos-servernyckeln

Microsoft Entra Kerberos-serverkrypteringsnycklarna för krbtgt bör roteras regelbundet. Vi rekommenderar att du följer samma schema som du använder för att rotera alla andra Active Directory DC krbtgt-nycklar .

Varning

Det finns andra verktyg som kan rotera krbtgt-nycklarna . Du måste dock använda de verktyg som nämns i det här dokumentet för att rotera krbtgt-nycklarna på Microsoft Entra Kerberos-servern. Detta säkerställer att nycklarna uppdateras i både lokal Active Directory och Microsoft Entra-ID.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred -RotateServerKey

Ta bort Microsoft Entra Kerberos-servern

Om du vill återställa scenariot och ta bort Microsoft Entra Kerberos-servern från både lokal Active Directory- och Microsoft Entra-ID:t kör du följande kommando:

Remove-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred

Scenarier för multiforest och multidomäner

Microsoft Entra Kerberos-serverobjektet representeras i Microsoft Entra-ID som ett KerberosDomain-objekt . Varje lokal Active Directory domän representeras som ett enda KerberosDomain-objekt i Microsoft Entra-ID.

Anta till exempel att din organisation har en Active Directory-skog med två domäner contoso.com och fabrikam.com. Om du väljer att tillåta att Microsoft Entra-ID utfärdar Kerberos-TGT:er för hela skogen finns det två KerberosDomain-objekt i Microsoft Entra-ID, ett KerberosDomain-objekt för contoso.com och det andra för fabrikam.com. Om du har flera Active Directory-skogar finns det ett KerberosDomain-objekt för varje domän i varje skog.

Följ anvisningarna i Skapa ett Kerberos Server-objekt i varje domän och skog i din organisation som innehåller Microsoft Entra-användare.

Känt beteende

Om lösenordet har upphört att gälla blockeras inloggningen med FIDO. Förväntningen är att användarna återställer sina lösenord innan de kan logga in med hjälp av FIDO. Det här beteendet gäller även för lokal hybridsynkron användarinloggning med Windows Hello för företag cloud kerberos-förtroende.

Felsökning och feedback

Om du stöter på problem eller vill dela feedback om den här lösenordslösa inloggningsfunktionen för säkerhetsnycklar kan du dela via Windows Feedbackhubben-appen genom att göra följande:

- Öppna Feedback Hub och se till att du är inloggad.

- Skicka feedback genom att välja följande kategorier:

- Kategori: Säkerhet och sekretess

- Underkategori: FIDO

- Om du vill samla in loggar använder du alternativet Återskapa mitt problem .

Vanliga frågor och svar om inloggning med lösenordslös säkerhetsnyckel

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

Här följer några svar på vanliga frågor om lösenordsfri inloggning:

Fungerar inloggning med lösenordslös säkerhetsnyckel i min lokala miljö?

Funktionen fungerar inte i en ren lokal AD DS-miljö.

Min organisation kräver tvåfaktorautentisering för att få åtkomst till resurser. Vad kan jag göra för att stödja detta krav?

Säkerhetsnycklar finns i en mängd olika formfaktorer. Kontakta enhetstillverkaren för arkivhandling för att diskutera hur deras enheter kan aktiveras med en PIN-kod eller biometrisk kod som en andra faktor.

Kan administratörer konfigurera säkerhetsnycklar?

Vi arbetar med den här funktionen för den allmänna tillgänglighetsversionen av den här funktionen.

Vart kan jag gå för att hitta kompatibla säkerhetsnycklar?

Information om kompatibla säkerhetsnycklar finns i FIDO2-säkerhetsnycklar.

Vad kan jag göra om jag förlorar min säkerhetsnyckel?

Om du vill ta bort en registrerad säkerhetsnyckel loggar du in på myaccount.microsoft.com och går sedan till sidan Säkerhetsinformation.

Vad kan jag göra om jag inte kan använda FIDO-säkerhetsnyckeln direkt efter att jag har skapat en Microsoft Entra-hybridanslutningsdator?

Om du reninstallerar en Microsoft Entra-hybridansluten dator måste du logga in med ett lösenord efter domänanslutnings- och omstartsprocessen och vänta tills principen synkroniseras innan du kan använda FIDO-säkerhetsnyckeln för att logga in.

- Kontrollera din aktuella status genom att köra

dsregcmd /statusi ett kommandotolkfönster och kontrollera att både AzureAdJoined- och DomainJoined-statusarna visas som JA. - Den här fördröjningen vid synkronisering är en känd begränsning för domänanslutna enheter och är inte FIDO-specifik.

Vad händer om jag inte kan få enkel inloggning till min NTLM-nätverksresurs när jag har loggat in med FIDO och får en fråga om autentiseringsuppgifter?

Kontrollera att tillräckligt många domänkontrollanter har korrigerats för att svara i tid för att hantera din resursbegäran. Om du vill se om en domänkontrollant kör funktionen kör du nltest /dsgetdc:contoso /keylist /kdcoch granskar sedan utdata.

Kommentar

Växeln /keylistnltest i kommandot är tillgänglig i klienten Windows 10 v2004 och senare.

Fungerar FIDO2-säkerhetsnycklar i en Windows-inloggning med RODC i hybridmiljön?

En FIDO2 Windows-inloggning söker efter en skrivbar domänkontrollant för att utbyta användarens TGT. Så länge du har minst en skrivbar domänkontrollant per webbplats fungerar inloggningen bra.