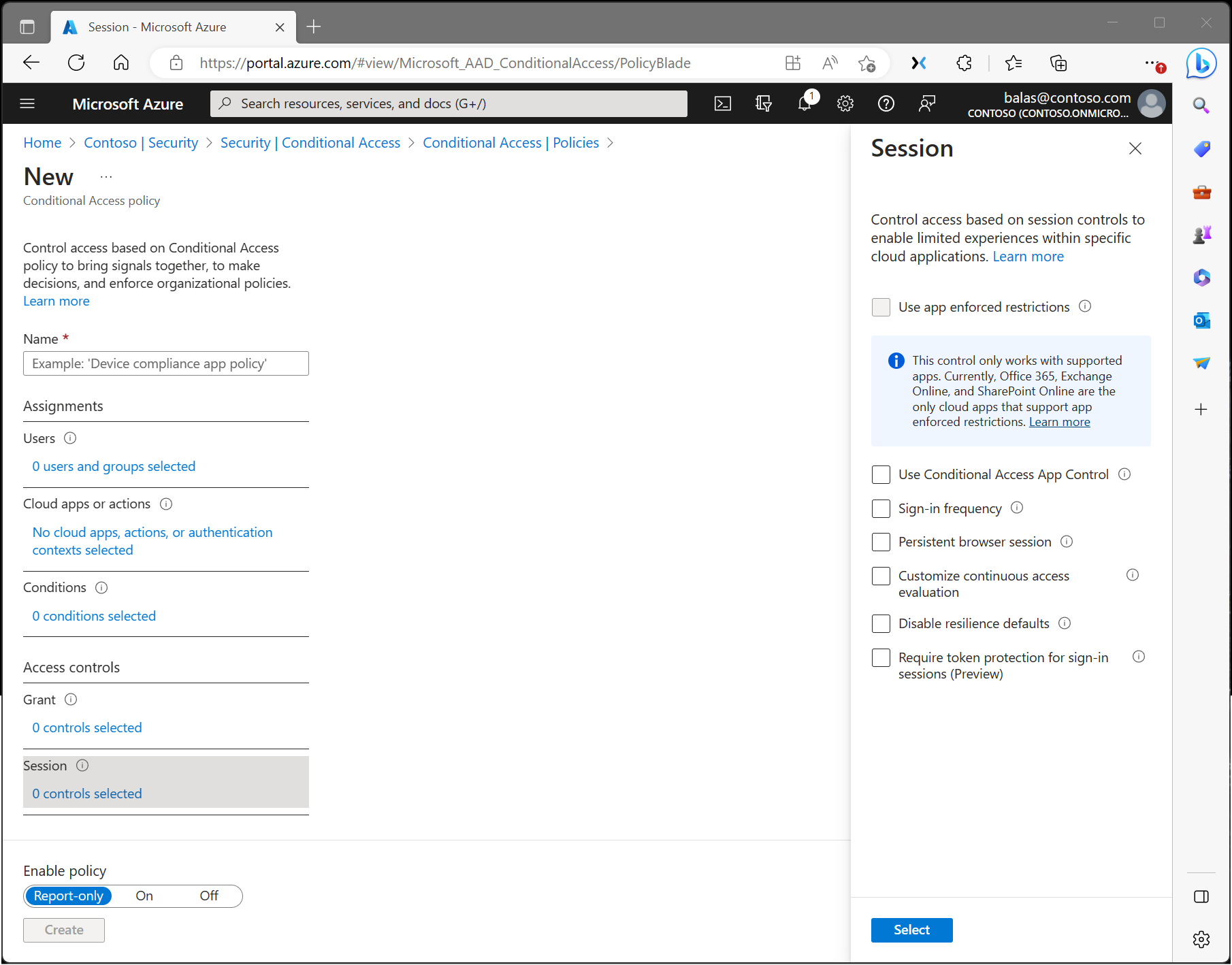

Villkorsstyrd åtkomst: Session

I en princip för villkorsstyrd åtkomst kan en administratör använda sessionskontroller för att aktivera begränsade funktioner i specifika molnprogram.

Tillämpningsbegränsningar för program

Organisationer kan använda den här kontrollen för att kräva att Microsoft Entra ID skickar enhetsinformation till de valda molnapparna. Enhetsinformationen gör att molnappar kan veta om en anslutning kommer från en kompatibel eller domänansluten enhet och uppdatera sessionsupplevelsen. När den väljs använder molnappen enhetsinformationen för att ge användarna en begränsad eller fullständig upplevelse. Begränsad när enheten inte hanteras eller är kompatibel och fullständig när enheten hanteras och är kompatibel.

En lista över program som stöds och hur du konfigurerar principer finns i följande artiklar:

- Tidsgräns för inaktiv session för Microsoft 365.

- Aktivera begränsad åtkomst med SharePoint Online

- Aktivera begränsad åtkomst med Exchange Online

Programkontroll för villkorsstyrd åtkomst

Appkontroll för villkorsstyrd åtkomst använder en omvänd proxyarkitektur och är unikt integrerad med Villkorsstyrd åtkomst i Microsoft Entra. Med villkorsstyrd åtkomst i Microsoft Entra kan du framtvinga åtkomstkontroller i organisationens appar baserat på vissa villkor. Villkoren definierar vilken användare eller grupp av användare, molnappar och platser och nätverk som en princip för villkorsstyrd åtkomst gäller för. När du har fastställt villkoren kan du dirigera användare till Microsoft Defender för molnet Appar där du kan skydda data med appkontroll för villkorsstyrd åtkomst genom att tillämpa åtkomst- och sessionskontroller.

Med appkontrollen för villkorsstyrd åtkomst kan användarappens åtkomst och sessioner övervakas och kontrolleras i realtid baserat på åtkomst- och sessionsprinciper. Åtkomst- och sessionsprinciper används i portalen Defender för molnet Apps för att förfina filter och ange vilka åtgärder som ska utföras. Med åtkomst- och sessionsprinciperna kan du:

- Förhindra dataexfiltrering: Du kan blockera nedladdning, klipp ut, kopiera och skriva ut känsliga dokument på till exempel ohanterade enheter.

- Skydda vid nedladdning: I stället för att blockera nedladdningen av känsliga dokument kan du kräva att dokument etiketteras och skyddas med Azure Information Protection. Den här åtgärden säkerställer att dokumentet skyddas och att användaråtkomsten begränsas i en potentiellt riskfylld session.

- Förhindra uppladdning av omärkta filer: Innan en känslig fil laddas upp, distribueras och används är det viktigt att se till att filen har rätt etikett och skydd. Du kan se till att omärkta filer med känsligt innehåll blockeras från att laddas upp tills användaren klassificerar innehållet.

- Övervaka användarsessioner för efterlevnad (förhandsversion): Riskfyllda användare övervakas när de loggar in på appar och deras åtgärder loggas inifrån sessionen. Du kan undersöka och analysera användarbeteende för att förstå var och under vilka villkor sessionsprinciper ska tillämpas i framtiden.

- Blockera åtkomst (förhandsversion): Du kan i detalj blockera åtkomst för specifika appar och användare beroende på flera riskfaktorer. Du kan till exempel blockera dem om de använder klientcertifikat som en form av enhetshantering.

- Blockera anpassade aktiviteter: Vissa appar har unika scenarier som medför risker, till exempel att skicka meddelanden med känsligt innehåll i appar som Microsoft Teams eller Slack. I den här typen av scenarier kan du skanna meddelanden efter känsligt innehåll och blockera dem i realtid.

Mer information finns i artikeln Distribuera appkontroll för villkorsstyrd åtkomst för aktuella appar.

Inloggningsfrekvens

Inloggningsfrekvensen definierar tidsperioden innan en användare uppmanas att logga in igen vid försök att komma åt en resurs. Administratörer kan välja en tidsperiod (timmar eller dagar) eller välja att kräva omautentisering varje gång.

Inställningen för inloggningsfrekvens fungerar med appar som implementerar OAUTH2- eller OIDC-protokoll enligt standarderna. De flesta inbyggda Microsoft-appar för Windows, Mac och Mobile, inklusive följande webbprogram, följer inställningen.

- Word, Excel, PowerPoint Online

- OneNote Online

- Office.com

- Administrationsportalen för Microsoft 365

- Exchange Online

- SharePoint och OneDrive

- Teams webbklient

- Dynamics CRM Online

- Azure Portal

Mer information finns i artikeln Konfigurera autentiseringssessionshantering med villkorsstyrd åtkomst.

Beständig webbläsarsession

Med en beständig webbläsarsession kan användarna förbli inloggade efter att ha stängt och öppnat webbläsarfönstret igen.

Mer information finns i artikeln Konfigurera autentiseringssessionshantering med villkorsstyrd åtkomst.

Anpassa utvärdering av kontinuerlig åtkomst

Utvärdering av kontinuerlig åtkomst aktiveras automatiskt som en del av en organisations principer för villkorsstyrd åtkomst. För organisationer som vill inaktivera utvärdering av kontinuerlig åtkomst är den här konfigurationen nu ett alternativ i sessionskontrollen i Villkorsstyrd åtkomst. Principer för utvärdering av kontinuerlig åtkomst kan begränsas till alla användare eller specifika användare och grupper. Administratörer kan göra följande val när de skapar en ny princip eller när de redigerar en befintlig princip för villkorsstyrd åtkomst.

- Inaktivera fungerar bara när Alla molnappar har valts, inga villkor har valts och Inaktivera väljs under Session>Anpassa utvärdering av kontinuerlig åtkomst i en princip för villkorsstyrd åtkomst. Du kan välja att inaktivera alla användare eller specifika användare och grupper.

Inaktivera standardvärden för motståndskraft

Under ett avbrott utökar Microsoft Entra-ID åtkomsten till befintliga sessioner samtidigt som principer för villkorlig åtkomst tillämpas.

Om standardvärden för motståndskraft är inaktiverade nekas åtkomst när befintliga sessioner upphör att gälla. Mer information finns i artikeln Villkorsstyrd åtkomst: Standardinställningar för motståndskraft.

Kräv tokenskydd för inloggningssessioner (förhandsversion)

Tokenskydd (kallas ibland tokenbindning i branschen) försöker minska attacker med tokenstöld genom att se till att en token endast kan användas från den avsedda enheten. När en angripare kan stjäla en token genom att kapa eller spela upp igen kan de personifiera sitt offer tills token upphör att gälla eller återkallas. Tokenstöld tros vara en relativt sällsynt händelse, men skadan från den kan vara betydande.

Förhandsversionen fungerar endast för specifika scenarier. Mer information finns i artikeln Villkorsstyrd åtkomst: Tokenskydd (förhandsversion).

Använda global säkerhetsprofil för säker åtkomst (förhandsversion)

Genom att använda en säkerhetsprofil med villkorsstyrd åtkomst förenas identitetskontroller med nätverkssäkerhet i Microsofts SSE-produkt (Security Service Edge), Microsoft Entra internetåtkomst. Genom att välja den här sessionskontrollen kan du skapa identitets- och kontextmedvetenhet för säkerhetsprofiler, som är grupper av olika principer som skapats och hanteras i Global säker åtkomst.