Lägga till Google som identitetsprovider för B2B-gästanvändare

Dricks

I den här artikeln beskrivs hur du lägger till Google som identitetsprovider för B2B-samarbete. Om din klientorganisation har konfigurerats för kundidentitets- och åtkomsthantering läser du Lägg till Google som identitetsprovider för kunder.

Genom att konfigurera federation med Google kan du tillåta inbjudna användare att logga in på dina delade appar och resurser med sina egna Gmail-konton, utan att behöva skapa Microsoft-konton. När du har lagt till Google som ett av programmets inloggningsalternativ kan en användare på inloggningssidan ange den Gmail-adress som de använder för att logga in på Google.

Kommentar

Google-federationen är särskilt utformad för Gmail-användare. Om du vill federera med Google Workspace-domäner använder du SAML/WS-Fed-identitetsproviderfederation.

Viktigt!

- Från och med den 12 juli 2021, om Microsoft Entra B2B-kunder konfigurerar nya Google-integreringar för användning med självbetjäningsregistrering eller för att bjuda in externa användare för sina anpassade eller verksamhetsspecifika program, kan autentisering blockeras för Gmail-användare (med felskärmen som visas i Vad du kan förvänta dig). Det här problemet uppstår bara om du skapar Google-integrering för användarflöden eller inbjudningar för självbetjäningsregistrering efter 12 juli 2021 och Gmail-autentiseringar i dina anpassade eller verksamhetsspecifika program inte har flyttats till systemwebbvyer. Eftersom systemwebbvyer är aktiverade som standard påverkas inte de flesta appar. För att undvika problemet rekommenderar vi starkt att du flyttar Gmail-autentiseringar till systemwebbläsare innan du skapar nya Google-integreringar för självbetjäningsregistrering. Se Åtgärd som behövs för inbäddade webbvyer.

- Från och med den 30 september 2021 upphör Google att använda inloggningsstöd för webbvyer. Om dina appar autentiserar användare med en inbäddad webbvy och du använder Google-federation med Azure AD B2C eller Microsoft Entra B2B för externa användarinbjudningar eller självbetjäningsregistrering kommer Google Gmail-användare inte att kunna autentisera. Läs mer.

Vad är upplevelsen för Google-användaren?

Du kan bjuda in en Google-användare till B2B-samarbete på olika sätt. Du kan till exempel lägga till dem i din katalog via administrationscentret för Microsoft Entra. När de löser in din inbjudan varierar deras upplevelse beroende på om de redan är inloggade på Google:

- Gästanvändare som inte är inloggade på Google uppmanas att göra det.

- Gästanvändare som redan är inloggade på Google uppmanas att välja det konto de vill använda. De måste välja det konto som du använde för att bjuda in dem.

Gästanvändare som ser felet "rubriken är för lång" kan rensa sina cookies eller öppna ett privat fönster eller inkognitofönster och försöka logga in igen.

Inloggningsslutpunkter

Googles gästanvändare kan nu logga in på dina appar med flera klienter eller Microsofts förstapartsappar med hjälp av en gemensam slutpunkt (med andra ord en allmän app-URL som inte inkluderar klientkontexten). Under inloggningsprocessen väljer gästanvändaren inloggningsalternativ och väljer sedan Logga in på en organisation. Användaren skriver sedan namnet på din organisation och fortsätter att logga in med sina Google-autentiseringsuppgifter.

Googles gästanvändare kan också använda programslutpunkter som innehåller din klientinformation, till exempel:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

Du kan också ge Google-gästanvändare en direktlänk till ett program eller en resurs genom att inkludera din klientinformation, till exempel https://myapps.microsoft.com/signin/Twitter/<application ID?tenantId=<your tenant ID>.

Utfasning av inloggningsstöd för webbvyer

Från och med den 30 september 2021 är Google inaktuellt stöd för inbäddad webbvisningsinloggning. Om dina appar autentiserar användare med en inbäddad webbvy och du använder Google-federation med Azure AD B2C eller Microsoft Entra B2B för externa användarinbjudningar eller självbetjäningsregistrering kommer Google Gmail-användare inte att kunna autentisera.

Följande är kända scenarier som påverkar Gmail-användare:

- Microsoft-appar (till exempel Teams och Power Apps) i Windows

- Windows-appar som använder WebView-kontrollen , WebView2 eller den äldre WebBrowser-kontrollen för autentisering. Dessa appar bör migreras till att använda wam-flödet (Web Account Manager).

- Android-program med hjälp av WebView-användargränssnittselementet

- iOS-program med UIWebView/WKWebview

- Appar som använder ADAL

Den här ändringen påverkar inte:

- Webbappar

- Microsoft 365-tjänster som nås via en webbplats (till exempel SharePoint Online, Office-webbappar och Teams-webbapp)

- Mobilappar som använder systemwebbvyer för autentisering (SFSafariViewController på iOS, anpassade flikar på Android).

- Google Workspace-identiteter, till exempel när du använder SAML-baserad federation med Google Workspace

- Windows-appar som använder Web Account Manager (WAM) eller Web Authentication Broker (WAB).

Åtgärd som krävs för inbäddade webbvyer

Ändra dina appar så att de använder systemwebbläsaren för inloggning. Mer information finns i Inbäddad webbvy jämfört med systemwebbläsaren i dokumentationen för MSAL.NET. Alla MSAL SDK:er använder systemwebbläsaren som standard.

Vad du kan förvänta dig

Från och med den 30 september distribuerar Microsoft globalt ett flöde för enhetsinloggning som fungerar som en lösning för appar som fortfarande använder inbäddade webbvyer för att säkerställa att autentiseringen inte blockeras.

Logga in med enhetsinloggningsflödet

Flödet för enhetsinloggning uppmanar användare som loggar in med ett Gmail-konto i en inbäddad webbvy att ange en kod i en separat webbläsare innan de kan slutföra inloggningen. Om användarna loggar in med sitt Gmail-konto för första gången utan aktiva sessioner i webbläsaren ser de följande sekvens med skärmar. Om ett befintligt Gmail-konto redan är loggat in kan vissa av dessa steg elimineras.

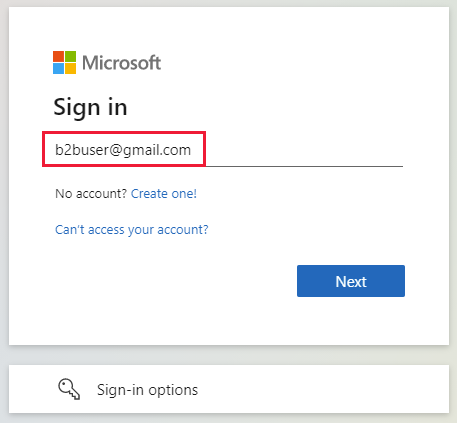

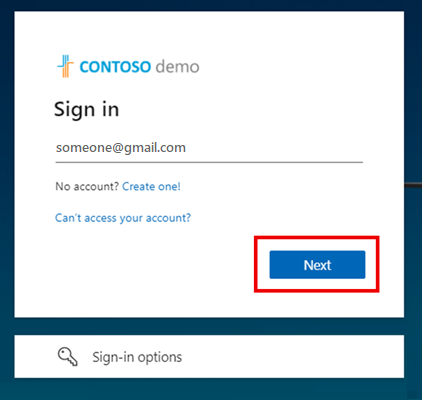

På skärmen Logga in anger användaren sin Gmail-adress och väljer Nästa.

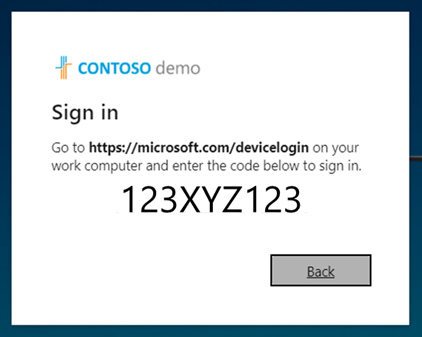

Följande skärm visas och uppmanar användaren att öppna ett nytt fönster, navigerar till https://microsoft.com/deviceloginoch anger den niosiffriga alfanumeriska koden som visas.

Inloggningssidan för enheten öppnas, där användaren kan ange koden.

Om koderna matchar uppmanas användaren att skicka sin e-post igen för att bekräfta sin app och inloggningsplats i säkerhetssyfte.

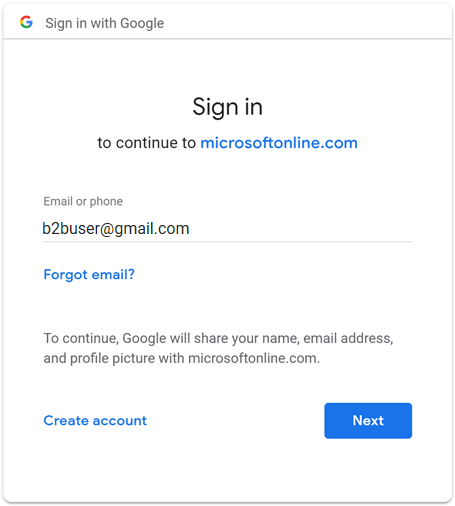

Användaren loggar in på Google med sin e-post och sitt lösenord.

Återigen uppmanas de att bekräfta appen som de loggar in på.

Användaren väljer Fortsätt. En uppmaning bekräftar att de är inloggade. Användaren stänger fliken eller fönstret och returneras till den första skärmen, där de nu är inloggade i appen.

Du kan också låta dina befintliga och nya Gmail-användare logga in med engångslösenord för e-post. Så här använder Gmail-användare e-post engångslösenord:

- Aktivera engångslösenord för e-post.

- Ta bort Google Federation.

- Återställ inlösenstatus för dina Gmail-användare så att de kan använda engångslösenord för e-post framöver.

Om du vill begära ett tillägg bör berörda kunder med berörda OAuth-klient-ID:n ha fått ett e-postmeddelande från Google Developers med följande information om ett tillägg för engångsprinciptillämpning som måste slutföras senast den 31 januari 2022:

- "Om det behövs kan du begära ett tillägg för engångsprinciptillämpning för inbäddade webbvyer för varje listat OAuth-klient-ID fram till den 31 januari 2022. För tydlighetens skull tillämpas principen för inbäddade webbvyer den 1 februari 2022 utan undantag eller tillägg."

Program som migreras till en tillåten webbvy för autentisering påverkas inte och användarna får autentisera via Google som vanligt.

Om program inte migreras till en tillåten webbvy för autentisering ser berörda Gmail-användare följande skärm.

Skilja mellan CEF/Electron och inbäddade webbvyer

Förutom utfasningen av inbäddad webbvy- och ramverksinloggningsstöd, är Google också föråldrad Chromium Embedded Framework (CEF) baserad Gmail-autentisering. För program som bygger på CEF, till exempel Electron-appar, inaktiverar Google autentisering den 30 juni 2021. Berörda program har fått ett meddelande direkt från Google och omfattas inte av den här dokumentationen. Det här dokumentet gäller de inbäddade webbvyer som beskrevs tidigare, som Google kommer att begränsa vid ett separat datum den 30 september 2021.

Åtgärd som krävs för inbäddade ramverk

Följ Googles vägledning för att avgöra om dina appar påverkas.

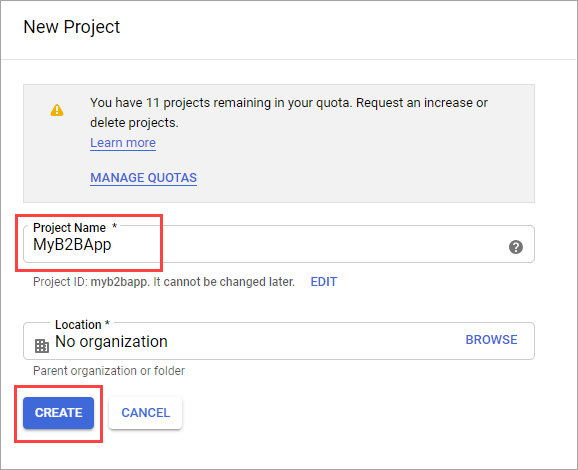

Steg 1: Konfigurera ett Google-utvecklarprojekt

Skapa först ett nytt projekt i Google Developers Console för att hämta ett klient-ID och en klienthemlighet som du senare kan lägga till i Microsoft Entra Externt ID.

Gå till Google-API:erna på https://console.developers.google.comoch logga in med ditt Google-konto. Vi rekommenderar att du använder ett google-konto för delat team.

Acceptera villkoren för tjänsten om du uppmanas att göra det.

Skapa ett nytt projekt: Längst upp på sidan väljer du projektmenyn för att öppna sidan Välj ett projekt . Välj Nytt projekt.

På sidan Nytt projekt ger du projektet ett namn (till exempel

MyB2BApp) och väljer sedan Skapa:

Öppna det nya projektet genom att välja länken i meddelanderutan Meddelanden eller genom att använda projektmenyn överst på sidan.

I den vänstra menyn väljer du API:er och tjänster och sedan skärmen OAuth-medgivande.

Under Användartyp väljer du Extern och sedan Skapa.

På skärmen OAuth-medgivande anger du ett appnamn under Appinformation.

Under E-post för användarsupport väljer du en e-postadress.

Under Auktoriserade domäner väljer du Lägg till domän och lägger sedan till domänen

microsoftonline.com.Under Utvecklarkontaktinformation anger du en e-postadress.

Välj Spara och fortsätt.

I den vänstra menyn väljer du Autentiseringsuppgifter.

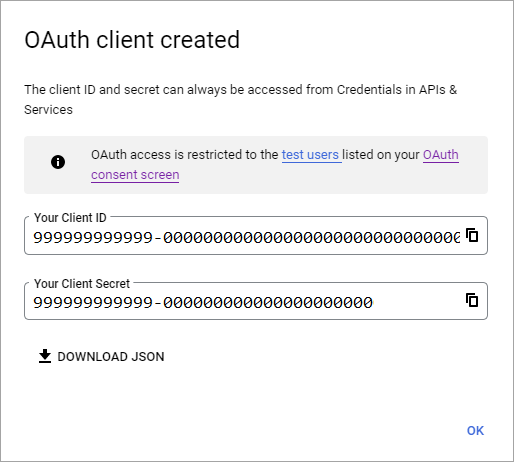

Välj Skapa autentiseringsuppgifter och välj sedan OAuth-klient-ID.

I menyn Programtyp väljer du Webbprogram. Ge programmet ett lämpligt namn, till exempel

Microsoft Entra B2B. Under Auktoriserade omdirigerings-URI:er lägger du till följande URI:er:https://login.microsoftonline.comhttps://login.microsoftonline.com/te/<tenant ID>/oauth2/authresp

(där<tenant ID>är ditt klientorganisations-ID)https://login.microsoftonline.com/te/<tenant name>.onmicrosoft.com/oauth2/authresp

(var<tenant name>är ditt klientnamn)

Kommentar

Om du vill hitta ditt klientorganisations-ID loggar du in på administrationscentret för Microsoft Entra. Under Identitet väljer du Översikt och kopierar klientorganisations-ID :t.

Välj Skapa. Kopiera klient-ID och klienthemlighet. Du använder dem när du lägger till identitetsprovidern i administrationscentret för Microsoft Entra.

Du kan lämna projektet i publiceringsstatusen Testning och lägga till testanvändare på skärmen för OAuth-medgivande. Eller så kan du välja knappen Publicera app på skärmen OAuth-medgivande för att göra appen tillgänglig för alla användare med ett Google-konto.

Kommentar

I vissa fall kan din app kräva verifiering av Google (till exempel om du uppdaterar programlogotypen). Mer information finns i Googles hjälp om verifieringsstatus.

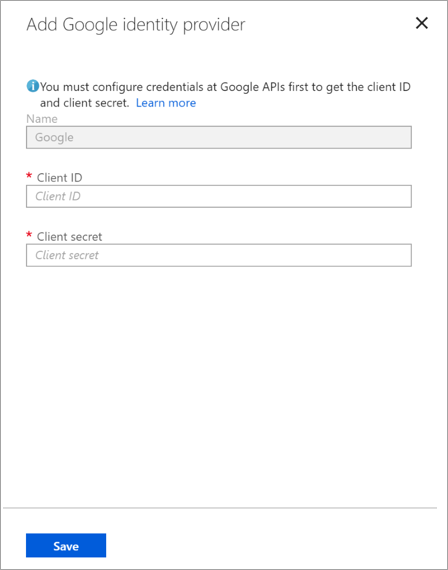

Steg 2: Konfigurera Google-federation i Externt ID för Microsoft Entra

Nu ska du ange Googles klient-ID och klienthemlighet. Du kan använda administrationscentret för Microsoft Entra eller PowerShell för att göra det. Se till att testa din Google-federationskonfiguration genom att bjuda in dig själv. Använd en Gmail-adress och försök att lösa in inbjudan med ditt inbjudna Google-konto.

Konfigurera Google-federation i administrationscentret för Microsoft Entra

Logga in på administrationscentret för Microsoft Entra som minst administratör för en extern identitetsprovider.

Bläddra till Identitet>externa identiteter>Alla identitetsprovidrar och välj sedan knappen Google.

Ange det klient-ID och den klienthemlighet som du hämtade tidigare. Välj Spara:

Så här konfigurerar du Google-federation med hjälp av PowerShell

Installera den senaste versionen av Microsoft Graph PowerShell-modulen.

Anslut till klientorganisationen med hjälp av kommandot Anslut-MgGraph.

Logga in med det hanterade globala administratörskontot i inloggningsprompten.

Kör följande kommandon:

$params = @{ "@odata.type" = "microsoft.graph.socialIdentityProvider" displayName = "Login with Google" identityProviderType = "Google" clientId = "<client ID>" clientSecret = "<client secret>" } New-MgIdentityProvider -BodyParameter $paramsKommentar

Använd klient-ID:t och klienthemligheten från appen som du skapade i "Steg 1: Konfigurera ett Google-utvecklarprojekt". Mer information finns i New-MgIdentityProvider.

Lägga till Google-identitetsprovider i ett användarflöde

Nu konfigureras Googles identitetsprovider i din Microsoft Entra-klientorganisation. Användare som löser in inbjudningar från dig kan använda Google för att logga in. Men om du har skapat användarflöden för självbetjäningsregistrering måste du också lägga till Google på inloggningssidorna för användarflödet. Så här lägger du till Google-identitetsprovidern i ett användarflöde:

Bläddra till Användarflöden för identiteter>för externa identiteter.>

Välj det användarflöde där du vill lägga till Google-identitetsprovidern.

Under Inställningar väljer du Identitetsprovidrar.

I listan med identitetsprovidrar väljer du Google.

Välj Spara.

Hur gör jag för att ta bort Google-federationen?

Du kan ta bort konfigurationen av Google-federationen. Om du gör det kan Google-gästanvändare som redan har löst in sin inbjudan inte logga in. Men du kan ge dem åtkomst till dina resurser igen genom att återställa deras inlösenstatus.

Ta bort Google-federation i administrationscentret för Microsoft Entra

Logga in på administrationscentret för Microsoft Entra som minst administratör för en extern identitetsprovider.

Bläddra till Identitet>externa identiteter>Alla identitetsprovidrar.

På Google-raden väljer du ellipsknappen (...) och väljer sedan Ta bort.

Välj Ja för att bekräfta raderingen.

Ta bort Google-federation med hjälp av PowerShell

Installera den senaste versionen av Microsoft Graph PowerShell-modulen.

Anslut till klientorganisationen med hjälp av kommandot Anslut-MgGraph.

Logga in med det hanterade globala administratörskontot i inloggningsprompten.

Ange följande kommando:

Remove-MgIdentityProvider -IdentityProviderBaseId Google-OAUTHKommentar

Mer information finns i Remove-MgIdentityProvider.