Konfigurera behörighetsklassificeringar

I den här artikeln får du lära dig hur du konfigurerar behörighetsklassificeringar i Microsoft Entra-ID. Med behörighetsklassificeringar kan du identifiera vilken inverkan olika behörigheter har enligt organisationens principer och riskutvärderingar. Du kan till exempel använda behörighetsklassificeringar i medgivandeprinciper för att identifiera den uppsättning behörigheter som användarna får samtycka till.

Tre behörighetsklassificeringar stöds: "Low", "Medium" (förhandsversion) och "High" (förhandsversion). För närvarande kan endast delegerade behörigheter som inte kräver administratörsmedgivande klassificeras.

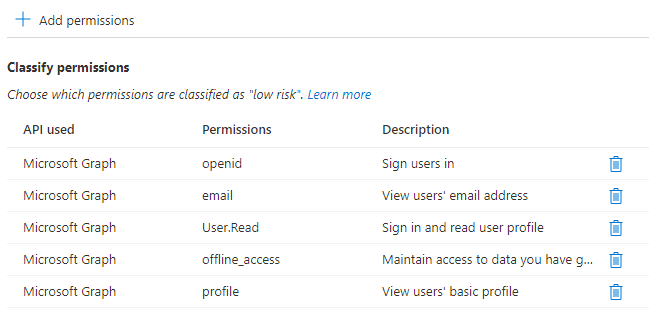

De minsta behörigheter som krävs för grundläggande inloggning är openid, profile, emailoch offline_access, som alla är delegerade behörigheter i Microsoft Graph. Med dessa behörigheter kan en app läsa information om den inloggade användarens profil och kan behålla den här åtkomsten även när användaren inte längre använder appen.

Förutsättningar

För att konfigurera behörighetsklassificeringar behöver du:

- Ett Azure-konto med en aktiv prenumeration. Skapa ett konto utan kostnad.

- En av följande roller: Global administratör, programadministratör eller molnprogramadministratör

Hantera behörighetsklassificeringar

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

Följ dessa steg för att klassificera behörigheter med hjälp av administrationscentret för Microsoft Entra:

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applications Enterprise-program>>Medgivande och behörigheter>Behörighetsklassificeringar.

- Välj fliken för den behörighetsklassificering som du vill uppdatera.

- Välj Lägg till behörigheter för att klassificera en annan behörighet.

- Välj API:et och välj sedan delegerade behörigheter.

I det här exemplet har vi klassificerat den minsta uppsättning behörigheter som krävs för enkel inloggning:

Du kan använda den senaste Azure AD PowerShell för att klassificera behörigheter. Behörighetsklassificeringar konfigureras på ServicePrincipal-objektet i API:et som publicerar behörigheterna.

Kör följande kommando för att ansluta till Azure AD PowerShell. Om du vill godkänna de nödvändiga omfången loggar du in som minst molnprogramadministratör.

Connect-AzureAD

Visa en lista över aktuella behörighetsklassificeringar med Hjälp av Azure AD PowerShell

Hämta ServicePrincipal-objektet för API:et. Här hämtar vi ServicePrincipal-objektet för Microsoft Graph API:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Läs de delegerade behörighetsklassificeringarna för API:et:

Get-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId | Format-Table Id, PermissionName, Classification

Klassificera en behörighet som "Låg påverkan" med Hjälp av Azure AD PowerShell

Hämta ServicePrincipal-objektet för API:et. Här hämtar vi ServicePrincipal-objektet för Microsoft Graph API:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Hitta den delegerade behörighet som du vill klassificera:

$delegatedPermission = $api.OAuth2Permissions | Where-Object { $_.Value -eq "User.ReadBasic.All" }Ange behörighetsklassificeringen med hjälp av behörighetsnamnet och ID:t:

Add-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId ` -PermissionId $delegatedPermission.Id ` -PermissionName $delegatedPermission.Value ` -Classification "low"

Ta bort en delegerad behörighetsklassificering med Azure AD PowerShell

Hämta ServicePrincipal-objektet för API:et. Här hämtar vi ServicePrincipal-objektet för Microsoft Graph API:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Hitta den delegerade behörighetsklassificering som du vill ta bort:

$classifications = Get-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "User.ReadBasic.All"}Ta bort behörighetsklassificeringen:

Remove-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId ` -Id $classificationToRemove.Id

Du kan använda Microsoft Graph PowerShell för att klassificera behörigheter. Behörighetsklassificeringar konfigureras på ServicePrincipal-objektet i API:et som publicerar behörigheterna.

Kör följande kommando för att ansluta till Microsoft Graph PowerShell. Om du vill godkänna de nödvändiga omfången loggar du in som minst molnprogramadministratör.

Connect-MgGraph -Scopes "Policy.ReadWrite.PermissionGrant".

Visa en lista över aktuella behörighetsklassificeringar för ett API med Hjälp av Microsoft Graph PowerShell

Hämta servicePrincipal-objektet för API:et:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Läs de delegerade behörighetsklassificeringarna för API:et:

Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id

Klassificera en behörighet som "Låg påverkan" med hjälp av Microsoft Graph PowerShell

Hämta servicePrincipal-objektet för API:et:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Hitta den delegerade behörighet som du vill klassificera:

$delegatedPermission = $api.Oauth2PermissionScopes | Where-Object {$_.Value -eq "openid"}Ange behörighetsklassificering:

$params = @{ PermissionId = $delegatedPermission.Id PermissionName = $delegatedPermission.Value Classification = "Low" } New-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id -BodyParameter $params

Ta bort en delegerad behörighetsklassificering med hjälp av Microsoft Graph PowerShell

Hämta servicePrincipal-objektet för API:et:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Hitta den delegerade behörighetsklassificering som du vill ta bort:

$classifications = Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "openid"}Ta bort behörighetsklassificeringen:

Remove-MgServicePrincipalDelegatedPermissionClassification -DelegatedPermissionClassificationId $classificationToRemove.Id -ServicePrincipalId $api.id

Om du vill konfigurera behörighetsklassificeringar för ett företagsprogram loggar du in på Graph Explorer som minst molnprogramadministratör.

Du måste godkänna behörigheten Policy.ReadWrite.PermissionGrant .

Kör följande frågor i Microsoft Graph Explorer för att lägga till en klassificering av delegerade behörigheter för ett program.

Visa en lista över aktuella behörighetsklassificeringar för ett API med Hjälp av Microsoft Graph API

Visa en lista över aktuella behörighetsklassificeringar för ett API med hjälp av följande Microsoft Graph API-anrop.

GET https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Klassificera en behörighet som "Låg påverkan" med hjälp av Microsoft Graph API

I följande exempel klassificerar vi behörigheten som "låg påverkan".

Lägg till en delegerad behörighetsklassificering för ett API med hjälp av följande Microsoft Graph API-anrop.

POST https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Content-type: application/json

{

"permissionId": "b4e74841-8e56-480b-be8b-910348b18b4c",

"classification": "low"

}

Ta bort en delegerad behörighetsklassificering med hjälp av Microsoft Graph API

Kör följande fråga i Microsoft Graph Explorer för att ta bort en klassificering av delegerade behörigheter för ett API.

DELETE https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications/QUjntFaOC0i-i5EDSLGLTAE