Definiera en Azure-nätverkstopologi

Nätverkstopologi är en viktig del av en arkitektur i landningszonen eftersom den definierar hur program kan kommunicera med varandra. Det här avsnittet utforskar tekniker och topologimetoder för Azure-distributioner. Den fokuserar på två grundläggande metoder: topologier som baseras på Azure Virtual WAN och traditionella topologier.

Virtual WAN används för att uppfylla storskaliga anslutningsbehov. Eftersom det är en Microsoft-hanterad tjänst minskar den även den övergripande nätverkskomplexiteten och hjälper till att modernisera organisationens nätverk. En Virtual WAN-topologi kan vara lämpligast om något av följande krav gäller för din organisation:

- Din organisation har för avsikt att distribuera resurser i flera Azure-regioner och kräver global anslutning mellan virtuella nätverk i dessa Azure-regioner och flera lokala platser.

- Din organisation har för avsikt att integrera ett storskaligt grennätverk direkt i Azure via en programvarudefinierad WAN-distribution (SD-WAN) eller kräver mer än 30 avdelningsplatser för intern IPSec-avslutning.

- Du behöver transitiv routning mellan ett virtuellt privat nätverk (VPN) och Azure ExpressRoute. Fjärrgrenar som är anslutna via plats-till-plats-VPN eller fjärranvändare som är anslutna via punkt-till-plats-VPN kräver till exempel anslutning till en ExpressRoute-ansluten domänkontrollant via Azure.

En traditionell nätverkstopologi för nav och ekrar hjälper dig att skapa anpassade, förbättrade och storskaliga nätverk i Azure. Med den här topologin hanterar du routning och säkerhet. En traditionell topologi kan vara lämpligast om något av följande krav gäller för din organisation:

- Din organisation har för avsikt att distribuera resurser i en eller flera Azure-regioner och även om viss trafik mellan Azure-regioner förväntas (till exempel trafik mellan två virtuella nätverk i två olika Azure-regioner) krävs inte ett fullständigt nätnätverk i alla Azure-regioner.

- Du har ett lågt antal fjärr- eller grenplatser per region. Du behöver alltså färre än 30 IPSec-tunnlar från plats till plats.

- Du behöver fullständig kontroll och kornighet för att manuellt konfigurera din Azure-nätverksroutningsprincip.

Virtual WAN-nätverkstopologi (Microsoft-hanterad)

Traditionell Azure-nätverkstopologi

Azure Virtual Network Manager i Azure-landningszoner

Konceptarkitekturen för Azure-landningszoner rekommenderar en av två nätverkstopologier: en nätverkstopologi som baseras på Virtual WAN eller en nätverkstopologi som baseras på en traditionell hub-and-spoke-arkitektur. När dina affärskrav ändras över tid (till exempel en migrering av lokala program till Azure som kräver hybridanslutning) kan du använda Virtual Network Manager för att expandera och implementera nätverksändringar. I många fall kan du göra det utan att störa det som redan har distribuerats i Azure.

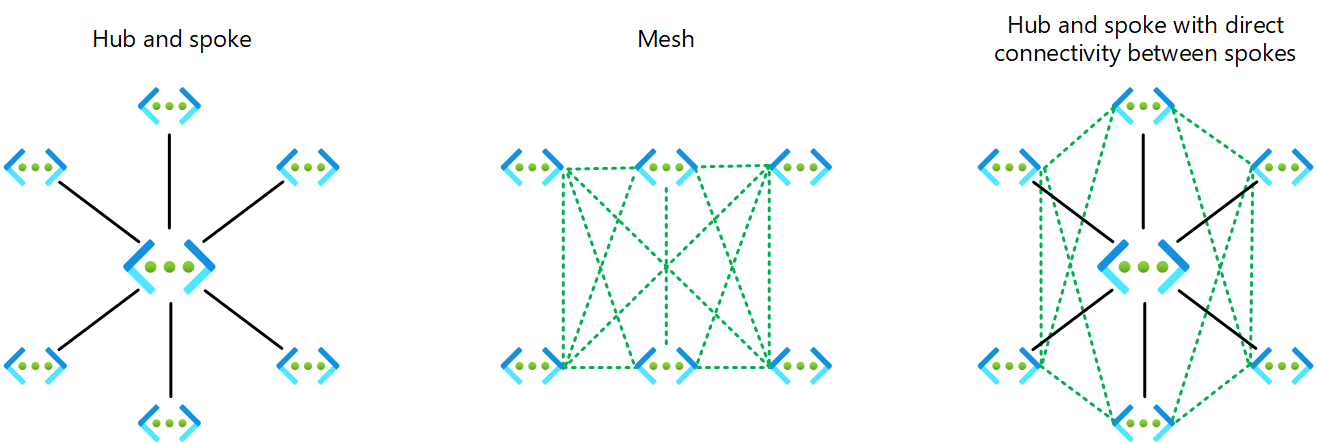

Du kan använda Virtual Network Manager för att skapa tre typer av topologier i prenumerationer för både befintliga och nya virtuella nätverk:

- Topologi för nav och eker

- Topologi med nav och eker med direkt anslutning mellan ekrar

- Mesh-topologi (i förhandsversion)

Kommentar

Virtual Network Manager stöder inte Virtual WAN-hubbar som en del av en nätverksgrupp eller som hubb i en topologi. Mer information finns i Vanliga frågor och svar om Azure Virtual Network Manager.

När du skapar en nav-och-eker-topologi med direktanslutning i Virtual Network Manager, där ekrarna är direkt anslutna till varandra, aktiveras direktanslutningen mellan virtuella ekernätverk i samma nätverksgrupp automatiskt, dubbelriktad, via den Anslut gruppsfunktionen.

Du kan använda Virtual Network Manager för att statiskt eller dynamiskt lägga till virtuella nätverk i specifika nätverksgrupper. När du gör det definieras och skapas den önskade topologin baserat på din anslutningskonfiguration i Virtual Network Manager.

Du kan skapa flera nätverksgrupper för att isolera grupper av virtuella nätverk från direktanslutning. Varje nätverksgrupp har samma region och stöd för flera regioner för eker-till-eker-anslutning. Se till att hålla dig inom de gränser som definierats för Virtual Network Manager, som beskrivs i Vanliga frågor och svar om Azure Virtual Network Manager.

Från ett säkerhetsperspektiv ger Virtual Network Manager ett effektivt sätt att tillämpa säkerhetsadministratörsregler för att neka eller tillåta trafikflöden centralt, oavsett vad som definieras i NSG:er. Med den här funktionen kan nätverkssäkerhetsadministratörer framtvinga åtkomstkontroller och göra det möjligt för programägare att hantera sina egna regler på lägre nivå i NSG:er.

Du kan använda Virtual Network Manager för att gruppera virtuella nätverk. Du kan sedan tillämpa konfigurationer på grupperna i stället för på enskilda virtuella nätverk. Den här funktionen möjliggör effektivare hantering av anslutningar, konfiguration och topologi, säkerhetsregler och distribution till en eller flera regioner samtidigt utan att förlora detaljerad kontroll.

Du kan segmentera nätverk efter miljöer, team, platser, affärslinjer eller någon annan funktion som passar dina behov. Du kan definiera nätverksgrupper statiskt eller dynamiskt genom att skapa en uppsättning villkor som styr gruppmedlemskap.

Du kan använda Virtual Network Manager för att implementera designprinciper för Azure-landningszoner för att hantera all programmigrering, modernisering och innovation i stor skala.

Utformningsbeaktanden

- I en traditionell hub-and-spoke-distribution skapas och underhålls peering-anslutningar för virtuella nätverk manuellt. Virtual Network Manager introducerar ett lager av automatisering för peering av virtuella nätverk, vilket gör stora och komplexa nätverkstopologier som mesh enklare att hantera i stor skala. Mer information finns i Översikt över nätverksgrupper.

- Säkerhetskrav för olika affärsfunktioner avgör behovet av att skapa nätverksgrupper. En nätverksgrupp är en uppsättning virtuella nätverk som väljs manuellt eller via villkorssatser, enligt beskrivningen tidigare i det här dokumentet. När du skapar en nätverksgrupp måste du ange en princip, eller så kan Virtual Network Manager skapa en princip om du uttryckligen tillåter det. Den här principen gör att Virtual Network Manager kan meddelas om ändringar. Om du vill uppdatera befintliga Azure-principinitiativ måste du distribuera ändringar till nätverksgruppen i Virtual Network Manager-resursen.

- Om du vill utforma lämpliga nätverksgrupper bör du utvärdera vilka delar av nätverket som har gemensamma säkerhetsegenskaper. Du kan till exempel skapa nätverksgrupper för Företag och Online för att hantera deras anslutnings- och säkerhetsregler i stor skala.

- När flera virtuella nätverk i organisationens prenumerationer delar samma säkerhetsattribut kan du använda Virtual Network Manager för att tillämpa dem effektivt. Du bör till exempel placera alla system som används av en affärsenhet som HR eller Ekonomi i en separat nätverksgrupp eftersom du behöver tillämpa olika administratörsregler på dem.

- Virtual Network Manager kan centralt tillämpa säkerhetsadministratörsregler som har högre prioritet än NSG-regler som tillämpas på undernätsnivå. (Den här funktionen är i förhandsversion.) Den här funktionen gör det möjligt för nätverks- och säkerhetsteam att effektivt framtvinga företagsprinciper och skapa skyddsräcken i stor skala, men gör det möjligt för produktteam att samtidigt behålla kontrollen över NSG:er i sina prenumerationer i landningszonen.

- Du kan använda funktionen För säkerhetsadministratörsregler för Virtual Network Manager för att uttryckligen tillåta eller neka specifika nätverksflöden oavsett NSG-konfigurationer på undernäts- eller nätverksgränssnittsnivå. Du kan till exempel använda den här funktionen för att tillåta att hanteringstjänsters nätverksflöden alltid tillåts. NSG:er som styrs av programteam kan inte åsidosätta dessa regler.

- Ett virtuellt nätverk kan vara en del av så många som två anslutna grupper.

Designrekommendationer

- Definiera omfånget för Virtual Network Manager. Tillämpa säkerhetsadministratörsregler som tillämpar regler på organisationsnivå i rothanteringsgruppen (klientorganisationen). Detta gäller hierarkiskt regler automatiskt för befintliga och nya resurser och för alla associerade hanteringsgrupper.

- Skapa en Virtual Network Manager-instans i prenumerationen Anslut ivity med en omfång för den mellanliggande rothanteringsgruppen (till exempel Contoso). Aktivera säkerhetsadministratörsfunktionen i den här instansen. Med den här konfigurationen kan du definiera säkerhetsadministratörsregler som gäller för alla virtuella nätverk och undernät i din Azure-landningszonhierarki och hjälper dig att demokratisera NSG:er till ägare och team för programlandningszoner.

- Segmentera nätverk genom att gruppera virtuella nätverk statiskt (manuellt) eller dynamiskt (principbaserat).

- Aktivera direkt anslutning mellan ekrar när valda ekrar behöver kommunicera ofta, med låg svarstid och högt dataflöde, med varandra, förutom att få åtkomst till vanliga tjänster eller NVA:er i hubben.

- Aktivera globalt nät när alla virtuella nätverk mellan regioner behöver kommunicera med varandra.

- Tilldela ett prioritetsvärde till varje säkerhetsadministratörsregel i regelsamlingarna. Desto lägre värde, desto högre prioritet för regeln.

- Använd säkerhetsadministratörsregler för att uttryckligen tillåta eller neka nätverksflöden, oavsett NSG-konfigurationer som styrs av programteam. På så sätt kan du också delegera kontrollen över NSG:er och deras regler till programteam.