Planera för nätverkssegmentering i landningszonen

I det här avsnittet beskrivs viktiga rekommendationer för att leverera mycket säker intern nätverkssegmentering inom en landningszon för att driva en implementering med noll förtroende för nätverket.

Designöverväganden:

Nollförtroendemodellen förutsätter ett intrångstillstånd och verifierar varje begäran som om den kommer från ett okontrollerat nätverk.

En avancerad nätverksimplementering utan förtroende använder fullständigt distribuerade inkommande/utgående mikroperimetermoln och djupare mikrosegmentering.

Nätverkssäkerhetsgrupper (NSG) kan använda Azure-tjänsttaggar för att underlätta anslutningen till Azure PaaS-tjänster.

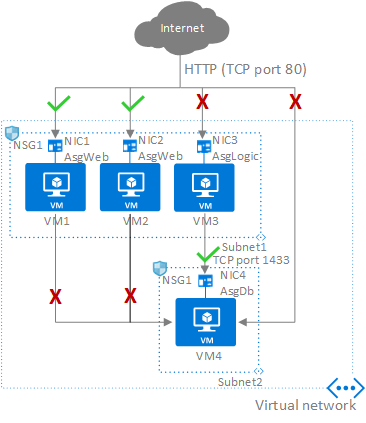

Programsäkerhetsgrupper (ASG) omfattar inte eller ger skydd över virtuella nätverk.

NSG-flödesloggar stöds nu via Azure Resource Manager-mallar.

Designrekommendationer:

Delegera skapande av undernät till landningszonens ägare. Detta gör det möjligt för dem att definiera hur arbetsbelastningar ska segmenteras mellan undernät (till exempel ett enda stort undernät, ett program med flera nivåer eller ett nätverksinmatat program). Plattformsteamet kan använda Azure Policy för att säkerställa att en NSG med specifika regler (till exempel neka inkommande SSH eller RDP från Internet eller tillåta/blockera trafik mellan landningszoner) alltid är associerad med undernät som har principer som endast nekar.

Använd NSG:er för att skydda trafik över undernät, samt öst-/västtrafik över plattformen (trafik mellan landningszoner).

Programteamet bör använda programsäkerhetsgrupper på NSG:er på undernätsnivå för att skydda virtuella datorer i flera nivåer i landningszonen.

Använd NSG:er och programsäkerhetsgrupper för att mikrosegmentera trafik inom landningszonen och undvik att använda en central NVA för att filtrera trafikflöden.

Aktivera NSG-flödesloggar och mata in dem i Trafikanalys för att få insikter om interna och externa trafikflöden. Flödesloggar bör aktiveras på alla kritiska virtuella nätverk/undernät i din prenumeration som en metod för granskning och säkerhet.

Använd NSG:er för att selektivt tillåta anslutning mellan landningszoner.

För Virtual WAN topologier dirigerar du trafik mellan landningszoner via Azure Firewall om din organisation kräver filtrerings- och loggningsfunktioner för trafik som flödar över landningszoner.

Om din organisation bestämmer sig för att implementera tvingad tunneltrafik (annonsera standardväg) till en lokal plats rekommenderar vi att du använder följande utgående NSG-regler för att neka utgående trafik från virtuella nätverk direkt till Internet om BGP-sessionen tas bort.

Anteckning

Regelprioriteringar måste justeras baserat på din befintliga NSG-regeluppsättning.

| Prioritet | Namn | Källa | Mål | Tjänst | Åtgärd | Anmärkning |

|---|---|---|---|---|---|---|

| 100 | AllowLocal |

Any |

VirtualNetwork |

Any |

Allow |

Tillåt trafik under normal drift. När tvingad tunneltrafik är aktiverat 0.0.0.0/0 betraktas det som en del av taggen VirtualNetwork så länge BGP annonserar den till ExpressRoute eller VPN Gateway. |

| 110 | DenyInternet |

Any |

Internet |

Any |

Deny |

Neka trafik direkt till Internet om 0.0.0.0/0 vägen dras tillbaka från de vägar som annonseras (till exempel på grund av ett avbrott eller en felaktig konfiguration). |

Varning

Azure PaaS-tjänster som kan matas in i ett virtuellt nätverk kanske inte är kompatibla med tvingad tunneltrafik. Kontrollplansåtgärder kan fortfarande kräva direkt anslutning till specifika offentliga IP-adresser för att tjänsten ska fungera korrekt. Vi rekommenderar att du kontrollerar den specifika tjänstdokumentationen för nätverkskrav och så småningom undantar tjänstundernätet från standardflödets spridning. Tjänsttaggar i UDR kan endast användas för att kringgå standardvägs- och omdirigeringskontrollplanets trafik om den specifika tjänsttaggen är tillgänglig.