Scaffold för Azure Enterprise: Förebyggande prenumerationsstyrning

Kommentar

Azure Enterprise-byggnadsställningar har integrerats i Microsoft Cloud Adoption Framework. Innehållet i den här artikeln representeras nu i ramverkets ready-metodik . Den här artikeln kommer att bli inaktuell i början av 2020. Information om hur du börjar använda den nya processen finns i översikten över redometoder, Azure-landningszoner och överväganden för landningszoner.

Företag använder i allt högre grad det offentliga molnet för sin flexibilitet och flexibilitet. De förlitar sig på molnets styrkor för att generera intäkter och optimera resursanvändningen för verksamheten. Microsoft Azure tillhandahåller en mängd olika tjänster och funktioner som företag monterar som byggstenar för att hantera en mängd olika arbetsbelastningar och program.

Att bestämma sig för att använda Microsoft Azure är bara det första steget för att uppnå fördelarna med molnet. Det andra steget är att förstå hur företaget effektivt kan använda Azure och identifiera de baslinjefunktioner som måste finnas på plats för att hantera frågor som:

- "Jag är bekymrad över datasuveränitet; hur kan jag se till att mina data och system uppfyller våra regelkrav?"

- "Hur gör jag för att vet vad varje resurs stöder så att jag kan ta hänsyn till den och fakturera tillbaka den korrekt?"

- "Jag vill se till att allt vi distribuerar eller gör i det offentliga molnet börjar med tankesättet säkerhet först, hur gör jag för att underlätta det?"

Utsikterna till en tom prenumeration utan skyddsräcken är skrämmande. Det här tomma utrymmet kan hindra din flytt till Azure.

Den här artikeln är en utgångspunkt för teknisk personal för att hantera behovet av styrning och balansera den med behovet av flexibilitet. Den introducerar begreppet företagsställningar som hjälper organisationer att implementera och hantera sina Azure-miljöer på ett säkert sätt. Den tillhandahåller ramverket för att utveckla effektiva och effektiva kontroller.

Styrningsbehov

När du flyttar till Azure måste du ta upp styrningsavsnittet tidigt för att säkerställa en lyckad användning av molnet i företaget. Tyvärr innebär tiden och byråkratin för att skapa ett omfattande styrningssystem att vissa företagsgrupper går direkt till leverantörer utan att involvera företagets IT. Den här metoden kan lämna företaget öppet för att kompromissa om resurserna inte hanteras korrekt. Egenskaperna hos det offentliga molnet – flexibilitet, flexibilitet och förbrukningsbaserad prissättning – är viktiga för företagsgrupper som snabbt behöver uppfylla kundernas krav (både interna och externa). Men företagets IT-avdelning måste se till att data och system skyddas effektivt.

När du skapar en byggnad används byggnadsställningar för att skapa grunden för en struktur. Ställningen vägleder den allmänna konturen och ger fästpunkter för mer permanenta system som ska monteras. En företagsstruktur är densamma: en uppsättning flexibla kontroller och Azure-funktioner som ger struktur till miljön och fästpunkter för tjänster som bygger på det offentliga molnet. Det ger byggarna (IT och företagsgrupper) en grund för att skapa och koppla nya tjänster med leveranshastigheten i åtanke.

Ställningen baseras på metoder som vi har samlat in från många engagemang med klienter av olika storlekar. Dessa klienter sträcker sig från små organisationer som utvecklar lösningar i molnet till stora multinationella företag och oberoende programvaruleverantörer som migrerar arbetsbelastningar och utvecklar molnbaserade lösningar. Företagsställningen är "specialbyggd" för att vara flexibel för att stödja både traditionella IT-arbetsbelastningar och flexibla arbetsbelastningar, till exempel utvecklare som skapar SaaS-program (programvara som en tjänst) baserat på Azure-plattformsfunktioner.

Företagsställningen kan utgöra grunden för varje ny prenumeration i Azure. Det gör det möjligt för administratörer att säkerställa att arbetsbelastningar uppfyller organisationens minimikrav för styrning utan att hindra företagsgrupper och utvecklare från att snabbt uppfylla sina egna mål. Vår erfarenhet visar att detta i hög grad påskyndar, snarare än hindrar, tillväxten i det offentliga molnet.

Kommentar

Microsoft har släppt en ny funktion med namnet Azure Blueprints som gör att du kan paketera, hantera och distribuera vanliga avbildningar, mallar, principer och skript i prenumerationer och hanteringsgrupper. Den här funktionen är bryggan mellan ställningens syfte som referensmodell och distribution av modellen till din organisation.

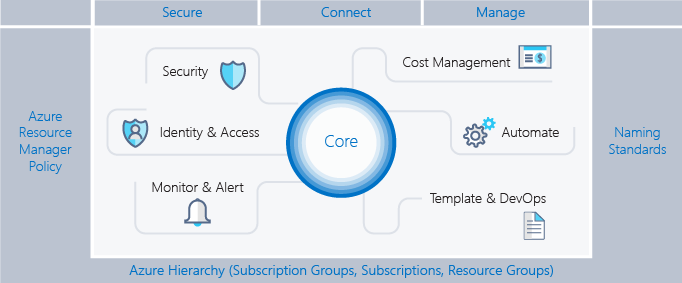

Följande bild visar komponenterna i byggnadsställningen. Grunden förlitar sig på en solid plan för hanteringshierarkin och prenumerationerna. Grundpelarna består av Resource Manager-principer och starka namngivningsstandarder. Resten av ställningen är grundläggande Azure-funktioner och funktioner som möjliggör och ansluter en säker och hanterbar miljö.

Definiera hierarkin

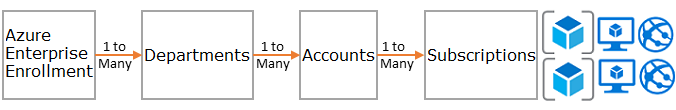

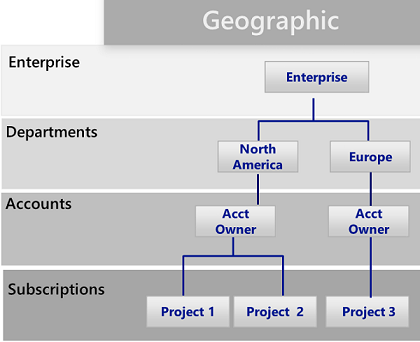

Grunden för ställningen är hierarkin och relationen för företagsavtal-registreringen (EA) till prenumerationer och resursgrupper. Registreringen definierar formen och användningen av Azure-tjänster i ditt företag ur avtalssynpunkt. Inom företagsavtal kan du dela upp miljön ytterligare i avdelningar, konton, prenumerationer och resursgrupper för att matcha organisationens struktur.

En Azure-prenumeration är den grundläggande enheten där alla resurser finns. Den definierar också flera gränser i Azure, till exempel antal kärnor, virtuella nätverk och andra resurser. Resursgrupper används för att ytterligare förfina prenumerationsmodellen och aktivera en mer naturlig gruppering av resurser.

Varje företag skiljer sig åt och hierarkin i bilden ovan ger stor flexibilitet i hur Azure organiseras i ditt företag. Att modellera hierarkin för att återspegla företagets behov av fakturering, resurshantering och resursåtkomst är det första och viktigaste beslutet du fattar när du startar i det offentliga molnet.

Avdelningar och konton

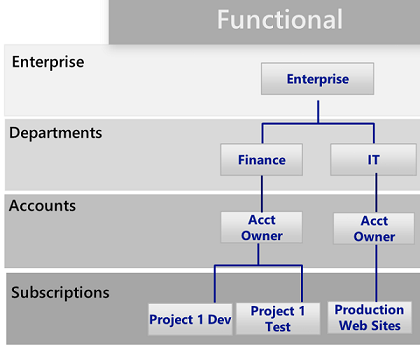

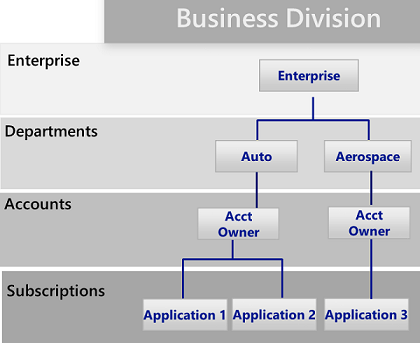

De tre vanliga mönstren för EA-registreringar är:

Funktionsmönstret:

Affärsenhetsmönstret:

Det geografiska mönstret:

Även om dessa mönster har sin plats, antas affärsenhetsmönstret i allt högre grad för dess flexibilitet när det gäller att modellera en organisations kostnadsmodell samt återspegla kontrollintervallet. Microsofts kärnteknik- och driftsgrupp har skapat en effektiv delmängd av affärsenhetsmönstret som är modellerat på federal, statlig och lokal. Mer information finns i Organisera dina prenumerationer och resursgrupper.

Azure-hanteringsgrupper

Microsoft tillhandahåller nu ett annat sätt att modellera hierarkin: Azure-hanteringsgrupper. Hanteringsgrupper är mycket mer flexibla än avdelningar och konton, och de kan kapslas upp till sex nivåer. Med hanteringsgrupper kan du skapa en hierarki som är separat från faktureringshierarkin, enbart för effektiv hantering av resurser. Hanteringsgrupper kan spegla din faktureringshierarki och ofta börjar företag på det sättet. Kraften hos hanteringsgrupper är dock när du använder dem för att modellera din organisation, gruppera relaterade prenumerationer (oavsett deras plats i faktureringshierarkin) och tilldela vanliga roller, principer och initiativ. Vissa exempel inkluderar:

- Produktion jämfört med icke-produktion. Vissa företag skapar hanteringsgrupper för att identifiera sina produktions- och icke-produktionsprenumerationer. Med hanteringsgrupper blir det enklare för dessa kunder att hantera roller och principer. Till exempel kan en icke-produktionsprenumeration ge utvecklare "deltagaråtkomst", men i produktion har de bara "läsaråtkomst".

- Interna tjänster jämfört med externa tjänster. Företag har ofta olika krav, principer och roller för interna tjänster jämfört med kundinriktade tjänster.

Väl utformade hanteringsgrupper är, tillsammans med Azure Policy- och policyinitiativ, ryggraden i effektiv styrning av Azure.

Prenumerationer

När du bestämmer dig för dina avdelningar och konton (eller hanteringsgrupper) utvärderar du främst hur du ska ordna din Azure-miljö så att den matchar din organisation. Prenumerationer är där det verkliga arbetet sker, och dina beslut här påverkar säkerhet, skalbarhet och fakturering. Många organisationer använder följande mönster som guider:

- Program/tjänst: Prenumerationer representerar ett program eller en tjänst (programportfölj)

- Livscykel: Prenumerationer representerar en livscykel för en tjänst, till exempel

ProductionellerDevelopment. - Avdelning: Prenumerationer representerar avdelningar i organisationen.

De första två mönstren är de vanligaste och båda rekommenderas starkt. Livscykelmetoden är lämplig för de flesta organisationer. I det här fallet är den allmänna rekommendationen att använda två basprenumerationer Production och Nonproduction, och sedan använda resursgrupper för att avgränsa miljöerna ytterligare.

Resursgrupper

Med Azure Resource Manager kan du organisera resurser i meningsfulla grupper för hantering, fakturering eller naturlig tillhörighet. Resursgrupper är containrar med resurser som har en gemensam livscykel eller delar ett attribut som All SQL servers eller Application A.

Resursgrupper kan inte kapslas, och resurser kan endast tillhöra en enskild resursgrupp. Vissa åtgärder kan tillämpas på alla resurser i en resursgrupp. Om du till exempel tar bort en resursgrupp tas alla resurser i resursgruppen bort. Precis som med prenumerationer finns det vanliga mönster när du skapar resursgrupper och varierar från traditionella IT-arbetsbelastningar till flexibla IT-arbetsbelastningar:

- Traditionella IT-arbetsbelastningar grupperas vanligtvis efter objekt inom samma livscykel, till exempel ett program. Gruppering av program möjliggör hantering av enskilda program.

- Agila IT-arbetsbelastningar tenderar att fokusera på externa kundinriktade molnprogram. Resursgrupperna återspeglar ofta distributionsskikten (till exempel en webbnivå eller programnivå) och hantering.

Kommentar

Att förstå din arbetsbelastning hjälper dig att utveckla en resursgruppsstrategi. Dessa mönster kan blandas och matchas. En resursgrupp för delade tjänster kan till exempel finnas i samma prenumeration som flexibla resursgrupper för arbetsbelastningar.

Namngivningsregler

Den första pelaren i ställningen är en konsekvent namngivningsstandard. Med väl utformade namngivningsstandarder kan du identifiera resurser i portalen, på en faktura och i skript. Du har förmodligen redan befintliga namngivningsstandarder för lokal infrastruktur. När du lägger till Azure i miljön bör du använda samma namngivningsregler för dina Azure-resurser.

Dricks

För namngivningskonventioner:

- Granska och anta vägledningen för namngivning och taggning i Cloud Adoption Framework när det är möjligt. Den här vägledningen hjälper dig att bestämma en meningsfull namngivningsstandard och innehåller omfattande exempel.

- Använda Resource Manager-principer för att framtvinga namngivningsstandarder.

Kom ihåg att det är svårt att ändra namn senare, så några minuter nu sparar du problem senare.

Koncentrera namngivningsstandarderna på de resurser som används oftare och söks efter. Alla resursgrupper bör till exempel följa en stark standard för tydlighetens skull.

Resurstaggar

Resurstaggar är nära anpassade till namngivningsstandarder. När resurser läggs till i prenumerationer blir det allt viktigare att logiskt kategorisera dem för fakturering, hantering och drift. Mer information finns i Använda taggar för att organisera dina Azure-resurser.

Viktigt!

Taggar kan innehålla personlig information och kan omfattas av gdpr-reglerna. Planera för att hantera dina taggar noggrant. Om du letar efter allmän information om GDPR kan du läsa avsnittet GDPR i Microsoft Service Trust Portal.

Taggar används på många sätt utöver fakturering och hantering. De används ofta som en del av automatiseringen (se senare avsnitt). Detta kan orsaka konflikter om det inte betraktas i förväg. Det bästa sättet är att identifiera alla vanliga taggar på företagsnivå (till exempel ApplicationOwner och CostCenter) och tillämpa dem konsekvent när du distribuerar resurser med hjälp av automatisering.

Azure Policy och initiativ

Den andra pelaren i ställningen omfattar användning av Azure Policy och initiativ för att hantera risker genom att framtvinga regler (med effekter) över resurserna och tjänsterna i dina prenumerationer. Azure Policy-initiativ är samlingar av principer som är utformade för att uppnå ett enda mål. Principer och initiativ tilldelas sedan till ett resursomfång för att börja tillämpa dessa principer.

Principer och initiativ är ännu mer kraftfulla när de används med de hanteringsgrupper som nämnts tidigare. Hanteringsgrupper möjliggör tilldelning av ett initiativ eller en princip till en hel uppsättning prenumerationer.

Vanliga användningsområden för Resource Manager-principer

Principer och initiativ är kraftfulla Azure-verktyg. Principer gör det möjligt för företag att tillhandahålla kontroller för traditionella IT-arbetsbelastningar som ger stabilitet för verksamhetsspecifika program, samtidigt som de möjliggör mer flexibel arbetsbelastningsutveckling, till exempel utveckling av kundprogram utan att utsätta företaget för ytterligare risker. De vanligaste mönstren för principer är:

- Geo-efterlevnad och datasuveränitet. Azure har en ständigt växande lista över regioner över hela världen. Företag måste ofta se till att resurser i ett visst omfång finns kvar i en geografisk region för att uppfylla regelkraven.

- Undvik att exponera servrar offentligt. Azure Policy kan förbjuda distribution av vissa resurstyper. Det är vanligt att skapa en princip för att neka skapandet av en offentlig IP-adress inom ett visst omfång, vilket undviker oavsiktlig exponering av en server för Internet.

- Kostnadshantering och metadata. Resurstaggar används ofta för att lägga till viktiga faktureringsdata till resurser och resursgrupper som

CostCenterochOwner. Dessa taggar är ovärderliga för korrekt fakturering och hantering av resurser. Principer kan framtvinga tillämpningen av resurstaggar för alla distribuerade resurser, vilket gör det enklare att hantera.

Gemensam användning av initiativ

Initiativ ger företag möjlighet att gruppera logiska principer och spåra dem som en enda entitet. Initiativ hjälper företaget att tillgodose behoven hos både flexibla och traditionella arbetsbelastningar. Vanliga användningar av initiativ är:

- Aktivera övervakning i Microsoft Defender för molnet. Detta är ett standardinitiativ i Azure Policy och ett utmärkt exempel på vilka initiativ som är. Det möjliggör principer som identifierar okrypterade SQL-databaser, sårbarheter för virtuella datorer (VM) och vanligare säkerhetsrelaterade behov.

- Lagstiftningsspecifikt initiativ. Företag grupperar ofta principer som är gemensamma för ett regelkrav (till exempel HIPAA) så att kontroller och tillförlitlighet för dessa kontroller spåras effektivt.

- Resurstyper och SKU:er. Att skapa ett initiativ som begränsar vilka typer av resurser som kan distribueras samt de SKU:er som kan distribueras kan hjälpa till att kontrollera kostnaderna och se till att din organisation bara distribuerar resurser som ditt team har kompetensuppsättningen och procedurerna att stödja.

Dricks

Vi rekommenderar att du alltid använder initiativdefinitioner i stället för principdefinitioner. När du har tilldelat ett initiativ till ett omfång, till exempel prenumeration eller hanteringsgrupp, kan du enkelt lägga till en annan princip i initiativet utan att behöva ändra några tilldelningar. Detta gör det mycket enklare att förstå vad som tillämpas och spåra efterlevnad.

Princip- och initiativtilldelningar

När du har skapat principer och grupperat dem i logiska initiativ måste du tilldela principen till ett omfång, till exempel en hanteringsgrupp, en prenumeration eller en resursgrupp. Med tilldelningar kan du även exkludera ett underskop från tilldelningen av en princip. Om du till exempel nekar skapandet av offentliga IP-adresser i en prenumeration kan du skapa en tilldelning med undantag för en resursgrupp som är ansluten till din skyddade DMZ.

Exempel som visar hur principer och initiativ kan tillämpas på resurser i Azure är tillgängliga på azure-policy GitHub-lagringsplatsen.

Identitets- och åtkomsthantering

Viktiga frågor att ställa när du använder det offentliga molnet är "Vem ska ha åtkomst till resurser?" och "Hur gör jag för att kontrollera den här åtkomsten?" Att styra åtkomsten till Azure-portalen och resurser är avgörande för den långsiktiga säkerheten för dina tillgångar i molnet.

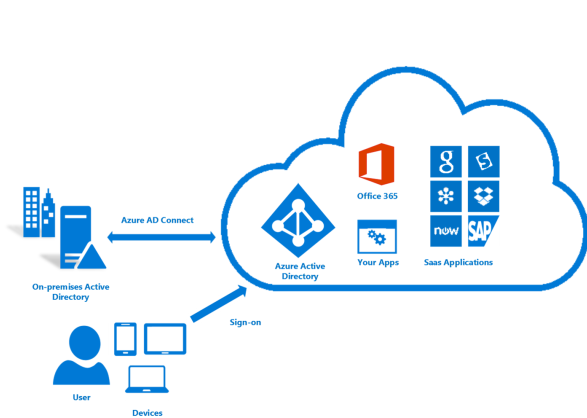

För att skydda åtkomsten till dina resurser konfigurerar du först identitetsprovidern och konfigurerar sedan roller och åtkomst. Microsoft Entra-ID, som är anslutet till din lokal Active Directory, är grunden för identiteten i Azure. Microsoft Entra-ID är dock inte detsamma som lokal Active Directory, och det är viktigt att förstå vad en Microsoft Entra-klientorganisation är och hur den relaterar till din registrering. Granska resursåtkomsthantering i Azure för att få en gedigen förståelse för Microsoft Entra-ID och lokal Active Directory. Om du vill ansluta och synkronisera din lokala katalog med Microsoft Entra-ID installerar och konfigurerar du Microsoft Entra Anslut-verktyget lokalt.

När Azure ursprungligen släpptes var åtkomstkontrollerna till en prenumeration grundläggande: användare kunde tilldelas rollen Administratör eller Medadministratör. Åtkomst till en prenumeration i den här klassiska modellen innebar åtkomst till alla resurser i portalen. Denna brist på detaljerad kontroll ledde till spridningen av prenumerationer för att ge en rimlig nivå av åtkomstkontroll för en registrering. Denna spridning av prenumerationer behövs inte längre. Med rollbaserad åtkomstkontroll i Azure (RBAC) kan du tilldela användare till standardroller som Ägare, Deltagare eller Läsare som ger vanliga behörigheter eller till och med skapar egna roller.

När du implementerar rollbaserad åtkomstkontroll i Azure rekommenderas följande metoder starkt:

- Kontrollera administratörs- och medadministratörsrollerna för en prenumeration, eftersom dessa roller har omfattande behörigheter. Du behöver bara lägga till prenumerationsägaren som medadministratör om de behöver hantera klassiska Azure-distributioner.

- Använd hanteringsgrupper för att tilldela roller över flera prenumerationer och minska belastningen med att hantera dem på prenumerationsnivå.

- Lägg till Azure-användare i en grupp (till exempel

Application X Owners) i Active Directory. Använd den synkroniserade gruppen för att ge gruppmedlemmar rätt behörighet att hantera den resursgrupp som innehåller programmet. - Följ principen om att bevilja den lägsta behörighet som krävs för att utföra det förväntade arbetet.

Viktigt!

Överväg att använda Microsoft Entra Privileged Identity Management, Azure multifaktorautentisering och Microsoft Entra-funktioner för villkorsstyrd åtkomst för att ge bättre säkerhet och bättre insyn i administrativa åtgärder i dina Azure-prenumerationer. Dessa funktioner kommer från en giltig Microsoft Entra ID P1- eller P2-licens (beroende på funktion) för att ytterligare skydda och hantera din identitet. Microsoft Entra PIM möjliggör just-in-time administrativ åtkomst med arbetsflöde för godkännande, samt en fullständig granskning av administratörsaktiveringar och aktiviteter. Azure multifaktorautentisering är en annan viktig funktion och möjliggör tvåstegsverifiering för att logga in på Azure-portalen. I kombination med microsoft Entra-kontroller för villkorsstyrd åtkomst kan du effektivt hantera risken för intrång.

Att planera och förbereda för dina identitets- och åtkomstkontroller och följa metodtipsen för azure-identitetshantering är en av de bästa riskreduceringsstrategierna som du kan använda och bör betraktas som obligatorisk för varje distribution.

Säkerhet

En av de största blockerarna för molnimplementering har traditionellt varit oro över säkerheten. IT-riskhanterare och säkerhetsavdelningar måste se till att resurser i Azure skyddas och skyddas som standard. Azure tillhandahåller funktioner som du kan använda för att skydda resurser samtidigt som du identifierar och eliminerar hot mot dessa resurser.

Microsoft Defender for Cloud

Microsoft Defender för molnet ger en enhetlig vy över säkerhetsstatusen för resurser i din miljö utöver avancerat skydd mot hot. Defender för molnet är en öppen plattform som gör det möjligt för Microsofts partner att skapa programvara som ansluter till och förbättrar dess funktioner. Baslinjefunktionerna på den kostnadsfria nivån av Defender för molnet tillhandahålla utvärdering och rekommendationer som förbättrar din säkerhetsstatus. Dess betalda nivåer möjliggör ytterligare och värdefulla funktioner som just-in-time-privilegierad åtkomst och anpassningsbara programkontroller (allowlists).

Dricks

Defender för molnet är ett kraftfullt verktyg som regelbundet förbättras med nya funktioner som du kan använda för att identifiera hot och skydda ditt företag. Vi rekommenderar starkt att du alltid aktiverar Defender för molnet.

Lås för Azure-resurser

Eftersom din organisation lägger till kärntjänster i prenumerationer blir det allt viktigare att undvika avbrott i verksamheten. Ett vanligt avbrott uppstår när ett skript eller verktyg som körs i en Azure-prenumeration oavsiktligt tar bort en resurs. Lås begränsar åtgärder på värdefulla resurser där det skulle ha en betydande inverkan att ändra eller ta bort dem. Du kan använda lås för prenumerationer, resursgrupper eller enskilda resurser. Tillämpa lås på grundläggande resurser som virtuella nätverk, gatewayer, nätverkssäkerhetsgrupper och nyckellagringskonton.

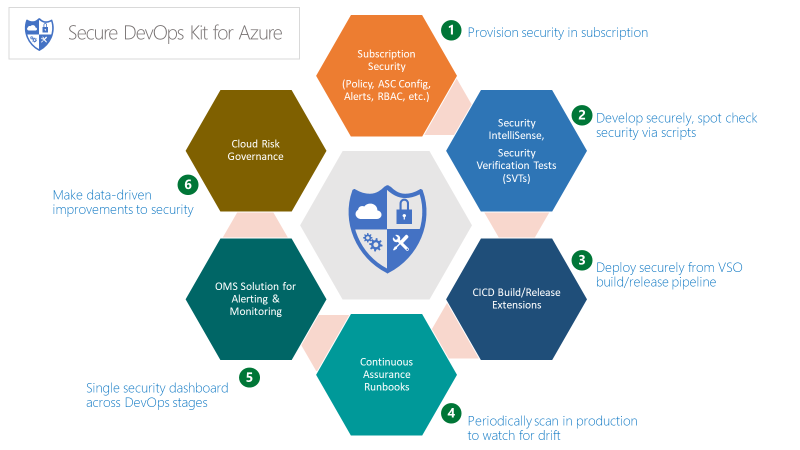

Skydda DevOps Kit för Azure

Secure DevOps Kit för Azure (AzSK) är en samling skript, verktyg, tillägg och automatiseringsfunktioner som ursprungligen skapades av Microsofts eget IT-team och släpptes som öppen källkod via GitHub. AzSK tillgodoser azure-prenumerationen från slutpunkt till slutpunkt och resurssäkerhetsbehov för team med omfattande automatisering och smidig integrering av säkerhet i interna DevOps-arbetsflöden som hjälper till att uppnå säker DevOps med dessa sex fokusområden:

- Skydda prenumerationen

- Aktivera säker utveckling

- Integrera säkerhet i CI/CD

- Kontinuerlig säkerhet

- Aviseringar och övervakning

- Styrning av molnrisk

AzSK är en omfattande uppsättning verktyg, skript och information som är en viktig del av en fullständig Azure-styrningsplan och att införliva detta i din ställning är avgörande för att stödja organisationens riskhanteringsmål.

Uppdateringshantering i Azure

En av de viktigaste uppgifterna du kan göra för att skydda din miljö är att se till att dina servrar korrigeras med de senaste uppdateringarna. Det finns många verktyg för att åstadkomma detta, men Azure tillhandahåller Azure Update Management-lösningen för att hantera identifiering och distribution av kritiska OS-korrigeringar. Den använder Azure Automation, som beskrivs i avsnittet Automatisera senare i den här guiden.

Övervaka och aviseringar

Det är viktigt att samla in och analysera telemetri som ger en överblick över aktiviteter, prestandamått, hälsa och tillgänglighet för de tjänster som du använder i dina Azure-prenumerationer för att proaktivt hantera dina program och infrastruktur och är ett grundläggande behov av varje Azure-prenumeration. Varje Azure-tjänst genererar telemetri i form av aktivitetsloggar, mått och diagnostikloggar.

- Aktivitetsloggar beskriver alla åtgärder som utförs på resurser i dina prenumerationer.

- Mått är numerisk information som genereras av en resurs som beskriver prestanda och hälsa för en resurs.

- Diagnostikloggar genereras av en Azure-tjänst och innehåller omfattande, frekventa data om driften av tjänsten.

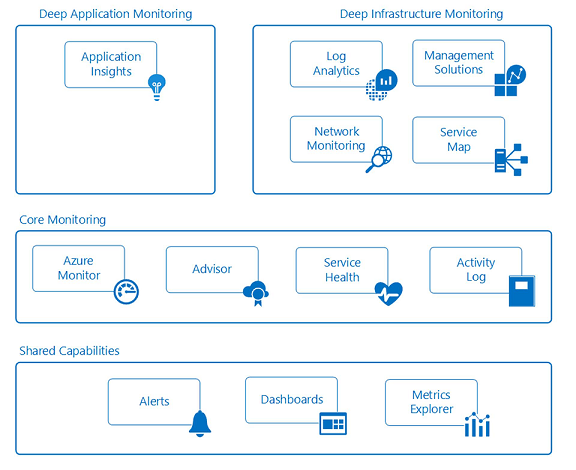

Den här informationen kan visas och hanteras på flera nivåer och förbättras kontinuerligt. Azure tillhandahåller funktioner för delad, grundläggande och djup övervakning av Azure-resurser via de tjänster som beskrivs i följande diagram.

Delade funktioner

Aviseringar: Du kan samla in alla loggar, händelser och mått från Azure-resurser, men utan möjlighet att meddelas om kritiska villkor och agera är dessa data endast användbara för historiska ändamål och kriminalteknik. Azure-aviseringar meddelar dig proaktivt om villkor som du definierar i alla dina program och infrastruktur. Du skapar aviseringsregler för loggar, händelser och mått som använder åtgärdsgrupper för att meddela uppsättningar med mottagare. Åtgärdsgrupper ger också möjlighet att automatisera reparation med hjälp av externa åtgärder som webhooks för att köra Azure Automation-runbooks och Azure Functions.

Instrumentpaneler: Med instrumentpaneler kan du aggregera övervakningsvyer och kombinera data mellan resurser och prenumerationer för att ge dig en företagsomfattande vy över telemetrin för Azure-resurser. Du kan skapa och konfigurera egna vyer och dela dem med andra. Du kan till exempel skapa en instrumentpanel som består av olika paneler för databasadministratörer för att tillhandahålla information för alla Azure-databastjänster, inklusive Azure SQL Database, Azure Database for PostgreSQL och Azure Database for MySQL.

Metrics Explorer: Mått är numeriska värden som genereras av Azure-resurser (CPU-procent eller disk-I/O-mått) som ger insikter om driften och prestandan för dina resurser. Med Metrics Explorer kan du definiera och skicka de mått som intresserar dig till Log Analytics för aggregering och analys.

Kärnövervakning

Azure Monitor: Azure Monitor är den grundläggande plattformstjänsten som tillhandahåller en enda källa för övervakning av Azure-resurser. Azure-portalgränssnittet i Azure Monitor ger en centraliserad startpunkt för alla övervakningsfunktioner i Azure, inklusive funktionerna för djup övervakning i Application Insights, Log Analytics, nätverksövervakning, hanteringslösningar och tjänstkartor. Med Azure Monitor kan du visualisera, fråga, dirigera, arkivera och agera på mått och loggar som kommer från Azure-resurser i hela molnegendomen. Förutom portalen kan du hämta data via Azure Monitor PowerShell-cmdletar, plattformsoberoende CLI eller Azure Monitor REST-API:er.

Azure Advisor: Azure Advisor övervakar ständigt telemetri i dina prenumerationer och miljöer. Vi rekommenderar även metodtips för kostnadsoptimering av dina Azure-resurser och förbättrad prestanda, säkerhet och tillgänglighet för dina programresurser.

Azure Service Health: Azure Service Health identifierar eventuella problem med Azure-tjänster som kan påverka dina program samt hjälper dig att planera för schemalagda underhållsperioder.

Aktivitetslogg: Aktivitetsloggen beskriver alla åtgärder på resurser i dina prenumerationer. Det ger en spårningslogg för att fastställa vad, vem och när av någon CRUD-åtgärd (skapa, uppdatera, ta bort) på resurser. Aktivitetslogghändelser lagras på plattformen och är tillgängliga för frågor i 90 dagar. Du kan mata in aktivitetsloggar i Log Analytics under längre kvarhållningsperioder och djupare frågor och analys över flera resurser.

Djupgående programövervakning

- Application Insights: Med Application Insights kan du samla in programspecifik telemetri och övervaka prestanda, tillgänglighet och användning av program i molnet eller lokalt. Genom att instrumentera ditt program med SDK:er som stöds för flera språk, inklusive .NET, JavaScript, Java, Node.js, Ruby och Python. Application Insights-händelser matas in i samma Log Analytics-datalager som stöder infrastruktur- och säkerhetsövervakning så att du kan korrelera och aggregera händelser över tid via ett omfattande frågespråk.

Djupgående infrastruktursövervakning

Log Analytics: Log Analytics spelar en central roll i Azure-övervakningen genom att samla in telemetri och andra data från en mängd olika källor och tillhandahålla ett frågespråk och en analysmotor som ger dig insikter om hur dina program och resurser fungerar. Du kan antingen interagera direkt med Log Analytics-data via snabba loggsökningar och vyer, eller så kan du använda analysverktyg i andra Azure-tjänster som lagrar deras data i Log Analytics, till exempel Application Insights eller Microsoft Defender för molnet.

Nätverksövervakning: Med Azures nätverksövervakningstjänster kan du få insikter om nätverkstrafikflöde, prestanda, säkerhet, anslutning och flaskhalsar. En välplanerad nätverksdesign bör omfatta konfiguration av Azure-nätverksövervakningstjänster som Network Watcher och ExpressRoute Monitor.

Hanteringslösningar: Hanteringslösningar är paketerade uppsättningar med logik, insikter och fördefinierade Log Analytics-frågor för ett program eller en tjänst. De förlitar sig på Log Analytics som grund för att lagra och analysera händelsedata. Exempelhanteringslösningar är övervakningscontainrar och Azure SQL Database-analys.

Tjänstkarta: Tjänstkartan ger en grafisk vy över dina infrastrukturkomponenter, deras processer och beroenden på andra datorer och externa processer. Funktionen integrerar händelser, prestandadata och hanteringslösningar i Log Analytics.

Dricks

Innan du skapar enskilda aviseringar skapar och underhåller du en uppsättning delade åtgärdsgrupper som kan användas i Azure-aviseringar. På så sätt kan du centralt underhålla livscykeln för dina mottagarlistor, metoder för meddelandeleverans (e-post, SMS-telefonnummer) och webhooks till externa åtgärder (Azure Automation-runbooks, Azure Functions och Logic Apps, ITSM).

Kostnadshantering

En av de stora förändringar som du kommer att möta när du går från lokalt moln till det offentliga molnet är övergången från kapitalutgifter (köpa maskinvara) till driftskostnader (betala för tjänsten när du använder den). Den här växeln kräver också mer noggrann hantering av dina kostnader. Fördelen med molnet är att du i grunden och positivt kan påverka kostnaden för en tjänst som du använder genom att bara stänga av eller ändra storlek på den när den inte behövs. Att medvetet hantera dina kostnader i molnet är en bra idé och en metod som mognar kunderna dagligen.

Microsoft har flera verktyg som hjälper dig att visualisera, spåra och hantera dina kostnader. Vi tillhandahåller också en fullständig uppsättning API:er så att du kan anpassa och integrera kostnadshantering i dina egna verktyg och instrumentpaneler. Dessa verktyg är löst grupperade i Azure-portalens funktioner och externa funktioner.

Funktioner i Azure-portalen

Det här är verktyg som ger dig omedelbar information om kostnader samt möjligheten att vidta åtgärder.

- Prenumerationsresurskostnad: Azure Cost Management + Faktureringsvyn finns i portalen och ger en snabb titt på dina kostnader och information om dagliga utgifter per resurs eller resursgrupp.

- Azure Cost Management + Fakturering: På så sätt kan du hantera och analysera dina Azure-utgifter samt vad du spenderar på andra offentliga molnleverantörer. Det finns både kostnadsfria och betalda nivåer, med en stor mängd funktioner.

- Azure-budgetar och åtgärdsgrupper: Att veta vad något kostar och göra något åt det tills nyligen har varit mer av en manuell övning. Med introduktionen av Azure-budgetar och dess API:er kan du nu skapa åtgärder som körs när kostnaderna når ett tröskelvärde. Du kan till exempel stänga av en

testresursgrupp när dess förbrukning når 100 % av budgeten. - Azure Advisor: Att veta vad något kostar är bara halva striden. Den andra hälften vet vad man ska göra med den informationen. Azure Advisor ger dig rekommendationer om åtgärder som du kan vidta för att spara pengar, förbättra tillförlitligheten eller till och med öka säkerheten.

Verktyg för extern kostnadshantering

Power BI Azure Consumption Insights: Vill du skapa egna visualiseringar för din organisation? I så fall är Azure Consumption Insights-innehållspaketet för Power BI ditt valfritt verktyg. Med det här innehållspaketet och Power BI kan du skapa anpassade visualiseringar som representerar din organisation, göra djupare analyser av kostnader och lägga till andra datakällor för ytterligare berikande.

API:er för Azure-förbrukning:Förbruknings-API:er ger dig programmatisk åtkomst till kostnads- och användningsdata utöver information om budgetar, reserverade instanser och marketplace-avgifter. Dessa API:er är endast tillgängliga för EA-registreringar och vissa Web Direct-prenumerationer, men de ger dig möjlighet att integrera dina kostnadsdata i dina egna verktyg och informationslager. Du kan också komma åt dessa API:er via Azure CLI.

Kunder som är långsiktiga och mogna molnanvändare följer vissa metodtips:

- Övervaka kostnader aktivt. Organisationer som är mogna Azure-användare övervakar ständigt kostnaderna och vidtar åtgärder när det behövs. Vissa organisationer tillägnar till och med personer att göra analyser och föreslå ändringar i användningen, och dessa personer betalar mer än själva första gången de hittar ett oanvänt HDInsight-kluster som har körts i månader.

- Använd Azure Reserved VM Instances. En annan viktig grundsats för att hantera kostnader i molnet är att använda rätt verktyg för jobbet. Om du har en virtuell IaaS-dator som måste vara kvar på 24 x 7 sparar du betydande pengar genom att använda en reserverad instans. Det krävs erfarenhet och analys för att hitta rätt balans mellan att automatisera avstängningen av virtuella datorer och använda reserverade instanser.

- Använd automatisering effektivt. Många arbetsbelastningar behöver inte köras varje dag. Om du stänger av en virtuell dator under en fyratimmarsperiod varje dag kan du spara 15 % av kostnaden. Automation betalar sig snabbt.

- Använd resurstaggar för synlighet. Som nämnts någon annanstans i det här dokumentet kan du använda resurstaggar för bättre kostnadsanalys.

Kostnadshantering är ett område som är centralt för effektiv och effektiv drift av ett offentligt moln. Företag som lyckas kan kontrollera sina kostnader och matcha dem mot deras faktiska efterfrågan, snarare än att överköpa och hoppas att efterfrågan kommer.

Automatisera

En av de många funktioner som skiljer organisationers mognad med molnleverantörer är den automatiseringsnivå som de har införlivat. Automation är en aldrig sinande process. När din organisation flyttar till molnet är det ett område som du behöver investera resurser och tid på att skapa. Automation har många syften, inklusive konsekvent distribution av resurser (där den är direkt knuten till ett annat kärnkoncept, mallar och DevOps) för att åtgärda problem. Automation binder samman varje område i Azure-byggnadsställningen.

Flera verktyg kan hjälpa dig att bygga ut den här funktionen, från förstapartsverktyg som Azure Automation, Event Grid och Azure CLI, till ett stort antal verktyg från tredje part, till exempel Terraform, Jenkins, Chef och Puppet. Viktiga automatiseringsverktyg är Azure Automation, Event Grid och Azure Cloud Shell.

- Med Azure Automation kan du skapa runbooks i PowerShell eller Python som automatiserar processer, konfigurerar resurser och till och med tillämpar korrigeringar. Azure Automation har en omfattande uppsättning plattformsoberoende funktioner som är integrerade i din distribution, men som är för omfattande för att kunna tas upp på djupet här.

- Event Grid är ett fullständigt hanterat händelsedirigeringssystem som gör att du kan reagera på händelser i din Azure-miljö. Precis som Azure Automation är den anslutna vävnaden hos mogna molnorganisationer är Event Grid den bindväv som är bra automatisering. Med Event Grid kan du skapa en enkel serverlös åtgärd för att skicka ett e-postmeddelande till en administratör när en ny resurs skapas och logga resursen till en databas. Samma Event Grid kan meddela när en resurs tas bort och ta bort objektet från databasen.

- Azure Cloud Shell är ett interaktivt webbläsarbaserat gränssnitt för hantering av resurser i Azure. Det ger en fullständig miljö för Antingen PowerShell eller Bash som startas efter behov (och underhålls åt dig) så att du har en konsekvent miljö som du kan köra skript från. Azure Cloud Shell ger åtkomst till ytterligare nyckelverktyg – som redan är installerade – för att automatisera din miljö, inklusive Azure CLI, Terraform och en växande lista med ytterligare verktyg för att hantera containrar, databaser (sqlcmd) med mera.

Automation är ett heltidsjobb och blir snabbt en av de viktigaste operativa uppgifterna i molnteamet. Organisationer som använder metoden "automatisera först" har större framgång med att använda Azure:

- Hantera kostnader: Aktivt söka affärsmöjligheter och skapa automatisering för att ändra storlek på resurser, skala upp eller ned och inaktivera oanvända resurser.

- Driftflexiering: Med automatisering (tillsammans med mallar och DevOps) får du en repeterbarhetsnivå som ökar tillgängligheten, ökar säkerheten och gör det möjligt för ditt team att fokusera på att lösa affärsproblem.

Mallar och DevOps

Som tidigare nämnts bör målet som organisation vara att etablera resurser via källkontrollerade mallar och skript och minimera den interaktiva konfigurationen av dina miljöer. Den här metoden med "infrastruktur som kod" tillsammans med en disciplinerad DevOps-process för kontinuerlig distribution kan säkerställa konsekvens och minska driften i dina miljöer. Nästan alla Azure-resurser kan distribueras via Azure Resource Manager JSON-mallar tillsammans med PowerShell eller Azures plattformsoberoende CLI och verktyg som Terraform by HashiCorp, som har förstklassig support och integrering med Azure Cloud Shell).

Artiklar som metodtips för att använda Azure Resource Manager-mallar ger en utmärkt diskussion om metodtips och lärdomar för att tillämpa en DevOps-metod på Azure Resource Manager-mallar med Azure DevOps-verktygskedjan . Ta dig tid och ansträngning för att utveckla en grundläggande uppsättning mallar som är specifika för organisationens krav och utveckla pipelines för kontinuerlig leverans med DevOps-verktygskedjor (till exempel Azure DevOps, Jenkins, Bamboo, TeamCity och Concourse), särskilt för dina produktions- och QA-miljöer. Det finns ett stort bibliotek med Azure-snabbstartsmallar på GitHub som du kan använda som utgångspunkt för mallar, och du kan snabbt skapa molnbaserade leveranspipelines med Azure DevOps.

Som bästa praxis för produktionsprenumerationer eller resursgrupper bör ditt mål vara att använda Azure RBAC-säkerhet för att inte tillåta interaktiva användare som standard och använda automatiserade pipelines för kontinuerlig leverans baserat på tjänstens huvudnamn för att etablera alla resurser och leverera all programkod. Ingen administratör eller utvecklare bör röra Azure-portalen för att interaktivt konfigurera resurser. Den här nivån av DevOps tar en samlad ansträngning och använder alla begrepp i Azure-byggnadsställningen, vilket ger en konsekvent och säkrare miljö som uppfyller organisationens behov av skalning.

Dricks

När du utformar och utvecklar komplexa Azure Resource Manager-mallar använder du länkade mallar för att organisera och omstrukturera komplexa resursrelationer från monolitiska JSON-filer. På så sätt kan du hantera resurser individuellt och göra mallarna mer läsbara, testbara och återanvändbara.

Azure är en molnleverantör för hyperskala. När du flyttar din organisation från lokala servrar till molnet kan du använda samma koncept som molnleverantörer och SaaS-program använder för att hjälpa din organisation att reagera mycket mer effektivt på verksamhetens behov.

Kärnnätverk

Den sista komponenten i Referensmodellen för Azure-byggnadsställningar är kärnan i hur din organisation kommer åt Azure på ett säkert sätt. Åtkomst till resurser kan vara antingen intern (inom företagets nätverk) eller extern (via Internet). Det är enkelt för användare i din organisation att oavsiktligt placera resurser på fel plats och potentiellt öppna dem för skadlig åtkomst. Precis som med lokala enheter måste företag lägga till lämpliga kontroller för att säkerställa att Azure-användare fattar rätt beslut. För prenumerationsstyrning identifierar vi kärnresurser som ger grundläggande åtkomstkontroll. Kärnresurserna består av:

- Virtuella nätverk är containerobjekt för undernät. Även om det inte är absolut nödvändigt används det ofta när program ansluts till interna företagsresurser.

- Med användardefinierade vägar kan du ändra routningstabellen i ett undernät så att du kan skicka trafik via en virtuell nätverksinstallation eller till en fjärrgateway i ett peer-kopplat virtuellt nätverk.

- Med peering för virtuella nätverk kan du smidigt ansluta två eller flera virtuella nätverk i Azure, vilket skapar mer komplexa hubb- och ekerdesigner eller nätverk med delade tjänster.

- Tjänstslutpunkter. Tidigare förlitade sig PaaS-tjänster på olika metoder för att skydda åtkomsten till dessa resurser från dina virtuella nätverk. Med tjänstslutpunkter kan du skydda åtkomsten till aktiverade PaaS-tjänster från endast anslutna slutpunkter, vilket ökar den övergripande säkerheten.

- Säkerhetsgrupper är en omfattande uppsättning regler som ger möjlighet att tillåta eller neka inkommande och utgående trafik till/från Azure-resurser. Säkerhetsgrupper består av säkerhetsregler som kan utökas med tjänsttaggar (som definierar vanliga Azure-tjänster som Azure Key Vault eller Azure SQL Database) och programsäkerhetsgrupper (som definierar och programstruktur, till exempel webb- eller programservrar).

Dricks

Använd tjänsttaggar och programsäkerhetsgrupper i dina nätverkssäkerhetsgrupper för att:

- Förbättra läsbarheten för dina regler, vilket är avgörande för att förstå effekten.

- Aktivera effektiv mikrosegmentering i ett större undernät, vilket minskar spridningen och ökar flexibiliteten.

Azure Virtual Datacenter

Azure tillhandahåller både interna och tredjepartsfunktioner från vårt omfattande partnernätverk som ger dig en effektiv säkerhetsposition. Ännu viktigare är att Microsoft tillhandahåller metodtips och vägledning i form av Azure Virtual Datacenter (VDC). När du går från en enskild arbetsbelastning till flera arbetsbelastningar som använder hybridfunktioner ger VDC-vägledningen dig "recept" för att möjliggöra ett flexibelt nätverk som växer när dina arbetsbelastningar i Azure växer.

Nästa steg

Styrning är avgörande för att Azure ska lyckas. Den här artikeln fokuserar på den tekniska implementeringen av en företagsställning men berör bara den bredare processen och relationerna mellan komponenterna. Policystyrning flödar uppifrån och ned och bestäms av vad företaget vill uppnå. Naturligtvis omfattar skapandet av en styrningsmodell för Azure representanter från IT, men framför allt bör den ha en stark representation från företagsledare och säkerhet och riskhantering. I slutändan handlar en företagsställning om att minska affärsrisken för att underlätta en organisations uppdrag och mål.

Nu när du har lärt dig mer om prenumerationsstyrning kan du läsa metodtips för Azure-beredskap för att se dessa rekommendationer i praktiken.