Installera och konfigurera Microsoft Rights Management-anslutningsappen

Använd följande information för att installera och konfigurera RMS-anslutningstjänsten (Microsoft Rights Management). De här procedurerna omfattar steg 1 till och med 4 från Distribution av Microsoft Rights Management-anslutningsappen.

Innan du börjar:

Kontrollera att du har granskat och kontrollerat förutsättningarna för den här distributionen.

Se till att du är medveten om rätt Azure Sovereign Cloud-instans för att anslutningsappen ska kunna slutföra konfigurationen.

Installera RMS-anslutningstjänsten

Identifiera datorerna (minst två) för att köra RMS-anslutningstjänsten. Dessa datorer måste uppfylla den lägsta specifikation som anges i kraven.

Kommentar

Installera en enskild RMS-anslutningsapp (bestående av flera servrar för hög tillgänglighet) per klientorganisation (Microsoft 365-klientorganisation eller Microsoft Entra-klient). Till skillnad från Active Directory RMS behöver du inte installera en RMS-anslutningsapp i varje skog.

Ladda ned källfilerna för RMS-anslutningstjänsten från Microsoft Download Center.

Om du vill installera RMS-anslutningstjänsten laddar du ned RMS Anslut orSetup.exe.

Om du vill använda serverkonfigurationsverktyget för RMS-anslutningstjänsten kan du dessutom automatisera konfigurationen av registerinställningar på dina lokala servrar och även ladda ned Gen Anslut orConfig.ps1.

På datorn där du vill installera RMS-anslutningstjänsten kör du RMS Anslut orSetup.exe med administratörsbehörighet.

På sidan Välkommen i Microsoft Rights Management Anslut eller installationsprogrammet väljer du Installera Microsoft Rights Management-anslutningsappen på datorn och klickar sedan på Nästa.

Läs och godkänn villkoren för slutanvändarlicensavtalet och klicka sedan på Nästa.

På sidan Autentisering väljer du den molnmiljö som matchar din lösning. Välj till exempel AzureCloud för det kommersiella Azure-erbjudandet. Annars väljer du något av följande alternativ:

- AzureChinaCloud: Azure drivs av 21Vianet

- AzureUSGovernment: Azure Government (GCC High/DoD)

- AzureUSGovernment2: Azure Government 2

- AzureUSGovernment3: Azure Government 3

Välj Logga in för att logga in på ditt konto. Kontrollera att du anger autentiseringsuppgifter för ett konto som har tillräcklig behörighet för att konfigurera RMS-anslutningstjänsten.

Du kan använda ett konto som har någon av följande behörigheter:

Global administratör för din klientorganisation: Ett konto som är global administratör för din Microsoft 365-klientorganisation eller Microsoft Entra-klientorganisation.

Global administratör för Azure Rights Management: Ett konto i Microsoft Entra-ID som har tilldelats rollen global administratör för Azure RMS.

Azure Rights Management-anslutningsadministratör: Ett konto i Microsoft Entra-ID som har beviljats behörighet att installera och administrera RMS-anslutningstjänsten för din organisation.

Den globala administratörsrollen för Azure Rights Management och administratörsrollen för Azure Rights Management-anslutningsappen tilldelas konton med hjälp av cmdleten Add-AipServiceRoleBasedAdministrator .

Kommentar

Om du har implementerat registreringskontroller kontrollerar du att det konto som du anger kan skydda innehåll.

Om du till exempel har begränsat möjligheten att skydda innehåll till gruppen "IT-avdelning" måste det konto som du anger här vara medlem i den gruppen. Annars visas felmeddelandet: Försöket att identifiera platsen för administrationstjänsten och organisationen misslyckades. Kontrollera att Microsoft Rights Management-tjänsten är aktiverad för din organisation.

Dricks

Om du vill köra RMS-anslutningstjänsten med minsta möjliga behörighet skapar du ett dedikerat konto för det här ändamålet som du sedan tilldelar administratörsrollen för Azure RMS-anslutningstjänsten. Mer information finns i Skapa ett dedikerat konto för RMS-anslutningstjänsten.

Gör följande på den sista sidan i guiden och klicka sedan på Slutför:

Om det här är den första anslutningsappen som du har installerat väljer du inte Starta anslutningskonsolen för att auktorisera servrar för tillfället. Du väljer det här alternativet när du har installerat din andra (eller sista) RMS-anslutningsapp. Kör i stället guiden igen på minst en annan dator. Du måste installera minst två anslutningsappar.

Om du har installerat den andra (eller sista) anslutningsappen väljer du Starta anslutningskonsolen för att auktorisera servrar.

Under installationsprocessen för RMS-anslutningstjänsten verifieras och installeras all nödvändig programvara, Internet Information Services (IIS) installeras om den inte redan finns och anslutningsprogrammet installeras och konfigureras. Azure RMS förbereds också för konfiguration genom att skapa följande:

En tom tabell med servrar som har behörighet att använda anslutningsappen för att kommunicera med Azure RMS. Lägg till servrar i den här tabellen senare.

En uppsättning säkerhetstoken för anslutningsappen som auktoriserar åtgärder med Azure RMS. Dessa token hämtas från Azure RMS och installeras på den lokala datorn i registret. De skyddas med hjälp av dataskyddsprogrammets programmeringsgränssnitt (DPAPI) och autentiseringsuppgifterna för det lokala systemets konto.

Skapa ett dedikerat konto för RMS-anslutningstjänsten

Den här proceduren beskriver hur du skapar ett dedikerat konto för att köra Azure RMS-anslutningstjänsten med minsta möjliga behörighet, som ska användas när du loggar in under installationen av RMS-anslutningstjänsten.

Om du inte redan har gjort det laddar du ned och installerar AIPService PowerShell-modulen. Mer information finns i Installera AIPService PowerShell-modulen.

Starta Windows PowerShell med kommandot Kör som administratör och anslut till skyddstjänsten med hjälp av kommandot Anslut-AipService:

Connect-AipService //provide Microsoft 365 tenant administratoror Azure RMS global administrator credentialsKör kommandot Add-AipServiceRoleBasedAdministrator med bara någon av följande parametrar:

Add-AipServiceRoleBasedAdministrator -EmailAddress <email address> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -ObjectId <object id> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -SecurityGroupDisplayName <group Name> -Role"ConnectorAdministrator"Kör till exempel:

Add-AipServiceRoleBasedAdministrator -EmailAddressmelisa@contoso.com -Role "ConnectorAdministrator"

Även om de här kommandona tilldelar rollen anslutningsadministratör kan du också använda rollen GlobalAdministrator i stället.

Verifiera installationen

Så här kontrollerar du om webbtjänsterna för RMS-anslutningstjänsten fungerar:

Från en webbläsare ansluter du till http:// connectoraddress>/_wmcs/certification/servercertification.asmx och ersätter <connectoraddress> med serveradressen eller namnet som har RMS-anslutningstjänsten installerad<.

En lyckad anslutning visar sidan ServerCertificationWebService .

Så här kontrollerar du användarens möjlighet att läsa eller ändra RMS- eller AIP-skyddade dokument:

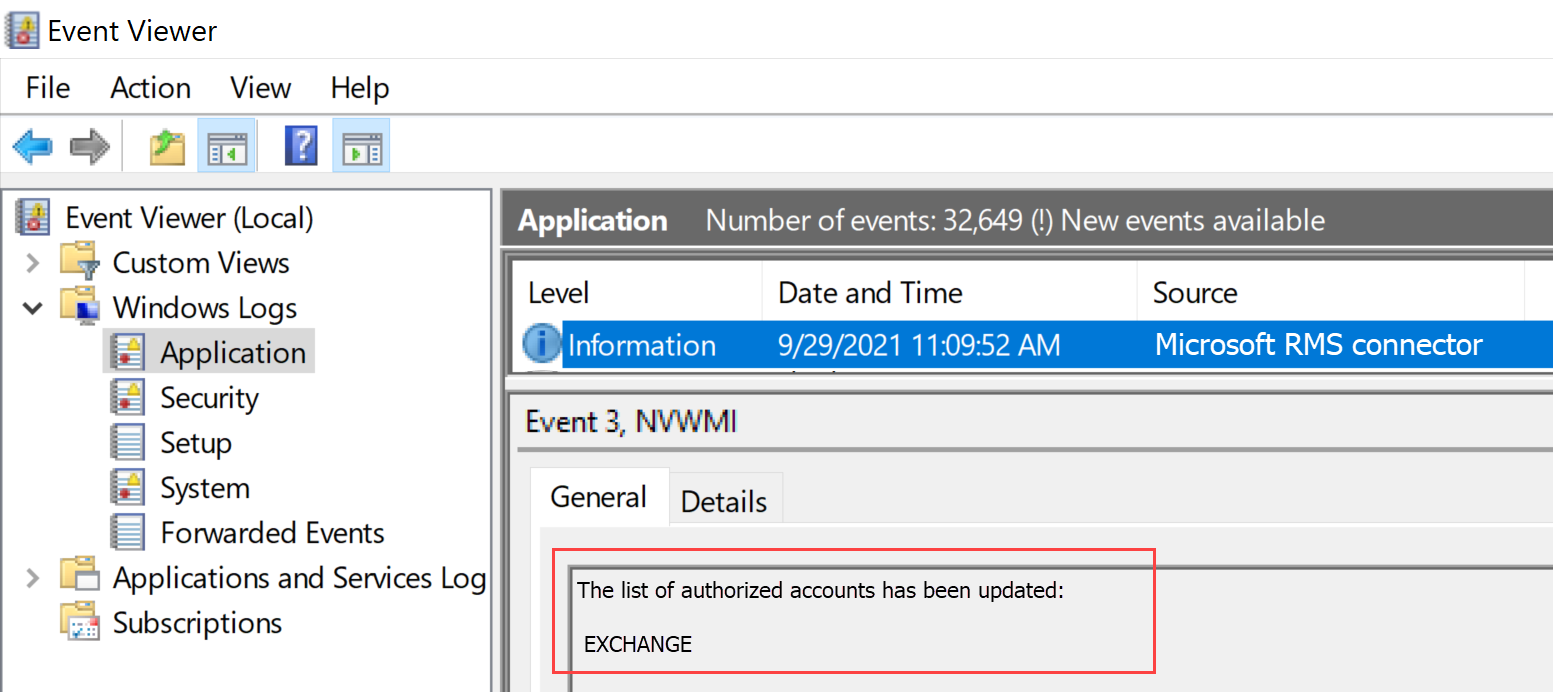

Öppna Loggboken på RMS-anslutningsdatorn och gå till Windows-programloggen. Hitta en post från Microsoft RMS-Anslut eller-källan med en informationsnivå.

Posten bör ha ett meddelande som liknar följande:

The list of authorized accounts has been updated

Om du behöver avinstallera RMS-anslutningstjänsten avinstallerar du via sidan systeminställningar eller genom att köra guiden igen och välja avinstallationsalternativet.

Om du får problem under installationen kontrollerar du installationsloggen: %LocalAppData%\Temp\Microsoft Rights Management connector_<date och time.log>

Installationsloggen kan till exempel se ut ungefär som C:\Users\Administrator\AppData\Local\Temp\Microsoft Rights Management connector_20170803110352.log

Auktorisera servrar att använda RMS-anslutningstjänsten

När du har installerat RMS-anslutningstjänsten på minst två datorer är du redo att auktorisera de servrar och tjänster som du vill använda RMS-anslutningstjänsten. Till exempel servrar som kör Exchange Server 2013 eller SharePoint Server 2013.

Om du vill definiera dessa servrar kör du administrationsverktyget för RMS-anslutningstjänsten och lägger till poster i listan över tillåtna servrar. Du kan köra det här verktyget när du väljer Starta anslutningskonsolen för att auktorisera servrar i slutet av installationsguiden för Microsoft Rights Management-anslutningstjänsten, eller så kan du köra det separat från guiden.

När du auktoriserar dessa servrar bör du tänka på följande:

Servrar som du lägger till beviljas särskilda privilegier. Alla konton som du anger för Exchange Server-rollen i anslutningskonfigurationen beviljas superanvändarrollen i Azure RMS, vilket ger dem åtkomst till allt innehåll för den här RMS-klientorganisationen. Superanvändarfunktionen aktiveras automatiskt vid denna tidpunkt, om det behövs. Var noga med att bara ange de konton som används av organisationens Exchange-servrar för att undvika säkerhetsrisken med utökade privilegier. Alla servrar som konfigurerats som SharePoint-servrar eller filservrar som använder FCI beviljas regelbundna användarbehörigheter.

Du kan lägga till flera servrar som en enda post genom att ange en Active Directory-säkerhets- eller distributionsgrupp eller ett tjänstkonto som används av mer än en server. När du använder den här konfigurationen delar gruppen med servrar samma RMS-certifikat och betraktas alla som ägare för innehåll som någon av dem har skyddat. För att minimera administrativa kostnader rekommenderar vi att du använder den här konfigurationen av en enskild grupp i stället för enskilda servrar för att auktorisera din organisations Exchange-servrar eller en SharePoint-servergrupp.

På sidan Servrar som tillåts använda anslutningsappen väljer du Lägg till.

Kommentar

Att auktorisera servrar är motsvarande konfiguration i Azure RMS till AD RMS-konfigurationen för att manuellt tillämpa NTFS-rättigheter på ServerCertification.asmx för tjänst- eller serverdatorkonton och manuellt bevilja användaren superrättigheter till Exchange-kontona. Det krävs inte att NTFS-behörigheter tillämpas på ServerCertification.asmx på anslutningsappen.

Lägga till en server i listan över tillåtna servrar

På sidan Tillåt en server att använda anslutningsappen anger du namnet på objektet eller bläddrar för att identifiera objektet som ska auktoriseras.

Det är viktigt att du auktoriserar rätt objekt. För att en server ska kunna använda anslutningsappen måste det konto som kör den lokala tjänsten (till exempel Exchange eller SharePoint) väljas för auktorisering. Om tjänsten till exempel körs som ett konfigurerat tjänstkonto lägger du till namnet på tjänstkontot i listan. Om tjänsten körs som lokalt system lägger du till namnet på datorobjektet (till exempel SERVERNAME$). Vi rekommenderar att du skapar en grupp som innehåller dessa konton och anger gruppen i stället för enskilda servernamn.

Mer information om de olika serverrollerna:

För servrar som kör Exchange: Du måste ange en säkerhetsgrupp och du kan använda standardgruppen (Exchange-servrar) som Exchange automatiskt skapar och underhåller av alla Exchange-servrar i skogen.

För servrar som kör SharePoint:

Om en SharePoint 2010-server är konfigurerad att köras som lokalt system (den använder inte ett tjänstkonto) skapar du manuellt en säkerhetsgrupp i Active Directory-domän Services och lägger till datornamnsobjektet för servern i den här konfigurationen i den här gruppen.

Om en SharePoint-server har konfigurerats för att använda ett tjänstkonto (den rekommenderade metoden för SharePoint 2010 och det enda alternativet för SharePoint 2016 och SharePoint 2013) gör du följande:

Lägg till tjänstkontot som kör tjänsten Central administration i SharePoint för att göra det möjligt att konfigurera SharePoint från administratörskonsolen.

Lägg till det konto som har konfigurerats för SharePoint-apppoolen.

Dricks

Om dessa två konton skiljer sig kan du överväga att skapa en enda grupp som innehåller båda kontona för att minimera de administrativa kostnaderna.

För filservrar som använder infrastruktur för filklassificering körs de associerade tjänsterna som det lokala systemkontot, så du måste auktorisera datorkontot för filservrarna (till exempel SERVERNAME$) eller en grupp som innehåller dessa datorkonton.

När du har lagt till servrar i listan klickar du på Stäng.

Om du inte redan har gjort det måste du nu konfigurera belastningsutjämning för de servrar som har RMS-anslutningstjänsten installerad och överväga om du vill använda HTTPS för anslutningarna mellan dessa servrar och de servrar som du just har auktoriserat.

Konfigurera belastningsutjämning och hög tillgänglighet

När du har installerat den andra eller sista instansen av RMS-anslutningstjänsten definierar du ett url-servernamn för anslutningsprogrammet och konfigurerar ett belastningsutjämningssystem.

Url-servernamnet för anslutningsappen kan vara valfritt namn under ett namnområde som du styr. Du kan till exempel skapa en post i DNS-systemet för rmsconnector.contoso.com och konfigurera den här posten så att den använder en IP-adress i belastningsutjämningssystemet. Det finns inga särskilda krav för det här namnet och det behöver inte konfigureras på själva anslutningsservrarna. Såvida inte exchange- och SharePoint-servrarna kommer att kommunicera med anslutningsappen via Internet behöver det här namnet inte lösas på Internet.

Viktigt!

Vi rekommenderar att du inte ändrar det här namnet när du har konfigurerat Exchange- eller SharePoint-servrar att använda anslutningsappen, eftersom du måste rensa servrarna från alla IRM-konfigurationer och sedan konfigurera om dem.

När namnet har skapats i DNS och har konfigurerats för en IP-adress konfigurerar du belastningsutjämning för den adressen, som dirigerar trafik till anslutningsservrarna. Du kan använda valfri IP-baserad lastbalanserare för detta ändamål, vilket inkluderar funktionen Utjämning av nätverksbelastning (NLB) i Windows Server. Mer information finns i Distributionsguide för belastningsutjämning.

Använd följande inställningar för att konfigurera NLB-klustret:

Portar: 80 (för HTTP) eller 443 (för HTTPS)

Mer information om du vill använda HTTP eller HTTPS finns i nästa avsnitt.

Tillhörighet: Ingen

Distributionsmetod: Lika med

Det här namnet som du definierar för det belastningsutjämningssystem (för servrar som kör RMS-anslutningstjänsten) är organisationens RMS-anslutningsnamn som du använder senare när du konfigurerar de lokala servrarna att använda Azure RMS.

Konfigurera RMS-anslutningstjänsten för att använda HTTPS

Kommentar

Det här konfigurationssteget är valfritt, men rekommenderas för ytterligare säkerhet.

Även om användning av TLS eller SSL är valfritt för RMS-anslutningstjänsten rekommenderar vi det för alla HTTP-baserade säkerhetskänsliga tjänster. Den här konfigurationen autentiserar servrarna som kör anslutningsappen till dina Exchange- och SharePoint-servrar som använder anslutningsappen. Dessutom krypteras alla data som skickas från dessa servrar till anslutningsappen.

Om du vill göra det möjligt för RMS-anslutningstjänsten att använda TLS installerar du ett serverautentiseringscertifikat som innehåller det namn som du använder för anslutningstjänsten på varje server som kör RMS-anslutningstjänsten. Om ditt RMS-anslutningsnamn som du definierade i DNS till exempel är rmsconnector.contoso.com distribuerar du ett serverautentiseringscertifikat som innehåller rmsconnector.contoso.com i certifikatämnet som det gemensamma namnet. Eller ange rmsconnector.contoso.com i certifikatets alternativa namn som DNS-värde. Certifikatet behöver inte innehålla namnet på servern. I IIS binder du sedan certifikatet till standardwebbplatsen.

Om du använder HTTPS-alternativet kontrollerar du att alla servrar som kör anslutningsappen har ett giltigt certifikat för serverautentisering som kedjar till en rotcertifikatutfärdare som exchange- och SharePoint-servrarna litar på. Om certifikatutfärdare (CA) som utfärdade certifikaten för anslutningsservrarna publicerar en lista över återkallade certifikat (CRL) måste Exchange- och SharePoint-servrarna dessutom kunna ladda ned den här CRL:en.

Dricks

Du kan använda följande information och resurser för att begära och installera ett certifikat för serverautentisering och för att binda certifikatet till standardwebbplatsen i IIS:

Om du använder Active Directory Certificate Services (AD CS) och en certifikatutfärdare för företag för att distribuera dessa serverautentiseringscertifikat kan du duplicera och sedan använda webbservercertifikatmallen. Den här certifikatmallen använder Angivet i begäran om certifikatmottagarens namn, vilket innebär att du kan ange FQDN för RMS-anslutningstjänstens namn för certifikatmottagarens namn eller alternativt namn på certifikatmottagaren när du begär certifikatet.

Om du använder en fristående certifikatutfärdare eller köper det här certifikatet från ett annat företag läser du Konfigurera Internet Server Certificates (IIS 7) i dokumentationsbiblioteket för webbserver (IIS) på TechNet.

Information om hur du konfigurerar IIS för att använda certifikatet finns i Lägga till en bindning till en webbplats (IIS 7) i dokumentationsbiblioteket för webbserver (IIS) på TechNet.

Konfigurera RMS-anslutningstjänsten för en webbproxyserver

Om anslutningsservrarna är installerade i ett nätverk som inte har direkt internetanslutning och kräver manuell konfiguration av en webbproxyserver för utgående Internetåtkomst måste du konfigurera registret på dessa servrar för RMS-anslutningstjänsten.

Så här konfigurerar du RMS-anslutningstjänsten för att använda en webbproxyserver

På varje server som kör RMS-anslutningstjänsten öppnar du en registereditor, till exempel Regedit.

Gå till HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AADRM\Anslut or

Lägg till strängvärdet ProxyAddress och ange sedan Data för det här värdet som http://< MyProxyDomainOrIPaddress>:<MyProxyPort>

Till exempel: https://proxyserver.contoso.com:8080

Stäng registereditorn och starta sedan om servern eller kör ett IISReset-kommando för att starta om IIS.

Installera administrationsverktyget för RMS-anslutningstjänsten på administrativa datorer

Du kan köra administrationsverktyget för RMS-anslutningstjänsten från en dator som inte har RMS-anslutningstjänsten installerad, om den datorn uppfyller följande krav:

En fysisk eller virtuell dator som kör Windows Server 2019, 2016, 2012 eller Windows Server 2012 R2 (alla utgåvor), Windows 11, Windows 10, Windows 8.1, Windows 8.

Minst 1 GB RAM-minne.

Minst 64 GB diskutrymme.

Minst ett nätverksgränssnitt.

Åtkomst till Internet via en brandvägg (eller webbproxy).

.NET 4.7.2

Om du vill installera administrationsverktyget för RMS-anslutningstjänsten kör du följande fil för en 64-bitars dator: RMS Anslut orSetup.exe

Om du inte redan har laddat ned dessa filer kan du göra det från Microsoft Download Center.

Mer information finns i Krav för RMS-anslutningstjänsten.

Uppdatera installationen av RMS-anslutningstjänsten

Om du installerar en ny version av RMS-anslutningstjänsten avinstalleras alla tidigare versioner automatiskt och den nödvändiga .NET 4.7.2 installeras. Om du stöter på problem använder du följande instruktioner för att manuellt avinstallera en tidigare version och installera .NET 4.7.2.

På rms-anslutningsdatorn använder du sidan Inställningar för appar och funktioner för att avinstallera Microsoft Rights Management-Anslut eller.

På äldre system kan du hitta alternativ för avinstallation på sidan Kontrollpanelen > Program och funktioner.

Navigera genom guiden för att avinstallera Microsoft Rights Management-anslutningsappen och välj Slutför i slutet.

Kontrollera att datorn har .NET 4.7.2 installerat. Mer information finns i Så här avgör du vilka .NET Framework-versioner som är installerade.

Om du behöver kan du ladda ned och installera .NET version 4.7.2.

Starta om datorn när du uppmanas att göra det och fortsätt sedan med att installera den nya versionen av RMS-anslutningstjänsten.

Framtvinga TLS 1.2 för Azure RMS-Anslut eller

Microsoft inaktiverar äldre, osäkra TLS-protokoll, inklusive TLS 1.0 och TLS 1.1 på RMS Services som standard den 1 mars 2022. För att förbereda för den här ändringen kanske du vill inaktivera stöd för dessa äldre protokoll på RMS-Anslut eller-servrarna och se till att systemet fortsätter att fungera som förväntat.

I det här avsnittet beskrivs stegen för att inaktivera TLS (Transport Layer Security) 1.0 och 1.1 på RMS Anslut eller-servrarna och framtvinga användningen av TLS 1.2.

Inaktivera TLS 1.0 och 1.1 och tvinga fram användning av TLS 1.2

Kontrollera att .NET-ramverket på RMS-Anslut eller-datorn är version 4.7.2. Mer information finns i .NET Framework version 4.7.2.

Ladda ned och installera den senaste tillgängliga versionen av RMS-Anslut eller. Mer information finns i Installera RMS-anslutningstjänsten.

Starta om RMS-Anslut eller-servrarna och testa RMS-Anslut eller-funktionerna. Kontrollera till exempel att lokala RMS-användare kan läsa sina krypterade dokument.

Mer information finns i:

- Registerinställningar för Transport Layer Security (TLS)

- Inaktivera TLS 1.0 och 1.1 för Microsoft 365

Kontrollera TLS 1.2-användning (avancerat)

Den här proceduren ger ett exempel på hur du verifierar att TLS 1.2 används och kräver förkunskaper om Fiddler.

Ladda ned och installera Fiddler på rms-Anslut eller-datorn.

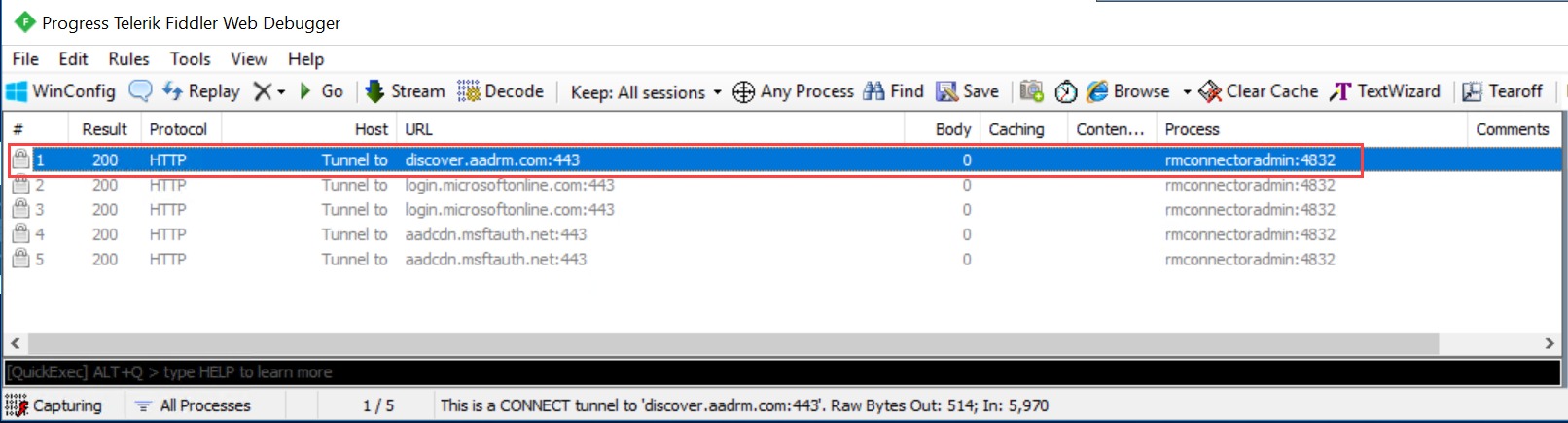

Öppna Fiddler och öppna sedan administrationsverktygen för Microsoft RMS Anslut eller.

Välj Logga in, även om du inte behöver logga in för att slutföra verifieringen.

Leta upp msconnectoradmin-processen i Fiddler-fönstret till vänster. Den här processen bör försöka upprätta en säker anslutning till discover.aadrm.com.

Till exempel:

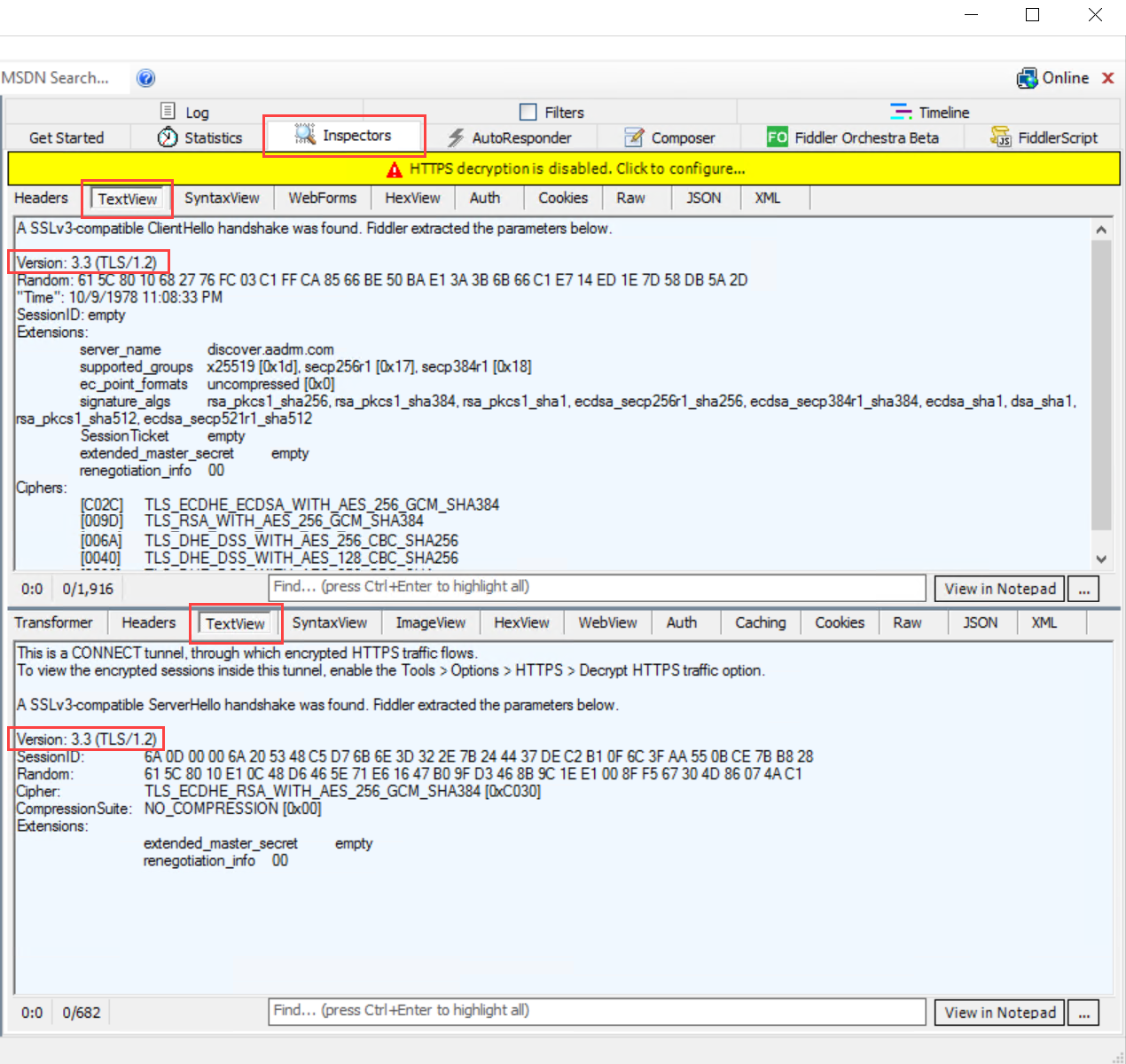

I Fiddler-fönstret till höger väljer du fliken Inspektörer och visar flikarna Textvy för både begäran och svaret.

Observera att kommunikationen utförs med TLS 1.2 på dessa flikar. Till exempel:

Framtvinga manuellt användning av TLS 1.2

Om du behöver framtvinga användningen av TLS 1.2 manuellt och inaktivera användning för tidigare versioner kör du följande PowerShell-skript på RMS-anslutningsdatorn.

Varning

Om du använder skriptet i det här avsnittet inaktiveras pre-TLS 1.2-kommunikation per dator. Om andra tjänster på datorn kräver TLS 1.0 eller 1.2 kan det här skriptet bryta funktionaliteten på dessa tjänster.

$ProtocolList = @("SSL 2.0", "SSL 3.0", "TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach ($Protocol in $ProtocolList) {

foreach ($key in $ProtocolSubKeyList) {

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if (!(Test-Path $currentRegPath)) {

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if ($Protocol -eq "TLS 1.2") {

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else {

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Nästa steg

Nu när RMS-anslutningstjänsten har installerats och konfigurerats är du redo att konfigurera dina lokala servrar att använda den. Gå till Konfigurera servrar för Microsoft Rights Management-anslutningsappen.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för