Admin guide: Använda PowerShell med den klassiska Azure Information Protection-klienten

När du installerar den klassiska Azure-Information Protection-klienten installeras PowerShell-kommandon automatiskt. På så sätt kan du hantera klienten genom att köra kommandon som du kan placera i skript för automatisering.

Cmdletarna installeras med PowerShell-modulen AzureInformationProtection. Den här modulen innehåller alla Rights Management-cmdletar från RMS Protection Tool (stöds inte längre). Det finns också cmdletar som använder Azure Information Protection för etikettering. Exempel:

| Etikett-cmdlet | Exempel på användning |

|---|---|

| Get-AIPFileStatus | Identifiera alla filer med en viss etikett för en delad mapp. |

| Set-AIPFileClassification | Inspekterar filinnehållet i en delad mapp och etiketterar sedan automatiskt filer utan etikett enligt de villkor som du har angett. |

| Set-AIPFileLabel | Använd en angiven etikett för alla filer i en delad mapp som saknar etikett. |

| Set-AIPAuthentication | Etikettera filer icke-interaktivt, till exempel med hjälp av ett skript som körs enligt ett schema. |

Tips

Om du vill använda cmdletar med sökvägslängder som är större än 260 tecken använder du följande grupprincipinställning som är tillgänglig från och med Windows 10 version 1607:

Princip >för lokal datorDatorkonfiguration>Administrativa mallar>Alla inställningar>Aktivera långa Win32-sökvägar

För Windows Server 2016 kan du använda samma grupprincipinställning när du installerar de senaste administrativa mallarna (.admx) för Windows 10.

Mer information finns i avsnittet Maximal begränsning av sökvägslängd i Windows 10 utvecklardokumentation.

Azure Information Protection-skannern använder cmdletar från AzureInformationProtection-modulen för att installera och konfigurera en tjänst på Windows Server. Med den här skannern kan du identifiera, klassificera och skydda filer i datalager.

En lista över alla cmdletar och deras motsvarande hjälp finns i AzureInformationProtection-modulen. I en PowerShell-session skriver du Get-Help <cmdlet name> -online för att se den senaste hjälpen.

Den här modulen installeras i \ProgramFiles (x86)\Microsoft Azure Information Protection och lägger till mappen i systemvariabeln PSModulePath. DLL-filen för den här modulen heter AIP.dll.

Om du för närvarande installerar modulen som en användare och kör cmdletarna på samma dator som en annan användare måste du först köra Import-Module AzureInformationProtection kommandot. I det här scenariot läses modulen inte in automatiskt när du först kör en cmdlet.

Innan du börjar använda dessa cmdletar kan du läsa om de ytterligare krav och anvisningar som motsvarar din distribution:

Azure Information Protection och Azure Rights Management-tjänsten

- Om du använder endast klassificering eller klassificering med Rights Management-skydd: Du har en prenumeration som innehåller Azure Information Protection (till exempel Enterprise Mobility + Security).

- Om du använder endast skydd med Azure Rights Management-tjänsten: Du har en prenumeration som innehåller Azure Rights Management-tjänsten (t.ex. Office 365 E3 och Office 365 E5).

Active Directory Rights Management Services

- Om du använder endast skydd med den lokala versionen av Azure Rights Management: Active Directory Rights Management Services (AD RMS).

Mer information finns i relevant samling av Azure Information Protection kända problem.

Azure Information Protection och Azure Rights Management-tjänsten

Läs det här avsnittet innan du börjar använda PowerShell-kommandona när din organisation använder Azure Information Protection för klassificering och skydd, eller bara Azure Rights Management-tjänsten för dataskydd.

Förutsättningar

Förutom kraven för att installera AzureInformationProtection-modulen finns det ytterligare krav för Azure Information Protection-etikettering och Azure Rights Management-dataskyddstjänsten:

Azure Rights Management-tjänsten måste vara aktiverad.

Ta bort skydd från filer för andra som använder ditt konto:

- Superuser-funktionen måste vara aktiverad för din organisation och ditt konto måste vara konfigurerat att vara en superuser för Azure Rights Management.

Skydda eller ta bort skyddet från filer utan användaråtgärder:

- Skapa ett konto för tjänstens huvudnamn, kör Set-RMSServerAuthentication och gör tjänstens huvudnamn till en superuser för Azure Rights Management.

För regioner utanför Nordamerika:

- Redigera registret för tjänstidentifiering.

Krav 1: Azure Rights Management-tjänsten måste vara aktiverad

Det här kravet gäller oavsett om du tillämpar dataskyddet med hjälp av etiketter, eller om du ansluter direkt till Azure Rights Management-tjänsten för att tillämpa dataskyddet.

Om din Azure Information Protection-klientorganisation inte är aktiverad kan du läsa anvisningarna för Aktivera skyddstjänsten från Azure Information Protection.

Krav 2: Ta bort skydd från filer för andra som använder ditt konto

Vanliga scenarier för att ta bort skyddet från filer för andra, innefattar dataidentifiering eller dataåterställning. Om du använder etiketter för att tillämpa skyddet kan du ta bort skyddet genom att ange en ny etikett som inte tillämpar skydd, eller genom att ta bort etiketten. Det vanligaste är dock att ansluta direkt till Azure Rights Management-tjänsten för att ta bort skyddet.

Du måste ha användarbehörighet för Rights Management för att kunna ta bort skydd från filer eller vara en superuser. Superuser-funktionen används vanligtvis för identifiering eller återställning av data. Om du vill aktivera den här funktionen och konfigurera kontot att vara en superuser kan du läsa Konfigurera superanvändare för Azure Rights Management och identifieringstjänster eller dataåterställning.

Krav 3: Skydda eller ta bort skyddet från filer utan användaråtgärder

Du kan ansluta direkt till Azure Rights Management-tjänsten icke-interaktivt för att skydda eller ta bort skyddet från filer.

Du måste använda ett konto för tjänstens huvudnamn för att ansluta till Azure Rights Management-tjänsten icke-interaktivt, vilket du gör med hjälp av cmdleten Set-RMSServerAuthentication . Du måste göra detta för varje Windows PowerShell-session som kör cmdletar som direkt ansluter till Azure Rights Management-tjänsten. Innan du kör den här cmdleten måste du ha följande tre identifierare:

BposTenantId

AppPrincipalId

Symmetrisk nyckel

Du kan använda följande PowerShell-kommandon och kommenterade instruktioner för att automatiskt hämta värdena för identifierarna och köra cmdleten Set-RMSServerAuthentication. Eller så kan du hämta och ange värdena manuellt.

Hämta värdena automatiskt och kör Set-RMSServerAuthentication:

# Make sure that you have the AIPService and MSOnline modules installed

$ServicePrincipalName="<new service principal name>"

Connect-AipService

$bposTenantID=(Get-AipServiceConfiguration).BPOSId

Disconnect-AipService

Connect-MsolService

New-MsolServicePrincipal -DisplayName $ServicePrincipalName

# Copy the value of the generated symmetric key

$symmetricKey="<value from the display of the New-MsolServicePrincipal command>"

$appPrincipalID=(Get-MsolServicePrincipal | Where { $_.DisplayName -eq $ServicePrincipalName }).AppPrincipalId

Set-RMSServerAuthentication -Key $symmetricKey -AppPrincipalId $appPrincipalID -BposTenantId $bposTenantID

I nästa avsnitt beskrivs hur du manuellt hämtar och anger dessa värden, med mer information om var och en.

Hämta BposTenantId

Kör Get-AipServiceConfiguration-cmdleten från Modulen Azure RMS Windows PowerShell:

Om den här modulen inte redan är installerad på datorn kan du läsa Installera AIPService PowerShell-modulen.

Starta Windows PowerShell med alternativet Kör som administratör.

Använd cmdleten

Connect-AipServiceom du vill ansluta till Azure Rights Management-tjänsten:Connect-AipServiceNär du uppmanas till det anger du dina autentiseringsuppgifter för Azure Information Protection-klientadministratör. Vanligtvis använder du ett konto som är global administratör för Azure Active Directory eller Microsoft 365.

Kör

Get-AipServiceConfigurationoch skapa en kopia av BPOSId-värdet.Ett exempel på utdata från Get-AipServiceConfiguration:

BPOSId : 23976bc6-dcd4-4173-9d96-dad1f48efd42 RightsManagement ServiceId : 1a302373-f233-440600909-4cdf305e2e76 LicensingIntranetDistributionPointUrl : https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/licensing LicensingExtranetDistributionPointUrl : https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/licensing CertificationIntranetDistributionPointUrl: https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/certification CertificationExtranetDistributionPointUrl: https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/certificationKoppla bort tjänsten:

Disconnect-AipService

Hämta AppPrincipalId och den symmetriska nyckeln

Skapa ett nytt huvudnamn för tjänsten genom att köra cmdleten New-MsolServicePrincipal från MSOnline PowerShell-modulen för Azure Active Directory. Följ nedanstående anvisningar.

Viktigt

Använd inte den nyare Azure AD PowerShell-cmdleten New-AzureADServicePrincipal för att skapa huvudnamnet för tjänsten. Azure Rights Management-tjänsten stöder inte New-AzureADServicePrincipal.

Om modulen MSOnline inte redan är installerad på datorn kör du

Install-Module MSOnline.Starta Windows PowerShell med alternativet Kör som administratör.

Använd cmdleten Connect-MsolService om du vill ansluta till Azure AD:

Connect-MsolServiceNär du uppmanas till det anger du dina Azure AD autentiseringsuppgifter som innehavaradministratör (vanligtvis använder du ett konto som är global administratör för Azure Active Directory eller Microsoft 365).

Kör cmdleten New-MsolServicePrincipal för att skapa ett nytt huvudnamn för tjänsten:

New-MsolServicePrincipalNär du uppmanas till det, anger du ditt val av visningsnamn för huvudnamnet för tjänsten för att hjälpa dig att identifiera dess syfte som ett konto för att du ska kunna ansluta till Azure Rights Management-tjänsten för att skydda och ta bort skydd från filer.

Ett exempel på utdata från New-MsolServicePrincipal:

Supply values for the following parameters: DisplayName: AzureRMSProtectionServicePrincipal The following symmetric key was created as one was not supplied zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA= Display Name: AzureRMSProtectionServicePrincipal ServicePrincipalNames: (b5e3f7g1-b5c2-4c96-a594-a0807f65bba4) ObjectId: 23720996-593c-4122-bfc7-1abb5a0b5109 AppPrincialId: b5e3f76a-b5c2-4c96-a594-a0807f65bba4 TrustedForDelegation: False AccountEnabled: True Addresses: () KeyType: Symmetric KeyId: 8ef61651-ca11-48ea-a350-25834a1ba17c StartDate: 3/7/2014 4:43:59 AM EndDate: 3/7/2014 4:43:59 AM Usage: VerifyAnvänd dessa utdata och anteckna den symmetriska nyckeln och AppPrincialId.

Det är viktigt att du gör en kopia av den här symmetriska nyckeln nu. Du kan inte hämta den här nyckeln senare, så om du inte vet det när du behöver autentisera till Azure Rights Management-tjänsten måste du skapa ett nytt huvudnamn för tjänsten.

I dessa anvisningar och exempel har vi de tre identifierare som krävs för att kunna köra Set-RMSServerAuthentication:

Klient-ID: 23976bc6-dcd4-4173-9d96-dad1f48efd42

Symmetrisk nyckel: zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA=

AppPrincipalId: b5e3f76a-b5c2-4c96-a594-a0807f65bba4

Vårt exempelkommando skulle därför se ut så här:

Set-RMSServerAuthentication -Key zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA=-AppPrincipalId b5e3f76a-b5c2-4c96-a594-a0807f65bba4-BposTenantId 23976bc6-dcd4-4173-9d96-dad1f48efd42

Som du ser i föregående kommando kan du ange värdena med ett enda kommando, vilket du skulle göra i ett skript för att köra icke-interaktivt. Men i testsyfte kan du bara skriva Set-RMSServerAuthentication och ange värdena en i taget när du uppmanas att göra det. När kommandot har slutförts körs klienten nu i "serverläge", vilket är lämpligt för icke-interaktiv användning, till exempel skript och Windows Server-filklassificeringsinfrastruktur.

Överväg att göra kontot för tjänstens huvudnamn till en superanvändare: För att säkerställa att kontot för tjänstens huvudnamn alltid kan ta bort skyddet för filer för andra kan det konfigureras som en superanvändare. På samma sätt som du konfigurerar ett standardanvändarkonto som en superanvändare använder du samma Azure RMS-cmdlet, Add-AipServiceSuperUser, men anger parametern ServicePrincipalId med ditt AppPrincipalId-värde.

Mer information om superanvändare finns i Konfigurera superanvändare för Azure Information Protection och identifieringstjänster eller dataåterställning.

Anteckning

Om använder ditt eget konto för att autentisera till Azure Rights Management-tjänsten, behöver du inte köra Set-RMSServerAuthentication innan du skyddar eller tar bort skyddet från filer eller hämtar mallar.

Krav 4: För regioner utanför Nordamerika

När du använder ett konto för tjänstens huvudnamn för att skydda filer och ladda ned mallar utanför Azure Nordamerika-regionen måste du redigera registret:

Kör cmdleten Get-AipServiceConfiguration igen och anteckna värdena för CertificationExtranetDistributionPointUrl och LicensingExtranetDistributionPointUrl.

Öppna registereditorn på varje dator där du ska köra Cmdletarna AzureInformationProtection.

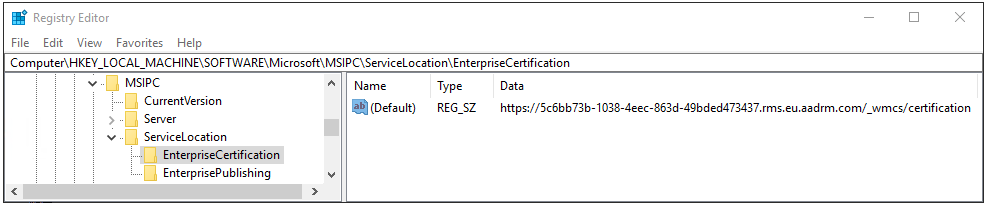

Gå till följande sökväg:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\ServiceLocation.Om du inte ser MSIPC-nyckeln eller ServiceLocation-nyckeln skapar du dem.

För nyckeln ServiceLocation skapar du två nycklar om de inte redan finns, med namnen EnterpriseCertification och EnterprisePublishing.

För strängvärdet som skapas automatiskt för dessa nycklar ändrar du inte namnet på "(Standard)", utan redigerar strängen för att ange värdedata:

För EnterpriseCertification klistrar du in värdet CertificationExtranetDistributionPointUrl.

För EnterprisePublishing klistrar du in värdet LicensingExtranetDistributionPointUrl.

Registerposten för EnterpriseCertification bör till exempel se ut ungefär så här:

Stäng Registereditorn. Du behöver inte starta om datorn. Om du använder ett huvudnamn för tjänsten i stället för ditt eget användarkonto, måste du dock köra kommandot Set-RMSServerAuthentication efter att du har redigerat registret.

Exempelscenarier för att använda cmdletarna för Azure Information Protection och Azure Rights Management-tjänsten

Det är mer effektivt att använda etiketter för att klassificera och skydda filer, eftersom det bara finns två cmdletar som du behöver, som kan köras av sig själva eller tillsammans: Get-AIPFileStatus och Set-AIPFileLabel. Använd hjälpen för båda dessa cmdletar om du vill ha mer information och exempel.

Om du vill skydda eller ta bort skyddet från filer genom att ansluta direkt till Azure Rights Management-tjänsten, måste du dock vanligtvis köra en serie med cmdletar enligt beskrivningen nedan.

Om du först behöver autentisera till Azure Rights Management-tjänsten med ett konto för tjänstens huvudnamn i stället för att använda ditt eget konto skriver du i en PowerShell-session:

Set-RMSServerAuthentication

När du uppmanas till det anger du de tre identifierarna enligt beskrivningen i Krav 3: Skydda eller ta bort skyddet från filer utan användaråtgärder.

Innan du kan skydda filer måste du hämta Rights Management-mallarna till din dator och identifiera vilken som ska användas och vilket dess motsvarande ID-nummer är. Du kan sedan kopiera mall-ID:t från dina utdata:

Get-RMSTemplate

Dina utdata kan se ut ungefär så här:

TemplateId : {82bf3474-6efe-4fa1-8827-d1bd93339119}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content cannot be modified.

Name : Contoso, Ltd - Confidential View Only

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

TemplateId : {e6ee2481-26b9-45e5-b34a-f744eacd53b0}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content can be modified but cannot be copied and printed.

Name : Contoso, Ltd - Confidential

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

FromTemplate : True

Observera att om du inte körde kommandot Set-RMSServerAuthentication, autentiseras du istället till Azure Rights Management-tjänsten med hjälp av ditt eget användarkonto. Om du använder en domänansluten dator används alltid dina aktuella autentiseringsuppgifter automatiskt. Om du använder en arbetsgruppsdator, uppmanas du att logga in på Azure. De här autentiseringsuppgifterna cachelagras sedan för efterföljande kommandon. I detta scenario använder du cmdleten Clear-RMSAuthentication om du senare behöver logga in som en annan användare.

Nu när du känner till mall-ID:t kan du använda det med cmdleten Protect-RMSFile när du vill skydda en fil eller alla filer i en mapp. Om du t.ex. enbart vill skydda en enskild fil och skriva över originalet använder du mallen ”Contoso, Ltd – Confidential”:

Protect-RMSFile -File C:\Test.docx -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Dina utdata kan se ut ungefär så här:

InputFile EncryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Om du vill skydda alla filer i en mapp använder du parametern -Folder med en enhetsbeteckning och sökväg, eller en UNC-sökväg. Exempel:

Protect-RMSFile -Folder \Server1\Documents -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Dina utdata kan se ut ungefär så här:

InputFile EncryptedFile

--------- -------------

\Server1\Documents\Test1.docx \Server1\Documents\Test1.docx

\Server1\Documents\Test2.docx \Server1\Documents\Test2.docx

\Server1\Documents\Test3.docx \Server1\Documents\Test3.docx

\Server1\Documents\Test4.docx \Server1\Documents\Test4.docx

Om filnamnstillägget inte ändras när skyddet tillämpats, kan du alltid använda cmdleten Get-RMSFileStatus för att kontrollera om filen är skyddad. Exempel:

Get-RMSFileStatus -File \Server1\Documents\Test1.docx

Dina utdata kan se ut ungefär så här:

FileName Status

-------- ------

\Server1\Documents\Test1.docx Protected

Om du vill ta bort skyddet från en fil måste du ha ägar- eller extraheringsrättigheter från när filen skyddades. Eller så måste du köra cmdletarna som en superanvändare. Använd sedan cmdleten Unprotect. Exempel:

Unprotect-RMSFile C:\test.docx -InPlace

Dina utdata kan se ut ungefär så här:

InputFile DecryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Observera att om Rights Management-mallarna ändras måste du hämta dem igen med Get-RMSTemplate -force.

Active Directory Rights Management Services

Läs det här avsnittet innan du börjar använda PowerShell-kommandon för att skydda eller ta bort skyddet från filer, när din organisation enbart använder Active Directory Rights Management Services.

Förutsättningar

Förutom kraven för att installera AzureInformationProtection-modulen måste kontot som används för att skydda eller ta bort skyddet av filer ha läs- och körningsbehörighet för att få åtkomst till ServerCertification.asmx:

Logga in på en AD RMS-server.

Klicka på Start och sedan på Dator.

I Utforskaren navigerar du till %systemdrive%\Initpub\wwwroot_wmsc\Certification.

Högerklicka på ServerCertification.asmx och klicka sedan på Egenskaper.

Klicka på fliken Säkerhet i dialogrutan ServerCertification.asmx Egenskaper.

Klicka på knappen Fortsätt eller knappen Redigera.

Klicka på Lägg till i dialogrutan Behörigheter för ServerCertification.asmx.

Lägg till namnet på ditt konto. Om andra AD RMS-administratörer eller tjänstkonton också använder dessa cmdletar för att skydda och ta bort skyddet av filer lägger du även till dessa konton.

Om du vill skydda eller ta bort skyddet från filer som inte är interaktiva lägger du till det relevanta datorkontot eller kontona. Lägg till exempel till datorkontot för Windows Server-datorn som är konfigurerad för filklassificeringsinfrastrukturen och använder ett PowerShell-skript för att skydda filer.

Kontrollera att kryssrutorna Läsa och köra och Läsa har markerats kolumnen Tillåt.

10. Klicka på OK två gånger.

Exempelscenarier för att använda cmdletarna för Active Directory Rights Management Services

Ett vanligt scenario för dessa cmdletar är att skydda alla filer i en mapp med en principmall för rättigheter, eller att ta bort skyddet från en fil.

Om du har fler än en distribution av AD RMS måste du först ha namnen på dina AD RMS-servrar. Dessa hämtar du med cmdleten Get-RMSServer som visar en lista över tillgängliga servrar:

Get-RMSServer

Dina utdata kan se ut ungefär så här:

Number of RMS Servers that can provide templates: 2

ConnectionInfo DisplayName AllowFromScratch

-------------- ------------- ----------------

Microsoft.InformationAnd… RmsContoso True

Microsoft.InformationAnd… RmsFabrikam True

Innan du kan skydda filer måste du hämta en lista med RMS-mallar för att kunna identifiera vilken som ska användas och dess motsvarande ID-nummer. Endast när du har fler än en AD RMS-distribution behöver du även ange RMS-servern.

Du kan sedan kopiera mall-ID:t från dina utdata:

Get-RMSTemplate -RMSServer RmsContoso

Dina utdata kan se ut ungefär så här:

TemplateId : {82bf3474-6efe-4fa1-8827-d1bd93339119}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content cannot be modified.

Name : Contoso, Ltd - Confidential View Only

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

TemplateId : {e6ee2481-26b9-45e5-b34a-f744eacd53b0}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content can be modified but cannot be copied and printed.

Name : Contoso, Ltd - Confidential

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

FromTemplate : True

Nu när du känner till mall-ID:t kan du använda det med cmdleten Protect-RMSFile när du vill skydda en enskild fil eller alla filer i en mapp. Om du t.ex. enbart vill skydda en enskild fil och ersätta originalet använder du mallen ”Contoso, Ltd – Confidential”:

Protect-RMSFile -File C:\Test.docx -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Dina utdata kan se ut ungefär så här:

InputFile EncryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Om du vill skydda alla filer i en mapp använder du parametern -Folder med en enhetsbeteckning och sökväg, eller en UNC-sökväg. Exempel:

Protect-RMSFile -Folder \\Server1\Documents -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Dina utdata kan se ut ungefär så här:

InputFile EncryptedFile

--------- -------------

\\Server1\Documents\Test1.docx \\Server1\Documents\Test1.docx

\\Server1\Documents\Test2.docx \\Server1\Documents\Test2.docx

\\Server1\Documents\Test3.docx \\Server1\Documents\Test3.docx

\\Server1\Documents\Test4.docx \\Server1\Documents\Test4.docx

När filnamnstillägget inte ändras när skyddet har tillämpats kan du alltid använda cmdleten Get-RMSFileStatus senare för att kontrollera om filen är skyddad. Exempel:

Get-RMSFileStatus -File \\Server1\Documents\Test1.docx

Dina utdata kan se ut ungefär så här:

FileName Status

-------- ------

\\Server1\Documents\Test1.docx Protected

Om du vill ta bort skyddet från en fil måste du ha ägar- eller extrahera användningsrättigheter från när filen skyddades eller vara superanvändare för AD RMS. Använd sedan cmdleten Unprotect. Exempel:

Unprotect-RMSFile C:\test.docx -InPlace

Dina utdata kan se ut ungefär så här:

InputFile DecryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Så här etiketterar du filer icke-interaktivt för Azure Information Protection

Du kan köra cmdletarna för etikettering icke-interaktivt med hjälp av cmdleten Set-AIPAuthentication . Icke-interaktiv åtgärd krävs också för Azure Information Protection-skannern.

När du kör cmdletarna för etikettering, körs kommandona i din egen användarkontext i en interaktiv PowerShell-session som standard. Om du vill köra dem obevakat, skapar du ett nytt Azure AD-användarkonto för det ändamålet. Kör sedan cmdlet Set-AIPAuthentication i kontexten för den användaren, för att ange och lagra autentiseringsuppgifter med hjälp av en åtkomsttoken från Azure AD. Det här användarkontot är sedan autentiserat och startat för Azure Rights Management-tjänsten. Kontot hämtar Azure Information Protection-principen och alla Rights Management-mallar som etiketterna använder sig av.

Anteckning

Om du använder begränsade principer bör du komma ihåg att du kan behöva lägga till det här kontot i dina omfångsprinciper.

Första gången du kör cmdleten, uppmanas du att logga in för Azure Information Protection. Ange användarnamnet och lösenordet som du skapade för den obevakade användaren. Efter det så kan kontot köra cmdletarna för etikettering icke-interaktivt tills dess att autentiseringstoken upphör att gälla.

För att användarkontot ska kunna logga in interaktivt första gången måste kontot ha lokal inloggningsbehörighet . Den här rättigheten är standard för användarkonton, men företagets principer kan förbjuda den här konfigurationen för tjänstkonton. I så fall kan du köra Set-AIPAuthentication med tokenparametern så att autentiseringen slutförs utan inloggningsprompten. Du kan köra det här kommandot som en schemalagd aktivitet och ge kontot längst ned till höger i Logga in som batchjobb. Mer information finns i följande avsnitt.

När token upphör att gälla kör du cmdleten igen för att hämta en ny token.

Om du kör cmdleten utan parametrar, skaffar kontot en åtkomsttoken som är giltig i 90 dagar eller tills ditt lösenord upphör att gälla.

För att styra när den åtkomsttoken upphör att gälla, måste du köra cmdleten med parametrar. Det låter dig konfigurera åtkomsttoken för ett år, två år eller att aldrig upphöra att gälla. Den här konfigurationen kräver att du har två program registrerade i Azure Active Directory: Ett webbapp/API-program och ett internt program. Parametrarna för den här cmdleten använder värden från de programmen.

När du har kört cmdleten, kan du köra cmdletar för etikettering i kontexten för användarkontot som du skapade.

Skapa och konfigurera Azure AD-program för Set-AIPAuthentication

Logga in på Azure Portal i ett nytt webbläsarfönster.

För den Azure AD klientorganisation som du använder med Azure Information Protection går du till Hantera Azure Active Directory>>Appregistreringar.

Välj + Ny registrering för att skapa webbappen/API-programmet. I fönstret Registrera ett program anger du följande värden och klickar sedan på Registrera:

Namn:

AIPOnBehalfOfOm du vill kan du ange ett annat namn. Det måste vara unikt per klient.

Kontotyper som stöds: Endast konton i den här organisationskatalogen

Omdirigerings-URI (valfritt): Webb och

http://localhost

I fönstret AIPOnBehalfOf kopierar du värdet för program-ID:t (klient). Värdet ser ut ungefär som i följande exempel:

57c3c1c3-abf9-404e-8b2b-4652836c8c66. Det här värdet används för parametern WebAppId när du kör cmdleten Set-AIPAuthentication. Klistra in och spara värdet för senare referens.I fönstret AIPOnBehalfOf går du till menyn Hantera och väljer Autentisering.

I fönstret AIPOnBehalfOf – autentisering i avsnittet Avancerade inställningar markerar du kryssrutan ID-token och väljer sedan Spara.

I fönstret AIPOnBehalfOf – autentisering går du till menyn Hantera och väljer Certifikat & hemligheter.

I fönstret AIPOnBehalfOf – Certifikat & hemligheter går du till avsnittet Klienthemligheteroch väljer + Ny klienthemlighet.

För Lägg till en klienthemlighet anger du följande och väljer sedan Lägg till:

- Beskrivning:

Azure Information Protection client - Upphör att gälla: Ange val av varaktighet (1 år, 2 år eller upphör aldrig att gälla)

- Beskrivning:

I fönstret AIPOnBehalfOf – Certifikat & hemligheter kopierar du strängen för VALUE i avsnittet Klienthemligheter. Den här strängen ser ut ungefär som i följande exempel:

+LBkMvddz?WrlNCK5v0e6_=meM59sSAn. Om du vill se till att du kopierar alla tecken väljer du ikonen för att kopiera till Urklipp.Det är viktigt att du sparar den här strängen eftersom den inte visas igen och inte går att hämta. Precis som med känslig information som du använder lagrar du det sparade värdet på ett säkert sätt och begränsar åtkomsten till det.

I fönstret AIPOnBehalfOf – Certifikat & hemligheter går du till menyn Hantera och väljer Exponera ett API.

I fönstret AIPOnBehalfOf – Exponera ett API väljer du Ange för URI-alternativet Program-ID och ändrar API:et till http i URI-värdet för Program-ID. Den här strängen ser ut ungefär som i följande exempel:

http://d244e75e-870b-4491-b70d-65534953099e.Välj Spara.

Gå tillbaka till fönstret AIPOnBehalfOf – Exponera ett API och välj + Lägg till ett omfång.

I fönstret Lägg till ett omfång anger du följande med hjälp av de föreslagna strängarna som exempel och väljer sedan Lägg till omfång:

- Omfångsnamn:

user-impersonation - Vem kan samtycka?: Administratörer och användare

- Admin visningsnamn för medgivande:

Access Azure Information Protection scanner - Admin medgivandebeskrivning:

Allow the application to access the scanner for the signed-in user - Visningsnamn för användarmedgivande:

Access Azure Information Protection scanner - Beskrivning av användarmedgivande:

Allow the application to access the scanner for the signed-in user - Tillstånd: Aktiverat (standard)

- Omfångsnamn:

Gå tillbaka till fönstret AIPOnBehalfOf – Exponera ett API och stäng det här fönstret.

Välj API-behörigheter.

I fönstret AIPOnBehalfOf | API-behörigheter väljer du + Lägg till en behörighet.

Välj Azure Right Management, välj Delegerade behörigheter och välj sedan Skapa och få åtkomst till skyddat innehåll för användare.

Klicka på Lägg till en behörighet.

I fönstret API-behörigheter går du till avsnittet Bevilja medgivande och väljer

Grant admin consent for <your tenant name>Ja för bekräftelseprompten.I fönstret Appregistreringar väljer du + Ny programregistrering för att skapa ditt interna program nu.

I fönstret Registrera ett program anger du följande inställningar och väljer sedan Registrera:

- Namn:

AIPClient - Kontotyper som stöds: Endast konton i den här organisationskatalogen

- Omdirigerings-URI (valfritt): Offentlig klient (mobil & desktop) och

http://localhost

- Namn:

I fönstret AIPClient kopierar du värdet för program-ID:t (klient). Värdet ser ut ungefär som i följande exempel:

8ef1c873-9869-4bb1-9c11-8313f9d7f76f.Det här värdet används för parametern NativeAppId när du kör cmdleten Set-AIPAuthentication. Klistra in och spara värdet för senare referens.

I fönstret AIPClient går du till menyn Hantera och väljer Autentisering.

I fönstret AIPClient – autentisering går du till menyn Hantera och väljer API-behörigheter.

I fönstret AIPClient – behörigheter väljer du + Lägg till en behörighet.

I fönstret Begär API-behörigheter väljer du Mina API:er.

I avsnittet Välj ett API väljer du APIOnBehalfOf och markerar sedan kryssrutan för användarpersonifiering som behörighet. Välj Lägg till behörigheter.

I fönstret API-behörigheter går du till avsnittet Bevilja medgivande och väljer Bevilja administratörsmedgivande för <ditt klientnamn> och väljer Ja för bekräftelseprompten.

Nu har du slutfört konfigurationen av de två apparna och du har de värden som du behöver för att köra Set-AIPAuthentication med parametrarna WebAppId, WebAppKey och NativeAppId. Från våra exempel:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "+LBkMvddz?WrlNCK5v0e6_=meM59sSAn" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f"

Kör det här kommandot i kontexten för kontot som ska märka och skydda dokumenten icke-interaktivt. Till exempel ett användarkonto för dina PowerShell-skript eller tjänstkontot för att köra Azure Information Protection-skannern.

När du kör det här kommandot för första gången uppmanas du att logga in, vilket skapar och lagrar åtkomsttoken för ditt konto på ett säkert sätt i %localappdata%\Microsoft\MSIP. Efter den första inloggningen kan du märka och skydda filer som inte är interaktiva på datorn. Men om du använder ett tjänstkonto för att märka och skydda filer, och det här tjänstkontot inte kan logga in interaktivt, använder du anvisningarna i följande avsnitt så att tjänstkontot kan autentisera med hjälp av en token.

Ange och använda tokenparametern för Set-AIPAuthentication

Använd följande ytterligare steg och instruktioner för att undvika den första interaktiva inloggningen för ett konto som etiketterar och skyddar filer. Vanligtvis krävs dessa ytterligare steg endast om det här kontot inte kan beviljas den lokala inloggningsbehörigheten men beviljas behörigheten Logga in som batchjobb . Detta kan till exempel vara fallet för ditt tjänstkonto som kör Azure Information Protection-skannern.

Övergripande steg:

Skapa ett PowerShell-skript på din lokala dator.

Kör Set-AIPAuthentication för att hämta en åtkomsttoken och kopiera den till Urklipp.

Ändra PowerShell-skriptet så att token inkluderas.

Skapa en uppgift som kör PowerShell-skriptet i kontexten för tjänstkontot som ska märka och skydda filer.

Bekräfta att token sparas för tjänstkontot och ta bort PowerShell-skriptet.

Steg 1: Skapa ett PowerShell-skript på din lokala dator

Skapa ett nytt PowerShell-skript med namnet Aipauthentication.ps1 på datorn.

Kopiera och klistra in följande kommando i det här skriptet:

Set-AIPAuthentication -WebAppId <ID of the "Web app / API" application> -WebAppKey <key value generated in the "Web app / API" application> -NativeAppId <ID of the "Native" application > -Token <token value>Med hjälp av anvisningarna i föregående avsnitt ändrar du det här kommandot genom att ange egna värden för parametrarna WebAppId, WebAppkey och NativeAppId . För närvarande har du inte värdet för tokenparametern, som du anger senare.

Exempel:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "sc9qxh4lmv31GbIBCy36TxEEuM1VmKex5sAdBzABH+M=" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f -Token <token value>

Steg 2: Kör Set-AIPAuthentication för att hämta en åtkomsttoken och kopiera den till Urklipp

Öppna en Windows PowerShell-session.

Kör följande kommando med samma värden som du angav i skriptet:

(Set-AIPAuthentication -WebAppId <ID of the "Web app / API" application> -WebAppKey <key value generated in the "Web app / API" application> -NativeAppId <ID of the "Native" application >).token | clipExempel:

(Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "sc9qxh4lmv31GbIBCy36TxEEuM1VmKex5sAdBzABH+M=" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f").token | clip`

Steg 3: Ändra PowerShell-skriptet för att ange token

I PowerShell-skriptet anger du tokenvärdet genom att klistra in strängen från Urklipp och spara filen.

Signera skriptet. Om du inte signerar skriptet (säkrare) måste du konfigurera Windows PowerShell på datorn som ska köra etiketteringskommandona. Kör till exempel en Windows PowerShell session med alternativet Kör som administratör och skriv:

Set-ExecutionPolicy RemoteSigned. Den här konfigurationen låter dock alla osignerade skript köras när de lagras på den här datorn (mindre säkra).Mer information om att signera Windows PowerShell-skript finns about_Signing i PowerShell-dokumentbiblioteket.

Kopiera det här PowerShell-skriptet till den dator som ska märka och skydda filer och ta bort originalet på datorn. Du kan till exempel kopiera PowerShell-skriptet till C:\Scripts\Aipauthentication.ps1 på en Windows Server-dator.

Steg 4: Skapa en uppgift som kör PowerShell-skriptet

Kontrollera att tjänstkontot som ska märka och skydda filer har behörigheten Logga in som batchjobb .

På den dator som ska märka och skydda filer öppnar du Schemaläggaren och skapar en ny aktivitet. Konfigurera den här uppgiften så att den körs som det tjänstkonto som ska märka och skydda filer och konfigurera sedan följande värden för åtgärderna:

Åtgärd:

Start a programProgram/skript:

Powershell.exeLägg till argument (valfritt):

-NoProfile -WindowStyle Hidden -command "&{C:\Scripts\Aipauthentication.ps1}"För argumentraden anger du din egen sökväg och filnamn, om dessa skiljer sig från exemplet.

Kör den här uppgiften manuellt.

Steg 5: Bekräfta att token har sparats och ta bort PowerShell-skriptet

Bekräfta att token nu lagras i mappen %localappdata%\Microsoft\MSIP för tjänstkontoprofilen. Det här värdet skyddas av tjänstkontot.

Ta bort PowerShell-skriptet som innehåller tokenvärdet (till exempel Aipauthentication.ps1).

Du kan också ta bort uppgiften. Om din token upphör att gälla måste du upprepa den här processen, i så fall kan det vara enklare att lämna den konfigurerade aktiviteten så att den är redo att köras igen när du kopierar över det nya PowerShell-skriptet med det nya tokenvärdet.

Nästa steg

Om du vill ha cmdlet-hjälp när du är i en PowerShell-session, skriver du Get-Help <cmdlet name> cmdlet och använder parametern -online för att läsa den senaste informationen. Exempel:

Get-Help Get-RMSTemplate -online

Läs följande ytterligare information som du kan behöva för att stödja Azure Information Protection-klienten: