Azure Security and Compliance Blueprint – Three-Tier IaaS-webbprogram för UK OFFICIAL

Översikt

Den här artikeln innehåller vägledning och automatiseringsskript för att leverera en webbbaserad arkitektur på tre nivåer i Microsoft Azure som är lämplig för hantering av många arbetsbelastningar som klassificerats som OFFICIELL i Storbritannien.

Med hjälp av en metod för infrastruktur som kod distribuerar uppsättningen Azure Resource Manager-mallar en miljö som överensstämmer med UK National Cyber Security Centre (NCSC) 14 Cloud Security Principles och Center for Internet Security (CIS) Critical Security Controls.

NCSC rekommenderar att deras molnsäkerhetsprinciper används av kunder för att utvärdera tjänstens säkerhetsegenskaper och för att förstå ansvarsfördelningen mellan kunden och leverantören. Vi har lämnat information mot var och en av dessa principer för att hjälpa dig att förstå ansvarsfördelningen.

Den här arkitekturen och motsvarande Azure Resource Manager-mallar stöds av Microsofts white paper, 14 Cloud Security Controls for UK cloud Using Microsoft Azure. I det här dokumentet beskrivs hur Azure-tjänster överensstämmer med de brittiska NCSC 14 Cloud Security-principerna, vilket gör det möjligt för organisationer att snabbt spåra sin förmåga att uppfylla sina efterlevnadsskyldigheter med hjälp av molnbaserade tjänster globalt och i Storbritannien i Microsoft Azure-molnet.

Den här mallen distribuerar infrastrukturen för arbetsbelastningen. Programkod och stöd för programvara på affärsnivå och datanivå måste installeras och konfigureras. Detaljerade distributionsinstruktioner finns här.

Om du inte har en Azure-prenumeration kan du registrera dig snabbt och enkelt – Kom igång med Azure.

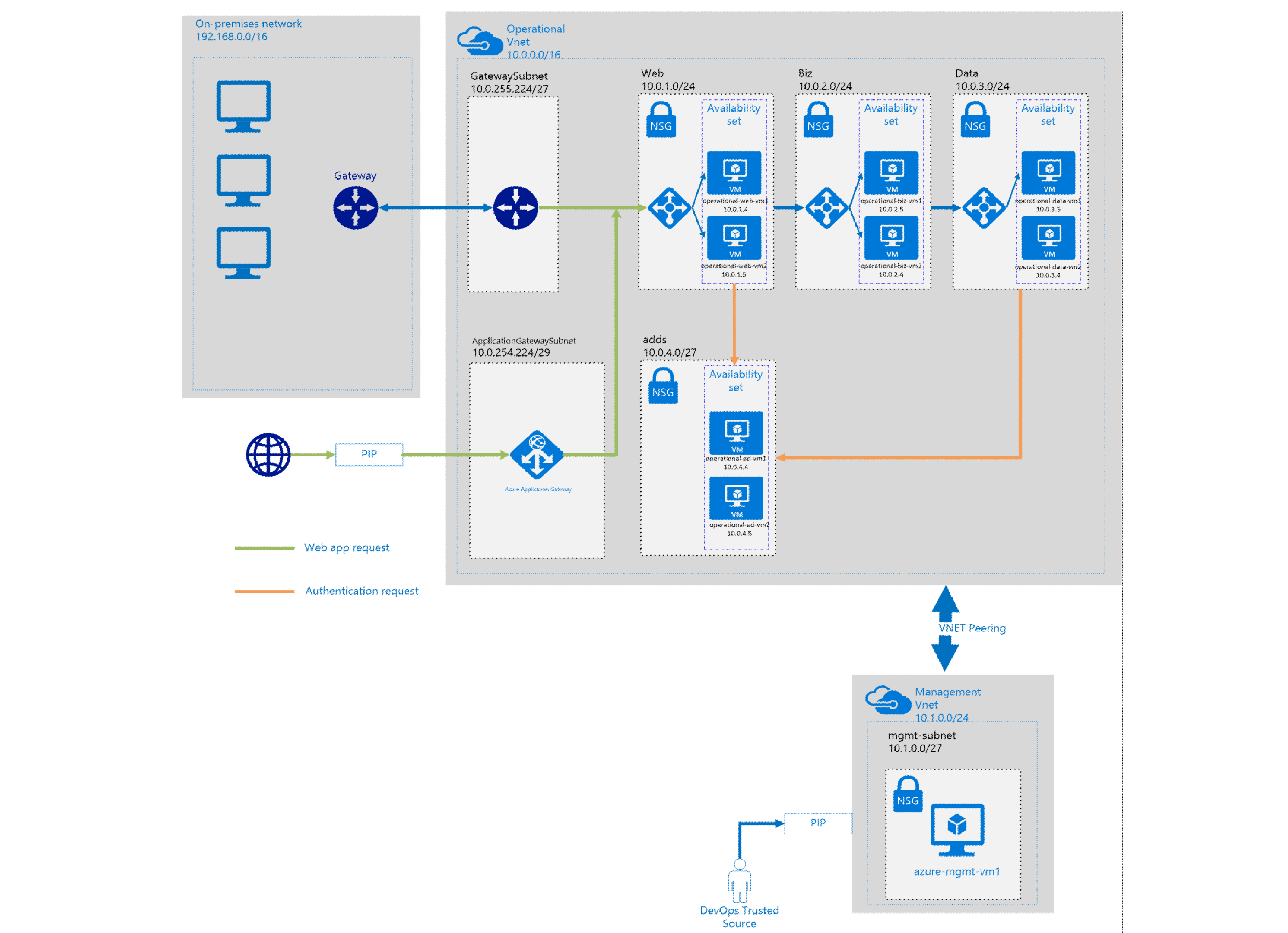

Arkitekturdiagram och komponenter

Azure-mallarna levererar en arkitektur för webbprogram med tre nivåer i en Azure-molnmiljö som stöder arbetsbelastningar med UK OFFICIAL. Arkitekturen ger en säker hybridmiljö som utökar ett lokalt nätverk till Azure så att webbaserade arbetsbelastningar kan nås på ett säkert sätt av företagsanvändare eller från Internet.

Den här lösningen använder följande Azure-tjänster. Information om distributionsarkitekturen finns i avsnittet distributionsarkitektur .

(1) /16 Virtual Network – Operativt virtuellt nätverk

- (3) /24 undernät – 3-nivå (Webb, Biz, Data)

- (1) /27 undernät – ADDS

- (1) /27 undernät – Gateway-undernät

- (1) /29 undernät – Application Gateway undernät

- Använder STANDARD (Azure-tillhandahållen) DNS

- Peering aktiverat för hantering av VNet

- Nätverkssäkerhetsgrupp (NSG) för hantering av trafikflöde

(1) /24 Virtual Network – Hantering av VNet

- (1) /27 undernät

- Använder (2) ADDS DNS- och (1) Azure DNS-poster

- Peering aktiverad för virtuellt nätverk i drift

- Nätverkssäkerhetsgrupp (NSG) för hantering av trafikflöde

(1) Application Gateway

- WAF – aktiverad

- WAF-läge – Skydd

- Regeluppsättning: OWASP 3.0

- HTTP-lyssnare på port 80

- Anslutning/trafik reglerad via NSG

- Offentlig IP-adressslutpunkt definierad (Azure)

(1) VPN – Routningsbaserad IPSec VPN-tunnel för plats 2-plats

- Offentlig IP-adressslutpunkt definierad (Azure)

- Anslutning/trafik reglerad via NSG

- (1) lokal nätverksgateway (lokal slutpunkt)

- (1) Azure-nätverksgateway (Azure-slutpunkt)

(9) Virtual Machines – Alla virtuella datorer distribueras med Azure IaaS Antimalware DSC-inställningar

(2) Active Directory Domain Services domänkontrollanter (Windows Server 2012 R2)

- (2) DNS-serverroller – 1 per virtuell dator

- (2) Nätverkskort som är anslutna till virtuellt nätverk i drift – 1 per virtuell dator

- Båda är domänanslutna till domänen som definieras i mallen

- Domän som skapats som en del av distributionen

(1) Jumpbox (Bastion Host) Management VM

- 1 nätverkskort i det virtuella hanteringsnätverket med offentlig IP-adress

- NSG används för att begränsa trafik (in/ut) till specifika källor

- Inte domänansluten

- 1 nätverkskort i det virtuella hanteringsnätverket med offentlig IP-adress

(2) Virtuella datorer på webbnivå

- (2) IIS-serverroller – 1 per virtuell dator

- (2) Nätverkskort som är anslutna till virtuellt nätverk i drift – 1 per virtuell dator

- Inte domänansluten

(2) Virtuella datorer på Biz-nivå

- (2) Nätverkskort som är anslutna till virtuellt nätverk i drift – 1 per virtuell dator

- Inte domänansluten

(2) Virtuella datorer på datanivå

- (2) Nätverkskort som är anslutna till virtuellt nätverk i drift – 1 per virtuell dator

- Inte domänansluten

Tillgänglighetsuppsättningar

- (1) Active Directory-domän VM-uppsättning för kontrollant – 2 virtuella datorer

- (1) Vm-uppsättning på webbnivå – 2 virtuella datorer

- (1) Biz Tier VM set – 2 virtuella datorer

- (1) Vm-uppsättning på datanivå – 2 virtuella datorer

Load Balancer

- (1) Webbnivå Load Balancer

- (1) Biz-nivå Load Balancer

- (1) Datanivå Load Balancer

Storage

- (14) Totalt antal lagringskonton

- Active Directory-domän Tillgänglighetsuppsättning för styrenhet

- (2) Primära lokalt redundanta lagringskonton (LRS) – 1 för varje virtuell dator

- (1) LRS-kontot (Diagnostic LocalLy Redundant Storage) för ADDS-tillgänglighetsuppsättningen

- Hantera virtuell jumpbox-dator

- (1) Primärt lokalt redundant lagringskonto (LRS) för den virtuella Jumpbox-datorn

- (1) LRS-kontot (Diagnostic LocalLy Redundant Storage) för den virtuella Jumpbox-datorn

- Virtuella datorer på webbnivå

- (2) Primära lokalt redundanta lagringskonton (LRS) – 1 för varje virtuell dator

- (1) LRS-konto (Diagnostic LocalLy Redundant Storage) för webbnivåtillgänglighetsuppsättningen

- Virtuella datorer på Biz-nivå

- (2) Primära lokalt redundanta lagringskonton (LRS) – 1 för varje virtuell dator

- (1) LRS-kontot (Diagnostic LocalLy Redundant Storage) för Biz-nivåtillgänglighetsuppsättningen

- Virtuella datorer på datanivå

- (2) Primära lokalt redundanta lagringskonton (LRS) – 1 för varje virtuell dator

- (1) LRS-konto (Diagnostic LocalLy Redundant Storage) för datanivåtillgänglighetsuppsättningen

- Active Directory-domän Tillgänglighetsuppsättning för styrenhet

Distributionsarkitektur:

Lokalt nätverk: Ett privat lokalt nätverk som implementeras i en organisation.

VNet för produktion: Det virtuella produktionsnätverket (Virtual Network) är värd för programmet och andra driftsresurser som körs i Azure. Varje virtuellt nätverk kan innehålla flera undernät som används för att isolera och hantera nätverkstrafik.

Webbnivå: Hanterar inkommande HTTP-begäranden. Svar returneras via den här nivån.

Affärsnivå: Implementerar affärsprocesser och annan funktionell logik för systemet.

Databasnivå: Tillhandahåller beständig datalagring med hjälp av SQL Server AlwaysOn-tillgänglighetsgrupper för hög tillgänglighet. Kunder kan använda Azure SQL Database som ett PaaS-alternativ.

Gateway: VPN Gateway ger anslutning mellan routrarna i det lokala nätverket och det virtuella produktionsnätverket.

Internet Gateway och offentlig IP-adress: Internetgatewayen exponerar programtjänster för användare via Internet. Trafik som kommer åt dessa tjänster skyddas med hjälp av en Application Gateway som erbjuder Layer 7-routnings- och belastningsutjämningsfunktioner med brandväggsskydd för webbaserade program (WAF).

VNet för hantering: Det här virtuella nätverket innehåller resurser som implementerar hanterings- och övervakningsfunktioner för de arbetsbelastningar som körs i det virtuella produktionsnätverket.

Jumpbox: Kallas även för en skyddsvärd, som är en säker virtuell dator i nätverket som administratörer använder för att ansluta till virtuella datorer i produktionsnätverket. Jumpboxen har en NSG som endast tillåter fjärrtrafik från offentliga IP-adresser på en säker lista. För att tillåta FJÄRRSKR-trafik (RDP) måste trafikkällan definieras i NSG:n. Hanteringen av produktionsresurser sker via RDP med hjälp av en skyddad virtuell Jumpbox-dator.

Användardefinierade vägar: Användardefinierade vägar används för att definiera flödet av IP-trafik i virtuella Azure-nätverk.

Nätverkspeerade virtuella nätverk: De virtuella nätverken för produktion och hantering är anslutna med VNet-peering. Dessa virtuella nätverk hanteras fortfarande som separata resurser, men visas som en för alla anslutningsändamål för dessa virtuella datorer. Dessa nätverk kommunicerar direkt med varandra med hjälp av privata IP-adresser. VNet-peering omfattas av att de virtuella nätverken finns i samma Azure-region.

Nätverkssäkerhetsgrupper: NSG:er innehåller Access Control listor som tillåter eller nekar trafik i ett virtuellt nätverk. NSG:er kan användas för att skydda trafik på undernäts- eller enskild VM-nivå.

Active Directory Domain Services (AD DS): Den här arkitekturen tillhandahåller en dedikerad Active Directory Domain Services distribution.

Loggning och granskning: Azure-aktivitetsloggen registrerar åtgärder som vidtas på resurserna i din prenumeration, till exempel vem som initierade åtgärden, när åtgärden inträffade, status för åtgärden och värdena för andra egenskaper som kan hjälpa dig att undersöka åtgärden. Azure Activity Log är en Azure-plattformstjänst som samlar in alla åtgärder i en prenumeration. Loggar kan arkiveras eller exporteras om det behövs.

Nätverksövervakning och aviseringar: Azure Network Watcher är en plattformstjänst som tillhandahåller insamling av nätverkspaket, flödesloggning, topologiverktyg och diagnostik för nätverkstrafik i dina virtuella nätverk.

Vägledning och rekommendationer

Affärskontinuitet

Hög tillgänglighet: Serverarbetsbelastningar grupperas i en tillgänglighetsuppsättning för att säkerställa hög tillgänglighet för virtuella datorer i Azure. Den här konfigurationen säkerställer att minst en virtuell dator är tillgänglig under en planerad eller oplanerad underhållshändelse och uppfyller serviceavtalet på 99,95 % för Azure.

Loggning och granskning

Övervakning: Azure Monitor är plattformstjänsten som tillhandahåller en enda källa för övervakning av aktivitetsloggen, mått och diagnostikloggar för alla dina Azure-resurser. Azure Monitor kan konfigureras för att visualisera, fråga, dirigera, arkivera och agera på mått och loggar som kommer från resurser i Azure. Vi rekommenderar att resursbaserade Access Control används för att skydda spårningsloggen för att säkerställa att användarna inte har möjlighet att ändra loggarna.

Aktivitetsloggar: Konfigurera Azure-aktivitetsloggar för att ge insikter om de åtgärder som utfördes på resurser i din prenumeration.

Diagnostikloggar: Diagnostikloggar är alla loggar som genereras av en resurs. Dessa loggar kan omfatta Windows-händelsesystemloggar, blobar, tabeller och köloggar.

Brandväggsloggar: Application Gateway innehåller fullständig diagnostik och åtkomstloggar. Brandväggsloggar är tillgängliga för Application Gateway-resurser som har WAF aktiverat.

Loggarkivering: Loggdatalagring kan konfigureras för att skriva till ett centraliserat Azure Storage-konto för arkivering och en definierad kvarhållningsperiod. Loggar kan bearbetas med hjälp av Azure Monitor-loggar eller av SIEM-system från tredje part.

Identitet

Active Directory Domain Services: Den här arkitekturen levererar en Active Directory Domain Services distribution i Azure. Specifika rekommendationer för att implementera Active Directory i Azure finns i följande artiklar:

Utöka Active Directory Domain Services (AD DS) till Azure.

Riktlinjer för att distribuera Windows Server Active Directory på Azure Virtual Machines.

Active Directory-integrering: Som ett alternativ till en dedikerad AD DS-arkitektur kan kunder vilja använda Azure Active Directory-integrering eller Active Directory i Azure som är anslutet till en lokal skog.

Säkerhet

Hanteringssäkerhet: Den här skissen gör att administratörer kan ansluta till hanterings-VNet och Jumpbox med RDP från en betrodd källa. Nätverkstrafik för det virtuella hanteringsnätverket styrs med hjälp av NSG:er. Åtkomsten till port 3389 är begränsad till trafik från ett betrott IP-intervall som kan komma åt undernätet som innehåller Jumpbox.

Kunder kan också överväga att använda en förbättrad administrativ säkerhetsmodell för att skydda miljön när de ansluter till hanterings-VNet och Jumpbox. Vi föreslår att kunder med förbättrad säkerhet använder en privileged access-arbetsstation och EN RDGateway-konfiguration. Användningen av virtuella nätverksinstallationer och offentliga/privata DMZ:ar ger ytterligare säkerhetsförbättringar.

Skydd av nätverket: Nätverkssäkerhetsgrupper (NSG:er) rekommenderas för varje undernät för att ge en andra skyddsnivå mot inkommande trafik som kringgår en felaktigt konfigurerad eller inaktiverad gateway. Exempel – Resource Manager mall för att distribuera en NSG.

Skydda offentliga slutpunkter: Internetgatewayen exponerar programtjänster för användare via Internet. Trafik som kommer åt dessa tjänster skyddas med hjälp av en Application Gateway, som tillhandahåller en Web Application Firewall- och HTTPS-protokollhantering.

IP-intervall: IP-intervallen i arkitekturen är föreslagna intervall. Kunder rekommenderas att överväga sin egen miljö och använda lämpliga intervall.

Hybridanslutning: De molnbaserade arbetsbelastningarna är anslutna till det lokala datacentret via IPSEC VPN med hjälp av Azure VPN Gateway. Kunderna bör se till att de använder en lämplig VPN Gateway för att ansluta till Azure. Exempel – VPN Gateway Resource Manager mall. Kunder som kör storskaliga verksamhetskritiska arbetsbelastningar med stordatakrav kanske vill överväga en hybridnätverksarkitektur med ExpressRoute för privat nätverksanslutning till Microsofts molntjänster.

Separation av problem: Den här referensarkitekturen separerar de virtuella nätverken för hanteringsåtgärder och affärsverksamhet. Separata virtuella nätverk och undernät tillåter trafikhantering, inklusive trafikingress- och utgående begränsningar, med hjälp av nätverkssäkerhetsgrupper mellan nätverkssegment som följer Microsofts molntjänster och bästa praxis för nätverkssäkerhet .

Resurshantering: Azure-resurser som virtuella datorer, virtuella nätverk och lastbalanserare hanteras genom att de grupperas i Azure-resursgrupper. Resursbaserade Access Control roller kan sedan tilldelas till varje resursgrupp för att begränsa åtkomsten till endast behöriga användare.

Access Control begränsningar: Använd rollbaserade Access Control (RBAC) för att hantera resurser i ditt program med hjälp av anpassade roller RBAC kan användas för att begränsa de åtgärder som DevOps kan utföra på varje nivå. När du beviljar behörighet använder du principen om minsta behörighet. Logga alla administrativa åtgärder och utför regelbundna granskningar för att säkerställa att inga ändringar i konfigurationen har planerats.

Internetåtkomst: Den här referensarkitekturen använder Azure Application Gateway som internetuppkopplad gateway och lastbalanserare. Vissa kunder kan också överväga att använda virtuella nätverksinstallationer från tredje part för ytterligare lager av nätverkssäkerhet som ett alternativ till Azure Application Gateway.

Azure Security Center: Azure Security Center ger en central vy över säkerhetsstatusen för resurser i prenumerationen och ger rekommendationer som hjälper till att förhindra komprometterade resurser. Det kan också användas för att aktivera mer detaljerade principer. Principer kan till exempel tillämpas på specifika resursgrupper, vilket gör att företaget kan anpassa sin hållning efter risk. Vi rekommenderar att kunderna aktiverar Azure Security Center i sin Azure-prenumeration.

Efterlevnadsdokumentation för NCSC Cloud Security Principles

Crown Commercial Service (en byrå som arbetar för att förbättra kommersiell verksamhet och upphandling av regeringen) förnyade klassificeringen av Microsofts företagsmolntjänster inom omfattningen till G-Cloud v6, som täcker alla dess erbjudanden på OFFICIAL-nivå. Information om Azure och G-Cloud finns i Sammanfattning av Azure UK G-Cloud-säkerhetsutvärdering.

Den här skissen överensstämmer med de 14 molnsäkerhetsprinciper som dokumenteras i NCSC Cloud Security Principles för att säkerställa en miljö som stöder arbetsbelastningar som klassificeras som UK-OFFICIAL.

I Matrisen för kundansvar (Excel-arbetsbok) visas alla 14 molnsäkerhetsprinciper och matrisen anger för varje princip (eller principunderdel), om principimplementeringen är Microsofts, kundens eller delas mellan de två.

Principimplementeringsmatrisen (Excel-arbetsbok) visar alla 14 molnsäkerhetsprinciper, och matrisen anger för varje princip (eller principunderdel) som är utsedd till ett kundansvar i matrisen för kundansvar, 1) om skissautomatiseringen implementerar principen och 2) en beskrivning av hur implementeringen överensstämmer med principkraven.

Dessutom publicerade Cloud Security Alliance (CSA) cloud control matrix för att stödja kunder i utvärderingen av molnleverantörer och för att identifiera frågor som bör besvaras innan du flyttar till molntjänster. Som svar svarade Microsoft Azure på CSA Consensus Assessment Initiative Questionnaire (CSA CAIQ), som beskriver hur Microsoft hanterar de föreslagna principerna.

Distribuera lösningen

Det finns två metoder som distributionsanvändare kan använda för att distribuera den här skissautomationen. Den första metoden använder ett PowerShell-skript, medan den andra metoden använder Azure Portal för att distribuera referensarkitekturen. Detaljerade distributionsinstruktioner finns här.

Disclaimer

- This document is for informational purposes only. MICROSOFT LÄMNAR INGA GARANTIER, UTTRYCKLIGA, UNDERFÖRSTÅDDA ELLER LAGSTADGADE, OM INFORMATIONEN I DET HÄR DOKUMENTET. Det här dokumentet tillhandahålls "i nuläget". Information och åsikter som uttrycks i det här dokumentet, inklusive URL-adresser och andra webbplatsreferenser på Internet, kan ändras utan föregående meddelande. Kunder som läser det här dokumentet riskerar att använda det.

- Det här dokumentet ger inte kunderna några juridiska rättigheter till immateriella rättigheter i microsofts produkter eller lösningar.

- Kunder kan kopiera och använda det här dokumentet för interna referensändamål.

- Vissa rekommendationer i det här dokumentet kan leda till ökad användning av data, nätverk eller beräkningsresurser i Azure och kan öka kundens kostnader för Azure-licenser eller prenumerationer.

- Den här arkitekturen är avsedd att fungera som en grund för kunder att anpassa sig till sina specifika krav och bör inte användas som den är i en produktionsmiljö.

- Det här dokumentet är utvecklat som en referens och bör inte användas för att definiera alla sätt som en kund kan uppfylla specifika efterlevnadskrav och föreskrifter på. Kunder bör söka juridisk support från organisationen om godkända kundimplementeringar.