Azure Disk Encryption med Microsoft Entra-ID för virtuella Windows-datorer (tidigare version)

Gäller för: ✔️ Virtuella Windows-datorer

Den nya versionen av Azure Disk Encryption eliminerar kravet på att tillhandahålla en Microsoft Entra-programparameter för att aktivera diskkryptering för virtuella datorer. Med den nya versionen behöver du inte längre ange Microsoft Entra-autentiseringsuppgifter under steget aktivera kryptering. Alla nya virtuella datorer måste krypteras utan Microsoft Entra-programparametrarna med den nya versionen. Information om hur du aktiverar diskkryptering för virtuella datorer med den nya versionen finns i Azure Disk Encryption for Windows VMS ( Azure Disk Encryption for Windows VMS). Virtuella datorer som redan har krypterats med Microsoft Entra-programparametrar stöds fortfarande och bör fortsätta att underhållas med Microsoft Entra-syntaxen.

Du kan aktivera många diskkrypteringsscenarier och stegen kan variera beroende på scenariot. Följande avsnitt beskriver scenarierna mer detaljerat för virtuella Windows IaaS-datorer. Innan du kan använda diskkryptering måste förhandskraven för Azure Disk Encryption slutföras.

Viktigt!

Du bör ta en ögonblicksbild och/eller skapa en säkerhetskopia innan diskarna krypteras. Säkerhetskopior säkerställer att ett återställningsalternativ är möjligt om ett oväntat fel inträffar under krypteringen. Virtuella datorer med hanterade diskar kräver en säkerhetskopia innan kryptering sker. När en säkerhetskopia har gjorts kan du använda cmdleten Set-AzVMDiskEncryptionExtension för att kryptera hanterade diskar genom att ange parametern -skipVmBackup. Mer information om hur du säkerhetskopierar och återställer krypterade virtuella datorer finns i Säkerhetskopiera och återställa krypterade virtuella Azure-datorer.

Kryptering eller inaktivering av kryptering kan leda till att en virtuell dator startas om.

Aktivera kryptering på nya virtuella IaaS-datorer som skapats från Marketplace

Du kan aktivera diskkryptering på den nya virtuella IaaS Windows-datorn från Marketplace i Azure med hjälp av en Resource Manager-mall. Mallen skapar en ny krypterad virtuell Windows-dator med galleriavbildningen Windows Server 2012.

I Resource Manager-mallen klickar du på Distribuera till Azure.

Välj prenumeration, resursgrupp, resursgruppsplats, parametrar, juridiska villkor och avtal. Klicka på Köp för att distribuera en ny virtuell IaaS-dator där kryptering är aktiverat.

När du har distribuerat mallen kontrollerar du krypteringsstatusen för den virtuella datorn med hjälp av önskad metod:

Verifiera med Azure CLI med kommandot az vm encryption show .

az vm encryption show --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup"Verifiera med Azure PowerShell med hjälp av cmdleten Get-AzVmDiskEncryptionStatus .

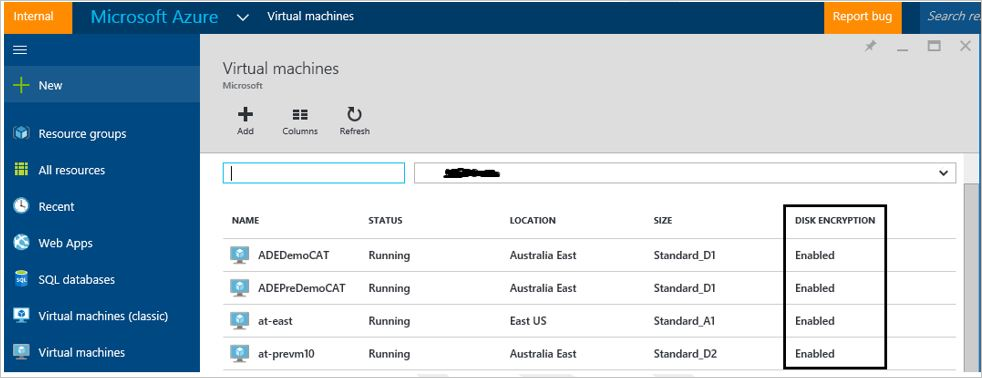

Get-AzVmDiskEncryptionStatus -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'Välj den virtuella datorn och klicka sedan på Diskar under rubriken Inställningar för att verifiera krypteringsstatus i portalen. I diagrammet under Kryptering ser du om det är aktiverat.

I följande tabell visas Resource Manager-mallparametrarna för nya virtuella datorer från Marketplace-scenariot med hjälp av Microsoft Entra-klient-ID:

| Parameter | Beskrivning |

|---|---|

| adminUserName | Administratörsanvändarnamn för den virtuella datorn. |

| adminPassword | Administratörsanvändarlösenord för den virtuella datorn. |

| newStorageAccountName | Namnet på lagringskontot för lagring av virtuella operativsystem och virtuella dataHD:er. |

| vmSize | Storleken på den virtuella datorn. För närvarande stöds endast Standard A-, D- och G-serien. |

| virtualNetworkName | Namnet på det virtuella nätverk som det virtuella datorkortet ska tillhöra. |

| subnetName | Namnet på undernätet i det virtuella nätverk som vm-nätverkskortet ska tillhöra. |

| AADClientID | Klient-ID för Microsoft Entra-programmet som har behörighet att skriva hemligheter till ditt nyckelvalv. |

| AADClientSecret | Klienthemlighet för Microsoft Entra-programmet som har behörighet att skriva hemligheter till ditt nyckelvalv. |

| keyVaultURL | URL för nyckelvalvet som BitLocker-nyckeln ska laddas upp till. Du kan hämta den med hjälp av cmdleten (Get-AzKeyVault -VaultName "MyKeyVault" -ResourceGroupName "MyKeyVaultResourceGroupName").VaultURI eller Azure CLI az keyvault show --name "MySecureVault" --query properties.vaultUri |

| keyEncryptionKeyURL | URL för nyckelkrypteringsnyckeln som används för att kryptera den genererade BitLocker-nyckeln (valfritt). KeyEncryptionKeyURL är en valfri parameter. Du kan ta med din egen KEK för att ytterligare skydda datakrypteringsnyckeln (lösenfrashemlighet) i ditt nyckelvalv. |

| keyVaultResourceGroup | Resursgrupp för nyckelvalvet. |

| vmName | Namnet på den virtuella dator som krypteringsåtgärden ska utföras på. |

Aktivera kryptering på befintliga eller kör virtuella IaaS Windows-datorer

I det här scenariot kan du aktivera kryptering med hjälp av en mall, PowerShell-cmdletar eller CLI-kommandon. I följande avsnitt beskrivs mer detaljerat hur du aktiverar Azure Disk Encryption.

Aktivera kryptering på befintliga eller virtuella datorer som körs med Azure PowerShell

Använd cmdleten Set-AzVMDiskEncryptionExtension för att aktivera kryptering på en virtuell IaaS-dator som körs i Azure. Information om hur du aktiverar kryptering med Azure Disk Encryption med hjälp av PowerShell-cmdletar finns i blogginläggen Utforska Azure Disk Encryption med Azure PowerShell – del 1 och Utforska Azure Disk Encryption med Azure PowerShell – del 2.

Kryptera en virtuell dator som körs med hjälp av en klienthemlighet: Skriptet nedan initierar dina variabler och kör cmdleten Set-AzVMDiskEncryptionExtension. Resursgruppen, den virtuella datorn, nyckelvalvet, Microsoft Entra-appen och klienthemligheten bör redan ha skapats som förutsättningar. Ersätt MyKeyVaultResourceGroup, MyVirtualMachineResourceGroup, MySecureVM, MySecureVault, My-AAD-client-ID och My-AAD-client-secret med dina värden.

$KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MySecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGName -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId;Kryptera en virtuell dator som körs med hjälp av KEK för att omsluta klienthemligheten: Med Azure Disk Encryption kan du ange en befintlig nyckel i nyckelvalvet för att omsluta diskkrypteringshemligheter som genererades när kryptering aktiverades. När en nyckelkrypteringsnyckel har angetts använder Azure Disk Encryption den nyckeln för att omsluta krypteringshemligheterna innan du skriver till Key Vault.

$KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MyExtraSecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $keyEncryptionKeyName = 'MyKeyEncryptionKey'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; $keyEncryptionKeyUrl = (Get-AzKeyVaultKey -VaultName $KeyVaultName -Name $keyEncryptionKeyName).Key.kid; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGname -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -KeyEncryptionKeyUrl $keyEncryptionKeyUrl -KeyEncryptionKeyVaultId $KeyVaultResourceId;Kommentar

Syntaxen för värdet för parametern disk-encryption-keyvault är den fullständiga identifierarsträngen: /subscriptions/[subscription-id-guid]/resourceGroups/[resource-group-name]/providers/Microsoft.KeyVault/vaults/[keyvault--name] Syntaxen för värdet för parametern key-encryption-key är den fullständiga URI:n för KEK som i: https://[keyvault-name].vault.azure.net/keys/[kekname]/[kek-unique-id]

Kontrollera att diskarna är krypterade: Om du vill kontrollera krypteringsstatusen för en virtuell IaaS-dator använder du cmdleten Get-AzVmDiskEncryptionStatus .

Get-AzVmDiskEncryptionStatus -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'Inaktivera diskkryptering: Om du vill inaktivera krypteringen använder du cmdleten Disable-AzureRmVMDiskEncryption .

Disable-AzVMDiskEncryption -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'

Aktivera kryptering på befintliga eller virtuella datorer som körs med Azure CLI

Använd kommandot az vm encryption enable för att aktivera kryptering på en virtuell IaaS-dator som körs i Azure.

Kryptera en virtuell dator som körs med hjälp av en klienthemlighet:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI/my Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --volume-type [All|OS|Data]Kryptera en virtuell dator som körs med hjälp av KEK för att omsluta klienthemligheten:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI which is the Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --key-encryption-key "MyKEK_URI" --key-encryption-keyvault "MySecureVaultContainingTheKEK" --volume-type [All|OS|Data]Kommentar

Syntaxen för värdet för parametern disk-encryption-keyvault är den fullständiga identifierarsträngen: /subscriptions/[subscription-id-guid]/resourceGroups/[resource-group-name]/providers/Microsoft.KeyVault/vaults/[keyvault--name] Syntaxen för värdet för parametern key-encryption-key är den fullständiga URI:n för KEK som i: https://[keyvault-name].vault.azure.net/keys/[kekname]/[kek-unique-id]

Kontrollera att diskarna är krypterade: Om du vill kontrollera krypteringsstatusen för en virtuell IaaS-dator använder du kommandot az vm encryption show .

az vm encryption show --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup"Inaktivera kryptering: Om du vill inaktivera kryptering använder du kommandot az vm encryption disable .

az vm encryption disable --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup" --volume-type [ALL, DATA, OS]

Använda Resource Manager-mallen

Du kan aktivera diskkryptering på befintliga eller köra virtuella IaaS Windows-datorer i Azure med hjälp av Resource Manager-mallen för att kryptera en virtuell Windows-dator som körs.

I azure-snabbstartsmallen klickar du på Distribuera till Azure.

Välj prenumeration, resursgrupp, resursgruppsplats, parametrar, juridiska villkor och avtal. Klicka på Köp för att aktivera kryptering på den befintliga eller aktiva virtuella IaaS-datorn.

I följande tabell visas resource manager-mallparametrarna för befintliga eller virtuella datorer som använder ett Microsoft Entra-klient-ID:

| Parameter | Beskrivning |

|---|---|

| AADClientID | Klient-ID för Microsoft Entra-programmet som har behörighet att skriva hemligheter till nyckelvalvet. |

| AADClientSecret | Klienthemlighet för Microsoft Entra-programmet som har behörighet att skriva hemligheter till nyckelvalvet. |

| keyVaultName | Namnet på nyckelvalvet som BitLocker-nyckeln ska laddas upp till. Du kan hämta den med hjälp av cmdleten (Get-AzKeyVault -ResourceGroupName <MyKeyVaultResourceGroupName>). Vaultname eller Azure CLI-kommandot az keyvault list --resource-group "MySecureGroup" |

| keyEncryptionKeyURL | URL för nyckelkrypteringsnyckeln som används för att kryptera den genererade BitLocker-nyckeln. Den här parametern är valfri om du väljer nokek i listrutan UseExistingKek. Om du väljer kek i listrutan UseExistingKek måste du ange värdet keyEncryptionKeyURL . |

| volumeType | Typ av volym som krypteringsåtgärden utförs på. Giltiga värden är OS, Data och Alla. |

| sequenceVersion | Sekvensversion av BitLocker-åtgärden. Öka det här versionsnumret varje gång en diskkrypteringsåtgärd utförs på samma virtuella dator. |

| vmName | Namnet på den virtuella dator som krypteringsåtgärden ska utföras på. |

Nya virtuella IaaS-datorer som skapats från kundkrypterad virtuell hårddisk och krypteringsnycklar

I det här scenariot kan du aktivera kryptering med hjälp av Resource Manager-mallen, PowerShell-cmdletar eller CLI-kommandon. I följande avsnitt beskrivs i detalj Resource Manager-mallen och CLI-kommandona.

Använd anvisningarna i bilagan för att förbereda förkrypterade avbildningar som kan användas i Azure. När avbildningen har skapats kan du använda stegen i nästa avsnitt för att skapa en krypterad virtuell Azure-dator.

Kryptera virtuella datorer med förkrypterade virtuella hårddiskar med Azure PowerShell

Du kan aktivera diskkryptering på din krypterade virtuella hårddisk med hjälp av PowerShell-cmdleten Set-AzVMOSDisk. I exemplet nedan visas några vanliga parametrar.

$VirtualMachine = New-AzVMConfig -VMName "MySecureVM" -VMSize "Standard_A1"

$VirtualMachine = Set-AzVMOSDisk -VM $VirtualMachine -Name "SecureOSDisk" -VhdUri "os.vhd" Caching ReadWrite -Windows -CreateOption "Attach" -DiskEncryptionKeyUrl "https://mytestvault.vault.azure.net/secrets/Test1/514ceb769c984379a7e0230bddaaaaaa" -DiskEncryptionKeyVaultId "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myKVresourcegroup/providers/Microsoft.KeyVault/vaults/mytestvault"

New-AzVM -VM $VirtualMachine -ResourceGroupName "MyVirtualMachineResourceGroup"

Aktivera kryptering på en nyligen tillagda datadisk

Du kan lägga till en ny disk på en virtuell Windows-dator med PowerShell eller via Azure-portalen.

Aktivera kryptering på en nyligen tillagda disk med Azure PowerShell

När du använder PowerShell för att kryptera en ny disk för virtuella Windows-datorer ska en ny sekvensversion anges. Sekvensversionen måste vara unik. Skriptet nedan genererar ett GUID för sekvensversionen. I vissa fall kan en nyligen tillagda datadisk krypteras automatiskt av Azure Disk Encryption-tillägget. Automatisk kryptering sker vanligtvis när den virtuella datorn startas om när den nya disken är online. Detta beror vanligtvis på att "Alla" angavs för volymtypen när diskkryptering tidigare kördes på den virtuella datorn. Om automatisk kryptering sker på en nyligen tillagda datadisk rekommenderar vi att du kör cmdleten Set-AzVmDiskEncryptionExtension igen med en ny sekvensversion. Om den nya datadisken krypteras automatiskt och du inte vill krypteras dekrypterar du först alla enheter och krypterar sedan om med en ny sekvensversion som anger operativsystem för volymtypen.

Kryptera en virtuell dator som körs med hjälp av en klienthemlighet: Skriptet nedan initierar dina variabler och kör cmdleten Set-AzVMDiskEncryptionExtension. Resursgruppen, den virtuella datorn, nyckelvalvet, Microsoft Entra-appen och klienthemligheten bör redan ha skapats som förutsättningar. Ersätt MyKeyVaultResourceGroup, MyVirtualMachineResourceGroup, MySecureVM, MySecureVault, My-AAD-client-ID och My-AAD-client-secret med dina värden. I det här exemplet används "Alla" för parametern -VolumeType, som innehåller både OS- och datavolymer. Om du bara vill kryptera OS-volymen använder du "OS" för parametern -VolumeType.

$sequenceVersion = [Guid]::NewGuid(); $KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MySecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGname -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -VolumeType 'all' –SequenceVersion $sequenceVersion;Kryptera en virtuell dator som körs med hjälp av KEK för att omsluta klienthemligheten: Med Azure Disk Encryption kan du ange en befintlig nyckel i nyckelvalvet för att omsluta diskkrypteringshemligheter som genererades när kryptering aktiverades. När en nyckelkrypteringsnyckel har angetts använder Azure Disk Encryption den nyckeln för att omsluta krypteringshemligheterna innan du skriver till Key Vault. I det här exemplet används "Alla" för parametern -VolumeType, som innehåller både OS- och datavolymer. Om du bara vill kryptera OS-volymen använder du "OS" för parametern -VolumeType.

$sequenceVersion = [Guid]::NewGuid(); $KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MyExtraSecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $keyEncryptionKeyName = 'MyKeyEncryptionKey'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; $keyEncryptionKeyUrl = (Get-AzKeyVaultKey -VaultName $KeyVaultName -Name $keyEncryptionKeyName).Key.kid; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGname -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -KeyEncryptionKeyUrl $keyEncryptionKeyUrl -KeyEncryptionKeyVaultId $KeyVaultResourceId -VolumeType 'all' –SequenceVersion $sequenceVersion;Kommentar

Syntaxen för värdet för parametern disk-encryption-keyvault är den fullständiga identifierarsträngen: /subscriptions/[subscription-id-guid]/resourceGroups/[resource-group-name]/providers/Microsoft.KeyVault/vaults/[keyvault--name] Syntaxen för värdet för parametern key-encryption-key är den fullständiga URI:n för KEK som i: https://[keyvault-name].vault.azure.net/keys/[kekname]/[kek-unique-id]

Aktivera kryptering på en nyligen tillagda disk med Azure CLI

Azure CLI-kommandot tillhandahåller automatiskt en ny sekvensversion när du kör kommandot för att aktivera kryptering. Acceptabla värden för parametern volume-yype är Alla, OS och Data. Du kan behöva ändra volymtypsparametern till OS eller Data om du bara krypterar en typ av disk för den virtuella datorn. Exemplen använder "Alla" för parametern volymtyp.

Kryptera en virtuell dator som körs med hjälp av en klienthemlighet:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI/my Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --volume-type "All"Kryptera en virtuell dator som körs med hjälp av KEK för att omsluta klienthemligheten:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI which is the Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --key-encryption-key "MyKEK_URI" --key-encryption-keyvault "MySecureVaultContainingTheKEK" --volume-type "all"

Aktivera kryptering med hjälp av Microsoft Entra-klientcertifikatbaserad autentisering.

Du kan använda klientcertifikatautentisering med eller utan KEK. Innan du använder PowerShell-skripten bör du redan ha certifikatet uppladdat till nyckelvalvet och distribuerat till den virtuella datorn. Om du använder KEK också bör KEK redan finnas. Mer information finns i avsnittet Certifikatbaserad autentisering för Microsoft Entra-ID i förutsättningarna.

Aktivera kryptering med certifikatbaserad autentisering med Azure PowerShell

## Fill in 'MyVirtualMachineResourceGroup', 'MyKeyVaultResourceGroup', 'My-AAD-client-ID', 'MySecureVault, and 'MySecureVM'.

$VMRGName = 'MyVirtualMachineResourceGroup'

$KVRGname = 'MyKeyVaultResourceGroup';

$AADClientID ='My-AAD-client-ID';

$KeyVaultName = 'MySecureVault';

$VMName = 'MySecureVM';

$KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname;

$diskEncryptionKeyVaultUrl = $KeyVault.VaultUri;

$KeyVaultResourceId = $KeyVault.ResourceId;

# Fill in the certificate path and the password so the thumbprint can be set as a variable.

$certPath = '$CertPath = "C:\certificates\mycert.pfx';

$CertPassword ='Password'

$Cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2($CertPath, $CertPassword)

$aadClientCertThumbprint = $cert.Thumbprint;

# Enable disk encryption using the client certificate thumbprint

Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGName -VMName $VMName -AadClientID $AADClientID -AadClientCertThumbprint $AADClientCertThumbprint -DiskEncryptionKeyVaultUrl $DiskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId

Aktivera kryptering med hjälp av certifikatbaserad autentisering och en KEK med Azure PowerShell

# Fill in 'MyVirtualMachineResourceGroup', 'MyKeyVaultResourceGroup', 'My-AAD-client-ID', 'MySecureVault,, 'MySecureVM', and "KEKName.

$VMRGName = 'MyVirtualMachineResourceGroup';

$KVRGname = 'MyKeyVaultResourceGroup';

$AADClientID ='My-AAD-client-ID';

$KeyVaultName = 'MySecureVault';

$VMName = 'MySecureVM';

$keyEncryptionKeyName ='KEKName';

$KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname;

$diskEncryptionKeyVaultUrl = $KeyVault.VaultUri;

$KeyVaultResourceId = $KeyVault.ResourceId;

$keyEncryptionKeyUrl = (Get-AzKeyVaultKey -VaultName $KeyVaultName -Name $keyEncryptionKeyName).Key.kid;

## Fill in the certificate path and the password so the thumbprint can be read and set as a variable.

$certPath = '$CertPath = "C:\certificates\mycert.pfx';

$CertPassword ='Password'

$Cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2($CertPath, $CertPassword)

$aadClientCertThumbprint = $cert.Thumbprint;

# Enable disk encryption using the client certificate thumbprint and a KEK

Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGName -VMName $VMName -AadClientID $AADClientID -AadClientCertThumbprint $AADClientCertThumbprint -DiskEncryptionKeyVaultUrl $DiskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -KeyEncryptionKeyUrl $keyEncryptionKeyUrl -KeyEncryptionKeyVaultId $KeyVaultResourceId

Inaktivera kryptering

Du kan inaktivera kryptering med hjälp av Azure PowerShell, Azure CLI eller med en Resource Manager-mall.

Inaktivera diskkryptering med Azure PowerShell: Om du vill inaktivera krypteringen använder du cmdleten Disable-AzureRmVMDiskEncryption .

Disable-AzVMDiskEncryption -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'Inaktivera kryptering med Azure CLI: Om du vill inaktivera kryptering använder du kommandot az vm encryption disable .

az vm encryption disable --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup" --volume-type [ALL, DATA, OS]Inaktivera kryptering med en Resource Manager-mall:

- Klicka på Distribuera till Azure från mallen Inaktivera diskkryptering vid körning av virtuell Windows-dator .

- Välj prenumeration, resursgrupp, plats, virtuell dator, juridiska villkor och avtal.

- Klicka på Köp för att inaktivera diskkryptering på en virtuell Windows-dator som körs.