Konfigurera serverinställningar för P2S VPN-certifikatautentisering – PowerShell

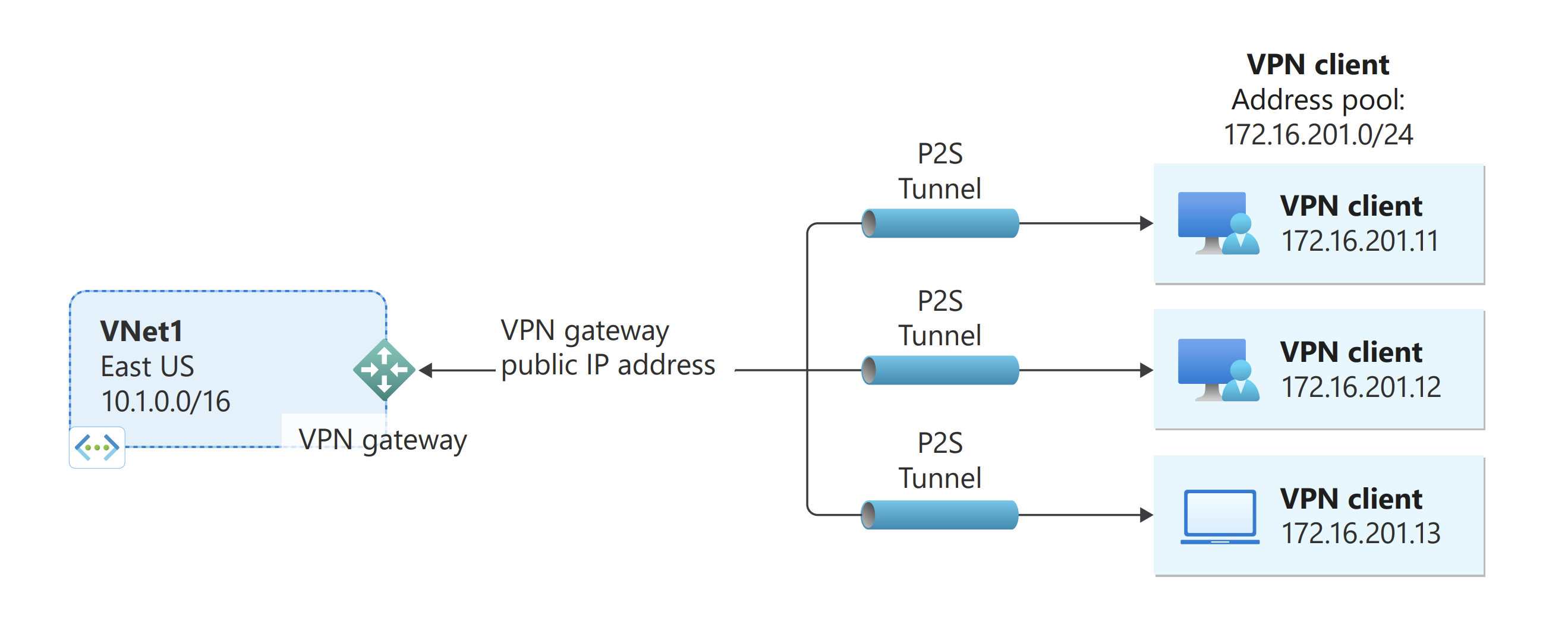

Den här artikeln hjälper dig att konfigurera en punkt-till-plats-VPN (P2S) för att på ett säkert sätt ansluta enskilda klienter som kör Windows, Linux eller macOS till ett virtuellt Azure-nätverk (VNet). P2S VPN-anslutningar är användbara när du vill ansluta till ditt virtuella nätverk från en fjärrplats, till exempel när du distansar hemifrån eller en konferens.

Du kan också använda P2S i stället för en plats-till-plats-VPN-anslutning när du bara har ett fåtal klienter som behöver ansluta till ett VNet. P2S-anslutningar kräver ingen VPN-enhet eller en offentlig IP-adress. P2S skapar VPN-anslutningen via SSTP (Secure Socket Tunneling Protocol) eller IKEv2.

Mer information om P2S VPN finns i Om P2S VPN. Information om hur du skapar den här konfigurationen med hjälp av Azure-portalen finns i Konfigurera ett punkt-till-plats-VPN med hjälp av Azure-portalen.

P2S Azure-certifikatautentiseringsanslutningar använder följande objekt, som du konfigurerar i den här övningen:

- En RouteBased VPN gateway.

- Den offentliga nyckeln (CER-fil) för ett rotcertifikat, som överförts till Azure. När certifikatet har laddats upp betraktas det som ett betrott certifikat och används för autentisering.

- Ett klientcertifikat som genereras från rotcertifikatet. Klientcertifikatet installeras på varje klientdator som ska ansluta till VNet. Det här certifikatet används för klientautentisering.

- VPN-klientkonfigurationsfiler. VPN-klienten konfigureras med vpn-klientkonfigurationsfiler. Dessa filer innehåller nödvändig information för att klienten ska kunna ansluta till det virtuella nätverket. Alla klienter som ansluter måste vara konfigurerade med inställningarna i konfigurationsfilerna.

Förutsättningar

Kontrollera att du har en Azure-prenumeration. Om du inte har någon Azure-prenumeration kan du aktivera dina MSDN-prenumerantförmåner eller registrera dig för ett kostnadsfritt konto.

Azure PowerShell

Du kan antingen använda Azure Cloud Shell eller köra PowerShell lokalt. Mer information finns i Installera och konfigurera Azure PowerShell.

Många av stegen i den här artikeln kan använda Azure Cloud Shell. Du kan dock inte använda Cloud Shell för att generera certifikat. Om du vill ladda upp den offentliga rotcertifikatnyckeln måste du antingen använda Azure PowerShell lokalt eller Azure-portalen.

Du kan se varningar om att "Utdataobjekttypen för den här cmdleten kommer att ändras i en framtida version". Detta är ett förväntat beteende och du kan ignorera dessa varningar på ett säkert sätt.

Logga in

Om du använder Azure Cloud Shell uppmanas du automatiskt att logga in på ditt konto när du har öppnat Cloudshell. Du behöver inte köra Connect-AzAccount. När du har loggat in kan du fortfarande ändra prenumerationer om det behövs med hjälp Get-AzSubscription av och Select-AzSubscription.

Om du kör PowerShell lokalt öppnar du PowerShell-konsolen med utökade privilegier och ansluter till ditt Azure-konto. Cmdleten Connect-AzAccount uppmanar dig att ange autentiseringsuppgifter. När du har autentiserats laddas dina kontoinställningar ned så att de är tillgängliga för Azure PowerShell. Du kan ändra prenumerationen med hjälp Get-AzSubscription av och Select-AzSubscription -SubscriptionName "Name of subscription".

Skapa ett virtuellt nätverk

Skapa en resursgrupp med New-AzResourceGroup.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Skapa det virtuella nätverket med New-AzVirtualNetwork.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Skapa undernät med New-AzVirtualNetworkSubnetConfig med följande namn: FrontEnd och GatewaySubnet (ett gateway-undernät måste ha namnet GatewaySubnet).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.255.0/27 ` -VirtualNetwork $vnetSkriv undernätskonfigurationerna till det virtuella nätverket med Set-AzVirtualNetwork, som skapar undernäten i det virtuella nätverket:

$vnet | Set-AzVirtualNetwork

Skapa VPN-gatewayen

Begär en offentlig IP-adress

En VPN-gateway måste ha en offentlig IP-adress. Först begär du IP-adressresursen och sedan hänvisar du till den när du skapar din virtuella nätverksgateway. IP-adressen tilldelas statiskt till resursen när VPN-gatewayen skapas. Den enda gången den offentliga IP-adressen ändras är när gatewayen tas bort och återskapas. Den ändras inte vid storleksändring, återställning eller annat internt underhåll/uppgraderingar av din VPN-gateway.

Begär en offentlig IP-adress för din VPN-gateway med New-AzPublicIpAddress.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardSkapa gatewayens IP-adresskonfiguration med New-AzVirtualNetworkGatewayIpConfig. Den här konfigurationen refereras när du skapar VPN-gatewayen.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.Id

Skapa VPN-gatewayen

I det här steget konfigurerar och skapar du den virtuella nätverksgatewayen för ditt virtuella nätverk. Mer fullständig information om autentisering och tunneltyp finns i Ange tunnel- och autentiseringstyp i Azure Portal-versionen av den här artikeln.

- -GatewayType måste vara Vpn och -VpnType måste vara RouteBased.

- -VpnClientProtocol används för att ange vilka typer av tunnlar som ska aktiveras. Tunnelalternativen är OpenVPN, SSTP och IKEv2. Du kan välja att aktivera en av dem eller valfri kombination som stöds. Om du vill aktivera flera typer anger du namnen avgränsade med ett kommatecken. OpenVPN och SSTP kan inte aktiveras tillsammans. StrongSwan-klienten på Android och Linux och den interna IKEv2 VPN-klienten på iOS och macOS använder endast IKEv2-tunneln för att ansluta. Windows-klienter provar IKEv2 först, och går över till SSTP om det inte går att ansluta. Du kan använda OpenVPN-klienten för att ansluta till OpenVPN-tunneltypen.

- Den virtuella nätverksgatewayen "Basic" SKU stöder inte IKEv2-, OpenVPN- eller RADIUS-autentisering. Om du planerar att låta Mac-klienter ansluta till ditt virtuella nätverk ska du inte använda basic-SKU:n.

- Det kan ta 45 minuter eller mer att skapa en VPN-gateway, beroende på vilken gateway-SKU du väljer.

Skapa den virtuella nätverksgatewayen med gatewaytypen "Vpn" med New-AzVirtualNetworkGateway.

I det här exemplet använder vi SKU:n VpnGw2, generation 2. Om du ser ValidateSet-fel om GatewaySKU-värdet och kör dessa kommandon lokalt kontrollerar du att du har installerat den senaste versionen av PowerShell-cmdletarna. Den senaste versionen innehåller de nya verifierade värdena för de senaste gateway-SKU:erna.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" ` -Location "EastUS" -IpConfigurations $gwipconfig -GatewayType Vpn ` -VpnType RouteBased -EnableBgp $false -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2" -VpnClientProtocol IkeV2,OpenVPNNär din gateway har skapats kan du visa den med hjälp av följande exempel.

Get-AzVirtualNetworkGateway -Name VNet1GW -ResourceGroup TestRG1

Lägga till VPN-klientadresspoolen

När VPN-gatewayen har skapats kan du lägga till VPN-klientadresspoolen. VPN-klientens adresspool är det adressintervall som VPN-klienterna får en IP-adress från när de ansluter. Använd ett privat IP-adressintervall som inte överlappar den lokala plats som du ansluter från eller med det virtuella nätverk som du vill ansluta till.

Deklarera följande variabler:

$VNetName = "VNet1" $VPNClientAddressPool = "172.16.201.0/24" $RG = "TestRG1" $Location = "EastUS" $GWName = "VNet1GW"Lägg till VPN-klientadresspoolen:

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName $RG -Name $GWName Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -VpnClientAddressPool $VPNClientAddressPool

Generera certifikat

Viktigt!

Du kan inte generera certifikat med Hjälp av Azure Cloud Shell. Du måste använda någon av metoderna som beskrivs i det här avsnittet. Om du vill använda PowerShell måste du installera det lokalt.

Certifikat används av Azure för att autentisera VPN-klienter för virtuella P2S-vpn-nätverk. Du överför informationen om den offentliga nyckeln för rotcertifikatet till Azure. Den offentliga nyckeln anses sedan vara ”betrodd”. Klientcertifikat måste skapas från det betrodda rotcertifikatet och sedan installeras på varje dator i certifikatarkivet Certifikat – aktuell användare/Personlig. Certifikatet används för att autentisera klienten när den upprättar en anslutning till det virtuella nätverket.

Om du använder självsignerade certifikat, måste de skapas med specifika parametrar. Du kan skapa ett självsignerat certifikat med hjälp av anvisningarna för PowerShell för Windows-datorer som kör Windows 10 eller senare. Om du inte kör Windows 10 eller senare använder du MakeCert i stället.

Det är viktigt att du följer stegen i anvisningarna när du skapar självsignerade rotcertifikat och klientcertifikat. Annars är de certifikat som du genererar inte kompatibla med P2S-anslutningar och du får ett anslutningsfel.

Rotcertifikat

-

Hämta .cer-filen för rotcertifikatet. Du kan antingen använda ett rotcertifikat som har genererats med en företagslösning (rekommenderas) eller generera ett självsignerat certifikat. När du har skapat rotcertifikatet exporterar du offentliga certifikatdata (inte den privata nyckeln) som en Base64-kodad X.509 .cer-fil. Du laddar upp den här filen senare till Azure.

Företagscertifikat: Om du använder en företagslösning kan du använda din befintliga certifikatkedja. Hämta .cer-filen för det rotcertifikat som du vill använda.

Självsignerat rotcertifikat: Om du inte använder en företagscertifikatlösning skapar du ett självsignerat rotcertifikat. Annars är de certifikat som du skapar inte kompatibla med dina P2S-anslutningar och klienterna får ett anslutningsfel när de försöker ansluta. Du kan använda Azure PowerShell, MakeCert eller OpenSSL. Stegen i följande artiklar beskriver hur du genererar ett kompatibelt självsignerat rotcertifikat:

- PowerShell-instruktioner för Windows 10 eller senare: Dessa instruktioner kräver PowerShell på en dator som kör Windows 10 eller senare. Klientcertifikaten som skapas från rotcertifikatet kan installeras på valfri P2S-klient som stöds.

- MakeCert-instruktioner: Använd MakeCert för att generera certifikat om du inte har åtkomst till en dator som kör Windows 10 eller senare. MakeCert är inaktuellt, men du kan fortfarande använda det för att generera certifikat. Klientcertifikat som du genererar från rotcertifikatet kan installeras på valfri P2S-klient som stöds.

- Linux – OpenSSL-instruktioner

- Linux – strongSwan-instruktioner

När du har skapat rotcertifikatet exporterar du offentliga certifikatdata (inte den privata nyckeln) som en Base64-kodad X.509-.cer fil.

Klientcertifikat

-

Varje klientdator som du ansluter till ett virtuellt nätverk med en punkt-till-plats-anslutning måste ha ett klientcertifikat installerat. Du kan generera det från rotcertifikatet och installera det på varje klientdator. Om du inte installerar ett giltigt klientcertifikat misslyckas autentiseringen när klienten försöker ansluta till det virtuella nätverket.

Du kan antingen generera ett unikt certifikat för varje klient eller använda samma certifikat för flera klienter. Fördelen med att generera unika klientcertifikat är möjligheten att återkalla ett enskilt certifikat. Om flera klienter i stället använder samma klientcertifikat och du behöver återkalla det, så måste du generera och installera nya certifikat för varje klient som använder certifikatet.

Du kan generera klientcertifikat på följande sätt:

Företagscertifikat:

Om du använder en lösning för företagscertifikat genererar du ett klientcertifikat med det allmänna namnvärdesformatet name@yourdomain.com. Använd det här formatet i stället för formatet domännamn\användarnamn.

Se till att klientcertifikatet baseras på en användarcertifikatmall där Klientautentisering är den första posten i användningslistan. Du kan kontrollera certifikatet genom att dubbelklicka på det och visa Förbättrad nyckelanvändning på fliken Information.

Självsignerat rotcertifikat: Följ stegen i någon av följande P2S-certifikatartiklar så att klientcertifikaten som du skapar är kompatibla med dina P2S-anslutningar.

När du skapar ett klientcertifikat från ett självsignerat rotcertifikat installeras det automatiskt på den dator som du använde för att skapa det. Om du vill installera klientcertifikatet på en annan klientdator ska du exportera det som .pfx tillsammans med hela certifikatkedjan. Då skapas en .pfx-fil som innehåller den rotcertifikatinformation som krävs för att autentisera klienten.

Stegen i de här artiklarna genererar ett kompatibelt klientcertifikat som du sedan kan exportera och distribuera.

PowerShell-instruktioner för Windows 10 eller senare: Dessa instruktioner kräver Windows 10 eller senare och PowerShell för att generera certifikat. Certifikaten som skapas kan installeras på valfri P2S-klient som stöds.

MakeCert-instruktioner: Använd MakeCert om du inte har åtkomst till en Windows 10- eller senare dator för att generera certifikat. MakeCert är inaktuellt, men du kan fortfarande använda det för att generera certifikat. Du kan installera de genererade certifikaten på valfri P2S-klient som stöds.

När du har skapat ett klientcertifikat exporterar du det. Varje klientdator kräver ett klientcertifikat för att kunna ansluta och autentisera.

Ladda upp information om offentlig nyckel för rotcertifikat

Kontrollera att din VPN-gateway har skapats. När det är klart kan du ladda upp CER-filen (som innehåller informationen om den offentliga nyckeln) för ett betrott rotcertifikat till Azure. När en .cer fil har laddats upp kan Azure använda den för att autentisera klienter som har installerat ett klientcertifikat som genererats från det betrodda rotcertifikatet. Du kan överföra ytterligare betrodda rotcertifikatfiler (upp till 20 stycken) senare om det behövs.

Kommentar

Du kan inte ladda upp .cer-filen med Hjälp av Azure Cloud Shell. Du kan antingen använda PowerShell lokalt på datorn eller använda Stegen i Azure-portalen.

Deklarera variabeln för certifikatnamnet och ersätt värdet med ditt eget.

$P2SRootCertName = "P2SRootCert.cer"Ersätt sökvägen till filen med din egen och kör cmdlet:arna.

$filePathForCert = "C:\cert\P2SRootCert.cer" $cert = new-object System.Security.Cryptography.X509Certificates.X509Certificate2($filePathForCert) $CertBase64 = [system.convert]::ToBase64String($cert.RawData)Ladda upp informationen om den offentliga nyckeln till Azure. När certifikatinformationen har laddats upp anser Azure att den är ett betrott rotcertifikat. När du laddar upp kontrollerar du att du kör PowerShell lokalt på datorn, eller i stället kan du använda Stegen i Azure-portalen. När uppladdningen är klar visas en PowerShell-retur som visar PublicCertData. Det tar cirka 10 minuter innan uppladdningen av certifikatet slutförs.

Add-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName -VirtualNetworkGatewayname "VNet1GW" -ResourceGroupName "TestRG1" -PublicCertData $CertBase64

Installera ett exporterat klientcertifikat

Följande steg hjälper dig att installera på en Windows-klient. Ytterligare klienter och mer information finns i Installera ett klientcertifikat.

- När klientcertifikatet har exporterats letar du upp och kopierar .pfx-filen till klientdatorn.

- Installera .pfx-filen genom att dubbelklicka på den på klientdatorn. Låt butiksplatsen vara Aktuell användare och välj sedan Nästa.

- Gör inga ändringar på sidan för den Fil som ska importeras. Välj Nästa.

- På sidan Skydd av privat nyckel anger du lösenordet för certifikatet eller kontrollerar att säkerhetsobjektet är korrekt och väljer sedan Nästa.

- På sidan Certifikatarkiv lämnar du standardplatsen och väljer sedan Nästa.

- Välj Slutför. På säkerhetsvarningen för certifikatinstallationen väljer du Ja. Du kan bekvämt välja "Ja" för den här säkerhetsvarningen eftersom du genererade certifikatet.

- Certifikatet har nu importerats.

Kontrollera att klientcertifikatet har exporterats som PFX-fil tillsammans med hela certifikatkedjan (standardinställningen). I annat fall finns inte rotcertifikatuppgifterna på klientdatorn och klienten kan inte autentiseras.

Konfigurera VPN-klienter och ansluta till Azure

Varje VPN-klient konfigureras med hjälp av filerna i ett konfigurationspaket för VPN-klientprofilen som du genererar och laddar ned. Konfigurationspaketet innehåller inställningar som är specifika för den VPN-gateway som du skapade. Om du gör ändringar i gatewayen, till exempel att ändra en tunneltyp, ett certifikat eller en autentiseringstyp, måste du generera ett annat konfigurationspaket för VPN-klientprofilen och installera det på varje klient. Annars kanske vpn-klienterna inte kan ansluta.

Anvisningar för hur du genererar ett konfigurationspaket för VPN-klientprofiler, konfigurerar VPN-klienter och ansluter till Azure finns i följande artiklar:

Så här verifierar du en anslutning

Dessa anvisningar gäller för Windows-klienter.

Verifiera att VPN-anslutningen är aktiv genom att öppna en upphöjd kommandotolk och köra ipconfig/all.

Granska resultaten. Observera att IP-adressen du fick är en av adresserna i P2S VPN-klientadresspoolen som du angav i konfigurationen. Resultatet är ungefär som i det här exemplet:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.13(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Ansluta till en virtuell dator

Dessa anvisningar gäller för Windows-klienter.

Du kan ansluta till en virtuell dator som distribueras till ditt virtuella nätverk genom att skapa en fjärrskrivbords-Anslut ion till den virtuella datorn. Det bästa sättet att först kontrollera att du kan ansluta till den virtuella datorn är att ansluta via dess privata IP-adress snarare än datornamnet. På så sätt testar du om du kan ansluta, inte huruvida namnmatchningen är korrekt konfigurerad.

Leta upp den privata IP-adressen. Du hittar den privata IP-adressen för en virtuell dator genom att antingen titta på egenskaperna för den virtuella datorn i Azure-portalen eller med hjälp av PowerShell.

Azure-portalen: Leta upp den virtuella datorn i Azure-portalen. Visa egenskaperna för den virtuella datorn. Den privata IP-adressen är angiven.

PowerShell: Använd exemplet för att visa en lista över virtuella datorer och privata IP-adresser från dina resursgrupper. Du behöver inte ändra exemplet innan du använder det.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Kontrollera att du är ansluten till ditt virtuella nätverk.

Öppna Fjärrskrivbord Anslut ion genom att ange RDP eller Fjärrskrivbord Anslut ion i sökrutan i aktivitetsfältet. Välj sedan Fjärrskrivbord Anslut ion. Du kan också öppna Fjärrskrivbord Anslut ion med hjälp

mstscav kommandot i PowerShell.I fjärrskrivbordsanslutningen anger du den virtuella datorns privata IP-adress. Du kan välja Visa alternativ för att justera andra inställningar och sedan ansluta.

Om du har problem med att ansluta till en virtuell dator via VPN-anslutningen kontrollerar du följande punkter:

- Kontrollera att VPN-anslutningen har genomförts.

- Kontrollera att du ansluter till den virtuella datorns privata IP-adress.

- Om du kan ansluta till den virtuella datorn med hjälp av den privata IP-adressen men inte datornamnet kontrollerar du att du har konfigurerat DNS korrekt. Mer information om hur namnmatchning fungerar för virtuella datorer finns i Namnmatchning för virtuella datorer.

Mer information finns i Felsöka fjärrskrivbordsanslutningar till en virtuell dator.

Kontrollera att paketet för VPN-klientkonfiguration har skapats efter att IP-adresser för DNS-server har angetts för VNet. Om du uppdaterade IP-adresserna för DNS-servern skapar och installerar du ett nytt paket för VPN-klientkonfiguration.

Använd "ipconfig" för att kontrollera den IPv4-adress som tilldelats Ethernet-adaptern på datorn som du ansluter från. Om IP-adressen ligger inom adressintervallet för det virtuella nätverk som du ansluter till, eller inom adressintervallet för vpnClientAddressPool, kallas detta för ett överlappande adressutrymme. När ditt adressutrymme överlappar på det här sättet når inte nätverkstrafiken Azure, utan stannar i det lokala nätverket.

Så här lägger du till eller tar bort ett rotcertifikat

Du kan lägga till och ta bort betrodda rotcertifikat från Azure. När du tar bort ett rotcertifikat kan klienter som har ett certifikat som genereras från rotcertifikatet inte autentisera och kommer inte att kunna ansluta. Om du vill att en klient ska kunna autentisera och ansluta måste du installera ett nytt klientcertifikat som genererats från ett rotcertifikat som är betrott (uppladdat) i Azure. De här stegen kräver att Azure PowerShell-cmdletar installeras lokalt på datorn (inte Azure Cloud Shell). Du kan också använda Azure-portalen för att lägga till rotcertifikat.

Så här lägger du till:

Du kan lägga till upp till 20 CER-filer för rotcertifikat i Azure. Följande steg hjälper dig att lägga till ett rotcertifikat.

Förbered CER-filen för uppladdning:

$filePathForCert = "C:\cert\P2SRootCert3.cer" $cert = new-object System.Security.Cryptography.X509Certificates.X509Certificate2($filePathForCert) $CertBase64_3 = [system.convert]::ToBase64String($cert.RawData)Ladda upp -filen. Du kan bara ladda upp en fil i taget.

Add-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName -VirtualNetworkGatewayname "VNet1GW" -ResourceGroupName "TestRG1" -PublicCertData $CertBase64_3Kontrollera att certifikatfilen har laddats upp:

Get-AzVpnClientRootCertificate -ResourceGroupName "TestRG1" ` -VirtualNetworkGatewayName "VNet1GW"

Så här tar du bort:

Deklarera variablerna. Ändra variablerna i exemplet så att de matchar det certifikat som du vill ta bort.

$GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group" $P2SRootCertName2 = "ARMP2SRootCert2.cer" $MyP2SCertPubKeyBase64_2 = "MIIC/zCCAeugAwIBAgIQKazxzFjMkp9JRiX+tkTfSzAJBgUrDgMCHQUAMBgxFjAUBgNVBAMTDU15UDJTUm9vdENlcnQwHhcNMTUxMjE5MDI1MTIxWhcNMzkxMjMxMjM1OTU5WjAYMRYwFAYDVQQDEw1NeVAyU1Jvb3RDZXJ0MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAyjIXoWy8xE/GF1OSIvUaA0bxBjZ1PJfcXkMWsHPzvhWc2esOKrVQtgFgDz4ggAnOUFEkFaszjiHdnXv3mjzE2SpmAVIZPf2/yPWqkoHwkmrp6BpOvNVOpKxaGPOuK8+dql1xcL0eCkt69g4lxy0FGRFkBcSIgVTViS9wjuuS7LPo5+OXgyFkAY3pSDiMzQCkRGNFgw5WGMHRDAiruDQF1ciLNojAQCsDdLnI3pDYsvRW73HZEhmOqRRnJQe6VekvBYKLvnKaxUTKhFIYwuymHBB96nMFdRUKCZIiWRIy8Hc8+sQEsAML2EItAjQv4+fqgYiFdSWqnQCPf/7IZbotgQIDAQABo00wSzBJBgNVHQEEQjBAgBAkuVrWvFsCJAdK5pb/eoCNoRowGDEWMBQGA1UEAxMNTXlQMlNSb290Q2VydIIQKazxzFjMkp9JRiX+tkTfSzAJBgUrDgMCHQUAA4IBAQA223veAZEIar9N12ubNH2+HwZASNzDVNqspkPKD97TXfKHlPlIcS43TaYkTz38eVrwI6E0yDk4jAuPaKnPuPYFRj9w540SvY6PdOUwDoEqpIcAVp+b4VYwxPL6oyEQ8wnOYuoAK1hhh20lCbo8h9mMy9ofU+RP6HJ7lTqupLfXdID/XevI8tW6Dm+C/wCeV3EmIlO9KUoblD/e24zlo3YzOtbyXwTIh34T0fO/zQvUuBqZMcIPfM1cDvqcqiEFLWvWKoAnxbzckye2uk1gHO52d8AVL3mGiX8wBJkjc/pMdxrEvvCzJkltBmqxTM6XjDJALuVh16qFlqgTWCIcb7ju"Ta bort certifikatet.

Remove-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName2 -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG -PublicCertData $MyP2SCertPubKeyBase64_2Använd följande exempel till att kontrollera att certifikatet togs bort ordentligt.

Get-AzVpnClientRootCertificate -ResourceGroupName "TestRG1" ` -VirtualNetworkGatewayName "VNet1GW"

Återkalla eller återställa ett klientcertifikat

Du kan återkalla certifikat. Med listan över återkallade certifikat kan du selektivt neka P2S-anslutning baserat på enskilda klientcertifikat. Det här skiljer sig från att ta bort ett betrott rotcertifikat. Om du tar bort CER-filen för ett betrott rotcertifikat i Azure återkallas åtkomsten för alla klientcertifikat som genererats/signerats med det återkallade rotcertifikatet. När du återkallar ett klientcertifikat, snarare än rotcertifikatet, så kan de andra certifikat som har genererats från rotcertifikatet fortfarande användas för autentisering.

Den vanligaste metoden är att använda rotcertifikatet för att hantera åtkomst på grupp- eller organisationsnivå, och att återkalla klientcertifikat för mer detaljerad åtkomstkontroll för enskilda användare.

Så här återkallar du:

Hämta klientcertifikatets tumavtryck. Mer information finns i Gör så här: Hämta tumavtrycket för ett certifikat.

Kopiera informationen till en textredigerare och ta bort alla blanksteg så att den är en kontinuerlig sträng. Den här strängen deklareras som en variabel i nästa steg.

Deklarera variablerna. Deklarera tumavtrycket du hämtade i föregående steg.

$RevokedClientCert1 = "NameofCertificate" $RevokedThumbprint1 = "51ab1edd8da4cfed77e20061c5eb6d2ef2f778c7" $GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group"Lägg till tumavtrycket i listan med återkallade certifikat. När tumavtrycket har lagts till visas ett meddelande om att åtgärden lyckades.

Add-AzVpnClientRevokedCertificate -VpnClientRevokedCertificateName $RevokedClientCert1 ` -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG ` -Thumbprint $RevokedThumbprint1Kontrollera att tumavtrycket har lagts till i listan över återkallade certifikat.

Get-AzVpnClientRevokedCertificate -VirtualNetworkGatewayName $GWName -ResourceGroupName $RGNär tumavtrycket har lagts till kan certifikatet inte längre användas för anslutning. Klienter som försöker ansluta med det här certifikatet får ett meddelande om att certifikatet inte längre är giltigt.

Så här återställer du:

Du kan återställa ett klientcertifikat genom att ta bort tumavtrycket från listan över återkallade klientcertifikat.

Deklarera variablerna. Se till att du deklarerar rätt tumavtryck för det certifikat du vill återställa.

$RevokedClientCert1 = "NameofCertificate" $RevokedThumbprint1 = "51ab1edd8da4cfed77e20061c5eb6d2ef2f778c7" $GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group"Ta bort certifikatets tumavtryck från listan med återkallade certifikat.

Remove-AzVpnClientRevokedCertificate -VpnClientRevokedCertificateName $RevokedClientCert1 ` -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG -Thumbprint $RevokedThumbprint1Kontrollera att tumavtrycket har tagits bort från listan över återkallade certifikat.

Get-AzVpnClientRevokedCertificate -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG

Vanliga frågor och svar om P2S

Mer P2S-information finns i vanliga frågor och svar om VPN Gateway P2S

Nästa steg

När anslutningen är klar kan du lägga till virtuella datorer till dina virtuella nätverk. Mer information finns i Virtuella datorer. Mer information om virtuella datorer och nätverk finns i Azure and Linux VM network overview (Översikt över nätverk för virtuella Azure- och Linux-datorer).

För P2S-felsökningsinformation , Felsökning: Azure P2S-anslutningsproblem.