Skapa principer för att styra OAuth-appar

Förutom den befintliga undersökningen av OAuth-appar som är anslutna till din miljö anger du behörighetsprinciper så att du får automatiserade meddelanden när en OAuth-app uppfyller vissa kriterier. Du kan till exempel automatiskt aviseras när det finns appar som kräver en hög behörighetsnivå och som har behörighet av fler än 50 användare.

Med OAuth-appprinciper kan du undersöka vilka behörigheter varje app har begärt och vilka användare som har godkänt dem för Microsoft 365, Google Workspace och Salesforce. Du kan också markera dessa behörigheter som godkända eller förbjudna. Om du markerar dem som förbjudna inaktiveras korrelerande Företagsprogram.

Tillsammans med en inbyggd uppsättning funktioner för att identifiera avvikande appbeteende och generera aviseringar baserat på maskininlärningsalgoritmer är appprinciper i appstyrning ett sätt för dig att:

- Ange villkor som appstyrning kan avisera dig om appbeteende för automatisk eller manuell reparation.

- Implementera appefterlevnadsprinciperna för din organisation.

Kommentar

Om du har aktiverat appstyrning för din organisation kan du även ange villkor för appstyrningsaviseringar och implementera appefterlevnadsprinciper för din organisation. Mer information finns i Skapa appprinciper i appstyrning.

Skapa en ny OAuth-appprincip

Det finns två sätt att skapa en ny OAuth-appprincip. Det första sättet är under Undersök och det andra under Kontroll.

Så här skapar du en ny OAuth-appprincip:

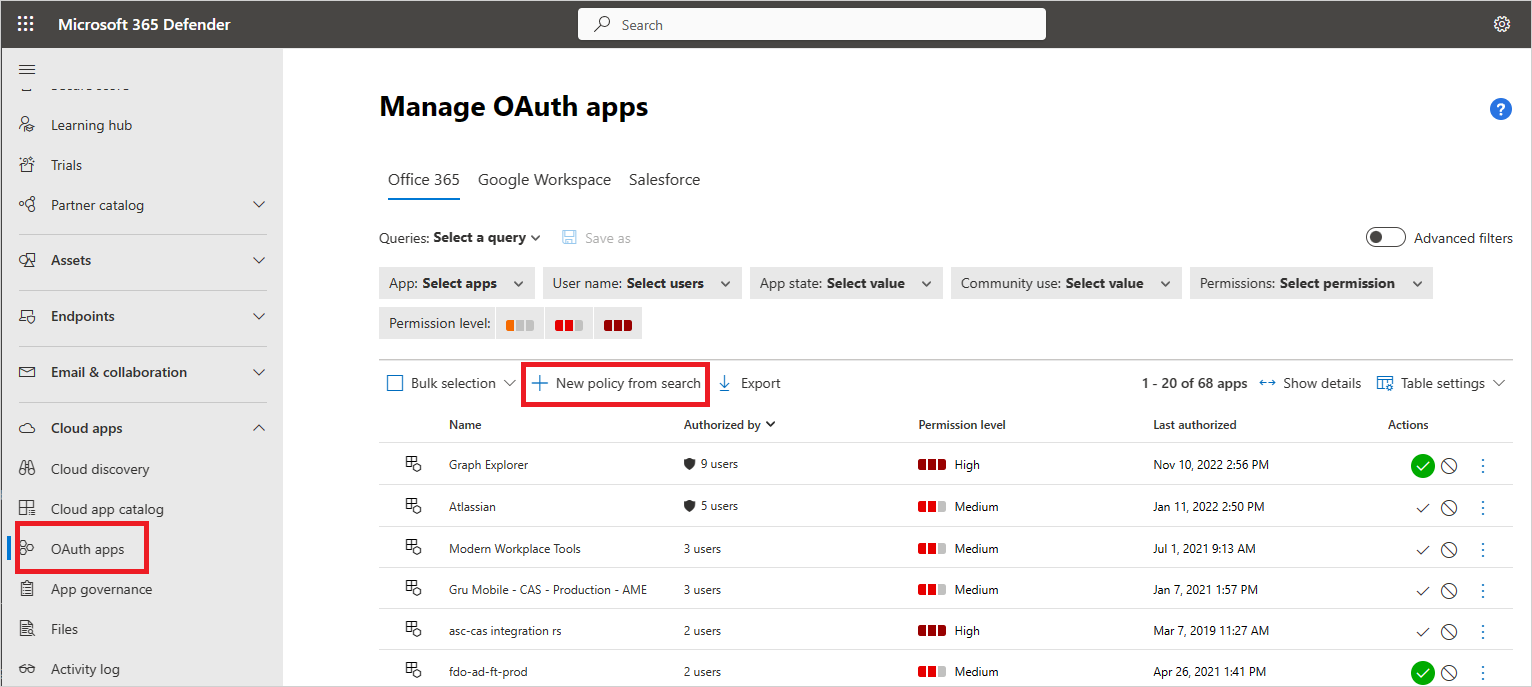

I Microsoft Defender-portalen går du till Cloud Apps och väljer OAuth-appar.

Om du har aktiverat förhandsversionsfunktioner och appstyrning väljer du sidan Appstyrning i stället.

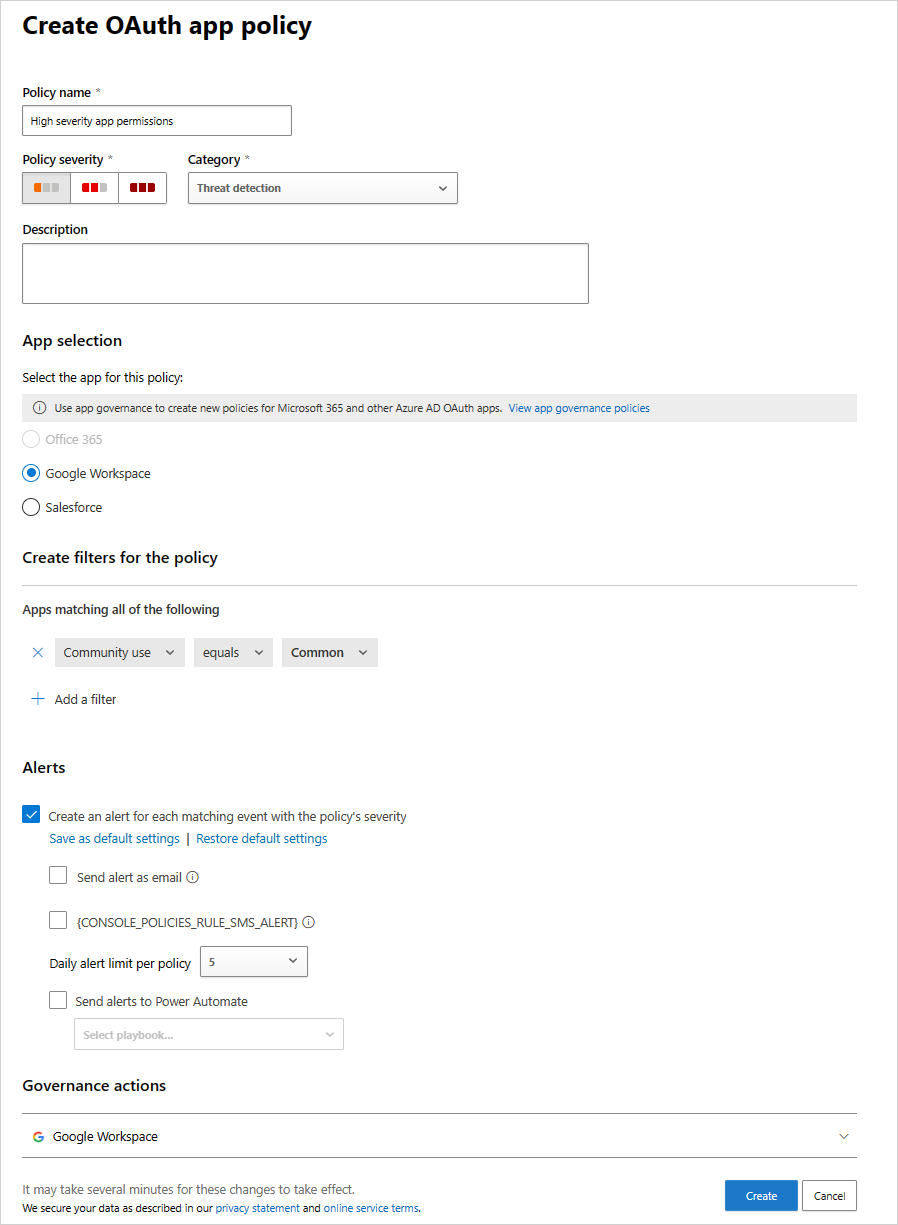

Filtrera apparna efter dina behov. Du kan till exempel visa alla appar som begär behörighet att ändra kalendrar i postlådan.

Du kan använda communityns användningsfilter för att få information om huruvida det är vanligt, ovanligt eller sällsynt att tillåta behörighet till den här appen. Det här filtret kan vara användbart om du har en app som är sällsynt och begär behörighet som har hög allvarlighetsgrad eller begär behörighet från många användare.

Välj knappen Ny princip från sökknappen .

Du kan ange principen baserat på gruppmedlemskapen för de användare som har auktoriserat apparna. En administratör kan till exempel välja att ange en princip som återkallar ovanliga appar om de ber om höga behörigheter, endast om den användare som har behörighet är medlem i gruppen Administratörer .

Du kan också skapa principen i Microsoft Defender-portalen genom att gå till Cloud Apps-Policies<> ->Policy management. Välj sedan Skapa princip följt av OAuth-appprincip.

Kommentar

Principer för OAuth-appar utlöser endast aviseringar för principer som har auktoriserats av användare i klientorganisationen.

Avvikelseidentifieringsprinciper för OAuth-app

Förutom OAuth-appprinciper som du kan skapa finns det följande avvikelseidentifieringsprinciper som profilerar metadata för OAuth-appar för att identifiera dem som är potentiellt skadliga:

| Principnamn | Principbeskrivning |

|---|---|

| Vilseledande OAuth-appnamn | Söker igenom OAuth-appar som är anslutna till din miljö och utlöser en avisering när en app med ett missvisande namn identifieras. Vilseledande namn, till exempel främmande bokstäver som liknar latinska bokstäver, kan tyda på ett försök att dölja en skadlig app som en känd och betrodd app. |

| Vilseledande utgivarnamn för en OAuth-app | Söker igenom OAuth-appar som är anslutna till din miljö och utlöser en avisering när en app med ett vilseledande utgivarnamn identifieras. Vilseledande utgivarnamn, till exempel främmande bokstäver som liknar latinska bokstäver, kan tyda på ett försök att dölja en skadlig app som en app som kommer från en känd och betrodd utgivare. |

| Medgivande för skadlig OAuth-app | Söker igenom OAuth-appar som är anslutna till din miljö och utlöser en avisering när en potentiellt skadlig app har auktoriserats. Skadliga OAuth-appar kan användas som en del av en nätfiskekampanj i ett försök att kompromettera användare. Den här identifieringen använder Microsofts expertis inom säkerhetsforskning och hotinformation för att identifiera skadliga appar. |

| Misstänkta aktiviteter för nedladdning av OAuth-appfiler | Se Principer för avvikelseidentifiering |

Kommentar

- Principer för avvikelseidentifiering är endast tillgängliga för OAuth-appar som är auktoriserade i ditt Microsoft Entra-ID.

- Allvarlighetsgraden för avvikelseidentifieringsprinciper för OAuth-appar kan inte ändras.

Nästa steg

Om du stöter på problem är vi här för att hjälpa till. Om du vill få hjälp eller support för ditt produktproblem öppnar du ett supportärende.