Kontrollera molnappar med principer

Med principer kan du definiera hur du vill att användarna ska bete sig i molnet. De gör att du kan identifiera riskfyllda beteenden, överträdelser eller misstänkta datapunkter och aktiviteter i din molnmiljö. Om det behövs kan du integrera åtgärdsarbetsflöden för att uppnå fullständig riskreducering. Det finns flera typer av principer för de olika typer av information som du kan samla in om din molnmiljö och de typer av åtgärder som du kan vidta.

Om det till exempel finns ett hot om dataöverträdelse som du vill placera i karantän behöver du en annan typ av princip på plats än om du vill blockera att en riskfylld molnapp används av din organisation.

Policytyper

När du tittar på sidan Principhantering kan de olika principerna och mallarna särskiljas efter typ och ikon för att se vilka principer som är tillgängliga. Principerna kan visas tillsammans på fliken Alla principer eller på respektive kategoriflik. Vilka principer som är tillgängliga beror på datakällan och vad du har aktiverat i Defender för molnet Appar för din organisation. Om du till exempel har laddat upp Cloud Discovery-loggar visas principerna för Cloud Discovery.

Du kan skapa följande principtyper:

| Principtypsikon | Principtyp | Kategori | Använd |

|---|---|---|---|

|

Aktivitetsprincip | Hotidentifiering | Med aktivitetsprinciper kan du tillämpa en mängd olika automatiserade processer med appleverantörens API:er. Du kan övervaka specifika aktiviteter som utförs av olika användare eller följa oväntat höga nivåer av en viss typ av aktivitet. Läs mer |

|

Princip för avvikelseidentifiering | Hotidentifiering | Med principer för avvikelseidentifiering kan du söka efter ovanliga aktiviteter i molnet. Identifieringen baseras på de riskfaktorer som du anger för att varna dig när något händer som skiljer sig från organisationens baslinje eller användarens vanliga aktivitet. Läs mer |

|

OAuth-appprincip | Hotidentifiering | Med OAuth-appprinciper kan du undersöka vilka behörigheter varje OAuth-app begärde och automatiskt godkänna eller återkalla den. Det här är inbyggda principer som levereras med Defender för molnet-appar och som inte kan skapas. Läs mer |

|

Princip för identifiering av skadlig kod | Hotidentifiering | Med principer för identifiering av skadlig kod kan du identifiera skadliga filer i molnlagringen och automatiskt godkänna eller återkalla dem. Det här är en inbyggd princip som levereras med Defender för molnet-appar och som inte kan skapas. Läs mer |

|

Filprincip | Informationsskydd | Med filprinciper kan du söka igenom dina molnappar efter angivna filer eller filtyper (delade, delade med externa domäner), data (upphovsrättsskyddad information, personliga data, kreditkortsinformation och andra typer av data) och tillämpa styrningsåtgärder på filerna (styrningsåtgärder är molnappsspecifika). Läs mer |

|

Åtkomstprincip | Villkorlig åtkomst | Åtkomstprinciper ger dig realtidsövervakning och kontroll över användarinloggningar till dina molnappar. Läs mer |

|

Sessionsprincip | Villkorlig åtkomst | Sessionsprinciper ger dig realtidsövervakning och kontroll över användaraktivitet i dina molnappar. Läs mer |

|

Princip för appidentifiering | Skugg-IT | Med identifieringsprinciper kan du ställa in aviseringar så att du får meddelanden när nya appar identifieras i din organisation. Läs mer |

|

Princip för Cloud Discovery-avvikelseidentifiering | Skugg-IT | Med principer för Cloud Discovery-avvikelseidentifiering görs en sökning efter ovanliga händelser i de loggar som du använder för att identifiera molnappar. Exempel: Om en användare som aldrig använt Dropbox tidigare plötsligt överför 600 GB till Dropbox, eller om det förekommer många fler transaktioner än vanligt i en viss app. Läs mer |

Identifiera risker

Defender för molnet Apps hjälper dig att minimera olika risker i molnet. Du kan associera en princip och avisering med någon av följande risker:

Åtkomstkontroll: Vem har åtkomst till vad från olika platser?

Övervaka kontinuerligt beteenden och identifiera avvikande aktiviteter, t.ex. interna och externa angrepp, och tillämpa en princip för att varna, blockera, eller kräva identitetsverifiering, för en app eller en specifik åtgärd i en app. Möjliggör lokala och mobila principer för åtkomstkontroll baserat på användare, enhet och geografisk plats med grov blockering och detaljerad visning, redigering och blockering. Identifiera misstänkta inloggningshändelser, till exempel misslyckad multifaktorautentisering, misslyckade inloggningar på inaktiverade konton och personifieringshändelser.

Efterlevnad: Förekommer brott mot efterlevnadskrav?

Katalogisera och identifiera känsliga eller reglerade data, inklusive delningsbehörigheter för varje fil, som lagras i filsynkroniseringstjänster för att säkerställa att regler, t.ex. PCI, SOX och HIPAA, efterlevs

Konfigurationskontroll: Förekommer otillåtna ändringar i konfigurationen?

Övervaka konfigurationsändringar, även fjärrändringar.

Cloud Discovery: Används nya appar i organisationen? Har du problem med Shadow IT-appar som används utan att du vet om det?

Bedöm den övergripande risken för varje molnapp baserat på regel- och branschcertifieringar och bästa praxis. Gör att du kan övervaka antalet användare, aktiviteter, trafikvolymer och vanliga användningstimmar för varje molnprogram.

DLP: Delas skyddade filer offentligt? Behöver du placera filer i karantän?

Med lokal DLP-integrering får du integrering och tidsbestämda åtgärder med befintliga lokala DLP-lösningar.

Privilegierade konton: Behöver du övervaka administratörskonton?

Aktivitetsövervakning och rapportering i realtid för privilegierade användare och administratörer.

Delningskontroll: Hur delas data i molnmiljön?

Granska innehållet i filer och innehåll i molnet och använd principer för intern och extern delning. Övervaka samarbete och använd delningsprinciper. Du kan till exempel förhindra att filer kan delas utanför organisationen.

Hotidentifiering: Förekommer misstänkta aktiviteter i molnmiljön?

Få realtidsaviseringar för principöverträdelser eller aktivitetströskelvärden via e-post. Genom att använda maskininlärningsalgoritmer kan du Defender för molnet Apps identifiera beteenden som kan tyda på att en användare använder data felaktigt.

Riskkontroll

Så här utför du riskkontroll med principer:

Skapa en princip från en mall eller en fråga.

Finjustera principen så att du får önskat resultat.

Lägg till åtgärder som ska vidtas automatiskt vid risker.

Skapa en policy

Du kan antingen använda principmallarna Defender för molnet Apps som grund för alla dina principer eller skapa principer från en fråga.

Principmallar hjälper dig att ange rätt filter och konfigurationer som krävs för att identifiera specifika händelser av intresse i din miljö. Mallarna innehåller alla typer av principer och kan användas för olika tjänster.

Utför följande steg för att skapa en princip från principmallar:

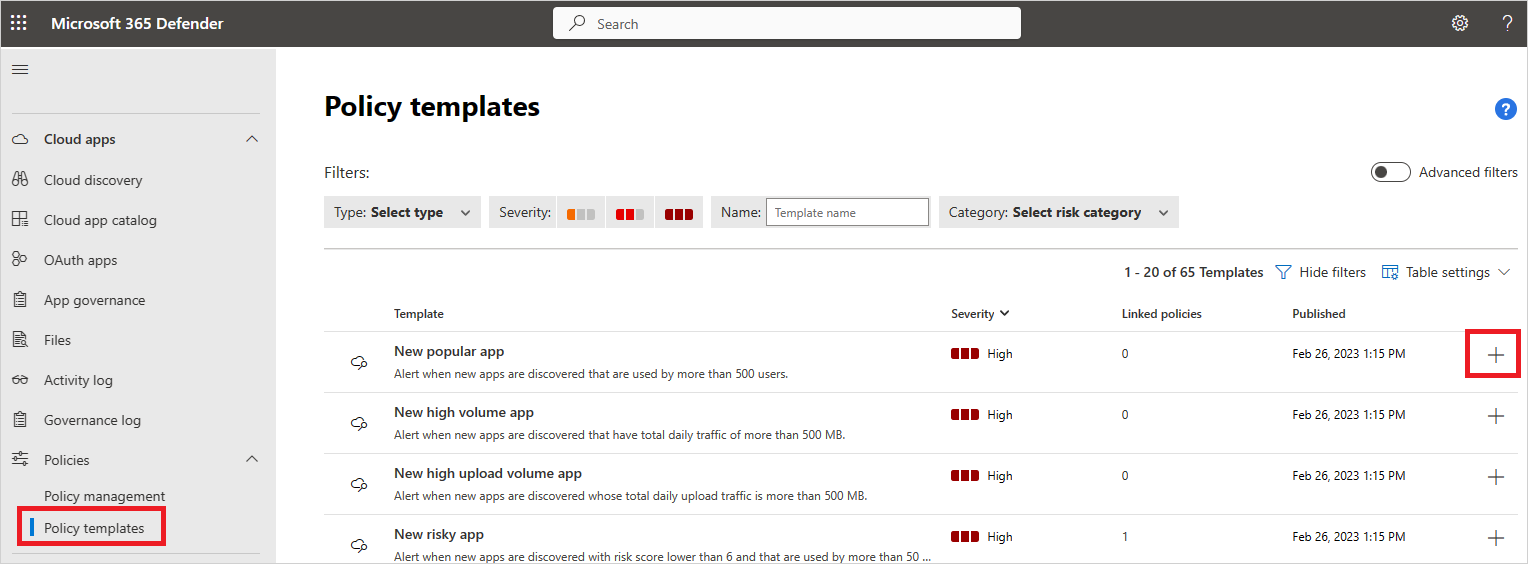

I Microsoft Defender-portalen går du till Principer –> Principmallar under Molnappar.

Välj plustecknet (+) längst till höger på raden i mallen som du vill använda. En sida för att skapa princip öppnas med den fördefinierade konfigurationen av mallen.

Ändra mallen och skapa en egen princip. Varje egenskap och fält i den nya mallbaserade principen kan ändras efter dina behov.

Kommentar

När du använder principfiltren söker Contain bara efter fullständiga ord – avgränsade med koma, punkter, blanksteg eller understreck. Om du till exempel söker efter skadlig kod eller virus hittar den virus_malware_file.exe men hittar inte malwarevirusfile.exe. Om du söker efter malware.exe hittar du ALLA filer med antingen skadlig kod eller exe i filnamnet, medan om du söker efter "malware.exe" (med citattecken) hittar du bara filer som innehåller exakt "malware.exe".

Lika med söker bara efter den fullständiga strängen, till exempel om du söker efter malware.exe den hittar malware.exe men inte malware.exe.txt.När du har skapat den nya mallbaserade principen visas en länk till den nya principen i kolumnen Länkade principer i principmallstabellen bredvid den mall som principen skapades från. Du kan skapa så många principer som du vill från varje mall så länkas alla till den ursprungliga mallen. Genom att länka kan du spåra alla principer som skapats med samma mall.

Du kan också skapa en princip under undersökningen. Om du undersöker aktivitetsloggen, filerna eller identiteterna och du ökar detaljnivån för att söka efter något specifikt kan du när som helst skapa en ny princip baserat på resultatet av undersökningen.

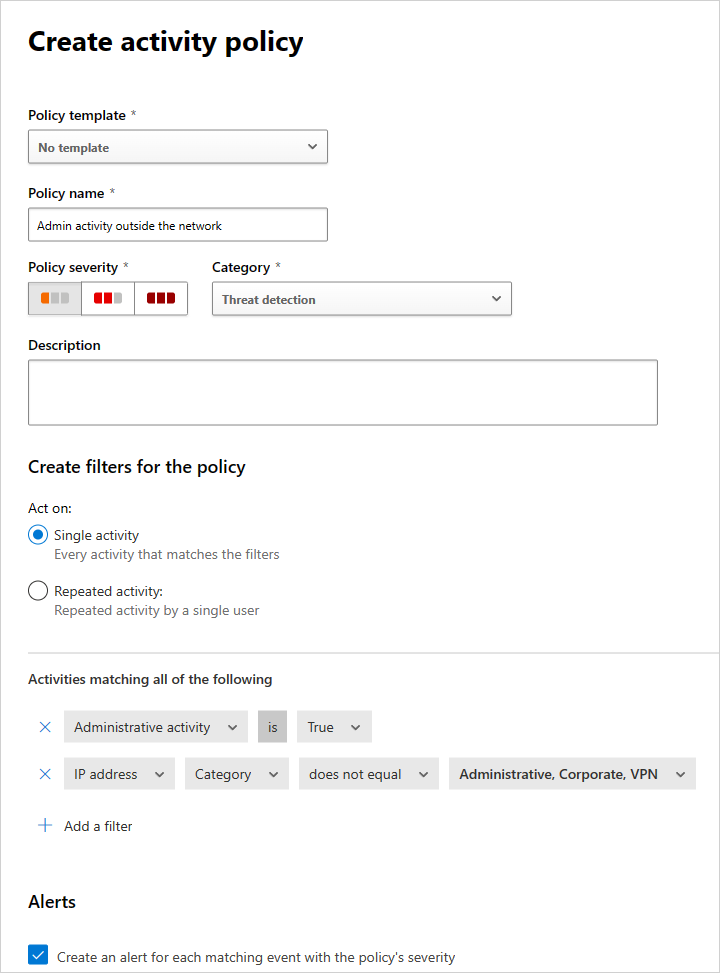

Du kanske till exempel vill skapa en om du tittar på aktivitetsloggen och ser en administratörsaktivitet utanför kontorets IP-adresser.

Gör följande för att skapa en princip baserat på undersökningsresultat:

I Microsoft Defender-portalen går du till något av följande:

- Cloud Apps –> aktivitetslogg

- Cloud Apps –> Filer

- Tillgångar –> identiteter

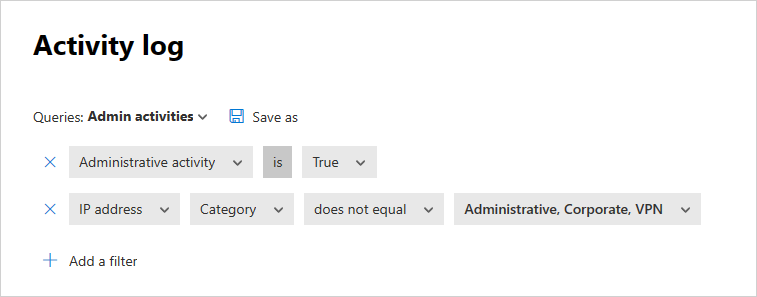

Använd filtren överst på sidan för att begränsa sökresultaten till det misstänkta området. På sidan Aktivitetslogg väljer du till exempel Administrativ aktivitet och väljer Sant. Under IP-adress väljer du Sedan Kategori och anger värdet till att inte inkludera IP-adresskategorier som du har skapat för dina identifierade domäner, till exempel dina IP-adresser för administratör, företag och VPN.

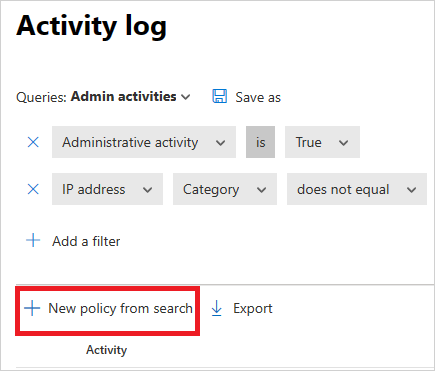

Under frågan väljer du Ny princip från sökningen.

En sida öppnas som innehåller de filter som du använde i undersökningen.

Ändra mallen och skapa en egen princip. Varje egenskap och fält i den nya undersökningsbaserade principen kan ändras efter dina behov.

Kommentar

När du använder principfiltren söker Contain bara efter fullständiga ord – avgränsade med koma, punkter, blanksteg eller understreck. Om du till exempel söker efter skadlig kod eller virus hittar den virus_malware_file.exe men hittar inte malwarevirusfile.exe.

Lika med söker bara efter den fullständiga strängen, till exempel om du söker efter malware.exe den hittar malware.exe men inte malware.exe.txt.

Kommentar

Mer information om hur du anger principfälten finns i motsvarande principdokumentation:

Lägg till åtgärder som ska vidtas automatiskt vid risker

En lista över tillgängliga styrningsåtgärder per app finns i Styra anslutna appar.

Du kan också ange principen för att skicka en avisering via e-post när matchningar identifieras.

Om du vill ange dina aviseringsinställningar går du till Inställningar för e-postavisering.

Aktivera och inaktivera principer

Du kan aktivera eller inaktivera en princip när du har skapat den. Om du inaktiverar måste du ta bort en princip när du har skapat den för att stoppa den. Om du av någon anledning vill stoppa principen inaktiverar du den tills du väljer att aktivera den igen.

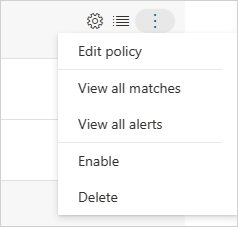

Om du vill aktivera en princip går du till sidan Princip och väljer de tre punkterna i slutet av raden i principen som du vill aktivera. Välj Aktivera.

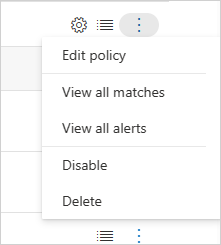

Om du vill inaktivera en princip går du till sidan Princip och väljer de tre punkterna i slutet av raden i principen som du vill inaktivera. Välj Inaktivera.

När du har skapat en ny princip är den aktiverad som standard.

Översiktsrapport för principer

Defender för molnet Appar kan du exportera en översiktsrapport för principer som visar aggregerade aviseringsmått per princip som hjälper dig att övervaka, förstå och anpassa dina principer för att bättre skydda din organisation.

Utför följande steg för att exportera en logg:

På sidan Principer väljer du knappen Exportera .

Ange det tidsintervall som krävs.

Välj Exportera. Den här processen kan ta lite tid.

Så här laddar du ned den exporterade rapporten:

När rapporten är klar går du till Microsoft Defender-portalen, går till Rapporter och sedan Cloud Apps ->Exporterade rapporter.

I tabellen väljer du relevant rapport och väljer sedan ladda ned.

Nästa steg

Om du stöter på problem är vi här för att hjälpa till. Om du vill få hjälp eller support för ditt produktproblem öppnar du ett supportärende.