Skapa och tilldela appskyddsprinciper

Lär dig hur du skapar och tilldelar Microsoft Intune appskyddsprinciper (APP) för användare i din organisation. Den här artikeln beskriver också hur du gör ändringar i befintliga principer.

Innan du börjar

Appskydd principer kan gälla för appar som körs på enheter som kanske eller inte hanteras av Intune. En mer detaljerad beskrivning av hur appskyddsprinciper fungerar och scenarier som stöds av Intunes appskyddsprinciper finns i Appskydd översikt över principer.

De alternativ som är tillgängliga i appskyddsprinciper (APP) gör det möjligt för organisationer att anpassa skyddet efter deras specifika behov. För vissa kanske det inte är uppenbart vilka principinställningar som krävs för att implementera ett fullständigt scenario. För att hjälpa organisationer att prioritera härdning av slutpunkt för mobilklient har Microsoft infört taxonomi för sitt APP-dataskyddsramverk för hantering av iOS- och Android-mobilappar.

APP-dataskyddsramverket är uppdelat i tre olika konfigurationsnivåer, där varje nivå bygger på föregående nivå:

- Grundläggande dataskydd för företag (nivå 1) säkerställer att appar skyddas med en PIN-kod och krypteras och utför selektiva rensningsåtgärder. För Android-enheter validerar den här nivån Android-enhetsattestering. Det här är en konfiguration på ingångsnivå som ger liknande dataskyddskontroll i Exchange Online-postlådeprinciper och introducerar IT-avdelningen och användarpopulationen i APP.

- Utökat dataskydd för företag (nivå 2) introducerar mekanismer för skydd mot dataläckage i APP och minimikrav på operativsystem. Det här är den konfiguration som gäller för de flesta mobila användare som har åtkomst till arbets- eller skoldata.

- Högt dataskydd för företag (Nivå 3) introducerar avancerade dataskyddsmekanismer, förbättrad PIN-konfiguration och APP Mobile Threat Defense. Den här konfigurationen är önskvärd för användare som har åtkomst till data med hög risk.

Om du vill se de specifika rekommendationerna för varje konfigurationsnivå och de lägsta appar som måste skyddas kan du granska dataskyddsramverket med hjälp av appskyddsprinciper.

Om du letar efter en lista över appar som har integrerat Intune SDK kan du läsa Microsoft Intune skyddade appar.

Information om hur du lägger till din organisations verksamhetsspecifika appar (LOB) i Microsoft Intune för att förbereda för appskyddsprinciper finns i Lägga till appar i Microsoft Intune.

Appskydd principer för iOS/iPadOS- och Android-appar

När du skapar en appskyddsprincip för iOS/iPadOS- och Android-appar följer du ett modernt Intune-processflöde som resulterar i en ny appskyddsprincip. Information om hur du skapar appskyddsprinciper för Windows-appar finns i Appskydd principinställningar för Windows.

Skapa en appskyddsprincip för iOS/iPadOS eller Android

Logga in på Microsoft Intune administrationscenter.

Välj Appar>Appskydd principer. Det här valet öppnar information om Appskydd principer, där du skapar nya principer och redigerar befintliga principer.

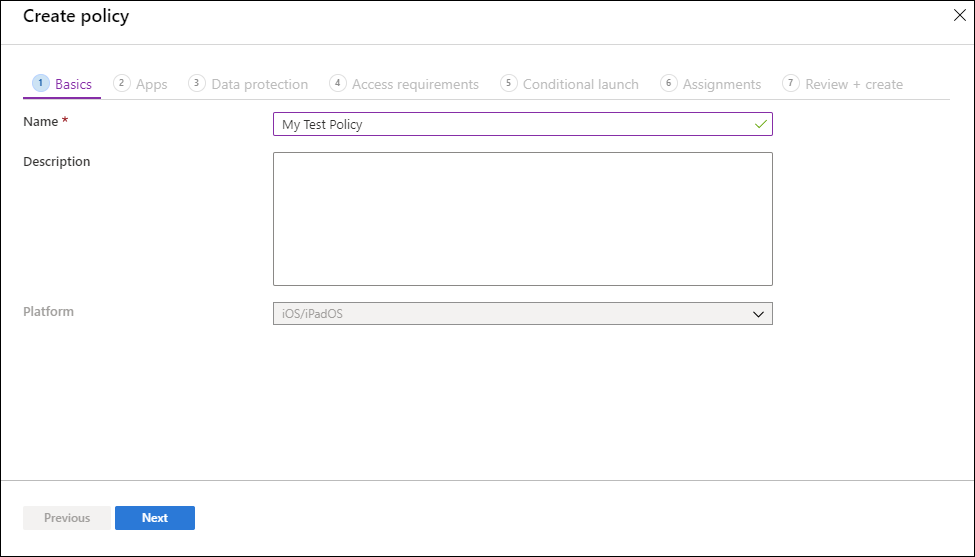

Välj Skapa princip och välj antingen iOS/iPadOS eller Android. Fönstret Skapa princip visas.

På sidan Grundläggande lägger du till följande värden:

Värde Beskrivning Namn Namnet på den här appskyddsprincipen. Beskrivning [Valfritt] Beskrivningen av den här appskyddsprincipen. Värdet Plattform anges baserat på ditt ovanstående val.

Klicka på Nästa för att visa sidan Appar .

På sidan Appar kan du välja vilka appar som ska omfattas av den här principen. Du måste lägga till minst en app.Värde/alternativ Beskrivning Målprincip till I listrutan Målprincip till väljer du att rikta din appskyddsprincip till Alla appar, Microsoft Apps eller Core Microsoft Apps. - Alla appar innehåller alla Microsoft- och partnerappar som har integrerat Intune SDK.

- Microsoft Apps innehåller alla Microsoft-appar som har integrerat Intune SDK.

- Core Microsoft Apps innehåller följande appar: Microsoft Edge, Excel, Office, OneDrive, OneNote, Outlook, PowerPoint, SharePoint, Teams, To Do och Word.

Offentliga appar Om du inte vill välja någon av de fördefinierade appgrupperna kan du välja att rikta enskilda appar genom att välja Valda appar i listrutan Målprincip . Klicka på Välj offentliga appar för att välja offentliga appar som ska riktas. Anpassade appar Om du inte vill välja någon av de fördefinierade appgrupperna kan du välja att rikta enskilda appar genom att välja Valda appar i listrutan Målprincip . Klicka på Välj anpassade appar för att välja anpassade appar som ska riktas baserat på ett paket-ID. Du kan inte välja en anpassad app när du riktar in dig på alla offentliga appar i samma princip. De appar som du har valt visas i listan över offentliga och anpassade appar.

Obs!

Offentliga appar stöds är appar från Microsoft och partner som ofta används med Microsoft Intune. Dessa Intune-skyddade appar är aktiverade med en omfattande uppsättning stöd för principer för skydd av mobilprogram. Mer information finns i Microsoft Intune skyddade appar. Anpassade appar är LOB-appar som har integrerats med Intune SDK eller omslutits av Intune-App Wrapping Tool. Mer information finns i Microsoft Intune App SDK Overview (Översikt över Microsoft Intune App SDK) och Prepare line-of-business apps for app protection policies (Förbereda verksamhetsspecifika appar för appskyddsprinciper).

Klicka på Nästa för att visa sidan Dataskydd .

Den här sidan innehåller inställningar för kontroller för dataförlustskydd (DLP), inklusive begränsningar för klipp ut, kopiera, klistra in och spara som. De här inställningarna avgör hur användare interagerar med data i de appar som den här appskyddsprincipen gäller för.Inställningar för dataskydd:

- Dataskydd för iOS/iPadOS – Mer information finns i inställningar för iOS/iPadOS-appskyddsprinciper – Dataskydd.

- Android-dataskydd – Mer information finns i Inställningar för Android-appskyddsprinciper – Dataskydd.

Klicka på Nästa för att visa sidan Åtkomstkrav .

Den här sidan innehåller inställningar som gör att du kan konfigurera kraven på PIN-kod och autentiseringsuppgifter som användarna måste uppfylla för att få åtkomst till appar i en arbetskontext.Inställningar för åtkomstkrav:

- Åtkomstkrav för iOS/iPadOS – Mer information finns i Inställningar för iOS/iPadOS-appskyddsprinciper – Åtkomstkrav.

- Åtkomstkrav för Android – Mer information finns i Inställningar för Android-appskyddsprinciper – Åtkomstkrav.

Klicka på Nästa för att visa sidan Villkorsstyrd start .

Den här sidan innehåller inställningar för att ange inloggningssäkerhetskraven för din appskyddsprincip. Välj en inställning och ange det värde som användarna måste uppfylla för att logga in på företagsappen. Välj sedan den åtgärd som du vill vidta om användarna inte uppfyller dina krav. I vissa fall kan flera åtgärder konfigureras för en enda inställning.Inställningar för villkorlig start:

- Villkorlig start av iOS/iPadOS – Mer information finns i inställningar för iOS/iPadOS-appskyddsprinciper – Villkorlig start.

- Villkorlig start av Android – Mer information finns i Inställningar för Android-appskyddsprinciper – Villkorlig start.

Klicka på Nästa för att visa sidan Tilldelningar .

På sidan Tilldelningar kan du tilldela appskyddsprincipen till grupper av användare. Du måste tillämpa principen på en grupp användare för att principen ska börja gälla.Klicka på Nästa: Granska + skapa för att granska de värden och inställningar som du har angett för den här appskyddsprincipen.

När du är klar klickar du på Skapa för att skapa appskyddsprincipen i Intune.

Tips

Dessa principinställningar tillämpas endast när du använder appar i arbetskontexten. När slutanvändare använder appen för att utföra en personlig uppgift påverkas de inte av dessa principer. Observera att när du skapar en ny fil betraktas den som en personlig fil.

Viktigt

Det kan ta tid för appskyddsprinciper att gälla för befintliga enheter. Slutanvändarna ser ett meddelande på enheten när appskyddsprincipen tillämpas. Tillämpa dina appskyddsprinciper på enheter innan du tillämpar condidtional-åtkomstregler.

Slutanvändare kan ladda ned apparna från App Store eller Google Play. Mer information finns i:

- Var hittar du arbets- eller skolappar för iOS/iPadOS

- Här hittar du arbets- eller skolappar för Android

Ändra befintliga principer

Du kan redigera en befintlig princip och tillämpa den på målanvändare. Mer information om tidsinställningen för principleverans finns i Förstå leveranstid för appskyddsprincip.

Ändra listan över appar som är associerade med principen

I fönstret Appskydd principer väljer du den princip som du vill ändra.

I fönstret Intune-appskydd väljer du Egenskaper.

Bredvid avsnittet Appar väljer du Redigera.

På sidan Appar kan du välja vilka appar som ska omfattas av den här principen. Du måste lägga till minst en app.

Värde/alternativ Beskrivning Offentliga appar I listrutan Målprincip till väljer du att rikta din appskyddsprincip till Alla offentliga appar, Microsoft Apps eller Core Microsoft Apps. Sedan kan du välja Visa en lista över de appar som ska riktas för att visa en lista över de appar som påverkas av den här principen. Om det behövs kan du välja att rikta enskilda appar genom att klicka på Välj offentliga appar.

Anpassade appar Klicka på Välj anpassade appar för att välja anpassade appar som ska riktas baserat på ett paket-ID. De appar som du har valt visas i listan över offentliga och anpassade appar.

Klicka på Granska + skapa för att granska de appar som valts för den här principen.

När du är klar klickar du på Spara för att uppdatera appskyddsprincipen.

Ändra listan över användargrupper

I fönstret Appskydd principer väljer du den princip som du vill ändra.

I fönstret Intune-appskydd väljer du Egenskaper.

Bredvid avsnittet Tilldelningar väljer du Redigera.

Om du vill lägga till en ny användargrupp i principen går du till fliken Inkludera och väljer Välj grupper att inkludera och väljer användargruppen. Välj Välj för att lägga till gruppen.

Om du vill exkludera en användargrupp går du till fliken Exkludera och väljer Välj grupper att exkludera och väljer användargruppen. Välj Välj för att ta bort användargruppen.

Om du vill ta bort grupper som har lagts till tidigare går du till flikarna Inkludera eller Exkludera , väljer ellipsen (...) och väljer Ta bort.

Klicka på Granska + skapa för att granska de användargrupper som valts för den här principen.

När ändringarna av tilldelningarna är klara väljer du Spara för att spara konfigurationen och distribuera principen till den nya uppsättningen användare. Om du väljer Avbryt innan du sparar konfigurationen tar du bort alla ändringar som du har gjort på flikarna Inkludera och Exkludera .

Ändra principinställningar

I fönstret Appskydd principer väljer du den princip som du vill ändra.

I fönstret Intune-appskydd väljer du Egenskaper.

Bredvid avsnittet som motsvarar de inställningar som du vill ändra väljer du Redigera. Ändra sedan inställningarna till nya värden.

Klicka på Granska + skapa för att granska de uppdaterade inställningarna för den här principen.

Välj Spara för att spara ändringarna. Upprepa processen för att välja ett inställningsområde och ändra och spara sedan ändringarna tills alla ändringar har slutförts. Du kan sedan stänga fönstret Intune-appskydd – egenskaper .

Rikta appskyddsprinciper baserat på enhetshanteringstillstånd

I många organisationer är det vanligt att tillåta slutanvändare att använda både Intune Mobile Enhetshantering(MDM) hanterade enheter, till exempel företagsägda enheter och ohanterade enheter som endast skyddas med Intunes appskyddsprinciper. Ohanterade enheter kallas ofta BYOD (Bring Your Own Devices).

Eftersom Intunes appskyddsprinciper riktar sig mot en användares identitet kan skyddsinställningarna för en användare tillämpas på både registrerade (MDM-hanterade) och icke-registrerade enheter (ingen MDM). Därför kan du rikta en Intune-appskyddsprincip till antingen Intune-registrerade eller oregistrerade iOS/iPadOS- och Android-enheter med hjälp av filter. Mer information om hur du skapar filter finns i Använda filter när du tilldelar principer . Du kan ha en skyddsprincip för ohanterade enheter där strikta kontroller för dataförlustskydd (DLP) finns på plats och en separat skyddsprincip för MDM-hanterade enheter, där DLP-kontrollerna kan vara lite mer avslappnade. Mer information om hur detta fungerar på personliga Android Enterprise-enheter finns i Appskydd principer och arbetsprofiler.

Om du vill använda dessa filter när du tilldelar principer bläddrar du till Appar>Appskydd principer i Administrationscenter för Intune och väljer sedan Skapa princip. Du kan också redigera en befintlig appskyddsprincip. Gå till sidan Tilldelningar och välj Redigera filter för att inkludera eller exkludera filter för den tilldelade gruppen.

Enhetshantering typer

Viktigt

Microsoft Intune upphör stödet för hantering av Android-enhetsadministratörer på enheter med åtkomst till Google Mobile Services (GMS) den 30 augusti 2024. Efter det datumet är enhetsregistrering, teknisk support, felkorrigeringar och säkerhetskorrigeringar otillgängliga. Om du för närvarande använder hantering av enhetsadministratörer rekommenderar vi att du växlar till ett annat Android-hanteringsalternativ i Intune innan supporten upphör. Mer information finns i Avsluta stöd för Android-enhetsadministratör på GMS-enheter.

- Ohanterade: För iOS/iPadOS-enheter är ohanterade enheter alla enheter där antingen Intune MDM-hantering eller en MDM/EMM-lösning från tredje part inte skickar

IntuneMAMUPNnyckeln. För Android-enheter är ohanterade enheter enheter där Intune MDM-hantering inte har identifierats. Detta inkluderar enheter som hanteras av MDM-leverantörer från tredje part. - Intune-hanterade enheter: Hanterade enheter hanteras av Intune MDM.

- Android-enhetsadministratör: Intune-hanterade enheter med hjälp av API:et för Android-enhetsadministration.

- Android Enterprise: Intune-hanterade enheter med Android Enterprise-arbetsprofiler eller Android Enterprise Fullständig Enhetshantering.

- Företagsägda Android Enterprise-enheter med Microsoft Entra läge för delad enhet: Intune-hanterade enheter med dedikerade Android Enterprise-enheter med läget Delad enhet.

- Användarassocierade Android-enheter (AOSP): Intune-hanterade enheter med användarassocierad hantering i AOSP.

- Användarlösa Android-enheter (AOSP): Intune-hanterade enheter som använder användarlösa AOSP-enheter. Dessa enheter använder också Microsoft Entra läget för delad enhet.

På Android uppmanas Android-enheter att installera Intune-företagsportal-appen oavsett vilken Enhetshantering typ som väljs. Om du till exempel väljer "Android Enterprise" kommer användare med ohanterade Android-enheter fortfarande att uppmanas att göra det.

För iOS/iPadOS krävs ytterligare appkonfigurationsinställningar för att den Enhetshantering typen ska tillämpas på Intune-hanterade enheter. Dessa konfigurationer kommunicerar till APP-tjänsten att en viss app hanteras och att APP-inställningarna inte gäller:

- IntuneMAMUPN och IntuneMAMOID måste konfigureras för alla MDM-hanterade program. Mer information finns i Hantera dataöverföring mellan iOS/iPadOS-appar i Microsoft Intune.

- IntuneMAMDeviceID måste konfigureras för alla MDM-hanterade program från tredje part och verksamhetsspecifika. IntuneMAMDeviceID ska konfigureras till enhetens ID-token. Till exempel

key=IntuneMAMDeviceID, value={{deviceID}}. Mer information finns i Lägga till appkonfigurationsprinciper för hanterade iOS/iPadOS-enheter. - Om endast IntuneMAMDeviceID har konfigurerats kommer Intune APP att betrakta enheten som ohanterad.

Principinställningar

Om du vill se en fullständig lista över principinställningarna för iOS/iPadOS och Android väljer du någon av följande länkar:

Nästa steg

Övervaka efterlevnad och användarstatus

Se även

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för