Utvärdera och testa Microsoft Defender XDR säkerhet

Gäller för:

- Microsoft Defender XDR

Så här fungerar den här artikelserien

Den här serien är utformad för att stega dig igenom hela processen med att konfigurera en XDR-utvärderingsmiljö från slutpunkt till slutpunkt, så att du kan utvärdera funktionerna i Microsoft Defender XDR och till och med höja upp utvärderingsmiljön direkt till produktion när du är redo.

Om du är nybörjare på att tänka på XDR-säkerhet kan du skanna de 7 länkade artiklarna i den här serien för att få en känsla för hur omfattande lösningen är.

- Så här skapar du miljön

- Konfigurera eller lär dig mer om varje teknik i denna Microsoft XDR

- Så här undersöker och svarar du med hjälp av denna XDR

- Flytta upp utvärderingsmiljön till produktion

Vad är XDR och Microsoft Defender XDR?

XDR-säkerhet är ett steg framåt i cybersäkerheten eftersom den tar hotdata från system som en gång var isolerade och förenar dem så att du kan se mönster och agera på dem snabbare.

Till exempel förenar Microsoft XDR slutpunkt (slutpunktsidentifiering och svar eller EDR), e-post, app och identitetssäkerhet på ett och samma ställe.

Microsoft Defender XDR är en XDR-lösning (eXtended detection and response) som automatiskt samlar in, korrelerar och analyserar signal-, hot- och aviseringsdata från hela Microsoft 365-miljön, inklusive slutpunkt, e-post, program och identiteter. Den använder artificiell intelligens (AI) och automatisering för att automatiskt stoppa attacker och reparera berörda tillgångar till ett säkert tillstånd.

Microsofts rekommendationer för utvärdering av Microsoft Defender XDR säkerhet

Microsoft rekommenderar att du skapar din utvärdering i en befintlig produktionsprenumeration på Office 365. På så sätt får du verkliga insikter omedelbart och kan justera inställningarna för att arbeta mot aktuella hot i din miljö. När du har fått erfarenhet och är bekväm med plattformen kan du helt enkelt höja upp varje komponent, en i taget, till produktion.

Uppbyggnad av en cybersäkerhetsattack

Microsoft Defender XDR är en molnbaserad, enhetlig företagsförsvarssvit före och efter intrång. Den samordnar förebyggande, identifiering, undersökning och svar mellan slutpunkter, identiteter, appar, e-post, samarbetsprogram och alla deras data.

I den här bilden pågår en attack. Nätfiskemeddelandet kommer till inkorgen för en anställd i din organisation, som omedvetet öppnar e-postbilagan. Detta installerar skadlig kod, vilket leder till en kedja av händelser som kan sluta med stöld av känsliga data. Men i det här fallet är Defender för Office 365 i drift.

På bilden:

- Exchange Online Protection, som är en del av Microsoft Defender för Office 365, kan identifiera nätfiskemeddelandet och använda e-postflödesregler (även kallade transportregler) för att se till att de aldrig tas emot i inkorgen.

- Defender för Office 365 använder säkra bifogade filer för att testa den bifogade filen och fastställa att den är skadlig, så att e-postmeddelandet som anländer antingen inte kan åtgärdas av användaren eller principer hindrar e-postmeddelandet från att komma alls.

- Defender för Endpoint hanterar enheter som ansluter till företagsnätverket och identifierar säkerhetsrisker för enheter och nätverk som annars kan utnyttjas.

- Defender for Identity noterar plötsliga kontoändringar som behörighetseskalering eller lateral förflyttning med hög risk. Den rapporterar också om lättanvända identitetsproblem som obegränsad Kerberos-delegering, för korrigering av säkerhetsteamet.

- Microsoft Defender for Cloud Apps märker avvikande beteende som omöjlig resa, åtkomst till autentiseringsuppgifter och ovanlig nedladdning, filresurs eller vidarebefordran av e-post och rapporterar dessa till säkerhetsteamet.

Microsoft Defender XDR komponenter säkra enheter, identiteter, data och program

Microsoft Defender XDR består av dessa säkerhetstekniker som fungerar tillsammans. Du behöver inte alla dessa komponenter för att dra nytta av funktionerna i XDR och Microsoft Defender XDR. Du kommer att inse vinster och effektivitet genom att använda en eller två också.

| Komponent | Beskrivning | Referensmaterial |

|---|---|---|

| Microsoft Defender for Identity | Microsoft Defender for Identity använder Active Directory-signaler för att identifiera, identifiera och undersöka avancerade hot, komprometterade identiteter och skadliga insideråtgärder riktade mot din organisation. | Vad är Microsoft Defender for Identity? |

| Exchange Online Protection | Exchange Online Protection är den interna molnbaserade SMTP-relä- och filtreringstjänsten som skyddar din organisation mot skräppost och skadlig kod. | översikt över Exchange Online Protection (EOP) – Office 365 |

| Microsoft Defender för Office 365 | Microsoft Defender för Office 365 skyddar din organisation mot skadliga hot från e-postmeddelanden, länkar (URL:er) och samarbetsverktyg. | Microsoft Defender för Office 365 - Office 365 |

| Microsoft Defender för Endpoint | Microsoft Defender för Endpoint är en enhetlig plattform för enhetsskydd, identifiering efter intrång, automatiserad undersökning och rekommenderat svar. | Microsoft Defender för Endpoint – Windows-säkerhet |

| Microsoft Defender for Cloud Apps | Microsoft Defender for Cloud Apps är en omfattande lösning mellan SaaS som ger djup synlighet, starka datakontroller och förbättrat skydd mot hot i dina molnappar. | Vad är Defender för Cloud Apps? |

| Microsoft Entra ID Protection | Microsoft Entra ID Protection utvärderar riskdata från miljarder inloggningsförsök och använder dessa data för att utvärdera risken för varje inloggning i din miljö. Dessa data används av Microsoft Entra ID för att tillåta eller förhindra kontoåtkomst, beroende på hur principer för villkorsstyrd åtkomst konfigureras. Microsoft Entra ID Protection licensieras separat från Microsoft Defender XDR. Den ingår i Microsoft Entra ID P2. | Vad är Identity Protection? |

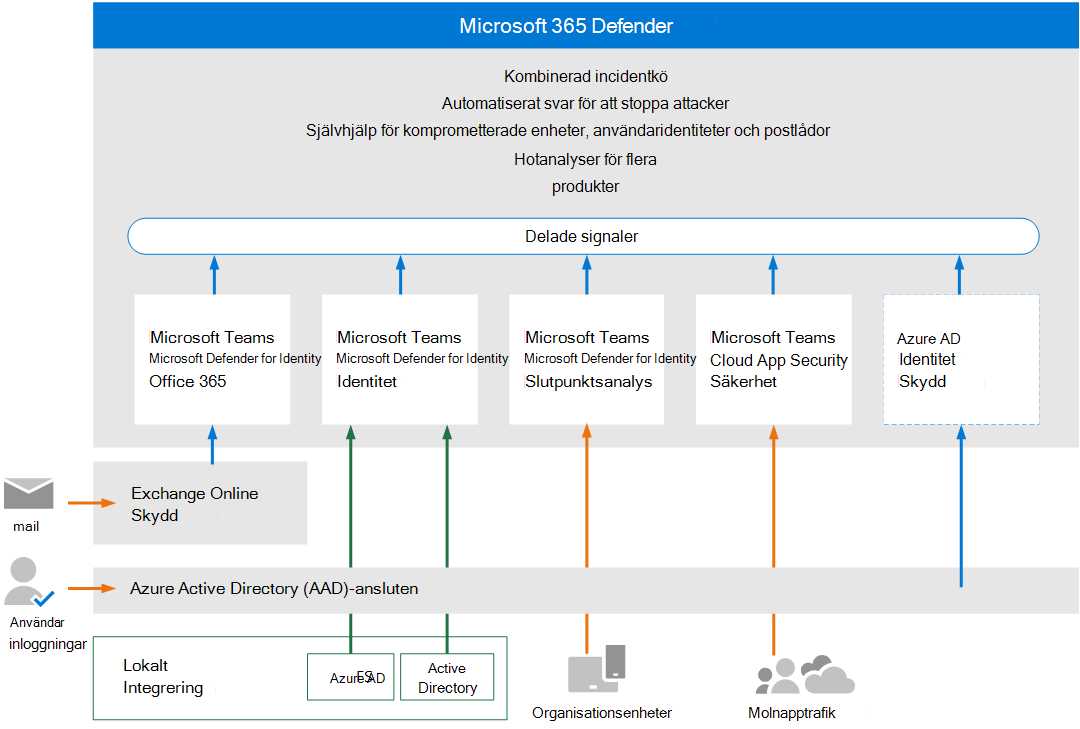

Microsoft Defender XDR arkitektur

Diagrammet nedan illustrerar en övergripande arkitektur för viktiga Microsoft Defender XDR komponenter och integreringar. Detaljerad arkitektur för varje Defender-komponent och användningsfall ges i den här artikelserien.

I den här illustrationen:

- Microsoft Defender XDR kombinerar signalerna från alla Defender-komponenter för att tillhandahålla utökad identifiering och svar (XDR) mellan domäner. Detta inkluderar en enhetlig incidentkö, automatiserat svar för att stoppa attacker, självåterställning (för komprometterade enheter, användaridentiteter och postlådor), jakt över hot och hotanalys.

- Microsoft Defender för Office 365 skyddar din organisation mot skadliga hot från e-postmeddelanden, länkar (URL: er) och samarbetsverktyg. Den delar signaler från dessa aktiviteter med Microsoft Defender XDR. Exchange Online Protection (EOP) är integrerad för att ge skydd från slutpunkt till slutpunkt för inkommande e-post och bifogade filer.

- Microsoft Defender for Identity samlar in signaler från servrar som kör Active Directory Federated Services (AD FS) och lokal Active Directory Domain Services (AD DS). Den använder dessa signaler för att skydda din hybrididentitetsmiljö, inklusive skydd mot hackare som använder komprometterade konton för att flytta i detalj mellan arbetsstationer i den lokala miljön.

- Microsoft Defender för Endpoint samlar in signaler från och skyddar enheter som används av din organisation.

- Microsoft Defender for Cloud Apps samlar in signaler från organisationens användning av molnappar och skyddar data som flödar mellan din miljö och dessa appar, inklusive både sanktionerade och icke sanktionerade molnappar.

- Microsoft Entra ID Protection utvärderar riskdata från miljarder inloggningsförsök och använder dessa data för att utvärdera risken för varje inloggning i din miljö. Dessa data används av Microsoft Entra ID för att tillåta eller förhindra kontoåtkomst, beroende på hur principer för villkorsstyrd åtkomst konfigureras. Microsoft Entra ID Protection licensieras separat från Microsoft Defender XDR. Den ingår i Microsoft Entra ID P2.

Microsoft SIEM och SOAR kan använda data från Microsoft Defender XDR

Ytterligare valfria arkitekturkomponenter som inte ingår i den här bilden:

- Detaljerade signaldata från alla Microsoft Defender XDR komponenter kan integreras i Microsoft Sentinel och kombineras med andra loggningskällor för att erbjuda fullständiga SIEM- och SOAR-funktioner och insikter.

- Mer information om hur du använder Microsoft Sentinel, en Azure SIEM med Microsoft Defender XDR som en XDR, finns i den här översiktsartikeln och i integreringsstegen för Microsoft Sentinel och Microsoft Defender XDR.

- Mer information om SOAR i Microsoft Sentinel (inklusive länkar till spelböcker på Microsoft Sentinel GitHub-lagringsplatsen) finns i den här artikeln.

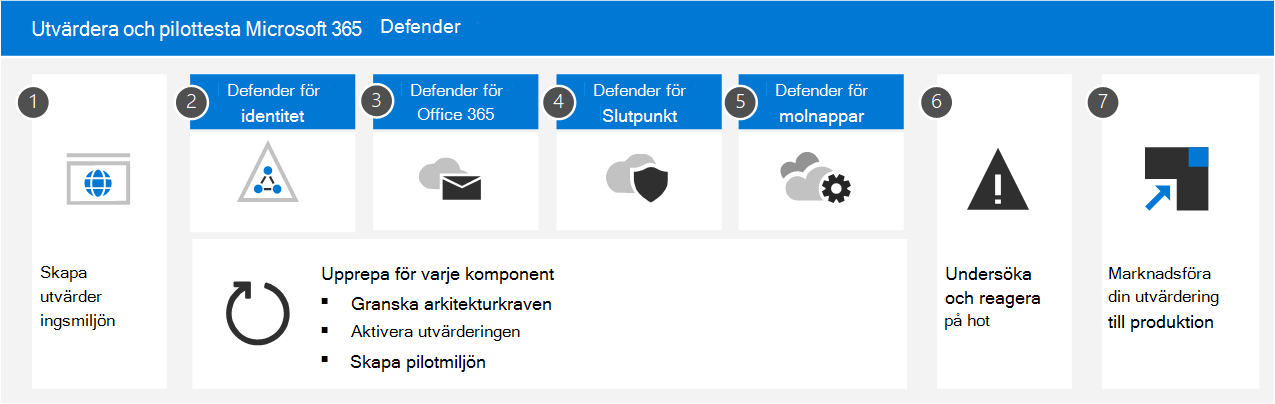

Utvärderingsprocessen för Microsoft Defender XDR cybersäkerhet

Microsoft rekommenderar att du aktiverar komponenterna i Microsoft 365 i den ordning som visas:

Följande tabell beskriver den här bilden.

| Serienummer | Steg | Beskrivning |

|---|---|---|

| 1 | Skapa utvärderingsmiljön | Det här steget säkerställer att du har utvärderingslicensen för Microsoft Defender XDR. |

| 2 | Aktivera Defender för identitet | Granska arkitekturkraven, aktivera utvärderingen och gå igenom självstudier för att identifiera och åtgärda olika attacktyper. |

| 3 | Aktivera Defender för Office 365 | Se till att du uppfyller arkitekturkraven, aktiverar utvärderingen och skapar sedan pilotmiljön. Den här komponenten innehåller Exchange Online Protection och därför utvärderar du båda här. |

| 4 | Aktivera Defender för Endpoint | Se till att du uppfyller arkitekturkraven, aktiverar utvärderingen och skapar sedan pilotmiljön. |

| 5 | Aktivera Microsoft Defender for Cloud Apps | Se till att du uppfyller arkitekturkraven, aktiverar utvärderingen och skapar sedan pilotmiljön. |

| 6 | Undersöka och svara på hot | Simulera en attack och börja använda incidenthanteringsfunktioner. |

| 7 | Framhäva utvärderingsversionen till produktion | Uppgradera Microsoft 365-komponenterna till produktion en i taget. |

Den här ordningen rekommenderas ofta och är utformad för att utnyttja värdet av funktionerna snabbt baserat på hur mycket arbete som vanligtvis krävs för att distribuera och konfigurera funktionerna. Till exempel kan Defender för Office 365 konfigureras på kortare tid än det tar att registrera enheter i Defender för Endpoint. Du bör naturligtvis prioritera komponenterna så att de uppfyller dina affärsbehov och aktivera dem i en annan ordning.

Gå till nästa steg

Lär dig mer om och/eller skapa Microsoft Defender XDR-utvärderingsmiljön

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för