RaMP-checklista – Dataskydd

Den här checklistan för snabb moderniseringsplan (RaMP) hjälper dig att skydda dina lokala data och molndata från både oavsiktlig och skadlig åtkomst.

Oavsiktlig åtkomst uppstår när en användare får åtkomst till data som de, baserat på sina roller och ansvarsområden, inte ska ha. Resultatet kan bli oavsiktlig dataläckage, dataförstörelse eller brott mot datasäkerhets- och sekretessbestämmelser.

Skadlig åtkomst inträffar när en extern angripare eller en obehörig insider avsiktligt försöker komma åt data. Skadliga insiders kan använda dina data för vinst eller för att skada din organisation. Externa angripare kan ta bort, ändra, exfiltera och kryptera dina känsligaste data, vilket gör att du är öppen för en utpressningstrojanattack.

För båda typerna av attacker måste du vidta nödvändiga åtgärder för att identifiera dina data, skydda dem, förhindra dess förstörelse eller exfiltrering och se till att endast användare med affärssyfte har åtkomst till dem.

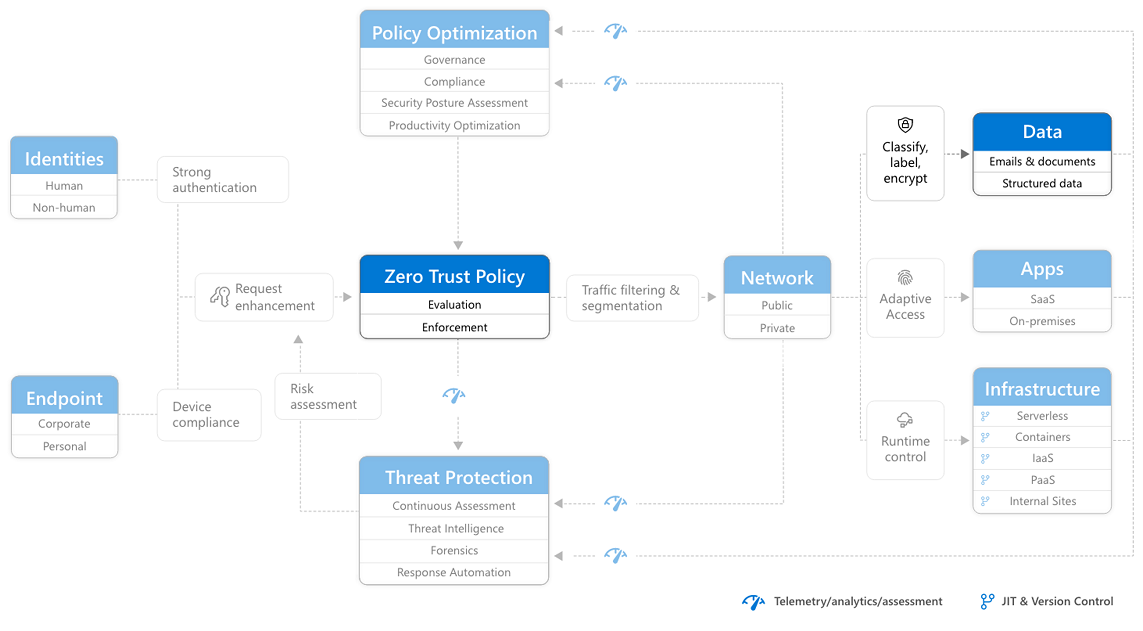

Att skydda dina data är en del av principen "anta intrång" Nolltillit. Även med alla användarkonton och enhetsskydd på plats måste du anta att en angripare kan hitta sin väg in och börja gå igenom din miljö och söka efter de mest värdefulla data för din organisation.

Därför måste du:

Känna till dina data

Förstå ditt datalandskap och identifiera viktig information i molnet och den lokala miljön.

Skydda dina data

Skydda känsliga data under hela livscykeln genom att använda känslighetsetiketter som är länkade till skyddsåtgärder som kryptering, åtkomstbegränsningar, visuell märkning med mera.

Förhindra dataförlust

Tillämpa en konsekvent uppsättning principer för dataförlustskydd i molnet, lokala miljöer och slutpunkter för att övervaka, förhindra och åtgärda riskfyllda aktiviteter med känsliga data.

Använd åtkomst med minst behörighet

Använd minimala behörigheter som består av vem som får åtkomst och vad de får göra med data för att uppfylla affärs- och produktivitetskraven.

Kontoskulder för program- och projektmedlem

Den här tabellen beskriver det övergripande skyddet av organisationens data i form av en hierarki för sponsring/programhantering/projekthantering för att fastställa och driva resultat.

| Lead | Ägare | Ansvar |

|---|---|---|

| CISO, CIO eller chef för datasäkerhet | Chefssponsring | |

| Programledare från Data Security | Skapa resultat och samarbete mellan team | |

| Säkerhetsarkitekt | Råd om konfiguration och standarder | |

| Microsoft 365-administratörer | Implementera ändringar i Microsoft 365-klientorganisationen för OneDrive och skyddade mappar | |

| Datasäkerhetstekniker och/eller infrastruktursäkerhetstekniker | Aktivera säkerhetskopiering av infrastruktur | |

| Programägare | Identifiera viktiga affärstillgångar | |

| Datasäkerhetsadministratör | Implementera konfigurationsändringar | |

| IT-administratör | Uppdatera standarder och principdokument | |

| Säkerhetsstyrning och/eller IT-administratör | Övervaka för att säkerställa efterlevnad | |

| Användarutbildningsteam | Se till att vägledningen för användare återspeglar principuppdateringar |

Distributionsmål

Uppfylla dessa distributionsmål för att skydda dina data för Nolltillit.

| Klart | Distributionsmål | Ägare |

|---|---|---|

| 1. Känna till dina data | Datasäkerhetsarkitekt | |

| 2. Skydda dina data | Datasäkerhetstekniker | |

| 3. Förhindra dataförlust | Datasäkerhetstekniker | |

| 4. Använd åtkomst med minst behörighet | Datasäkerhetstekniker |

1. Känna till dina data

Utför de här implementeringsstegen för att uppfylla know your data deployment-målet.

| Klart | Implementeringssteg | Ägare | Dokumentation |

|---|---|---|---|

| 1. Fastställa dataklassificeringsnivåer. | Datasäkerhetsarkitekt | Läs mer om | |

| 2. Fastställ inbyggda och anpassade typer av känslig information. | Datasäkerhetsarkitekt | Läs mer om | |

| 3. Fastställ användningen av förtränade och anpassade klassificerare som kan tränas. | Datasäkerhetsarkitekt | Läs mer om | |

| 4. Identifiera och klassificera känsliga data. | Datasäkerhetsarkitekt och/eller datasäkerhetstekniker | Läs mer om |

2. Skydda dina data

Utför de här implementeringsstegen för att uppfylla målet Skydda datadistribution .

| Klart | Implementeringssteg | Ägare | Dokumentation |

|---|---|---|---|

| 1. Fastställ användningen och utformningen av känslighetsetiketter. | Säkerhetsarkitekt | Kom igång | |

| 2. Etikettera och skydda objekt för Microsoft 365-appar och -tjänster. | Datasäkerhetstekniker | Hantera känslighetsetiketter | |

| 3. Aktivera och konfigurera Microsoft Defender för molnet-appar. | Datasäkerhetstekniker | Kom igång | |

| 4. Identifiera, märka och skydda känsliga objekt som finns i datalager i molnet. | Datasäkerhetstekniker | Bästa praxis | |

| 5. Identifiera, märka och skydda känsliga objekt som finns i lokala datalager. | Datasäkerhetstekniker | Informationsskyddsskanner | |

| 6. Utöka känslighetsetiketterna till Azure med hjälp av Datamappning i Microsoft Purview | Datasäkerhetstekniker | Etikettering i Datamappning i Microsoft Purview |

3. Förhindra dataförlust

Utför de här implementeringsstegen för att uppfylla målet Förhindra dataförlustdistribution .

| Klart | Implementeringssteg | Ägare | Dokumentation |

|---|---|---|---|

| 1. Utforma och skapa principer för dataförlustskydd (DLP). | Säkerhetsarkitekt | Läs mer om | |

| 2. Aktivera och konfigurera dataförlustskydd för slutpunkter. | Datasäkerhetstekniker | Läs mer om | |

| 3. Konfigurera åtkomstprinciper för Microsoft Defender för molnet Appkontroll för villkorsstyrd åtkomst. | Datasäkerhetstekniker | Översikt |

4. Använd åtkomst med minst behörighet

Utför de här implementeringsstegen för att säkerställa att dina användare och administratörer uppfyller distributionsmålet Använd minst privilegierad åtkomst .

| Klart | Implementeringssteg | Ägare |

|---|---|---|

| 1. Från know your data deployment objective (Know your data deployment objective) granskar du behörigheterna för platserna för känslig och kritisk information. | Datasäkerhetstekniker | |

| 2. Implementera minimala behörigheter för känslig och kritisk information samtidigt som du uppfyller samarbets- och affärskraven och informerar de användare som påverkas. | Datasäkerhetstekniker | |

| 3. Utför ändringshantering för dina anställda så att framtida platser för känslig och kritisk information skapas och underhålls med minimal behörighet. | Användarutbildningsteam | |

| 4. Granska och övervaka platserna för känslig och kritisk information för att säkerställa att breda behörigheter inte beviljas. | Datasäkerhetstekniker och/eller administratör för säkerhetsstyrning |

Resultat

När du har slutfört dessa distributionsmål har du skapat avsnittet Data i Nolltillit-arkitekturen.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för