Mevcut Ağ İlkesi Sunucusu (NPS) altyapınızı Microsoft Entra çok faktörlü kimlik doğrulaması ile tümleştirme

Microsoft Entra çok faktörlü kimlik doğrulaması için Ağ İlkesi Sunucusu (NPS) uzantısı, mevcut sunucularınızı kullanarak kimlik doğrulama altyapınıza bulut tabanlı MFA özellikleri ekler. NPS uzantısıyla, yeni sunucuları yüklemek, yapılandırmak ve bakımını yapmak zorunda kalmadan mevcut kimlik doğrulama akışınıza telefon araması, kısa mesaj veya telefon uygulaması doğrulaması ekleyebilirsiniz.

NPS uzantısı, federasyon veya eşitlenmiş kullanıcılar için ikinci bir kimlik doğrulaması faktörü sağlamak üzere RADIUS ile bulut tabanlı Microsoft Entra çok faktörlü kimlik doğrulaması arasında bir bağdaştırıcı işlevi görür.

NPS uzantısı nasıl çalışır?

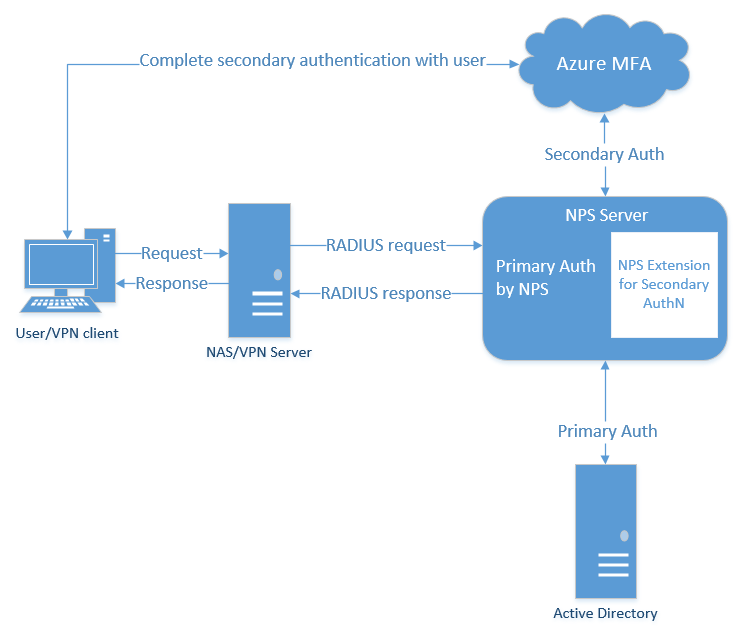

Microsoft Entra çok faktörlü kimlik doğrulaması için NPS uzantısını kullandığınızda, kimlik doğrulama akışı aşağıdaki bileşenleri içerir:

NAS/VPN Sunucusu , VPN istemcilerinden istekler alır ve bunları NPS sunucularına RADIUS isteklerine dönüştürür.

NPS Sunucusu, RADIUS istekleri için birincil kimlik doğrulamasını gerçekleştirmek üzere Active Directory Etki Alanı Hizmetleri'ne (AD DS) bağlanır ve başarılı olduğunda, isteği yüklü uzantılara geçirir.

NPS Uzantısı , ikincil kimlik doğrulaması için Microsoft Entra çok faktörlü kimlik doğrulamasına yönelik bir istek tetikler. Uzantı yanıtı aldıktan ve MFA sınaması başarılı olursa, NPS sunucusuna Azure STS tarafından verilen bir MFA talebi içeren güvenlik belirteçleri sağlayarak kimlik doğrulama isteğini tamamlar.

Not

NPS sayı eşleştirmeyi desteklemese de en son NPS uzantısı, Microsoft Authenticator'da kullanılabilen TOTP gibi zamana dayalı tek seferlik parola (TOTP) yöntemlerini destekler. TOTP oturum açma, alternatif Reddetmeyi Onayla/deneyiminden daha iyi güvenlik sağlar.

8 Mayıs 2023'te tüm kullanıcılar için sayı eşleştirme etkinleştirildiğinde, NPS uzantısı sürüm 1.2.2216.1 veya üzeri ile RADIUS bağlantısı gerçekleştiren herkesin bunun yerine bir TOTP yöntemiyle oturum açması istenir. Kullanıcıların bu davranışı görebilmesi için kayıtlı bir TOTP kimlik doğrulama yöntemi olmalıdır. ToTP yöntemi kaydedilmeden kullanıcılar Reddetmeyi Onayla'yı/görmeye devam ederler.

Microsoft Entra çok faktörlü kimlik doğrulaması , kullanıcının ayrıntılarını almak için Microsoft Entra Kimliği ile iletişim kurar ve kullanıcıya yapılandırılmış bir doğrulama yöntemi kullanarak ikincil kimlik doğrulamasını gerçekleştirir.

Aşağıdaki diyagramda bu üst düzey kimlik doğrulama isteği akışı gösterilmektedir:

RADIUS protokolü davranışı ve NPS uzantısı

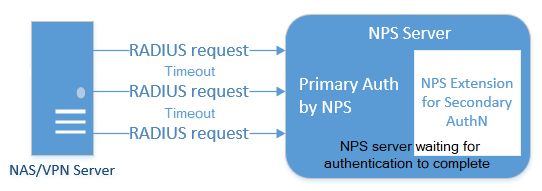

RADIUS bir UDP protokolü olduğundan, gönderen paket kaybı olduğunu varsayar ve bir yanıt bekler. Bir süre sonra bağlantı zaman aşımına uğradı. Bu durumda, gönderen paketin hedefe ulaşmadığını varsaydığından paket yeniden oluşturulur. Bu makaledeki kimlik doğrulama senaryosunda VPN sunucuları isteği gönderir ve yanıt bekler. Bağlantı zaman aşımına uğradıysa VPN sunucusu isteği yeniden gönderir.

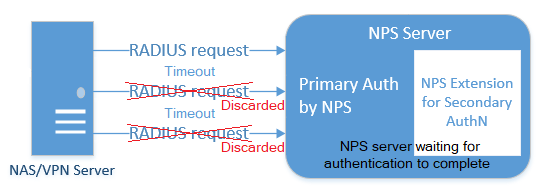

MFA isteği hala işleniyor olabileceğinden, bağlantı zaman aşımına uğramadan önce NPS sunucusu VPN sunucusunun özgün isteğine yanıt vermeyebilir. Kullanıcı MFA istemine başarıyla yanıt vermemiş olabilir, bu nedenle Microsoft Entra çok faktörlü kimlik doğrulaması NPS uzantısı bu olayın tamamlanmasını bekliyor. Bu durumda, NPS sunucusu ek VPN sunucusu isteklerini yinelenen istek olarak tanımlar. NPS sunucusu bu yinelenen VPN sunucusu isteklerini atar.

NPS sunucu günlüklerine bakarsanız, bu ek isteklerin atıldığını görebilirsiniz. Bu davranış, son kullanıcıyı tek bir kimlik doğrulama girişimi için birden çok istek almaktan korumak amacıyla tasarlanmıştır. NPS sunucusu olay günlüğünde atılan istekler, NPS sunucusu veya Microsoft Entra çok faktörlü kimlik doğrulaması NPS uzantısıyla ilgili bir sorun olduğunu göstermez.

Atılan istekleri en aza indirmek için VPN sunucularının en az 60 saniyelik bir zaman aşımı ile yapılandırılmasını öneririz. Gerekirse veya olay günlüklerindeki atılan istekleri azaltmak için VPN sunucusu zaman aşımı değerini 90 veya 120 saniyeye çıkarabilirsiniz.

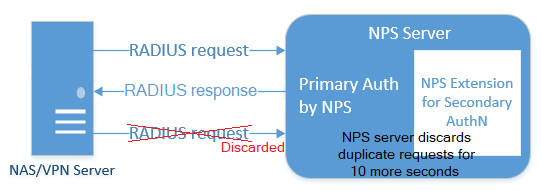

Bu UDP protokolü davranışı nedeniyle, kullanıcı ilk isteği zaten yanıtladıktan sonra bile NPS sunucusu yinelenen bir istek alabilir ve başka bir MFA istemi gönderebilir. Bu zamanlama koşulundan kaçınmak için Microsoft Entra çok faktörlü kimlik doğrulaması NPS uzantısı, VPN sunucusuna başarılı bir yanıt gönderildikten sonra 10 saniyeye kadar yinelenen istekleri filtrelemeye ve atmaya devam eder.

Yine, Microsoft Entra çok faktörlü kimlik doğrulama istemi başarılı olsa bile NPS sunucusu olay günlüklerinde atılan istekleri görebilirsiniz. Bu beklenen bir davranıştır ve NPS sunucusu veya Microsoft Entra çok faktörlü kimlik doğrulaması NPS uzantısıyla ilgili bir sorun olduğunu göstermez.

Dağıtımınızı planlama

NPS uzantısı yedekliliği otomatik olarak işler, bu nedenle özel bir yapılandırmaya ihtiyacınız yoktur.

İstediğiniz sayıda Microsoft Entra çok faktörlü kimlik doğrulama özellikli NPS sunucusu oluşturabilirsiniz. Birden çok sunucu yüklerseniz, her biri için farklı bir istemci sertifikası kullanmanız gerekir. Her sunucu için bir sertifika oluşturmak, her sertifikayı tek tek güncelleştirebileceğiniz ve tüm sunucularınızda kapalı kalma süresi konusunda endişelenmeyebileceğiniz anlamına gelir.

VPN sunucuları kimlik doğrulama isteklerini yönlendirir, bu nedenle yeni Microsoft Entra çok faktörlü kimlik doğrulama özellikli NPS sunucularının farkında olmaları gerekir.

Önkoşullar

NPS uzantısının mevcut altyapınızla çalışması amaçlanır. Başlamadan önce aşağıdaki önkoşullara sahip olduğunuzdan emin olun.

Lisanslar

Microsoft Entra çok faktörlü kimlik doğrulaması için NPS Uzantısı, Microsoft Entra çok faktörlü kimlik doğrulaması lisansına sahip müşteriler tarafından kullanılabilir (Microsoft Entra ID P1 ve Premium P2 veya Enterprise Mobility + Security ile birlikte). Kullanıcı başına veya kimlik doğrulaması lisansları başına gibi Microsoft Entra çok faktörlü kimlik doğrulaması için tüketim tabanlı lisanslar NPS uzantısıyla uyumlu değildir.

Yazılım

Windows Server 2012 veya üzeri. Windows Server 2012'nin destek sonuna ulaştığını lütfen unutmayın.

Microsoft Graph PowerShell modülü için .NET Framework 4.7.2 veya üzeri gereklidir.

PowerShell sürüm 5.1 veya üzeri. PowerShell sürümünü denetlemek için şu komutu çalıştırın:

PS C:\> $PSVersionTable.PSVersion Major Minor Build Revision ----- ----- ----- -------- 5 1 16232 1000

Kitaplıklar

Visual Studio 2017 C++ Yeniden Dağıtılabilir (x64), NPS Uzantısı yükleyicisi tarafından yüklenir.

Microsoft Graph PowerShell, kurulum işleminin bir parçası olarak çalıştırdığınız bir yapılandırma betiği (henüz yoksa) aracılığıyla da yüklenir. Önceden bir modül yüklemeniz gerekmez.

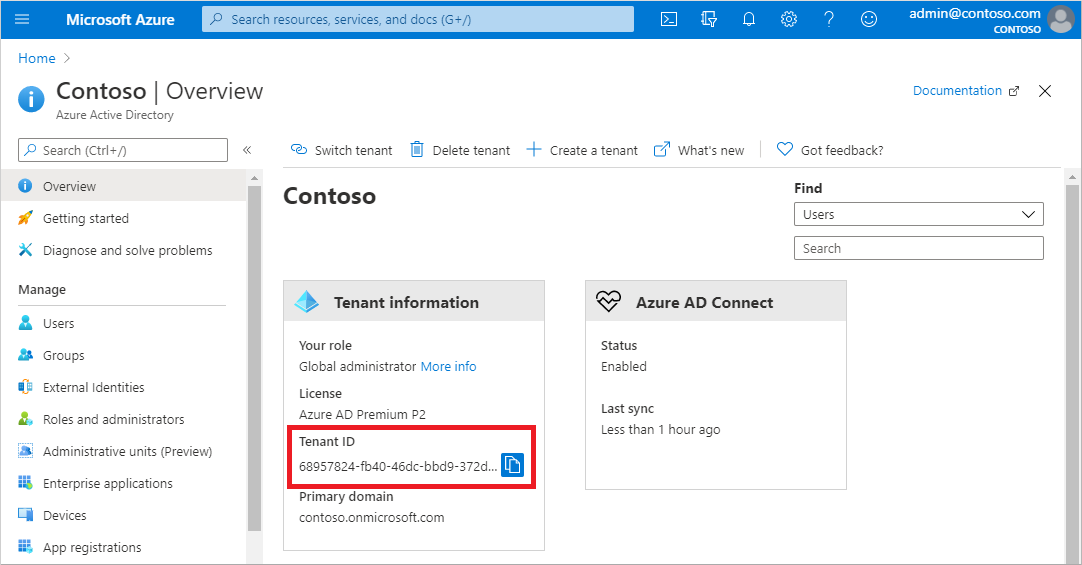

Dizin kiracı kimliğini alma

NPS uzantısının yapılandırmasının bir parçası olarak, yönetici kimlik bilgilerini ve Microsoft Entra kiracınızın kimliğini sağlamanız gerekir. Kiracı kimliğini almak için aşağıdaki adımları tamamlayın:

Microsoft Entra yönetim merkezinde en azından Genel Yönetici istratörü olarak oturum açın.

Kimlik> Ayarlar'e göz atın.

Ağ gereksinimleri

NPS sunucusunun 443 numaralı TCP bağlantı noktası üzerinden aşağıdaki URL'lerle iletişim kurabilmesi gerekir:

https://login.microsoftonline.comhttps://login.microsoftonline.us (Azure Government)https://login.chinacloudapi.cn (Microsoft Azure operated by 21Vianet)https://credentials.azure.comhttps://strongauthenticationservice.auth.microsoft.comhttps://strongauthenticationservice.auth.microsoft.us (Azure Government)https://strongauthenticationservice.auth.microsoft.cn (Microsoft Azure operated by 21Vianet)https://adnotifications.windowsazure.comhttps://adnotifications.windowsazure.us (Azure Government)https://adnotifications.windowsazure.cn (Microsoft Azure operated by 21Vianet)

Ayrıca, sağlanan PowerShell betiğini kullanarak bağdaştırıcının kurulumunu tamamlamak için aşağıdaki URL'lere bağlantı gerekir:

https://onegetcdn.azureedge.nethttps://login.microsoftonline.comhttps://provisioningapi.microsoftonline.comhttps://aadcdn.msauth.nethttps://www.powershellgallery.comhttps://go.microsoft.comhttps://aadcdn.msftauthimages.net

Aşağıdaki tabloda NPS uzantısı için gereken bağlantı noktaları ve protokoller açıklanmaktadır. TCP 443 (gelen ve giden), NPS Uzantısı sunucusundan Entra Kimliği'ne gereken tek bağlantı noktasıdır. Erişim noktası ile NPS Uzantısı sunucusu arasında RADIUS bağlantı noktaları gereklidir.

| Protokol | Bağlantı noktası | Açıklama |

|---|---|---|

| HTTPS | 443 | Entra Kimliğine karşı kullanıcı kimlik doğrulamasını etkinleştirin (uzantı yüklenirken gereklidir) |

| UDP | 1812 | NPS tarafından RADIUS Kimlik Doğrulaması için ortak bağlantı noktası |

| UDP | 1645 | NPS tarafından RADIUS Kimlik Doğrulaması için yaygın olmayan bağlantı noktası |

| UDP | 1813 | NPS'ye göre RADIUS Hesaplama için ortak bağlantı noktası |

| UDP | 1646 | NPS ile RADIUS Accounting için yaygın olmayan bağlantı noktası |

Ortamınızı hazırlama

NPS uzantısını yüklemeden önce ortamınızı kimlik doğrulama trafiğini işleyecek şekilde hazırlayın.

Etki alanına katılmış bir sunucuda NPS rolünü etkinleştirme

NPS sunucusu Microsoft Entra Kimliği'ne bağlanır ve MFA isteklerinin kimliğini doğrular. Bu rol için bir sunucu seçin. NPS uzantısı RADIUS olmayan istekler için hatalar oluşturacağından, diğer hizmetlerden gelen istekleri işlemeyen bir sunucu seçmenizi öneririz. NPS sunucusu, ortamınız için birincil ve ikincil kimlik doğrulama sunucusu olarak ayarlanmalıdır. RADIUS isteklerini başka bir sunucuya ara sunucu olarak gönderemez.

- Sunucunuzda Sunucu Yöneticisi açın. Hızlı Başlangıç menüsünden Rol ve Özellik Ekleme Sihirbazı'nı seçin.

- Yükleme türünüz için Rol tabanlı veya özellik tabanlı yükleme'yi seçin.

- Ağ İlkesi'ni ve Access Hizmetleri sunucu rolünü seçin. Bu rolü çalıştırmak için gereken ek özellikler hakkında sizi bilgilendirmek için bir pencere açılabilir.

- Onay sayfasına kadar sihirbaz boyunca devam edin. Hazır olduğunuzda Yükle'yi seçin.

NPS sunucu rolünün yüklenmesi birkaç dakika sürebilir. İşiniz bittiğinde, bu sunucuyu VPN çözümünden gelen RADIUS isteklerini işleyecek şekilde yapılandırmak için aşağıdaki bölümlerle devam edin.

VPN çözümünüzü NPS sunucusuyla iletişim kuracak şekilde yapılandırma

Kullandığınız VPN çözümüne bağlı olarak, RADIUS kimlik doğrulama ilkenizi yapılandırma adımları farklılık gösterir. VPN ilkenizi RADIUS NPS sunucunuza işaret eden şekilde yapılandırın.

Etki alanı kullanıcılarını bulutla eşitleme

Bu adım kiracınızda zaten tamamlanmış olabilir, ancak Microsoft Entra Bağlan'ın yakın zamanda veritabanlarınızı eşitlediğini bir kez daha kontrol etmek iyi olur.

- Microsoft Entra yönetim merkezinde Genel Yönetici istrator olarak oturum açın.

- Kimlik>Karma yönetimi>Microsoft Entra Bağlan'ne göz atın.

- Eşitleme durumunuzun Etkin olduğunu ve son eşitlemenizin bir saatten kısa bir süre önce olduğunu doğrulayın.

Yeni bir eşitleme turu başlatmanız gerekiyorsa bkz. Microsoft Entra Bağlan Sync: Scheduler.

Kullanıcılarınızın hangi kimlik doğrulama yöntemlerini kullanabileceğini belirleme

NPS uzantısı dağıtımında hangi kimlik doğrulama yöntemlerinin kullanılabileceğini etkileyen iki faktör vardır:

RADIUS istemcisi (VPN, Netscaler sunucusu veya diğer) ile NPS sunucuları arasında kullanılan parola şifreleme algoritması.

- PAP , bulutta Microsoft Entra çok faktörlü kimlik doğrulamasının tüm kimlik doğrulama yöntemlerini destekler: telefon araması, tek yönlü kısa mesaj, mobil uygulama bildirimi, OATH donanım belirteçleri ve mobil uygulama doğrulama kodu.

- CHAPV2 ve EAP destek telefon araması ve mobil uygulama bildirimi.

İstemci uygulamasının (VPN, Netscaler sunucusu veya diğer) işleyebileceği giriş yöntemleri. Örneğin, VPN istemcisinin kullanıcının bir metinden veya mobil uygulamadan doğrulama kodu yazmasına izin vermek için bazı araçları var mı?

Azure'da desteklenmeyen kimlik doğrulama yöntemlerini devre dışı bırakabilirsiniz.

Not

Kullanılan kimlik doğrulama protokolünden (PAP, CHAP veya EAP) bağımsız olarak, MFA yönteminiz metin tabanlıysa (SMS, mobil uygulama doğrulama kodu veya OATH donanım belirteci) ve kullanıcının VPN istemcisi kullanıcı arabirimi giriş alanına bir kod veya metin girmesini gerektiriyorsa, kimlik doğrulaması başarılı olabilir. Ancak , Ağ Erişim İlkesi'nde yapılandırılan RADIUS öznitelikleri RADIUS istemcisine (VPN ağ geçidi gibi Ağ Erişim Cihazı) iletılmaz . Sonuç olarak, VPN istemcisi istediğinizden daha fazla erişime sahip olabilir veya daha az erişime sahip olabilir veya hiç erişime sahip olmayabilir.

Geçici bir çözüm olarak, CrpUsernameStuffing betiğini çalıştırarak Ağ Erişim İlkesi'nde yapılandırılan RADIUS özniteliklerini iletebilir ve kullanıcının kimlik doğrulama yöntemi SMS, Microsoft Authenticator geçiş kodu veya donanım FOB'si gibi bir Tek Seferlik Geçiş Kodu (OTP) kullanılmasını gerektirdiğinde MFA'ya izin vekleyebilirsiniz.

Kullanıcıları MFA'ya kaydetme

NPS uzantısını dağıtmadan ve kullanmadan önce, Microsoft Entra çok faktörlü kimlik doğrulamasını gerçekleştirmesi gereken kullanıcıların MFA için kaydedilmesi gerekir. Uzantıyı dağıtırken test etmek için, Microsoft Entra çok faktörlü kimlik doğrulaması için tam olarak kaydedilmiş en az bir test hesabına da ihtiyacınız vardır.

Bir test hesabı oluşturmanız ve yapılandırmanız gerekiyorsa aşağıdaki adımları kullanın:

- Bir test hesabıyla oturum https://aka.ms/mfasetup açın.

- Doğrulama yöntemi ayarlamak için istemleri izleyin.

- Microsoft Entra yönetim merkezinde en azından Kimlik Doğrulama İlkesi Yönetici istratörü olarak oturum açın.

- Koruma>Çok Faktörlü kimlik doğrulaması'na göz atın ve test hesabı için etkinleştirin.

Önemli

Kullanıcıların Microsoft Entra çok faktörlü kimlik doğrulamasına başarıyla kaydolduğunu doğrulayın. Kullanıcılar daha önce yalnızca self servis parola sıfırlama (SSPR) için kaydolmuşsa, Hesapları için StrongAuthenticationMethods etkinleştirilir. Microsoft Entra çok faktörlü kimlik doğrulaması, kullanıcı yalnızca SSPR'ye kaydolmuş olsa bile StrongAuthenticationMethods yapılandırıldığında uygulanır.

SSPR ve Microsoft Entra çok faktörlü kimlik doğrulamasını aynı anda yapılandıran birleşik güvenlik kaydı etkinleştirilebilir. Daha fazla bilgi için bkz . Microsoft Entra Id'de birleşik güvenlik bilgileri kaydını etkinleştirme.

Ayrıca, daha önce yalnızca SSPR'yi etkinleştirmişlerse, kullanıcıları kimlik doğrulama yöntemlerini yeniden kaydetmeye zorlayabilirsiniz.

NPS sunucusuna kullanıcı adı ve parola kullanarak bağlanan kullanıcıların çok faktörlü kimlik doğrulama istemini tamamlaması gerekir.

NPS uzantısını yükleme

Önemli

NPS uzantısını VPN erişim noktasından farklı bir sunucuya yükleyin.

Microsoft Entra çok faktörlü kimlik doğrulaması için NPS uzantısını indirme ve yükleme

NPS uzantısını indirip yüklemek için aşağıdaki adımları tamamlayın:

- Microsoft İndirme Merkezi'nden NPS Uzantısı'nı indirin.

- İkiliyi yapılandırmak istediğiniz Ağ İlkesi Sunucusuna kopyalayın.

- setup.exe çalıştırın ve yükleme yönergelerini izleyin. Hatalarla karşılaşırsanız önkoşul bölümündeki kitaplıkların başarıyla yüklendiğinden emin olun.

NPS uzantısını yükseltme

Daha sonra mevcut bir NPS uzantısı yüklemesini yükseltirseniz, temel sunucunun yeniden başlatılmasını önlemek için aşağıdaki adımları tamamlayın:

- Mevcut sürümü kaldırın.

- Yeni yükleyiciyi çalıştırın.

- Ağ İlkesi Sunucusu (IAS) hizmetini yeniden başlatın.

PowerShell betiğini çalıştırma

Yükleyici adresinde bir PowerShell betiği C:\Program Files\Microsoft\AzureMfa\Config oluşturur (yükleme sürücünüz nerededir C:\ ). Bu PowerShell betiği her çalıştırıldığında aşağıdaki eylemleri gerçekleştirir:

- Otomatik olarak imzalanan bir sertifika oluşturur.

- Sertifikanın ortak anahtarını Microsoft Entra Id üzerindeki hizmet sorumlusuyla ilişkilendirir.

- Sertifikayı yerel makine sertifika deposunda depolar.

- Sertifikanın özel anahtarına Ağ Kullanıcısı erişimi verir.

- NPS hizmetini yeniden başlatır.

Kendi sertifikalarınızı kullanmak istemiyorsanız (PowerShell betiğinin oluşturduğu otomatik olarak imzalanan sertifikalar yerine), NPS uzantısı yüklemesini tamamlamak için PowerShell betiğini çalıştırın. Uzantıyı birden çok sunucuya yüklerseniz, her sunucunun kendi sertifikası olmalıdır.

Yük dengeleme özellikleri sağlamak veya yedeklilik sağlamak için ek NPS sunucularında aşağıdaki adımları istediğiniz gibi yineleyin:

Yönetici olarak Windows PowerShell komut istemini açın.

Dizinleri yükleyicinin PowerShell betiğini oluşturduğu yere değiştirin:

cd "C:\Program Files\Microsoft\AzureMfa\Config"Yükleyici tarafından oluşturulan PowerShell betiğini çalıştırın.

Paketleri düzgün bir şekilde bağlayabilmek ve indirebilmek için önce PowerShell için TLS 1.2'yi etkinleştirmeniz gerekebilir:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Önemli

ABD Kamu için Azure'ı veya 21Vianet bulutları tarafından sağlanan Azure'ı kullanan müşteriler için öncelikle AzureMfaNpsExtnConfigSetup.ps1 betiğini gerekli bulut için AzureEnvironment parametrelerini içerecek şekilde düzenleyin. Örneğin, -AzureEnvironment USGovernment veya -AzureEnvironment AzureChinaCloud belirtin.

.\AzureMfaNpsExtnConfigSetup.ps1İstendiğinde, Microsoft Entra Id'de Genel yönetici olarak oturum açın.

PowerShell kiracı kimliğinizi ister. Önkoşullar bölümünde kopyaladığınız Kiracı Kimliği GUID'sini kullanın.

Betik tamamlandığında bir başarı iletisi gösterilir.

Önceki bilgisayar sertifikanızın süresi dolduysa ve yeni bir sertifika oluşturulduysa süresi dolan sertifikaları silmeniz gerekir. Sertifikaların süresi dolmuş olması NPS Uzantısının başlatılmasıyla ilgili sorunlara neden olabilir.

Not

PowerShell betiğiyle sertifika oluşturmak yerine kendi sertifikalarınızı kullanıyorsanız, NPS adlandırma kuralına uygun olduklarından emin olun. Konu adı CN=<TenantID,OU>=Microsoft NPS Uzantısı olmalıdır.

21Vianet tarafından sağlanan Microsoft Azure Kamu veya Microsoft Azure ek adımları

21Vianet bulutları tarafından sağlanan Azure Kamu veya Azure kullanan müşteriler için her NPS sunucusunda aşağıdaki ek yapılandırma adımları gereklidir.

Önemli

Bu kayıt defteri ayarlarını yalnızca 21Vianet müşterisi tarafından işletilen bir Azure Kamu veya Azure'sanız yapılandırın.

21Vianet müşterisi tarafından sağlanan bir Azure Kamu veya Azure'sanız, NPS sunucusunda Kayıt Defteri Düzenleyicisi'ni açın.

Şuraya gidin:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfaAzure Kamu müşteriler için aşağıdaki anahtar değerlerini ayarlayın:

Kayıt defteri anahtarı Değer AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.us AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.us STS_URL https://login.microsoftonline.us/ 21Vianet müşterileri tarafından sağlanan Microsoft Azure için aşağıdaki anahtar değerlerini ayarlayın:

Kayıt defteri anahtarı Değer AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.cn AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.cn STS_URL https://login.chinacloudapi.cn/ Her NPS sunucusu için kayıt defteri anahtarı değerlerini ayarlamak için önceki iki adımı yineleyin.

Her NPS sunucusu için NPS hizmetini yeniden başlatın.

En az etki için, her NPS sunucusunu NLB döndürmeden birer birer alın ve tüm bağlantıların boşalmasını bekleyin.

Sertifika geçişi

NPS uzantısının 1.0.1.32 sürümü ile artık birden çok sertifikanın okunması desteklenmektedir. Bu özellik, süresi dolmadan önce sıralı sertifika güncelleştirmelerini kolaylaştırmaya yardımcı olur. Kuruluşunuz NPS uzantısının önceki bir sürümünü çalıştırıyorsa 1.0.1.32 veya üzeri bir sürüme yükseltin.

AzureMfaNpsExtnConfigSetup.ps1 betiğiyle oluşturulan sertifikalar 2 yıl geçerlidir. Sertifikaları süre sonu için izleyin. NPS uzantısının sertifikaları Yerel Bilgisayar sertifika deposuna Kişisel altında yerleştirilir ve yükleme betiğine sağlanan kiracı kimliğine verilir.

Sertifikanın son kullanma tarihi yaklaştığında, bunun yerini alacak yeni bir sertifika oluşturulmalıdır. Bu işlem, yeniden çalıştırılarak AzureMfaNpsExtnConfigSetup.ps1 ve istendiğinde aynı kiracı kimliği tutularak gerçekleştirilir. Bu işlemin ortamınızdaki her NPS sunucusunda yinelenmesi gerekir.

NPS uzantınızı yapılandırma

Ortamınız hazırlandı ve NPS uzantısı artık gerekli sunuculara yüklendikten sonra uzantıyı yapılandırabilirsiniz.

Bu bölüm, başarılı NPS uzantısı dağıtımları için tasarımla ilgili önemli noktaları ve önerileri içerir.

Yapılandırma sınırlamaları

- Microsoft Entra çok faktörlü kimlik doğrulaması için NPS uzantısı, kullanıcıları ve ayarları MFA Sunucusundan buluta geçirmeye yönelik araçlar içermez. Bu nedenle, mevcut dağıtım yerine yeni dağıtımlar için uzantıyı kullanmanızı öneririz. Uzantıyı mevcut bir dağıtımda kullanırsanız, kullanıcılarınızın MFA ayrıntılarını bulutta doldurmak için yeniden yazım denetlemesi yapmaları gerekir.

- NPS uzantısı, İkincil Kimlik Doğrulaması gerçekleştirmek için Microsoft Entra çok faktörlü kimlik doğrulamasındaki kullanıcıyı tanımlamak için şirket içi AD DS ortamındaki UPN'yi kullanır. Uzantı, alternatif oturum açma kimliği veya UPN dışında özel AD DS alanı gibi farklı bir tanımlayıcı kullanacak şekilde yapılandırılabilir. Daha fazla bilgi için, çok faktörlü kimlik doğrulaması için NPS uzantısı için gelişmiş yapılandırma seçenekleri makalesine bakın.

- Tüm şifreleme protokolleri tüm doğrulama yöntemlerini desteklemez.

- PAP telefon aramasını, tek yönlü kısa mesajı, mobil uygulama bildirimini ve mobil uygulama doğrulama kodunu destekler

- CHAPV2 ve EAP desteği telefon araması ve mobil uygulama bildirimi

MFA gerektiren RADIUS istemcilerini denetleme

NPS uzantısını kullanarak bir RADIUS istemcisi için MFA'yı etkinleştirdikten sonra, MFA gerçekleştirmek için bu istemciye yönelik tüm kimlik doğrulamaları gerekir. Bazı RADIUS istemcileri için MFA'yı etkinleştirmek ancak diğerleri için etkinleştirmek istemiyorsanız, iki NPS sunucusu yapılandırabilir ve uzantıyı bunlardan yalnızca birine yükleyebilirsiniz.

MFA'nın uzantıyla yapılandırılan NPS sunucusuna ve diğer RADIUS istemcilerinin uzantıyla yapılandırılmamış NPS sunucusuna istek göndermesini zorunlu kılmasını istediğiniz RADIUS istemcilerini yapılandırın.

MFA'ya kayıtlı olmayan kullanıcılar için hazırlanma

MFA'ya kayıtlı olmayan kullanıcılarınız varsa, kimlik doğrulaması yapmaya çalıştıkları zaman ne olacağını belirleyebilirsiniz. Bu davranışı denetlemek için HKLM\Software\Microsoft\AzureMFA kayıt defteri yolunda REQUIRE_USER_MATCH ayarını kullanın. Bu ayarın tek bir yapılandırma seçeneği vardır:

| Anahtar | Değer | Varsayılan |

|---|---|---|

| REQUIRE_USER_MATCH | DOĞRU/YANLIŞ | Ayarlanmadı (TRUE ile eşdeğer) |

Bu ayar, bir kullanıcı MFA'ya kaydedilmediğinde ne yapacağını belirler. Anahtar mevcut olmadığında, ayarlanmadığında veya TRUE olarak ayarlandığında ve kullanıcı kaydedilmediğinde uzantı MFA sınamasını başarısız olur.

Anahtar FALSE olarak ayarlandığında ve kullanıcı kaydedilmediğinde, kimlik doğrulaması MFA gerçekleştirmeden devam eder. Bir kullanıcı MFA'ya kayıtlıysa, REQUIRE_USER_MATCH FALSE olarak ayarlanmış olsa bile MFA ile kimlik doğrulaması yapmalıdır.

Kullanıcılarınız eklenirken bu anahtarı oluşturmayı ve YANLIŞ olarak ayarlamayı seçebilirsiniz ve bunların tümü henüz Microsoft Entra çok faktörlü kimlik doğrulamasına kaydedilmemiş olabilir. Ancak anahtarın ayarlanması MFA'ya kayıtlı olmayan kullanıcıların oturum açmasına izin verir, üretime geçmeden önce bu anahtarı kaldırmanız gerekir.

Sorun giderme

NPS uzantısı sistem durumu denetimi betiği

Microsoft Entra çok faktörlü kimlik doğrulaması NPS Uzantısı sistem durumu denetimi betiği, NPS uzantısı sorunlarını giderirken temel bir sistem durumu denetimi gerçekleştirir. Betiği çalıştırın ve kullanılabilir seçeneklerden birini belirleyin.

Betik çalıştırılırken AzureMfaNpsExtnConfigSetup.ps1 "Hizmet sorumlusu bulunamadı" hatası nasıl düzeltilir?

Herhangi bir nedenle kiracıda "Azure çok faktörlü kimlik doğrulaması İstemcisi" hizmet sorumlusu oluşturulmadıysa, PowerShell çalıştırılarak el ile oluşturulabilir.

Connect-MgGraph -Scopes 'Application.ReadWrite.All'

New-MgServicePrincipal -AppId 981f26a1-7f43-403b-a875-f8b09b8cd720 -DisplayName "Azure Multi-Factor Auth Client"

İşiniz bittiğinde, Microsoft Entra yönetim merkezinde Genel Yönetici istrator olarak oturum açın. Kimlik>Uygulamaları>Kurumsal uygulamaları'na> göz atın ve "Azure çok faktörlü kimlik doğrulaması istemcisi" araması yapın. Ardından Bu uygulamanın özelliklerini denetle'ye tıklayın. Hizmet sorumlusunun etkin veya devre dışı olduğunu onaylayın. Uygulama girdisi >Özellikleri'ne tıklayın. Kullanıcıların oturum açması için etkinleştirildi mi? seçeneği Hayır olarak ayarlandıysa Evet olarak ayarlayın.

AzureMfaNpsExtnConfigSetup.ps1 Betiği yeniden çalıştırın ve hizmet sorumlusu bulunamadı hatasını döndürmemelidir.

İstemci sertifikasının beklendiği gibi yüklendiğini doğrulamak Nasıl yaparım??

Sertifika deposunda yükleyici tarafından oluşturulan otomatik olarak imzalanan sertifikayı arayın ve özel anahtarın kullanıcı AĞ HİzMETİ'ne verilen izinlere sahip olup olmadığını denetleyin. Sertifikanın konu adı CN <tenantid>, OU = Microsoft NPS Uzantısı

Betik tarafından oluşturulan otomatik olarak imzalanan sertifikaların AzureMfaNpsExtnConfigSetup.ps1 geçerlilik süresi iki yıldır. Sertifikanın yüklü olduğunu doğrularken sertifikanın süresinin dolmadığını da denetlemeniz gerekir.

İstemci sertifikamın Microsoft Entra Id'deki kiracımla ilişkili olduğunu nasıl doğrularım?

PowerShell komut istemini açın ve aşağıdaki komutları çalıştırın:

Connect-MgGraph -Scopes 'Application.Read.All'

(Get-MgServicePrincipal -Filter "appid eq '981f26a1-7f43-403b-a875-f8b09b8cd720'" -Property "KeyCredentials").KeyCredentials | Format-List KeyId, DisplayName, StartDateTime, EndDateTime, @{Name = "Key"; Expression = {[System.Convert]::ToBase64String($_.Key)}}, @{Name = "Thumbprint"; Expression = {$Cert = New-object System.Security.Cryptography.X509Certificates.X509Certificate2; $Cert.Import([System.Text.Encoding]::UTF8.GetBytes([System.Convert]::ToBase64String($_.Key))); $Cert.Thumbprint}}

Bu komutlar, kiracınızı PowerShell oturumunuzda NPS uzantısı örneğiniz ile ilişkilendiren tüm sertifikaları yazdırır. İstemci sertifikanızı özel anahtar olmadan Base-64 ile kodlanmış X.509 (.cer) dosyası olarak dışarı aktararak sertifikanızı arayın ve PowerShell'den gelen listeyle karşılaştırın. Sunucuda yüklü sertifikanın parmak izini bununla karşılaştırın. Sertifika parmak izleri eşleşmelidir.

İnsan tarafından okunabilir biçimdeki StartDateTime ve EndDateTime zaman damgaları, komut birden fazla sertifika döndürürse, belirgin uyumsuzlukları filtrelemek için kullanılabilir.

Neden oturum açamıyorum?

Parolanızın süresinin dolmadığını denetleyin. NPS uzantısı, oturum açma iş akışının bir parçası olarak parolaların değiştirilmesini desteklemez. Daha fazla yardım için kuruluşunuzun BT Personeline başvurun.

İsteklerim neden güvenlik belirteci hatasıyla başarısız oluyor?

Bu hatanın nedeni çeşitli nedenlerden biri olabilir. Sorun gidermek için aşağıdaki adımları kullanın:

- NPS sunucunuzu yeniden başlatın.

- İstemci sertifikasının beklendiği gibi yüklendiğini doğrulayın.

- Sertifikanın Microsoft Entra Id üzerindeki kiracınızla ilişkilendirildiğini doğrulayın.

- Uzantıyı çalıştıran sunucudan

https://login.microsoftonline.com/adresine erişilebildiğini doğrulayın.

Kimlik doğrulaması neden HTTP günlüklerinde kullanıcının bulunamadığını belirten bir hatayla başarısız oluyor?

AD Bağlan çalıştığını ve kullanıcının hem şirket içi AD DS ortamında hem de Microsoft Entra Id'de mevcut olduğunu doğrulayın.

Tüm kimlik doğrulamalarımın başarısız olduğu günlüklerde neden HTTP bağlantı hataları görüyorum?

NPS uzantısını çalıştıran sunucudan ulaşılabilir https://strongauthenticationservice.auth.microsoft.com olduğunu https://adnotifications.windowsazure.comdoğrulayın.

Geçerli bir sertifika mevcut olmasına rağmen kimlik doğrulaması neden çalışmıyor?

Önceki bilgisayar sertifikanızın süresi dolduysa ve yeni bir sertifika oluşturulduysa süresi dolan sertifikaları silin. Süresi dolan sertifikalar, NPS uzantısının başlatılmasıyla ilgili sorunlara neden olabilir.

Geçerli bir sertifikanız olup olmadığını denetlemek için MMC kullanarak yerel Bilgisayar Hesabının Sertifika Deposu'na bakın ve sertifikanın süre sonu tarihini geçirmediğinden emin olun. Yeni geçerli bir sertifika oluşturmak için PowerShell yükleyici betiğini çalıştırma bölümündeki adımları yeniden çalıştırın.

NPS sunucu günlüklerinde neden atılmış istekler görüyorum?

Bir VPN sunucusu, zaman aşımı değeri çok düşükse NPS sunucusuna yinelenen istekler gönderebilir. NPS sunucusu bu yinelenen istekleri algılar ve atar. Bu davranış tasarım gereğidir ve NPS sunucusu veya Microsoft Entra çok faktörlü kimlik doğrulaması NPS uzantısıyla ilgili bir sorun olduğunu göstermez.

NPS sunucu günlüklerinde atılan paketleri neden gördüğünüz hakkında daha fazla bilgi için, bu makalenin başındaki RADIUS protokolü davranışı ve NPS uzantısına bakın.

NPS ile çalışmak için Microsoft Authenticator numarası eşleştirmesini Nasıl yaparım? edinin?

NPS, sayı eşleştirmeyi desteklemese de, en son NPS uzantısı Microsoft Authenticator'da kullanılabilen TOTP, diğer yazılım belirteçleri ve donanım FOB'leri gibi zamana bağlı tek seferlik parola (TOTP) yöntemlerini destekler. TOTP oturum açma, alternatif Reddetmeyi Onayla/deneyiminden daha iyi güvenlik sağlar. NPS uzantısının en son sürümünü çalıştırdığınızdan emin olun.

8 Mayıs 2023'te tüm kullanıcılar için sayı eşleştirme etkinleştirildiğinde, NPS uzantısı sürüm 1.2.2216.1 veya üzeri ile RADIUS bağlantısı gerçekleştiren herkesin bunun yerine bir TOTP yöntemiyle oturum açması istenir.

Kullanıcıların bu davranışı görebilmesi için kayıtlı bir TOTP kimlik doğrulama yöntemi olmalıdır. ToTP yöntemi kaydedilmeden kullanıcılar Reddetmeyi Onayla'yı/görmeye devam ederler.

NPS uzantısı sürüm 1.2.2216.1'in 8 Mayıs 2023'te yayımlanmasından önce, NPS uzantısının önceki sürümlerini çalıştıran kuruluşlar kayıt defterini kullanıcıların TOTP girmesini gerektirecek şekilde değiştirebilir. Daha fazla bilgi için bkz . NPS uzantısı.

TLS/SSL Protokollerini ve Şifre Paketlerini yönetme

Kuruluşunuzun gerekmediği sürece eski ve zayıf şifreleme paketlerinin devre dışı bırakılması veya kaldırılması önerilir. Bu görevin nasıl tamamlanabileceğine ilişkin bilgiler, AD FS için SSL/TLS Protokollerini ve Şifreleme Paketlerini Yönetme makalesinde bulunabilir

Ek sorun giderme işlemleri

Ek sorun giderme yönergeleri ve olası çözümler, Microsoft Entra çok faktörlü kimlik doğrulaması için NPS uzantısından gelen hata iletilerini çözme makalesinde bulunabilir.

Sonraki adımlar

Windows Server'da Ağ İlkesi Sunucusu'nu genel bakış ve yapılandırma

Oturum açmak için alternatif kimlikleri yapılandırın veya çok faktörlü kimlik doğrulaması için NPS uzantısı için gelişmiş yapılandırma seçeneklerinde iki aşamalı doğrulama gerçekleştirmemesi gereken IP'ler için bir özel durum listesi ayarlayın

NPS uzantısını kullanarak Uzak Masaüstü Ağ Geçidi ve VPN sunucularını tümleştirmeyi öğrenin

Microsoft Entra çok faktörlü kimlik doğrulaması için NPS uzantısından gelen hata iletilerini çözme