Microsoft Entra çok faktörlü kimlik doğrulaması olaylarını gözden geçirmek için oturum açma işlemleri raporunu kullanın

Microsoft Entra çok faktörlü kimlik doğrulama olaylarını gözden geçirmek ve anlamak için Microsoft Entra oturum açma işlemleri raporunu kullanabilirsiniz. Bu rapor, bir kullanıcıdan çok faktörlü kimlik doğrulaması istendiğinde ve herhangi bir Koşullu Erişim ilkesi kullanılıyorsa olaylar için kimlik doğrulama ayrıntılarını gösterir. Oturum açma işlemleri raporu hakkında ayrıntılı bilgi için bkz . Microsoft Entra Id'de oturum açma etkinliği raporlarına genel bakış.

Microsoft Entra oturum açma işlemleri raporunu görüntüleme

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Oturum açma işlemleri raporu, çok faktörlü kimlik doğrulaması kullanımı hakkında bilgiler içeren yönetilen uygulamaların kullanımı ve kullanıcı oturum açma etkinlikleri hakkında bilgi sağlar. MFA verileri MFA'nın kuruluşunuzdaki kullanımı hakkında öngörüler sunar. Şu soruları yanıtlar:

- Oturum açma sırasında MFA kullanıldı mı?

- Kullanıcı MFA'yı nasıl tamamladı?

- Oturum açma sırasında hangi kimlik doğrulama yöntemleri kullanıldı?

- Kullanıcının MFA'yı tamamlayamadığı durumlar oldu mu?

- Kaç kullanıcıdan MFA istendi?

- Kaç kullanıcı MFA isteğini tamamlayamadı?

- Son kullanıcıların karşılaştığı ortak MFA sorunları nelerdir?

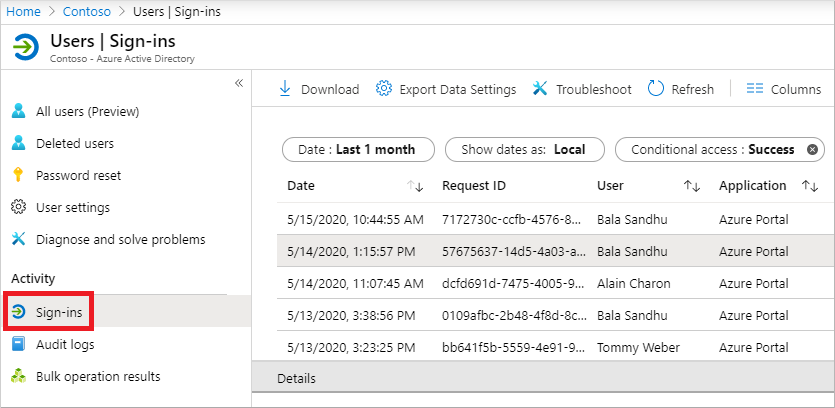

Microsoft Entra yönetim merkezinde oturum açma etkinliği raporunu görüntülemek için aşağıdaki adımları tamamlayın. Raporlama API'sini kullanarak da verileri sorgulayabilirsiniz.

Microsoft Entra yönetim merkezinde en azından Kimlik Doğrulama İlkesi Yönetici istratörü olarak oturum açın.

Kimlik'e gidin ve sol taraftaki menüden Kullanıcılar>Tüm kullanıcılar'ı seçin.>

Sol taraftaki menüden Oturum açma günlükleri'ni seçin.

Durum da dahil olmak üzere oturum açma olaylarının listesi gösterilir. Daha fazla ayrıntı görüntülemek için bir olay seçebilirsiniz.

Olay ayrıntılarının Koşullu Erişim sekmesi, MFA istemini tetikleyen ilkeyi gösterir.

Varsa, kısa mesaj, Microsoft Authenticator uygulama bildirimi veya telefon araması gibi kimlik doğrulaması gösterilir.

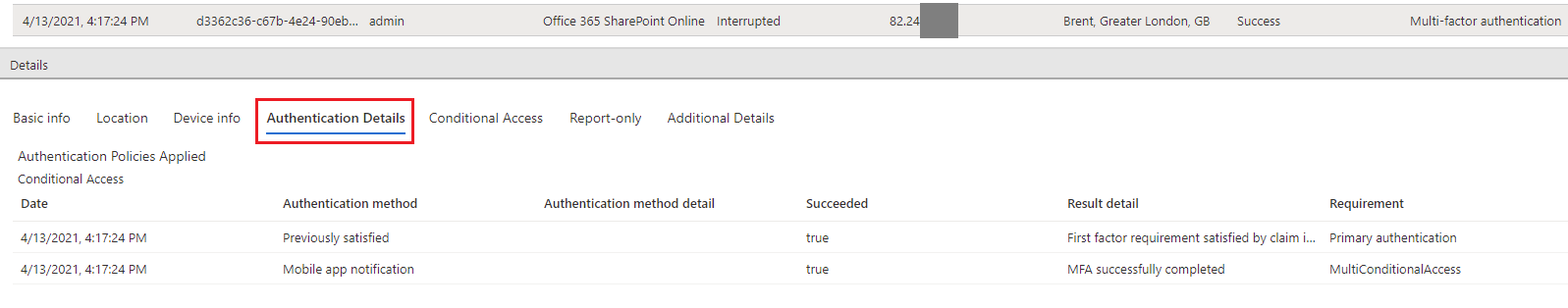

Kimlik Doğrulama Ayrıntıları sekmesi, her kimlik doğrulama girişimi için aşağıdaki bilgileri sağlar:

- Uygulanan kimlik doğrulama ilkelerinin listesi (Koşullu Erişim, kullanıcı başına MFA, Güvenlik Varsayılanları gibi)

- Oturum açmak için kullanılan kimlik doğrulama yöntemlerinin dizisi

- Kimlik doğrulama girişiminin başarılı olup olmadığı

- Kimlik doğrulama girişiminin neden başarılı veya başarısız olduğu hakkında ayrıntılı bilgi

Bu bilgiler, yöneticilerin kullanıcının oturum açma adımındaki her adımın sorunlarını gidermesine ve aşağıdakileri izlemesine olanak tanır:

- Çok faktörlü kimlik doğrulamasıyla korunan oturum açma işlemleri hacmi

- Her kimlik doğrulama yöntemi için kullanım ve başarı oranları

- Parolasız kimlik doğrulama yöntemlerinin kullanımı (Parolasız Telefon Oturum Açma, FIDO2 ve İş İçin Windows Hello gibi)

- Kimlik doğrulama gereksinimlerinin belirteç taleplerine göre ne sıklıkta karşılandığı (kullanıcıların etkileşimli olarak parola girmeleri, SMS OTP girmeleri vb. istenmez)

Oturum açma işlemleri raporunu görüntülerken Kimlik Doğrulama Ayrıntıları sekmesini seçin:

Not

OATH doğrulama kodu , oath donanım ve yazılım belirteçleri (Microsoft Authenticator uygulaması gibi) için kimlik doğrulama yöntemi olarak günlüğe kaydedilir.

Önemli

Kimlik doğrulama ayrıntıları sekmesi, günlük bilgileri tamamen toplanana kadar başlangıçta eksik veya yanlış veriler gösterebilir. Bilinen örnekler şunlardır:

- Oturum açma olayları ilk kez günlüğe kaydedildiğinde belirteç iletisindeki talep tarafından karşılanan yanlış görüntüleniyor.

- Birincil kimlik doğrulama satırı başlangıçta günlüğe kaydedilmez.

MFA isteğinin karşılandığını veya reddedildiğini gösteren bir oturum açma olayı için Kimlik Doğrulama Ayrıntıları penceresinde aşağıdaki ayrıntılar gösterilir:

MFA tamamlandıysa bu sütunda MFA'nın tamamlanma şekli hakkında daha fazla bilgi yer alır.

- bulutta tamamlandı

- kiracıda yapılandırılmış ilkeler nedeniyle süresi doldu

- kayıt istendi

- belirteç talebiyle gerçekleştirildi

- harici sağlayıcı tarafından sağlanan taleple gerçekleştirildi

- güçlü kimlik doğrulamasıyla gerçekleştirildi

- gerçekleştirilen akış Windows aracısı oturum açma akışı tarafı olduğundan atlandı

- uygulama parolası nedeniyle atlandı

- konum nedeniyle atlandı

- kayıtlı cihaz nedeniyle atlandı

- hatırlanan cihaz nedeniyle atlandı

- başarıyla tamamlandı

MFA reddedildiyse bu sütunda reddedilme nedeni yer alır.

- kimlik doğrulaması devam ediyor

- yinelenen kimlik doğrulaması girişimi

- çok fazla kez yanlış kod girildi

- geçersiz kimlik doğrulaması

- geçersiz mobil uygulama doğrulama kodu

- yanlış yapılandırma

- telefon araması sesli mesaja düştü

- telefon numarası biçimi geçersiz

- hizmet hatası

- kullanıcının telefonuna ulaşılamıyor

- cihaza mobil uygulama bildirimi gönderilemedi

- mobil uygulama bildirimi gönderilemedi

- kullanıcı kimlik doğrulamasını reddetti

- kullanıcı mobil uygulama bildirimine yanıt vermedi

- kullanıcının kayıtlı doğrulama yöntemi yok

- kullanıcı hatalı kod girdi

- kullanıcı hatalı PIN girdi

- kullanıcı kimlik doğrulaması başarılı olmadan telefon aramasını sonlandırdı

- kullanıcı engellendi

- kullanıcı doğrulama kodunu hiç girmedi

- kullanıcı bulunamadı

- doğrulama kodu zaten bir kez kullanıldı

MFA'ya kayıtlı kullanıcılar üzerinde PowerShell raporlaması

İlk olarak, Microsoft Graph PowerShell SDK'sını yükle'nin yüklü olduğundan emin olun.

Aşağıdaki PowerShell'i kullanarak MFA'ya kaydolan kullanıcıları belirleyin. Bu komut kümesi, devre dışı bırakılan kullanıcıları dışlar çünkü bu hesaplar Microsoft Entra Kimliği'ne göre kimlik doğrulaması yapamaz:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods -ne $null -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Aşağıdaki PowerShell komutlarını çalıştırarak MFA'ya kayıtlı olmayan kullanıcıları belirleyin. Bu komut kümesi, devre dışı bırakılan kullanıcıları dışlar çünkü bu hesaplar Microsoft Entra Kimliği'ne göre kimlik doğrulaması yapamaz:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods.Count -eq 0 -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Kayıtlı kullanıcıları ve çıkış yöntemlerini belirleyin:

Get-MgUser -All | Select-Object @{N='UserPrincipalName';E={$_.UserPrincipalName}},@{N='MFA Status';E={if ($_.StrongAuthenticationRequirements.State){$_.StrongAuthenticationRequirements.State} else {"Disabled"}}},@{N='MFA Methods';E={$_.StrongAuthenticationMethods.methodtype}} | Export-Csv -Path c:\MFA_Report.csv -NoTypeInformation

Ek MFA raporları

MFA Sunucusu için olanlar da dahil olmak üzere MFA olayları için aşağıdaki ek bilgiler ve raporlar sağlanır:

| Rapor | Konum | Açıklama |

|---|---|---|

| Engellenen Kullanıcı Geçmişi | Microsoft Entra ID > Security > MFA > Kullanıcıları engelleme/engellemesini kaldırma | Kullanıcıları engellemeye veya engellemeyi kaldırmaya yönelik isteklerin geçmişini gösterir. |

| Şirket içi bileşenler için kullanım | Microsoft Entra ID > Security > MFA > Etkinlik Raporu | MFA Sunucusu genel kullanımı hakkında bilgi sağlar. Bulut MFA etkinliği için NPS uzantısı ve AD FS günlükleri artık Oturum açma günlüklerine eklenmiştir ve artık bu raporda yayımlanmaz. |

| Atlanan Kullanıcı Geçmişi | Microsoft Entra ID > Security > MFA > Tek seferlik atlama | Bir kullanıcı için MFA'nın atlanmasına yönelik MFA Sunucusu isteklerinin geçmişini sağlar. |

| Sunucu durumu | Microsoft Entra ID > Security > MFA > Sunucusu durumu | Hesabınızla ilişkilendirilmiş MFA Sunucularının durumunu görüntüler. |

Şirket içi AD FS bağdaştırıcısından veya NPS uzantısından gelen bulut MFA oturum açma olaylarında, şirket içi bileşeni tarafından döndürülen sınırlı veriler nedeniyle oturum açma günlüklerindeki tüm alanlar doldurulamaz. Bu olayları olay özelliklerindeki resourceID adfs veya yarıçapı ile tanımlayabilirsiniz. Bu ölçümler şunlardır:

- resultSignature

- Appıd

- deviceDetail

- conditionalAccessStatus

- authenticationContext

- ısınteractive

- tokenIssuerName

- riskDetail, riskLevelAggregated,riskLevelDuringSignIn, riskState,riskEventTypes, riskEventTypes_v2

- authenticationProtocol

- incomingTokenType

NPS uzantısının en son sürümünü çalıştıran veya Microsoft Entra Bağlan Health kullanan kuruluşların olaylarda konum IP adresi olur.

Sonraki adımlar

Bu makalede oturum açma işlemleri etkinlik raporuna genel bir bakış sağlanmıştır. Bu raporun içeriği hakkında daha ayrıntılı bilgi için bkz . Microsoft Entra Id'de oturum açma etkinliği raporları.