Microsoft Entra ID'de güvenlik varsayılanları

Güvenlik varsayılanları, kuruluşunuzun parola spreyi, yeniden yürütme ve günümüzün ortamlarında yaygın olarak kullanılan kimlik avı gibi kimlikle ilgili saldırılardan korunmasına yardımcı olmasını kolaylaştırır.

Güvenliği yönetmenin zor olabileceğini bildiğimiz için Microsoft bu önceden yapılandırılmış güvenlik ayarlarını herkesin kullanımına sunmaktadır. Öğrendiklerimize göre kimlikle ilgili yaygın saldırıların %99,9'undan fazlası çok faktörlü kimlik doğrulaması kullanılarak durdurulur ve eski kimlik doğrulaması engellenir. Amacımız, tüm kuruluşların ek ücret ödemeden en az temel düzeyde güvenlik etkinleştirilmiş olduğundan emin olmaktır.

Bu temel denetimler şunlardır:

- Tüm kullanıcıların çok faktörlü kimlik doğrulamasına kaydolmasını gerektirme

- Yöneticilerin çok faktörlü kimlik doğrulaması gerçekleştirmesini gerektirme

- Kullanıcıların gerektiğinde çok faktörlü kimlik doğrulaması gerçekleştirmesini gerektirme

- Eski kimlik doğrulama protokollerini engelleme

- Azure portalına erişim gibi ayrıcalıklı etkinlikleri koruma

Kimin için?

- Güvenlik duruşlarını artırmak isteyen ancak nasıl veya nereden başlayacağını bilmeyen kuruluşlar.

- Microsoft Entra ID lisansının ücretsiz katmanını kullanan kuruluşlar.

Koşullu Erişim'i kimler kullanmalıdır?

- Microsoft Entra Id P1 veya P2 lisanslarına sahip bir kuruluşsanız, güvenlik varsayılanları sizin için uygun olmayabilir.

- Kuruluşunuzun karmaşık güvenlik gereksinimleri varsa Koşullu Erişim'i göz önünde bulundurmanız gerekir.

Güvenlik varsayılanlarını etkinleştirme

Kiracınız 22 Ekim 2019 veya sonrasında oluşturulduysa, kiracınızda güvenlik varsayılanları etkinleştirilebilir. Tüm kullanıcılarımızı korumak için, güvenlik varsayılanları oluşturma sırasında tüm yeni kiracılara dağıtılıyor.

Kuruluşların korunmasına yardımcı olmak için her zaman Microsoft hesap hizmetlerinin güvenliğini geliştirmek için çalışıyoruz. Bu korumanın bir parçası olarak, aşağıdakiler durumunda müşterilere güvenlik varsayılanlarının otomatik olarak etkinleştirilmesi için düzenli aralıklarla bildirim gönderilir:

- Koşullu Erişim ilkeleri yok

- Premium lisansları yok

- Eski kimlik doğrulama istemcilerini etkin bir şekilde kullanmıyor

Bu ayar etkinleştirildikten sonra kuruluştaki tüm kullanıcıların çok faktörlü kimlik doğrulamasına kaydolması gerekir. Karışıklığı önlemek için, aldığınız e-postaya bakın ve alternatif olarak güvenlik varsayılanlarını etkinleştirildikten sonra devre dışı bırakabilirsiniz.

Dizininizde güvenlik varsayılanlarını yapılandırmak için en azından Güvenlik Yönetici istrator rolüne atanmalısınız. Varsayılan olarak herhangi bir dizindeki ilk hesaba Genel Yönetici istrator olarak bilinen daha yüksek ayrıcalıklı bir rol atanır.

Güvenlik varsayılanlarını etkinleştirmek için:

- Microsoft Entra yönetim merkezinde en az Bir Güvenlik Yönetici istratörü olarak oturum açın.

- Kimlik>Genel Bakış>Özellikleri'e göz atın.

- Güvenlik varsayılanlarını yönet'i seçin.

- Güvenlik varsayılanlarını Etkin olarak ayarlayın.

- Kaydet'i seçin.

Etkin belirteçleri iptal etme

Güvenlik varsayılanlarını etkinleştirmenin bir parçası olarak, yöneticilerin tüm kullanıcıların çok faktörlü kimlik doğrulamasına kaydolmasını zorunlu kılması için tüm mevcut belirteçleri iptal etmesi gerekir. Bu iptal olayı, daha önce kimliği doğrulanmış kullanıcıları kimlik doğrulaması yapmaya ve çok faktörlü kimlik doğrulamasına kaydolmaya zorlar. Bu görev Revoke-AzureADUserAllRefreshToken PowerShell cmdlet'i kullanılarak gerçekleştirilebilir.

Zorunlu güvenlik ilkeleri

Tüm kullanıcıların Microsoft Entra çok faktörlü kimlik doğrulamasına kaydolmasını gerektir

Tüm kullanıcıların Microsoft Authenticator uygulamasını veya OATH TOTP'yi destekleyen herhangi bir uygulamayı kullanarak kaydolması için 14 günü vardır. 14 gün geçtikten sonra kayıt tamamlanana kadar kullanıcı oturum açamaz. Kullanıcının 14 günlük süresi, güvenlik varsayılanlarını etkinleştirdikten sonra ilk başarılı etkileşimli oturum açma işleminin ardından başlar.

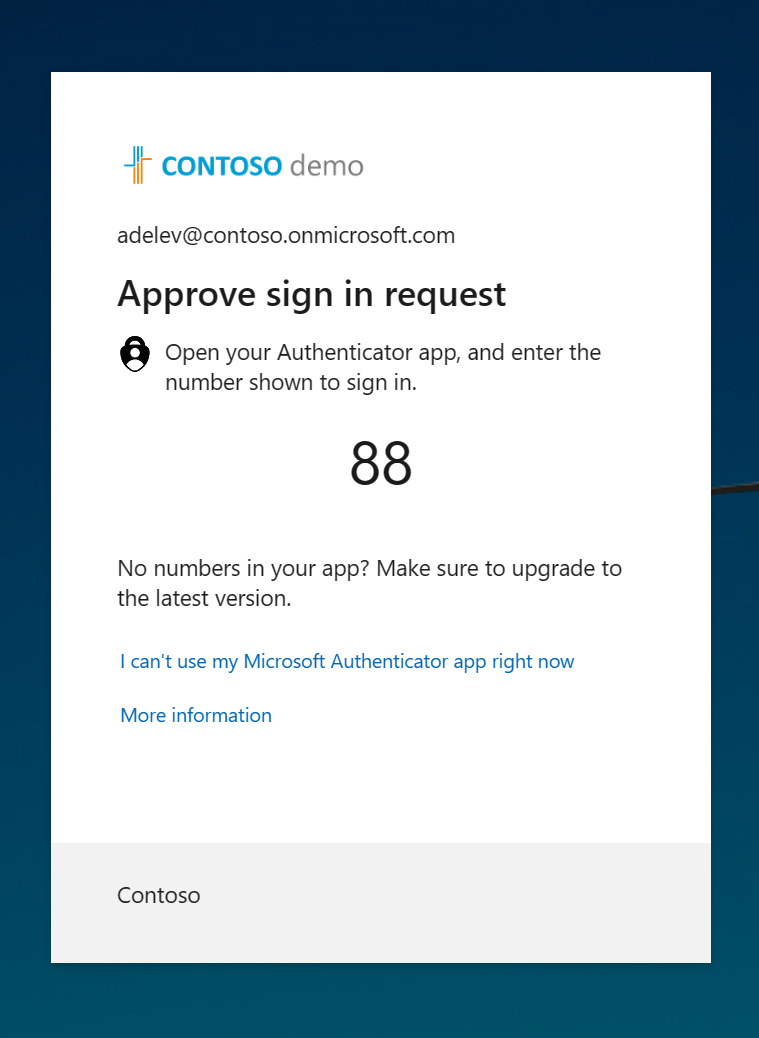

Kullanıcılar oturum açtıklarında ve çok faktörlü kimlik doğrulaması yapmaları istendiğinde, Microsoft Authenticator uygulamasına girmeleri için bir sayı sağlayan bir ekran görürler. Bu ölçü, kullanıcıların MFA yorulma saldırılarına düşmesini önlemeye yardımcı olur.

Yöneticilerin çok faktörlü kimlik doğrulaması gerçekleştirmesini gerektir

Yönetici istrator'lar ortamınıza erişimi artırdı. Bu yüksek ayrıcalıklı hesapların sahip olduğu güç nedeniyle, onlara özel bir özen göstermelisiniz. Ayrıcalıklı hesapların korunmasını iyileştirmenin yaygın yöntemlerinden biri, oturum açma için çok faktörlü kimlik doğrulaması gerektirme gibi daha güçlü bir hesap doğrulama biçimi gerektirmektir.

İpucu

Yöneticileriniz için Öneriler:

- Kimlik doğrulama yöntemlerine kaydolabilmeleri için güvenlik varsayılanlarını etkinleştirdikten sonra tüm yöneticilerinizin oturum açtıklarından emin olun.

- Yöneticilerinizin MFA isteme sayısını önemli ölçüde azaltmak için yönetim ve standart üretkenlik görevleri için ayrı hesaplara sahip olun.

Kayıt tamamlandıktan sonra, her oturum açtıklarında çok faktörlü kimlik doğrulaması yapmak için aşağıdaki yönetici rolleri gerekir:

- Genel Yönetici

- Uygulama Yöneticisi

- Kimlik Doğrulama Yöneticisi

- Kimlik Doğrulama İlkesi Yöneticisi

- Faturalama Yöneticisi

- Bulut Uygulaması Yöneticisi

- Koşullu Erişim Yöneticisi

- Exchange Yöneticisi

- Yardım masası Yönetici istrator

- Kimlik İdaresi Yönetici istrator

- Parola Yönetici istrator

- Ayrıcalıklı Kimlik Doğrulama Yöneticisi

- Ayrıcalıklı Rol Yöneticisi

- Güvenlik Yöneticisi

- SharePoint Yönetici istrator

- Kullanıcı Yöneticisi

Kullanıcıların gerektiğinde çok faktörlü kimlik doğrulaması gerçekleştirmesini gerektir

Fazladan kimlik doğrulaması katmanı gerektiren tek hesapların yönetici hesapları olduğunu düşünme eğilimindeyiz. Yönetici istrator'lar hassas bilgilere geniş erişime sahiptir ve abonelik genelindeki ayarlarda değişiklik yapabilir. Ancak saldırganlar genellikle son kullanıcıları hedefler.

Bu saldırganlar erişim elde ettikten sonra, özgün hesap sahibi için ayrıcalıklı bilgilere erişim isteyebilir. Hatta tüm kuruluşunuzda kimlik avı saldırısı gerçekleştirmek için dizinin tamamını indirebilirler.

Tüm kullanıcılar için korumayı geliştirmenin yaygın yöntemlerinden biri, herkes için çok faktörlü kimlik doğrulaması gibi daha güçlü bir hesap doğrulama biçimi gerektirmektir. Kullanıcılar kaydı tamamladıktan sonra, gerektiğinde başka bir kimlik doğrulaması istenir. Microsoft, konum, cihaz, rol ve görev gibi faktörlere göre bir kullanıcıdan çok faktörlü kimlik doğrulaması isteneceğine karar verir. Bu işlev, SaaS uygulamaları dahil olmak üzere tüm kayıtlı uygulamaları korur.

Not

B2B doğrudan bağlantı kullanıcıları söz konusu olduğunda, kaynak kiracısında etkinleştirilen güvenlik varsayılanlarından gelen çok faktörlü kimlik doğrulama gereksinimlerinin karşılanması gerekir. Bu gereksinim, ana kiracıdaki doğrudan bağlantı kullanıcısı tarafından çok faktörlü kimlik doğrulaması kaydı da dahil olmak üzere karşılanmalıdır.

Eski kimlik doğrulama protokollerini engelleme

Kullanıcılarınıza bulut uygulamalarınıza kolay erişim sağlamak için eski kimlik doğrulaması dahil olmak üzere çeşitli kimlik doğrulama protokollerini destekliyoruz. Eski kimlik doğrulaması , tarafından yapılan bir kimlik doğrulama isteğine başvuran bir terimdir:

- Modern kimlik doğrulaması kullanmayan istemciler (örneğin, office 2010 istemcisi)

- IMAP, SMTP veya POP3 gibi eski posta protokollerini kullanan tüm istemciler

Bugün, en fazla ödün vermeyen oturum açma girişimleri eski kimlik doğrulamasından gelir. Eski kimlik doğrulaması çok faktörlü kimlik doğrulamasını desteklemez. Dizininizde çok faktörlü kimlik doğrulama ilkesi etkinleştirilmiş olsa bile, saldırgan daha eski bir protokol kullanarak kimlik doğrulaması yapabilir ve çok faktörlü kimlik doğrulamasını atlayabilir.

Kiracınızda güvenlik varsayılanları etkinleştirildikten sonra, eski bir protokol tarafından yapılan tüm kimlik doğrulama istekleri engellenir. Güvenlik varsayılanları Exchange Active Sync temel kimlik doğrulamayı engeller.

Uyarı

Güvenlik varsayılanlarını etkinleştirmeden önce, yöneticilerinizin eski kimlik doğrulama protokollerini kullanmadığından emin olun. Daha fazla bilgi için bkz . Eski kimlik doğrulamasından uzaklaşma.

Azure portalına erişim gibi ayrıcalıklı etkinlikleri koruma

Kuruluşlar, Azure Resource Manager API'si aracılığıyla yönetilen çeşitli Azure hizmetlerini kullanır, örneğin:

- Azure portal

- Microsoft Entra yönetim merkezi

- Azure PowerShell

- Azure CLI

Hizmetlerinizi yönetmek için Azure Resource Manager'ı kullanmak yüksek ayrıcalıklı bir eylemdir. Azure Resource Manager, hizmet ayarları ve abonelik faturalaması gibi kiracı genelindeki yapılandırmaları değiştirebilir. Tek faktörlü kimlik doğrulaması, kimlik avı ve parola spreyi gibi çeşitli saldırılara karşı savunmasızdır.

Azure Resource Manager'a erişmek ve yapılandırmaları güncelleştirmek isteyen kullanıcıların kimliğini doğrulamak önemlidir. Erişime izin vermeden önce daha fazla kimlik doğrulaması gerektirerek kimliklerini doğrularsınız.

Kiracınızda güvenlik varsayılanlarını etkinleştirdikten sonra, aşağıdaki hizmetlere erişen tüm kullanıcıların çok faktörlü kimlik doğrulamasını tamamlaması gerekir:

- Azure portal

- Microsoft Entra yönetim merkezi

- Azure PowerShell

- Azure CLI

Bu ilke, ister yönetici ister kullanıcı olsun, Azure Resource Manager hizmetlerine erişen tüm kullanıcılar için geçerlidir. Bu ilke aboneliğinize, VM'lerinize, depolama hesaplarınıza vb. erişme gibi Azure Resource Manager API'leri için geçerlidir. Bu ilke Microsoft Entra Id veya Microsoft Graph içermez.

Not

2017 öncesi Exchange Online kiracılarında modern kimlik doğrulaması varsayılan olarak devre dışı bırakılmıştır. Bu kiracılarda kimlik doğrulaması yaparken oturum açma döngüsü olasılığını önlemek için modern kimlik doğrulamasını etkinleştirmeniz gerekir.

Not

Microsoft Entra Bağlan eşitleme hesabı güvenlik varsayılanlarının dışında tutulur ve çok faktörlü kimlik doğrulamasına kaydolması veya gerçekleştirmesi istenmez. Kuruluşlar bu hesabı başka amaçlarla kullanmamalıdır.

Dağıtma konuları

Kullanıcılarınızı hazırlama

Kullanıcıları yaklaşan değişiklikler, kayıt gereksinimleri ve gerekli kullanıcı eylemleri hakkında bilgilendirmek kritik önem taşır. Kullanıcılarınızı yeni deneyime hazırlamak ve başarılı bir dağıtım sağlamaya yardımcı olmak için iletişim şablonları ve kullanıcı belgeleri sağlıyoruz. Bu sayfadaki Güvenlik Bilgileri bağlantısını seçerek kullanıcıları kaydolmaları için https://myprofile.microsoft.com gönderebilirsiniz.

Kimlik doğrulama yöntemleri

Güvenlik varsayılanları, kullanıcıların bildirimleri kullanarak Microsoft Authenticator uygulamasını kullanarak çok faktörlü kimlik doğrulamasına kaydolmaları ve bunları kullanmaları gerekir. Kullanıcılar Microsoft Authenticator uygulamasındaki doğrulama kodlarını kullanabilir ancak yalnızca bildirim seçeneğini kullanarak kaydolabilir. Kullanıcılar, kod oluşturmak için OATH TOTP kullanarak herhangi bir üçüncü taraf uygulamasını da kullanabilir.

Uyarı

Güvenlik varsayılanlarını kullanıyorsanız kuruluşunuz için yöntemleri devre dışı bırakmayın. Yöntemleri devre dışı bırakmak, kendinizi kiracınızın dışına kilitlemenize neden olabilir. MFA hizmet ayarları portalında tüm Yöntemleri kullanıcıların kullanımına açık bırakın.

B2B kullanıcıları

Dizininize erişen tüm B2B konuk kullanıcıları veya B2B doğrudan bağlantı kullanıcıları, kuruluşunuzun kullanıcıları ile aynı şekilde değerlendirilir.

Devre dışı bırakılmış MFA durumu

Kuruluşunuz kullanıcı başına çok faktörlü kimlik doğrulamasının önceki bir kullanıcısıysa, çok faktörlü kimlik doğrulama durumu sayfasına bakarsanız kullanıcıları Etkin veya Zorlanmış durumda görmemek için alarma alınmayın. Devre dışı , güvenlik varsayılanlarını veya Koşullu Erişim tabanlı çok faktörlü kimlik doğrulamasını kullanan kullanıcılar için uygun durumdur.

Güvenlik varsayılanlarını devre dışı bırakma

Güvenlik varsayılanlarının yerini alan Koşullu Erişim ilkelerini uygulamayı seçen kuruluşlar, güvenlik varsayılanlarını devre dışı bırakmalıdır.

Dizininizde güvenlik varsayılanlarını devre dışı bırakmak için:

- Microsoft Entra yönetim merkezinde en az Bir Güvenlik Yönetici istratörü olarak oturum açın.

- Kimlik>Genel Bakış>Özellikleri'e göz atın.

- Güvenlik varsayılanlarını yönet'i seçin.

- Güvenlik varsayılanları'nı Devre Dışı olarak ayarlayın (önerilmez).

- Kaydet'i seçin.

Güvenlik varsayılanlarından Koşullu Erişim'e geçme

Güvenlik varsayılanları, güvenlik duruşunuzu başlatmak için iyi bir temel olsa da, birçok kuruluşun gerektirdiği özelleştirmeye izin vermez. Koşullu Erişim ilkeleri, daha karmaşık kuruluşların gerektirdiği çok çeşitli özelleştirmeler sağlar.

| Güvenlik varsayılanları | Koşullu Erişim | |

|---|---|---|

| Gerekli lisanslar | Hiçbiri | En azından Microsoft Entra Id P1 |

| Özelleştirme | Özelleştirme yok (açık veya kapalı) | Tamamen özelleştirilebilir |

| Etkinleştiren | Microsoft veya yönetici | Yönetici |

| Karmaşıklık | Kullanımı kolay | Gereksinimlerinize göre tamamen özelleştirilebilir |

Güvenlik varsayılanlarından geçiş yaparken önerilen adımlar

Koşullu Erişim özelliklerini test etmek isteyen kuruluşlar, başlamak için ücretsiz deneme sürümüne kaydolabilir.

Yöneticiler güvenlik varsayılanlarını devre dışı bırakdıktan sonra, kuruluşların kuruluşlarını korumak için Koşullu Erişim ilkelerini hemen etkinleştirmesi gerekir. Bu ilkeler en azından Koşullu Erişim şablonlarının güvenli temeller kategorisindeki ilkeleri içermelidir. Microsoft Entra Kimlik Koruması içeren Microsoft Entra ID P2 lisanslarına sahip kuruluşlar, duruşlarını daha da güçlendirmek için bu listede kullanıcı ve oturum açma riskine dayalı ilkeler içerecek şekilde genişletebilir.

Koşullu Erişim ilkelerinizden en az bir hesabı dışlamanızı öneririz. Bu hariç tutulan acil durum erişimi veya kırılan hesaplar, kiracı genelinde hesap kilitlenmesini önlemeye yardımcı olur. Olası olmayan senaryoda tüm yöneticiler kiracınızın dışındadır, acil durum erişimi yönetim hesabınız kiracıda oturum açmak için kullanılabilir ve erişimi kurtarma adımlarını atabilir. Daha fazla bilgi için Acil durum erişim hesaplarını yönetme makalesine bakın.

Sonraki adımlar

- Blog: Güvenlik varsayılanlarına giriş

- Lisanslama hakkında daha fazla bilgi Microsoft Entra fiyatlandırma sayfasında bulunabilir.