Yetkilendirme yönetiminde temsilci seçme ve roller

Microsoft Entra Id'de, kimlik idaresi aracılığıyla erişimi büyük ölçekte yönetmek için rol modellerini kullanabilirsiniz.

- Kuruluşunuzdaki "satış temsilcisi" gibi kuruluş rollerini temsil etmek için erişim paketlerini kullanabilirsiniz. Bu kuruluş rolünü temsil eden bir erişim paketi, bir satış temsilcisinin birden çok kaynakta normalde ihtiyaç duyabileceği tüm erişim haklarını içerir.

- Uygulamalar kendi rollerini tanımlayabilir. Örneğin, bir satış uygulamanız varsa ve bu uygulama bildirimine "satış temsilcisi" uygulama rolünü eklediyse, bu rolü uygulama bildiriminden bir erişim paketine ekleyebilirsiniz. Uygulamalar, bir kullanıcının aynı anda uygulamaya özgü birden çok role sahip olabileceği senaryolarda da güvenlik gruplarını kullanabilir.

- Yönetim erişimine temsilcilik için rolleri kullanabilirsiniz. Satışların ihtiyaç duyduğu tüm erişim paketleri için bir kataloğunuz varsa, kataloğa özgü bir rol atayarak bu katalogdan sorumlu olacak birini atayabilirsiniz.

Bu makalede, yetkilendirme yönetimi kaynaklarına erişimi denetlemek için Microsoft Entra yetkilendirme yönetimi içindeki yönleri yönetmek için rollerin nasıl kullanılacağı açıklanır.

Varsayılan olarak, Genel Yönetici istrator rolündeki veya Kimlik İdaresi Yönetici istrator rolündeki kullanıcılar yetkilendirme yönetiminin tüm yönlerini oluşturabilir ve yönetebilir. Ancak, bu rollerdeki kullanıcılar erişim paketlerinin gerekli olduğu tüm durumları bilmeyebilir. Genellikle ilgili departmanların, ekiplerin veya projelerin içindeki kullanıcılar kimlerle işbirliği yaptıklarını, hangi kaynakları ve ne kadar süreyle işbirliği yaptıklarını bilir. Yönetici olmayanlara kısıtlamasız izinler vermek yerine, kullanıcılara işlerini yapmak için gereken en az izinleri verebilir ve çakışan veya uygunsuz erişim hakları oluşturmaktan kaçınabilirsiniz.

Bu video, BT yöneticisinden yönetici olmayan kullanıcılara erişim idaresinin nasıl temsilci olarak atanacağı hakkında genel bir bakış sağlar.

Temsilci örneği

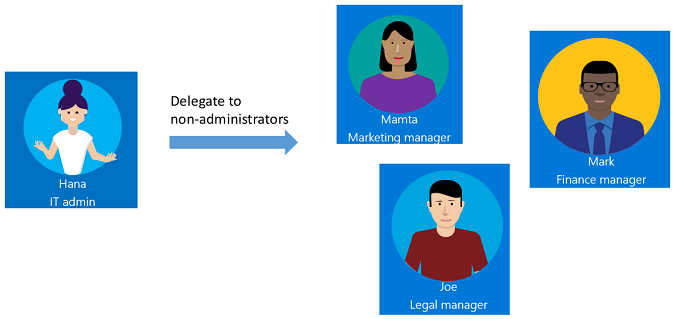

Yetkilendirme yönetiminde erişim idaresini nasıl temsilci olarak atayabileceğinizi anlamak için bir örneği göz önünde bulundurmanıza yardımcı olur. Kuruluşunuzun aşağıdaki yönetici ve yöneticilere sahip olduğunu varsayalım.

BT yöneticisi olarak Hana'nın her departmanda (Pazarlama'da Mamta, Finansta Mark ve Hukuk departmanının kaynaklarından ve iş açısından kritik içeriklerinden sorumlu Olan Joe) bağlantıları vardır.

Yetkilendirme yönetimiyle, erişim idaresini yönetici olmayan kullanıcılara devredebilirsiniz çünkü hangi kullanıcıların ne kadar süreyle ve hangi kaynaklara erişmesi gerektiğini bilenler bunlardır. Yönetici olmayanlara temsilci seçmek, doğru kişilerin departmanları için erişimi yönetmesini sağlar.

Hana'nın erişim idaresini pazarlama, finans ve hukuk departmanlarına devretmesinin bir yolu aşağıdadır.

Hana yeni bir Microsoft Entra güvenlik grubu oluşturur ve Mamta, Mark ve Joe'yu gruba üye olarak ekler.

Hana bu grubu katalog oluşturucu rolüne ekler.

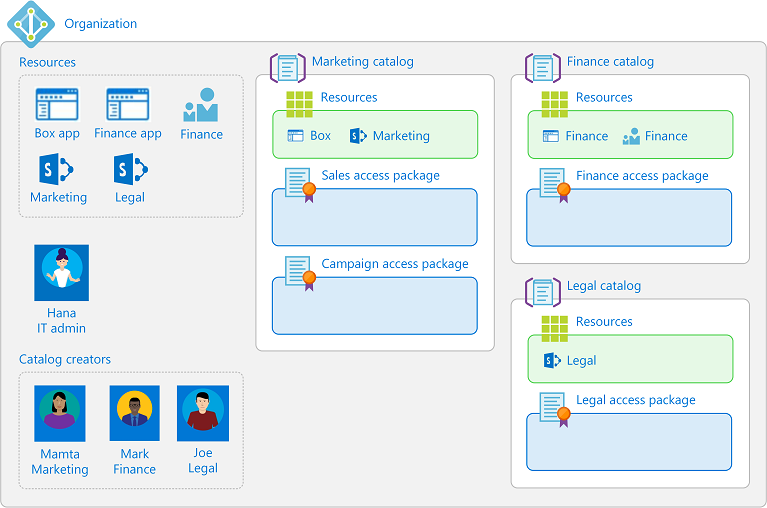

Mamta, Mark ve Joe artık departmanları için katalog oluşturabilir, departmanlarının ihtiyaç duyduğu kaynakları ekleyebilir ve katalog içinde daha fazla temsilci seçebilir. Birbirlerinin kataloglarını göremezler.

Mamta, kaynakların kapsayıcısı olan bir Pazarlama kataloğu oluşturur.

Mamta, pazarlama departmanının sahip olduğu kaynakları bu kataloğa ekler.

Mamta, söz konusu departmandaki diğer kişileri bu kataloğun katalog sahibi olarak ekleyebilir ve bu da katalog yönetimi sorumluluklarını paylaşmaya yardımcı olur.

Mamta, Pazarlama kataloğundaki erişim paketlerinin oluşturulmasını ve yönetilmesini Pazarlama departmanındaki proje yöneticilerine daha fazla temsilci olarak atayabilir. Bunu, bir katalogdaki erişim paketi yöneticisi rolüne atayarak yapabilir. Erişim paketi yöneticisi, bu katalogdaki ilkeler, istekler ve atamalarla birlikte erişim paketleri oluşturabilir ve yönetebilir. Katalog izin veriyorsa, erişim paketi yöneticisi bağlı kuruluşlardaki kullanıcıları getirmek için ilkeleri yapılandırabilir.

Aşağıdaki diyagramda pazarlama, finans ve hukuk departmanlarına yönelik kaynakları içeren kataloglar gösterilmektedir. Proje yöneticileri bu katalogları kullanarak ekipleri veya projeleri için erişim paketleri oluşturabilir.

Temsilci seçiminden sonra, pazarlama departmanı aşağıdaki tabloya benzer rollere sahip olabilir.

| User | Kuruluş rolü | Microsoft Entra rolü | Yetkilendirme yönetimi rolü |

|---|---|---|---|

| Hana | BT yöneticisi | Genel yönetici veya Kimlik İdaresi yöneticisi | |

| Mamta | Pazarlama yöneticisi | User | Katalog oluşturucusu ve Katalog sahibi |

| Bob | Pazarlama müşteri adayı | User | Katalog sahibi |

| Jessica | Pazarlama proje yöneticisi | User | Access paket yöneticisi |

Yetkilendirme yönetimi rolleri

Yetkilendirme yönetimi, yetkilendirme yönetiminin kendisini yönetme izinleri olan ve tüm kataloglar için geçerli olan aşağıdaki rollere sahiptir.

| Yetkilendirme yönetimi rolü | Rol tanımı kimliği | Açıklama |

|---|---|---|

| Katalog oluşturucu | ba92d953-d8e0-4e39-a797-0cbedb0a89e8 |

Katalog oluşturma ve yönetme. Genellikle Genel yönetici olmayan bir BT yöneticisi veya bir kaynak koleksiyonu için kaynak sahibidir. Kataloğu oluşturan kişi otomatik olarak kataloğun ilk katalog sahibi olur ve daha fazla katalog sahibi ekleyebilir. Katalog oluşturucu, sahip olmadığı ve sahip olmadığı kaynakları kataloğa ekleyemedikleri katalogları yönetemez veya göremez. Katalog oluşturucusunun başka bir kataloğu yönetmesi veya sahip olmadığı kaynakları eklemesi gerekiyorsa, bu kataloğun veya kaynağın ortak sahibi olmak isteyebilir. |

Yetkilendirme yönetimi, bir katalog içindeki erişim paketlerini ve diğer yapılandırmaları yönetmek için belirli kataloglar için tanımlanan aşağıdaki rollere sahiptir. Yönetici veya katalog sahibi bu rollere kullanıcı, kullanıcı grubu veya hizmet sorumlusu ekleyebilir.

| Yetkilendirme yönetimi rolü | Rol tanımı kimliği | Açıklama |

|---|---|---|

| Katalog sahibi | ae79f266-94d4-4dab-b730-feca7e132178 |

Katalogdaki erişim paketlerini ve diğer kaynakları düzenleyin ve yönetin. Genellikle bir BT yöneticisi veya kaynak sahipleri ya da katalog sahibinin seçtiği bir kullanıcı. |

| Katalog okuyucu | 44272f93-9762-48e8-af59-1b5351b1d6b3 |

Katalog içindeki mevcut erişim paketlerini görüntüleme. |

| Access paket yöneticisi | 7f480852-ebdc-47d4-87de-0d8498384a83 |

Katalogdaki tüm mevcut erişim paketlerini düzenleyin ve yönetin. |

| Access paket atama yöneticisi | e2182095-804a-4656-ae11-64734e9b7ae5 |

Tüm mevcut erişim paketlerinin atamalarını düzenleyin ve yönetin. |

Ayrıca, seçilen onaylayan ve erişim paketinin istek sahibi rol olmasa da haklara sahiptir.

| Right | Açıklama |

|---|---|

| Onaylayan | Erişim paketi tanımlarını değiştiremese de, bir ilke tarafından paketlere erişim isteklerini onaylama veya reddetme yetkisine sahip. |

| Requestor | Erişim paketini istemek için erişim paketinin ilkesi tarafından yetkilendirilmiştir. |

Aşağıdaki tabloda yetkilendirme yönetimi rollerinin yetkilendirme yönetimi içinde gerçekleştirebileceği görevler listelenmektedir.

Bir görevin en az ayrıcalıklı rolünü belirlemek için, Microsoft Entra Id'de yönetici görevine göre Yönetici istrator rollerine de başvurabilirsiniz.

Bir kataloğa kaynak eklemek için gerekli roller

Genel yönetici, katalogdaki herhangi bir grubu (bulut tarafından oluşturulan güvenlik grupları veya bulut tarafından oluşturulan Microsoft 365 Grupları), uygulamayı veya SharePoint Online sitesini ekleyebilir veya kaldırabilir.

Dekont

Kullanıcı yöneticisi rolü atanmış kullanıcılar artık sahip olmadığı bir katalogda katalog oluşturamaz veya erişim paketlerini yönetemez. Katalog sahibi olan kullanıcı yöneticisi, bir dizin rolüne atanabilir olarak yapılandırılmış bir grup dışında, sahip olduğu katalogdaki herhangi bir grubu veya uygulamayı ekleyebilir veya kaldırabilir. Rol atanabilir gruplar hakkında daha fazla bilgi için Bkz . Microsoft Entra Id'de rol atanabilir grup oluşturma. Kuruluşunuzdaki kullanıcılara yetkilendirme yönetiminde katalogları, erişim paketlerini veya ilkeleri yapılandırmak için Kullanıcı yöneticisi rolü atanmışsa, bunun yerine bu kullanıcılara Kimlik İdaresi yönetici rolü atamanız gerekir.

Genel yönetici olmayan bir kullanıcının kataloğa grup, uygulama veya SharePoint Online sitesi ekleyebilmesi için söz konusu kullanıcının hem bu kaynak üzerinde eylem gerçekleştirme hem de katalog yetkilendirme yönetiminde katalog sahibi rolü olması gerekir. Bir kullanıcının bir kaynak için eylem gerçekleştirmesinin en yaygın yolu, kaynağı yönetmesine izin veren bir Microsoft Entra dizin rolünde olmaktır. Veya sahibi olan kaynaklar için kullanıcı, kaynağın sahibi olarak atanmış olan eylemleri gerçekleştirebilir.

Yetkilendirme yönetiminin, bir kullanıcı bir kataloğa kaynak eklediğinde denetlediğini belirten eylemler şunlardır:

- Bir güvenlik grubu veya Microsoft 365 grubu eklemek için: kullanıcının ve

microsoft.directory/groups/owners/updateeylemlerini gerçekleştirmesinemicrosoft.directory/groups/members/updateizin verilmeli - Uygulama eklemek için: Kullanıcının eylemi gerçekleştirmesine

microsoft.directory/servicePrincipals/appRoleAssignedTo/updateizin verilmeli - SharePoint Online sitesi eklemek için: Kullanıcının SharePoint Yönetici istrator olması veya sitedeki izinleri yönetmesine izin veren bir SharePoint Online site rolünde olması gerekir

Aşağıdaki tabloda, söz konusu rol birleşimlerindeki kullanıcıların kataloğa kaynak eklemesine izin veren eylemleri içeren rol birleşimlerinden bazıları listelemektedir. Bir katalogdan kaynakları kaldırmak için, aynı eylemlere sahip bir rolünüz veya sahipliğiniz de olmalıdır.

| Microsoft Entra dizin rolü | Yetkilendirme yönetimi rolü | Güvenlik grubu ekleyebilir | Microsoft 365 Grubu ekleyebilir | Uygulama ekleyebilir | SharePoint Online sitesi ekleyebilir |

|---|---|---|---|---|---|

| Genel Yönetici | yok | ✔️ | ✔️ | ✔️ | ✔️ |

| Kimlik İdaresi Yönetici istrator | yok | ✔️ | |||

| Gruplar Yönetici istrator | Katalog sahibi | ✔️ | ✔️ | ||

| Intune Yönetici istrator | Katalog sahibi | ✔️ | ✔️ | ||

| Exchange Yönetici istrator | Katalog sahibi | ✔️ | |||

| SharePoint Yönetici istrator | Katalog sahibi | ✔️ | ✔️ | ||

| Uygulama Yöneticisi | Katalog sahibi | ✔️ | |||

| Bulut Uygulaması Yöneticisi | Katalog sahibi | ✔️ | |||

| User | Katalog sahibi | Yalnızca grup sahibi | Yalnızca grup sahibi | Yalnızca uygulama sahibi |

Konuk kullanıcı yaşam döngüsünün temsilcili yönetimi

Genellikle, Konuk Davet Eden ayrıcalıklarına sahip bir roldeki bir kullanıcı kuruluşa tek tek dış kullanıcıları davet edebilir ve bu ayar dış işbirliği ayarları kullanılarak değiştirilebilir.

Bir işbirliği projesi için tek tek dış kullanıcıların önceden bilinmediği dış işbirliğini yönetmek için, dış kuruluşlarla çalışan kullanıcıları yetkilendirme yönetimi rollerine atamak, dış işbirliği için katalogları, erişim paketlerini ve ilkeleri yapılandırmalarına izin verebilir. Bu yapılandırmalar, birlikte çalıştıkları dış kullanıcıların kuruluşunuzun dizinine ve erişim paketlerine istekte bulunmalarını ve bunları eklemelerini sağlar.

- Bağlı kuruluşların dış dizinlerindeki kullanıcıların katalogda erişim paketleri isteyebilmesini sağlamak için Dış kullanıcılar için etkinleştirildi katalog ayarının Evet olarak ayarlanması gerekir. Bu ayarı değiştirmek, bir yönetici veya kataloğun katalog sahibi tarafından yapılabilir.

- Erişim paketinde dizininizde olmayan kullanıcılar için ayarlanmış bir ilke de olmalıdır. Bu ilke bir yönetici, katalog sahibi veya kataloğun erişim paketi yöneticisi tarafından oluşturulabilir.

- Bu ilkeye sahip bir erişim paketi, kapsamdaki kullanıcıların henüz dizininizde olmayan kullanıcılar da dahil olmak üzere erişim isteyebilmesini sağlar. İsteği onaylanırsa veya onay gerektirmezse, kullanıcı otomatik olarak dizininize eklenir.

- İlke ayarı Tüm kullanıcılar içinse ve kullanıcı mevcut bir bağlı kuruluşun parçası değilse, yeni bir önerilen bağlı kuruluş otomatik olarak oluşturulur. Bağlı kuruluşların listesini görüntüleyebilir ve artık gerekli olmayan kuruluşları kaldırabilirsiniz.

Yetkilendirme yönetimi tarafından getirilen bir dış kullanıcı herhangi bir erişim paketine son atamasını kaybettiğinde ne olacağını da yapılandırabilirsiniz. Dış kullanıcıların yaşam döngüsünü yönetmek için ayarlardan bu dizinde oturum açmalarını engelleyebilir veya konuk hesabının kaldırılmasını sağlayabilirsiniz.

Temsilci yöneticilerin dizinde olmayan kullanıcılar için ilke yapılandırmalarını kısıtlama

Konuk davet ayarları ayarını belirli yönetici rolleri olarak değiştirerek ve Konuk self servis kaydolmayı etkinleştir ayarını Hayır olarak ayarlayarak, yönetici rollerinde olmayan kullanıcıların dış işbirliği ayarlarında tek tek konukları davet etmesini engelleyebilirsiniz.

Temsilci kullanıcıların yetkilendirme yönetimini yapılandırarak dış kullanıcıların dış işbirliği istemesine izin vermesini önlemek için, bu kısıtlamayı tüm genel yöneticilere, kimlik idaresi yöneticilerine, katalog oluşturucularına ve katalog sahiplerine ilettiklerinden emin olun; böylece katalogları değiştirebildikleri için, yeni veya güncelleştirilmiş kataloglarda yeni işbirliğine istemeden izin vermezler. Katalogların dış kullanıcılariçin Etkin olarak Hayır olarak ayarlandığından ve dizinde olmayan bir kullanıcının istemesine izin vermek için ilkelere sahip erişim paketleri olmadığından emin olmalıdır.

Dış kullanıcılar için şu anda etkin olan katalogların listesini Microsoft Entra yönetim merkezinde görüntüleyebilirsiniz.

Microsoft Entra yönetim merkezinde en azından Bir Kimlik İdaresi Yönetici istrator olarak oturum açın.

Kimlik idaresi>Yetkilendirme yönetimi>Katalogları'na göz atın.

Dış kullanıcılar için etkin için filtre ayarını Evet olarak değiştirin.

Bu kataloglardan herhangi birinin sıfır olmayan sayıda erişim paketi varsa, bu erişim paketleri dizinde olmayan kullanıcılar için bir ilkeye sahip olabilir.

Yetkilendirme yönetimi rollerine yönelik rol atamalarını program aracılığıyla yönetme

Ayrıca Microsoft Graph kullanarak katalog oluşturucularını ve yetkilendirme yönetimi kataloğuna özgü rol atamalarını görüntüleyebilir ve güncelleştirebilirsiniz. Temsilci EntitlementManagement.ReadWrite.All iznine sahip bir uygulamaya sahip uygun roldeki bir kullanıcı, yetkilendirme yönetiminin rol tanımlarını listelemek ve bu rol tanımlarına rol atamalarını listelemek için Graph API'sini çağırabilir.

Örneğin, belirli bir kullanıcı veya grubun atandığı yetkilendirme yönetimine özgü rolleri görüntülemek için, rol atamalarını listelemek için Graph sorgusunu kullanın ve kullanıcı veya grubun kimliğini sorgu filtresinin principalId değeri olarak sağlayın(örneğin,

GET https://graph.microsoft.com/v1.0/roleManagement/entitlementManagement/roleAssignments?$filter=principalId eq '10850a21-5283-41a6-9df3-3d90051dd111'&$expand=roleDefinition&$select=id,appScopeId,roleDefinition

Bir kataloğa özgü bir rol için, yanıttaki değeri kullanıcıya appScopeId rol atandığı kataloğu gösterir. Bu yanıt yalnızca yetkilendirme yönetiminde rol yapmak için bu sorumlunun açık atamalarını alır, dizin rolü aracılığıyla veya bir role atanmış bir gruptaki üyelik aracılığıyla erişim haklarına sahip olan bir kullanıcının sonuçlarını döndürmez.