Microsoft Entra sorunsuz çoklu oturum açma sorunlarını giderme

Bu makale, Microsoft Entra sorunsuz çoklu oturum açma (Sorunsuz SSO) ile ilgili yaygın sorunlar hakkında sorun giderme bilgilerini bulmanıza yardımcı olur.

Bilinen sorunlar

- Birkaç durumda Sorunsuz SSO'nun etkinleştirilmesi 30 dakikaya kadar sürebilir.

- Kiracınızda Sorunsuz SSO'yı devre dışı bırakır ve yeniden etkinleştirirseniz, genellikle 10 saat süreyle geçerli olan önbelleğe alınmış Kerberos biletlerinin süresi dolana kadar kullanıcılar çoklu oturum açma deneyimini elde etmez.

- Sorunsuz SSO başarılı olursa kullanıcının Oturumumu açık bırak'ı seçme fırsatı olmaz.

- 16.0.8730.xxxx ve üzeri sürümlere sahip Microsoft 365 Win32 istemcileri (Outlook, Word, Excel ve diğerleri) etkileşimli olmayan bir akış kullanılarak desteklenir. Diğer sürümler desteklenmez; bu sürümlerde, kullanıcılar oturum açmak için kullanıcı adlarını girer ancak parola girmez. OneDrive için sessiz oturum açma deneyimi için OneDrive sessiz yapılandırma özelliğini etkinleştirmeniz gerekir.

- Sorunsuz SSO, Firefox özel göz atma modunda çalışmaz.

- Sorunsuz SSO, Gelişmiş Korumalı mod açıkken Internet Explorer’da çalışmaz.

- Microsoft Edge (eski) artık desteklenmiyor

- Sorunsuz SSO, iOS ve Android üzerindeki mobil tarayıcılarda çalışmaz.

- Bir kullanıcı Active Directory'de çok fazla grubun parçasıysa, kullanıcının Kerberos bileti büyük olasılıkla işlenemeyecek kadar büyük olur ve bu da Sorunsuz SSO'nun başarısız olmasına neden olur. Microsoft Entra HTTPS isteklerinin üst bilgileri en fazla 50 KB boyutunda olabilir; Kerberos biletlerinin tanımlama bilgileri gibi diğer Microsoft Entra yapıtlarını (genellikle 2 - 5 KB) barındırmak için bu sınırdan daha küçük olması gerekir. Önerimiz, kullanıcının grup üyeliklerini azaltmak ve yeniden denemektir.

- 30 veya daha fazla Active Directory ormanı eşitlerseniz, Microsoft Entra Bağlan aracılığıyla Sorunsuz SSO'yı etkinleştiremezsiniz. Geçici bir çözüm olarak, özelliği kiracınızda el ile etkinleştirebilirsiniz.

- Microsoft Entra hizmeti URL'sini (

https://autologon.microsoftazuread-sso.com) Yerel intranet bölgesi yerine Güvenilen siteler bölgesine eklemek kullanıcıların oturum açmasını engeller. - Sorunsuz SSO, Kerberos için AES256_HMAC_SHA1, AES128_HMAC_SHA1 ve RC4_HMAC_MD5 şifreleme türlerini destekler. AzureADSSOAcc$ hesabının şifreleme türünün AES256_HMAC_SHA1 olarak veya ek güvenlik için AES türleri ile RC4 arasında ayarlanması önerilir. Şifreleme türü, Active Directory'nizdeki hesabın msDS-SupportedEncryptionTypes özniteliğinde depolanır. AzureADSSOAcc$ hesabı şifreleme türü RC4_HMAC_MD5 olarak ayarlandıysa ve bunu AES şifreleme türlerinden biriyle değiştirmek istiyorsanız, lütfen ilgili sorunun altındaki SSS belgesinde açıklandığı gibi AzureADSSOAcc$ hesabının Kerberos şifre çözme anahtarını teslim ettiğinizden emin olun; aksi takdirde Sorunsuz SSO gerçekleşmez.

- Orman güveni olan birden fazla ormanınız varsa, ormanlardan birinde SSO'nun etkinleştirilmesi tüm güvenilen ormanlarda SSO'nun etkinleştirilmesini sağlar. SSO'nun zaten etkin olduğu bir ormanda SSO'yı etkinleştirirseniz, SSO'nun ormanda zaten etkin olduğunu belirten bir hata alırsınız.

- Sorunsuz SSO'nun etkinleştirdiği ilkenin 25600 karakter sınırı vardır. Bu sınır, Sorunsuz SSO'nun etkinleştirilmesini istediğiniz orman adları da dahil olmak üzere ilkeye dahil olan her şey için geçerlidir. Ortamınızda çok sayıda orman varsa karakter sınırına basabilirsiniz. Ormanlarınız arasında güven varsa, yalnızca bir orman üzerinde Sorunsuz SSO'nun etkinleştirilmesi yeterlidir. Örneğin, contoso.com ve fabrikam.com varsa ve ikisi arasında güven varsa, Sorunsuz SSO'yı yalnızca contoso.com etkinleştirebilirsiniz ve bu fabrikam.com da geçerli olur. Bu şekilde, ilkede etkinleştirilen orman sayısını azaltabilir ve ilke karakter sınırına basmaktan kaçınabilirsiniz.

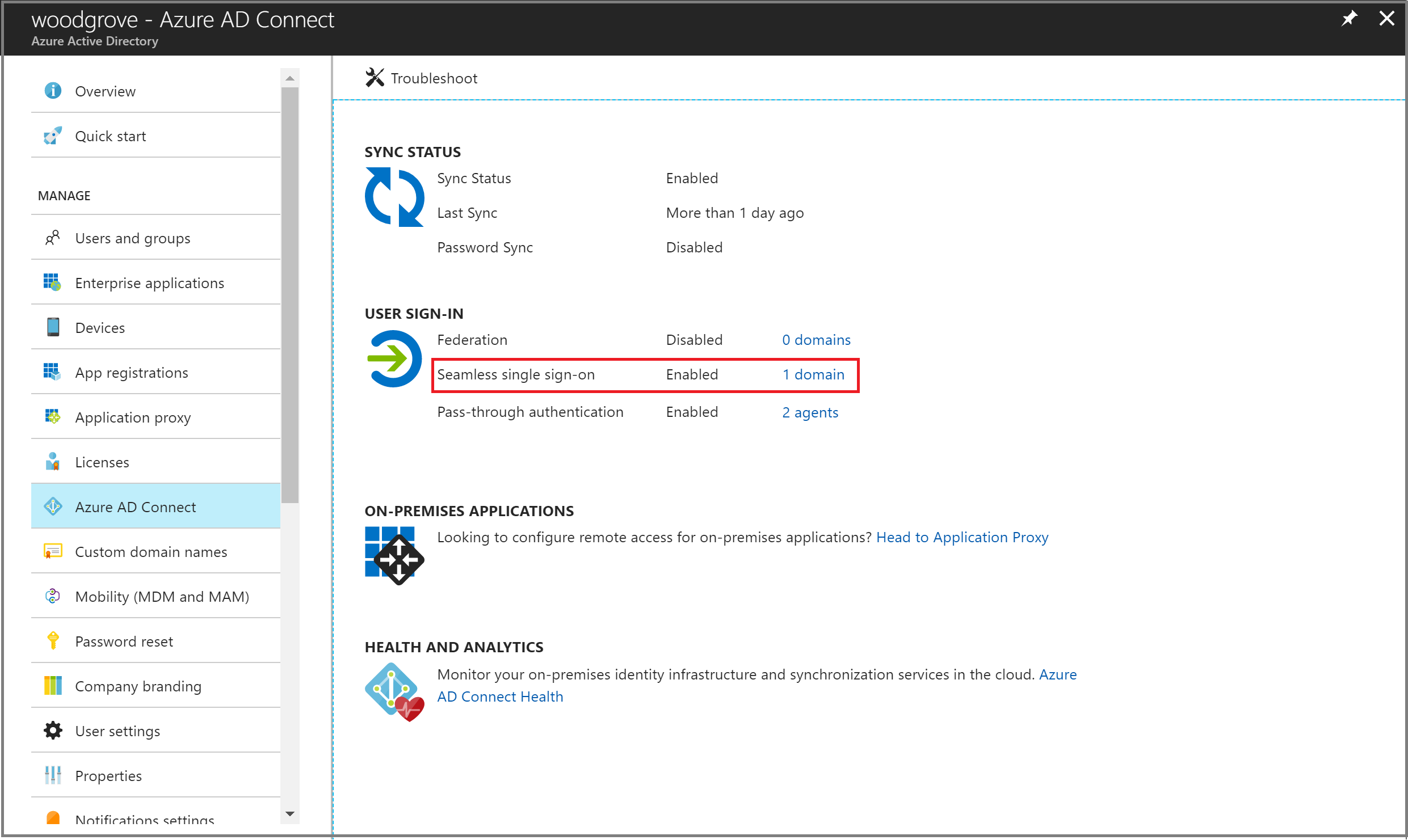

Özellik durumunu denetleme

Sorunsuz SSO özelliğinin kiracınızda Etkin olduğundan emin olun. Durumu denetlemek için [Microsoft Entra yönetim merkezi](https://portal.azure.com/ içindeki Kimlik>Karma yönetimi>Microsoft Entra Bağlan> Bağlan Eşitleme bölmesine gidebilirsiniz.

Sorunsuz SSO özelliğinin etkinleştirilmiş olduğu tüm AD ormanlarını görmek için tıklayın.

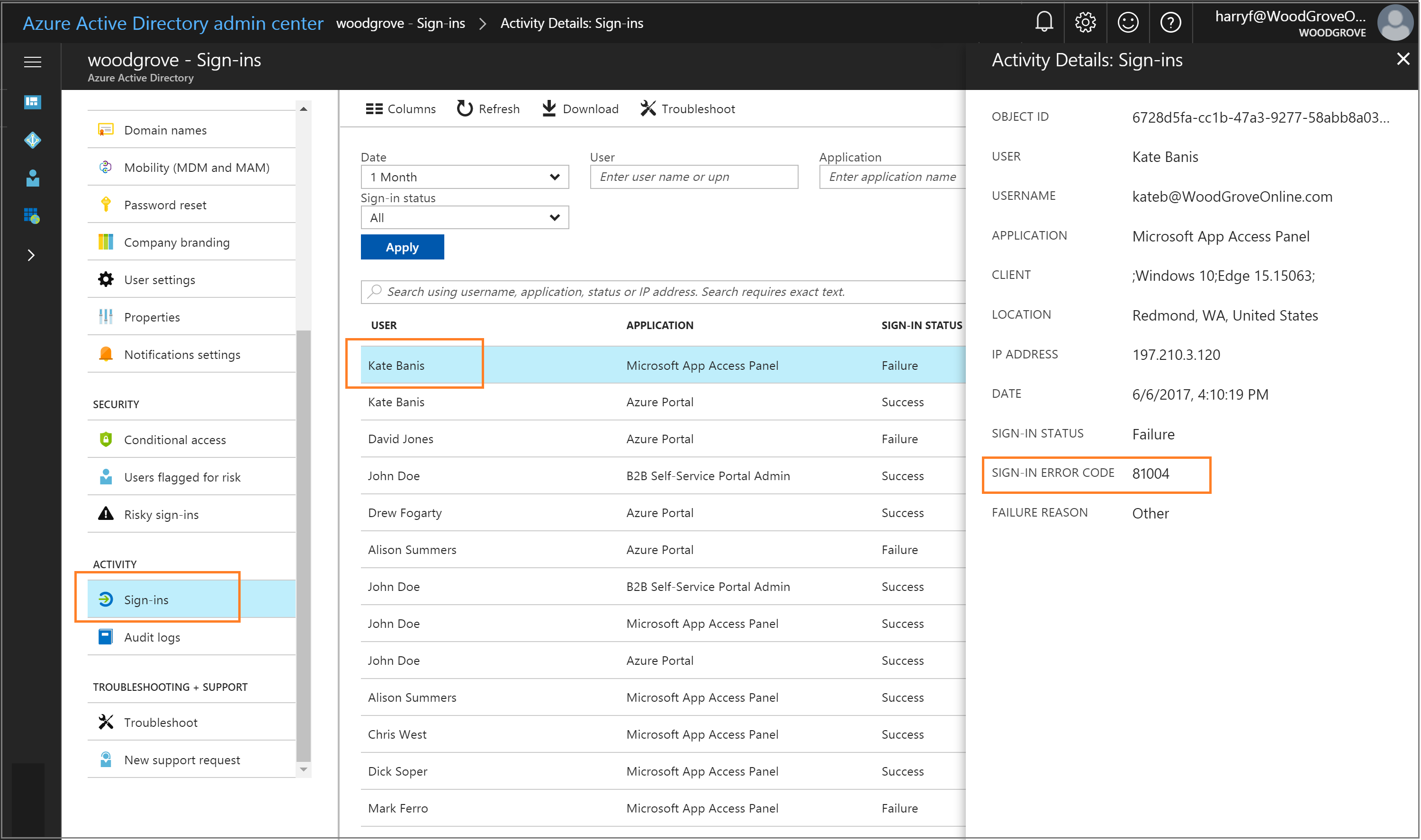

Microsoft Entra yönetim merkezinde oturum açma hatası nedenleri (Premium lisansı gerekir)

Kiracınızın kendisiyle ilişkilendirilmiş bir Microsoft Entra Id P1 veya P2 lisansı varsa, Microsoft Entra yönetim merkezindeki Microsoft Entra Id içindeki oturum açma etkinliği raporuna da bakabilirsiniz.

[Microsoft Entra yönetim merkezi]()https://portal.azure.com/ içindeki Kimlik>İzleme ve sistem durumu>Oturum Açma işlemlerine göz atın ve belirli bir kullanıcının oturum açma etkinliğini seçin. OTURUM AÇMA HATA KODU alanını arayın. Aşağıdaki tabloyu kullanarak bu alanın değerini bir hata nedeni ve çözümüyle eşleyin:

| Oturum açma hata kodu | Oturum açma hatasının nedeni | Çözüm |

|---|---|---|

| 81001 | Kullanıcının Kerberos anahtarı fazla büyük. | Kullanıcının grup üyeliklerini azaltın ve yeniden deneyin. |

| 81002 | Kullanıcının Kerberos anahtarı doğrulanamıyor. | Sorun giderme denetim listesine bakın. |

| 81003 | Kullanıcının Kerberos anahtarı doğrulanamıyor. | Sorun giderme denetim listesine bakın. |

| 81004 | Kerberos kimlik doğrulaması girişimi başarısız oldu. | Sorun giderme denetim listesine bakın. |

| 81008 | Kullanıcının Kerberos anahtarı doğrulanamıyor. | Sorun giderme denetim listesine bakın. |

| 81009 | Kullanıcının Kerberos anahtarı doğrulanamıyor. | Sorun giderme denetim listesine bakın. |

| 81010 | Kullanıcının Kerberos anahtarının süresi dolduğu veya anahtar geçersiz olduğu için sorunsuz SSO başarısız oldu. | Kullanıcının, kurumsal ağınız içindeki etki alanına katılmış bir cihazdan oturum açması gerekir. |

| 81011 | Kullanıcının Kerberos anahtarındaki bilgiler temel alınarak kullanıcı nesnesi bulunamadı. | Kullanıcının bilgilerini Microsoft Entra Id ile eşitlemek için Microsoft Entra Bağlan kullanın. |

| 81012 | Microsoft Entra Id'de oturum açmaya çalışan kullanıcı, cihazda oturum açmış olan kullanıcıdan farklıdır. | Kullanıcının farklı bir cihazdan oturum açması gerekir. |

| 81013 | Kullanıcının Kerberos anahtarındaki bilgiler temel alınarak kullanıcı nesnesi bulunamadı. | Kullanıcının bilgilerini Microsoft Entra Id ile eşitlemek için Microsoft Entra Bağlan kullanın. |

Sorun giderme denetim listesi

Sorunsuz SSO sorunlarını gidermek için aşağıdaki denetim listesini kullanın:

- Sorunsuz SSO özelliğinin Microsoft Entra Bağlan'da etkinleştirildiğinden emin olun. Özelliği etkinleştiremiyorsanız (örneğin engellenen bir bağlantı noktası nedeniyle) tüm önkoşulları sağladığınızdan emin olun.

- Kiracınızda hem Microsoft Entra katılımını hem de Sorunsuz SSO'ları etkinleştirdiyseniz sorunun Microsoft Entra katılımıyla ilgili olmadığından emin olun. Cihaz hem Microsoft Entra ID'ye kayıtlıysa hem de etki alanına katıldıysa Microsoft Entra'ya katılma ile SSO, Sorunsuz SSO'dan daha önceliklidir. Microsoft Entra’ya katılma ile SSO’da kullanıcı “Windows’a Bağlanıldı” ifadesini içeren bir oturum açma kutucuğu görür.

- Microsoft Entra URL'sinin (

https://autologon.microsoftazuread-sso.com) kullanıcının Intranet bölgesi ayarlarının bir parçası olduğundan emin olun. - Şirket cihazının Active Directory etki alanına katıldığından emin olun. Sorunsuz SSO'nun çalışması için cihazın Microsoft Entra'ya katılmış olması gerekmez.

- Kullanıcının cihazda oturum açarken bir Active Directory etki alanı hesabı kullandığından emin olun.

- Kullanıcının hesabının, Sorunsuz SSO'nun ayarlanmış olduğu bir Active Directory ormanından geldiğinden emin olun.

- Cihazın şirket ağına bağlı olduğundan emin olun.

- Cihazın saatinin hem Active Directory'deki hem de etki alanı denetleyicilerindeki saatle eşitlenmesini ve aralarındaki farkın beş dakika içinde kalmasını sağlayın.

- Sorunsuz SSO'nun etkinleştirilmesini istediğiniz her AD ormanında

AZUREADSSOACCbilgisayar hesabının mevcut olduğundan emin olun. Bilgisayar hesabı silinmişse veya eksikse PowerShell cmdlet'lerini kullanarak bunları yeniden oluşturabilirsiniz. - Komut isteminden

klistkomutunu çalıştırarak cihazdaki mevcut Kerberos anahtarlarını listeleyin.AZUREADSSOACCbilgisayar hesabı için verilen anahtarların mevcut olduğundan emin olun. Kullanıcıların Kerberos anahtarları normalde 10 saat geçerlidir. Active Directory'de farklı ayarlarınız olabilir. - Kiracınızda Sorunsuz SSO'nun devre dışı bırakılması ve yeniden etkinleştirilmesi durumunda, önbelleğe alınan Kerberos biletlerinin süresi dolana kadar kullanıcılar çoklu oturum açma deneyimine sahip olmaz.

klist purgekomutunu kullanarak mevcut Kerberos anahtarlarını cihazdan temizleyin ve yeniden deneyin.- JavaScript ile ilgili sorunlar olup olmadığını saptamak için tarayıcının konsol günlüklerini gözden geçirin (Geliştirici Araçları altındadır).

- Etki alanı denetleyicisi günlüklerini gözden geçirin.

Etki alanı denetleyicisi günlükleri

Etki alanı denetleyicinizde başarı denetimini etkinleştirirseniz, kullanıcı Sorunsuz SSO aracılığıyla her oturum açtığında olay günlüğüne bir güvenlik girdisi kaydedilir. Aşağıdaki sorguyu kullanarak bu güvenlik olaylarını bulabilirsiniz. (AzureADSSOAcc$ bilgisayar hesabıyla ilişkili olay 4769'u arayın.)

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[EventData[Data[@Name='ServiceName'] and (Data='AZUREADSSOACC$')]]</Select>

</Query>

</QueryList>

Özelliği el ile sıfırlama

Sorun giderme yardımcı olmadıysa kiracınızdaki özelliği kendiniz sıfırlayabilirsiniz. Microsoft Entra Bağlan çalıştırdığınız şirket içi sunucuda bu adımları izleyin.

1. Adım: Sorunsuz SSO PowerShell modülünü içeri aktarma

- İlk olarak, Azure AD PowerShell’i indirip yükleyin.

- Klasöre

%programfiles%\Microsoft Azure Active Directory Connectgöz atın. - Şu komutu kullanarak Sorunsuz SSO PowerShell modülünü içeri aktarın:

Import-Module .\AzureADSSO.psd1.

2. Adım: Sorunsuz SSO'nun etkinleştirildiği Active Directory ormanlarının listesini alma

- PowerShell'i yönetici olarak çalıştırın. PowerShell’de

New-AzureADSSOAuthenticationContextçağrısı yapın. İstendiğinde kiracınızın Karma Kimlik Yönetici istrator veya karma kimlik yöneticisi kimlik bilgilerini girin. Get-AzureADSSOStatusçağrısı yapın. Bu komut, bu özelliğin etkinleştirildiği Active Directory ormanlarının listesini sağlar ("Etki Alanları" listesine bakın).

3. Adım: Özelliği ayarladığınız her Active Directory ormanı için Sorunsuz SSO'nun devre dışı bırakılması

$creds = Get-Credentialçağrısı yapın. İstendiğinde, hedeflenen Active Directory ormanı için etki alanı yöneticisi kimlik bilgilerini girin.Not

Etki alanı yöneticisi kimlik bilgileri kullanıcı adı SAM hesabı adı biçiminde girilmelidir (contoso\johndoe veya contoso.com\johndoe). DNS kullanarak Etki Alanı Yöneticisinin Etki Alanı Denetleyicisini bulmak için kullanıcı adının etki alanı bölümünü kullanıyoruz.

Not

Kullanılan etki alanı yöneticisi hesabı, Korumalı Kullanıcılar grubunun bir üyesi olmamalıdır. Aksi takdirde işlem başarısız olur.

Disable-AzureADSSOForest -OnPremCredentials $credsçağrısı yapın. Bu komut, bu özel Active Directory ormanı için şirket içi etki alanı denetleyicisinden bilgisayar hesabını kaldırırAZUREADSSOACC.Not

Herhangi bir nedenle şirket içi AD'nize erişemiyorsanız, 3.1 ve 3.2 adımlarını atlayabilir ve bunun yerine çağrısı

Disable-AzureADSSOForest -DomainFqdn <Domain name from the output list in step 2>yapabilirsiniz.Özelliği ayarladığınız her Active Directory ormanı için önceki adımları yineleyin.

4. Adım: Her Active Directory ormanı için Sorunsuz SSO'nun etkinleştirilmesi

Enable-AzureADSSOForestçağrısı yapın. İstendiğinde, hedeflenen Active Directory ormanı için etki alanı yöneticisi kimlik bilgilerini girin.Not

Etki alanı yöneticisi kimlik bilgileri kullanıcı adı SAM hesabı adı biçiminde girilmelidir (contoso\johndoe veya contoso.com\johndoe). DNS kullanarak Etki Alanı Yöneticisinin Etki Alanı Denetleyicisini bulmak için kullanıcı adının etki alanı bölümünü kullanıyoruz.

Not

Kullanılan etki alanı yöneticisi hesabı, Korumalı Kullanıcılar grubunun bir üyesi olmamalıdır. Aksi takdirde işlem başarısız olur.

Özelliği ayarlamak istediğiniz her Active Directory ormanı için önceki adımı yineleyin.

5. Adım: Özelliği kiracınızda etkinleştirme

Kiracınızda özelliği açmak için Enable-AzureADSSO -Enable $true çağrısı yapın.