Öğretici: VIDA ile Microsoft Entra SSO tümleştirmesi

Bu öğreticide VIDA'yı Microsoft Entra Id ile tümleştirmeyi öğreneceksiniz. VIDA'yı Microsoft Entra ID ile tümleştirdiğinizde şunları yapabilirsiniz:

- Microsoft Entra Id'de VIDA'ya kimlerin erişimi olduğunu kontrol edin.

- Kullanıcılarınızın Microsoft Entra hesaplarıyla VIDA'da otomatik olarak oturum açmasını sağlayın.

- Hesaplarınızı tek bir merkezi konumda yönetin.

Ön koşullar

Başlamak için aşağıdaki öğelere ihtiyacınız vardır:

- Microsoft Entra aboneliği. Aboneliğiniz yoksa ücretsiz bir hesap alabilirsiniz.

- VIDA çoklu oturum açma (SSO) özellikli abonelik.

Senaryo açıklaması

Bu öğreticide, Microsoft Entra SSO'sunu bir test ortamında yapılandırıp test edin.

VIDA, SP tarafından başlatılan SSO'ları destekler.

VIDA, Tam Zamanında kullanıcı sağlamayı destekler.

Galeriden VIDA ekleme

VIDA'nın Microsoft Entra ID ile tümleştirilmesini yapılandırmak için galerideki VIDA'yı yönetilen SaaS uygulamaları listenize eklemeniz gerekir.

- Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları>Yeni uygulama'ya göz atın.

- Galeriden ekle bölümünde, arama kutusuna VIDA yazın.

- Sonuçlar panelinden VIDA'ya tıklayın ve uygulamayı ekleyin. Uygulama kiracınıza eklenirken birkaç saniye bekleyin.

Alternatif olarak, Kurumsal Uygulama Yapılandırması Sihirbazı'nı da kullanabilirsiniz. Bu sihirbazda, kiracınıza bir uygulama ekleyebilir, uygulamaya kullanıcı/grup ekleyebilir, roller atayabilir ve SSO yapılandırmasında da gezinebilirsiniz. Microsoft 365 sihirbazları hakkında daha fazla bilgi edinin.

VIDA için Microsoft Entra SSO'larını yapılandırma ve test edin

B.Simon adlı bir test kullanıcısını kullanarak MICROSOFT Entra SSO'nun VIDA ile yapılandırılması ve test edilerek. SSO'nun çalışması için Bir Microsoft Entra kullanıcısı ile VIDA'daki ilgili kullanıcı arasında bir bağlantı ilişkisi kurmanız gerekir.

Microsoft Entra SSO'yı VIDA ile yapılandırmak ve test etmek için aşağıdaki adımları gerçekleştirin:

- Kullanıcılarınızın bu özelliği kullanmasını sağlamak için Microsoft Entra SSO'sını yapılandırın.

- VIDA SSO'sunu yapılandırma - Uygulama tarafında çoklu oturum açma ayarlarını yapılandırmak için.

- VIDA test kullanıcısı oluşturma - KULLANıCıNıN Microsoft Entra gösterimine bağlı OLAN VIDA'da B.Simon'ın bir karşılığına sahip olmak.

- Yapılandırmanın çalışıp çalışmadığını doğrulamak için SSO test edin.

Microsoft Entra SSO'sını yapılandırma

Microsoft Entra SSO'nun etkinleştirilmesi için bu adımları izleyin.

Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

Kimlik>Uygulamaları>Kurumsal uygulamaları>VIDA>Çoklu oturum açma'ya göz atın.

Çoklu oturum açma yöntemi seçin sayfasında SAML'yi seçin.

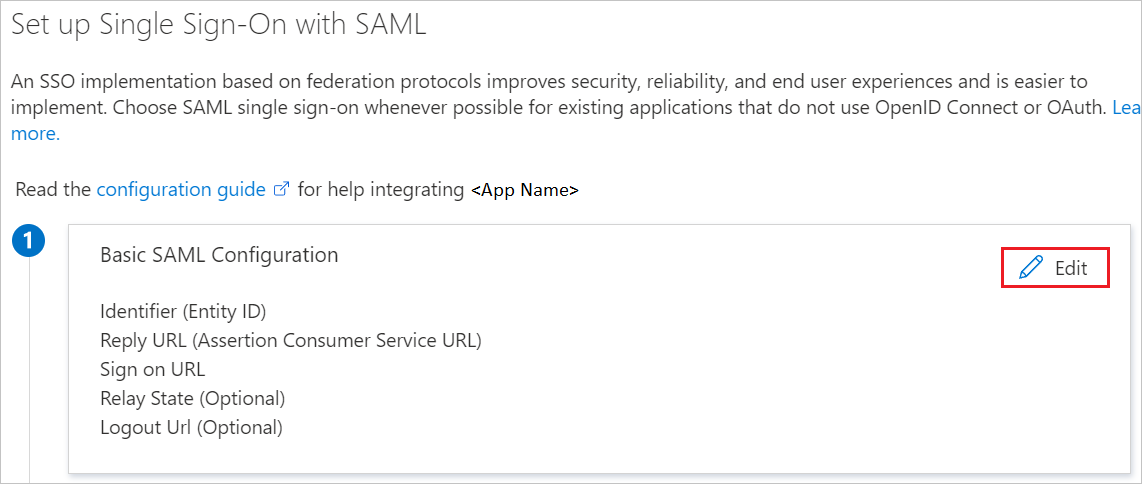

SAML ile çoklu oturum açmayı ayarla sayfasında, ayarları düzenlemek için Temel SAML Yapılandırması'nın kalem simgesine tıklayın.

Temel SAML Yapılandırması bölümünde, aşağıdaki alanların değerlerini girin:

a. Tanımlayıcı (Varlık Kimliği) metin kutusuna şu değeri yazın:

urn:amazon:cognito:sp:eu-west-2_IDmTxjGr6b. Yanıt URL'si metin kutusuna URL'yi yazın:

https://vitruevida.auth.eu-west-2.amazoncognito.com/saml2/idpresponsec. Oturum açma URL'si metin kutusuna aşağıdaki deseni kullanarak bir URL yazın:

https://vitruevida.com/?teamid=<ID>&idp=<IDP_NAME>Dekont

Oturum açma URL'si değeri gerçek değil. Değeri gerçek Oturum Açma URL'si ile güncelleştirin. Değeri almak için VIDA İstemcisi destek ekibine başvurun. Temel SAML Yapılandırması bölümünde gösterilen desenlere de başvurabilirsiniz.

VIDA uygulaması SAML onaylarını belirli bir biçimde bekler ve bu da SAML belirteci öznitelikleri yapılandırmanıza özel öznitelik eşlemeleri eklemenizi gerektirir. Aşağıdaki ekran görüntüsünde varsayılan özniteliklerin listesi gösterilmektedir.

Yukarıdakilere ek olarak, VIDA uygulaması aşağıda gösterilen SAML yanıtında birkaç öznitelik daha geçirilmesini bekler. Bu öznitelikler de önceden doldurulmuş olsa da gereksinimlerinize göre bunları gözden geçirebilirsiniz.

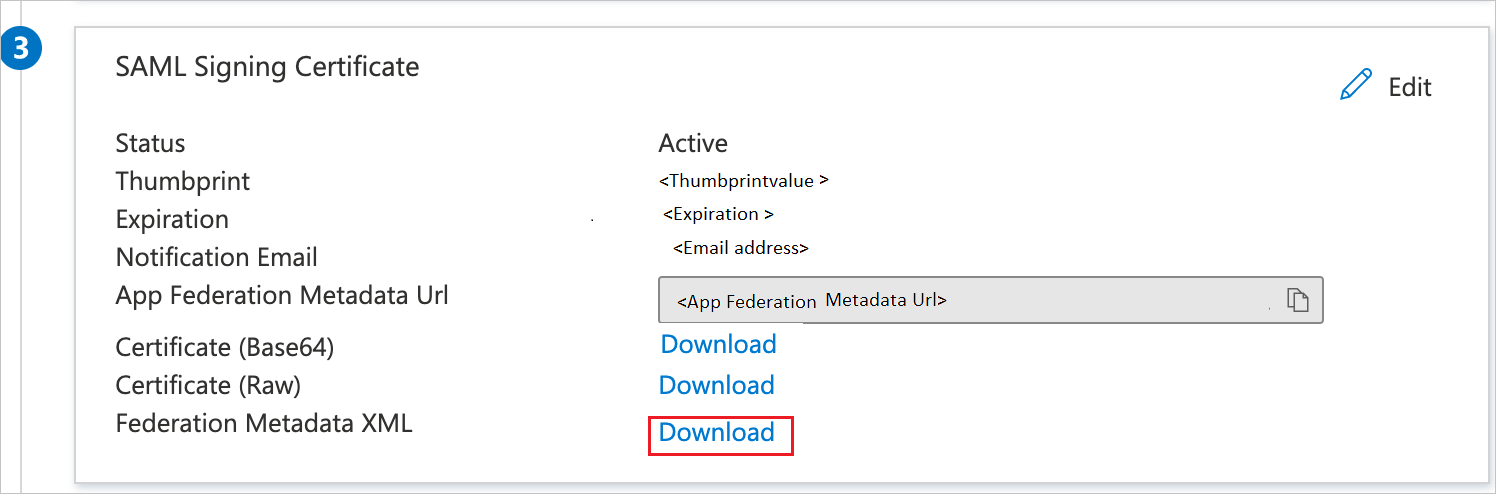

Ad Kaynak Özniteliği assignedroles user.assignedroles SAML ile çoklu oturum açmayı ayarlama sayfasında, SAML İmzalama Sertifikası bölümünde Federasyon Meta Verileri XML'sini bulun ve İndir'i seçerek sertifikayı indirip bilgisayarınıza kaydedin.

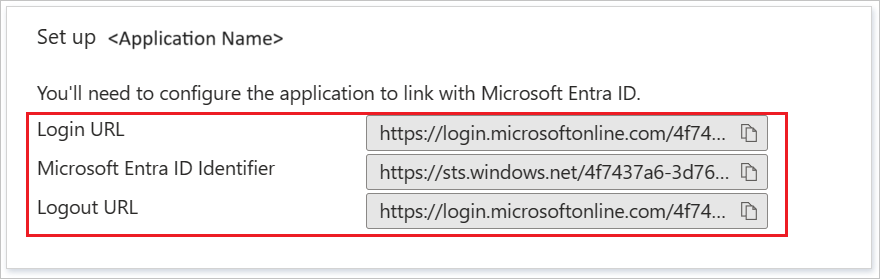

VIDA'yı ayarlama bölümünde, gereksinimlerinize göre uygun URL'leri kopyalayın.

Microsoft Entra test kullanıcısı oluşturma

Bu bölümde B.Simon adlı bir test kullanıcısı oluşturacaksınız.

- Microsoft Entra yönetim merkezinde en az Kullanıcı Yönetici istrator olarak oturum açın.

- Kimlik>Kullanıcıları Tüm kullanıcılar'a> göz atın.

- Ekranın üst kısmındaki Yeni kullanıcı>Yeni kullanıcı oluştur'u seçin.

- Kullanıcı özellikleri bölümünde şu adımları izleyin:

- Görünen ad alanına girin

B.Simon. - Kullanıcı asıl adı alanına girinusername@companydomain.extension. Örneğin,

B.Simon@contoso.com. - Parolayı göster onay kutusunu seçin ve ardından Parola kutusunda görüntülenen değeri not edin.

- Gözden geçir ve oluştur’u seçin.

- Görünen ad alanına girin

- Oluştur seçeneğini belirleyin.

Microsoft Entra test kullanıcısını atama

Bu bölümde, VIDA'ya erişim vererek B.Simon'un çoklu oturum açmayı kullanmasını sağlayacaksınız.

- Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları>VIDA'ya göz atın.

- Uygulamanın genel bakış sayfasında Kullanıcılar ve gruplar'ı seçin.

- Kullanıcı/grup ekle'yi ve ardından Atama Ekle iletişim kutusunda Kullanıcılar ve gruplar'ıseçin.

- Kullanıcılar ve gruplar iletişim kutusunda, Kullanıcılar listesinden B.Simon'ı seçin, ardından ekranın en altındaki Seç düğmesine tıklayın.

- Kullanıcılara atanacak bir rol bekliyorsanız Rol seçin açılan listesinden bu rolü seçebilirsiniz. Bu uygulama için hiçbir rol ayarlanmamışsa, "Varsayılan Erişim" rolünün seçili olduğunu görürsünüz.

- Atama Ekle iletişim kutusunda Ata düğmesine tıklayın.

VIDA'da Rol Tabanlı Çoklu Oturum Açmayı Yapılandırma

Bir VIDA rolünü Microsoft Entra kullanıcısı ile ilişkilendirmek için aşağıdaki adımları izleyerek Microsoft Entra Id'de bir rol oluşturmanız gerekir:

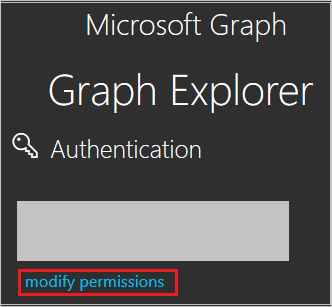

a. Microsoft Graph Gezgini'ne oturum açın.

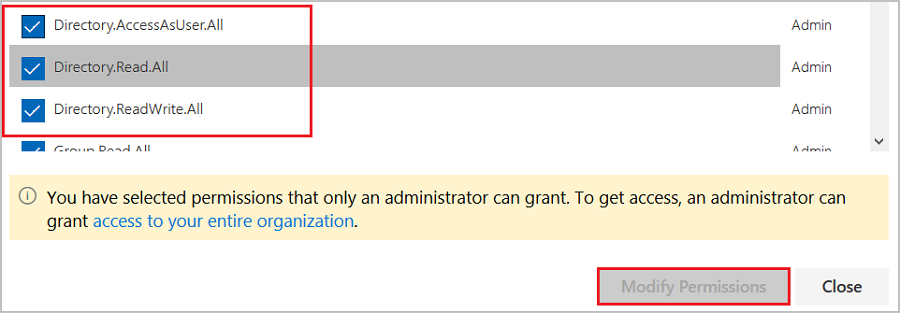

b. Rol oluşturmak için gerekli izinleri almak için izinleri değiştir'e tıklayın.

c. Listeden aşağıdaki izinleri seçin ve aşağıdaki şekilde gösterildiği gibi İzinleri Değiştir'e tıklayın.

Dekont

İzinler verildikten sonra Graph Explorer'da yeniden oturum açın.

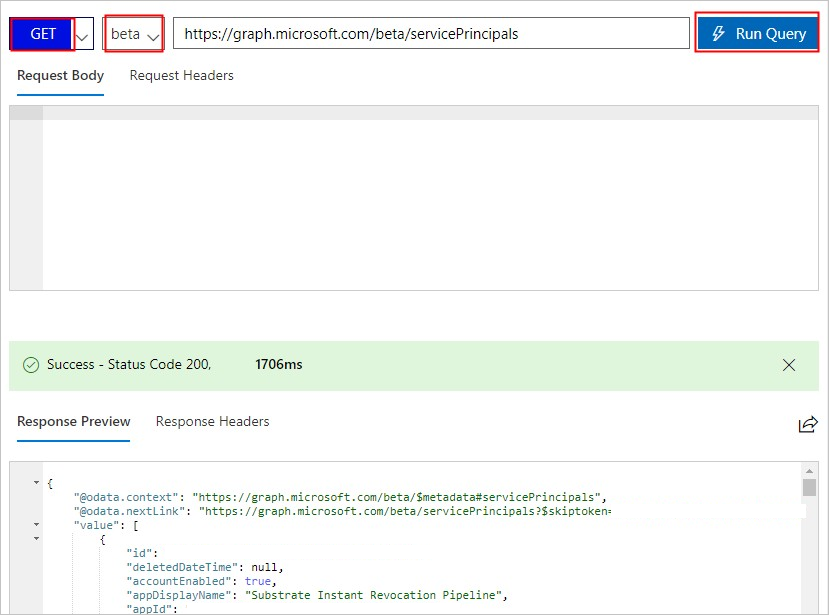

d. Grafik Gezgini sayfasında, ilk açılan listeden GET ve ikinci açılan listeden beta'yı seçin. Ardından açılan listelerin yanındaki alana girin

https://graph.microsoft.com/beta/servicePrincipalsve Sorguyu Çalıştır'a tıklayın.

Dekont

Birden çok dizin kullanıyorsanız, sorgunun alanına girebilirsiniz

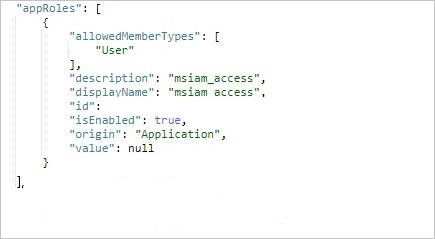

https://graph.microsoft.com/beta/contoso.com/servicePrincipals.e. Yanıt Önizlemesi bölümünde, sonraki kullanım için 'Hizmet Sorumlusu'ndan appRoles özelliğini ayıklayın.

Dekont

sorgunun alanına girerek

https://graph.microsoft.com/beta/servicePrincipals/<objectID>appRoles özelliğini bulabilirsiniz. öğesininobjectID, Microsoft Entra Id Properties sayfasından kopyaladığınız nesne kimliği olduğunu unutmayın.f. Grafik Gezgini'ne dönün, GETyöntemini PATCH olarak değiştirin, aşağıdaki içeriği İstek Gövdesi bölümüne yapıştırın ve Sorguyu Çalıştır'a tıklayın:

{ "appRoles": [ { "allowedMemberTypes": [ "User" ], "description": "User", "displayName": "User", "id": "18d14569-c3bd-439b-9a66-3a2aee01****", "isEnabled": true, "origin": "Application", "value": null }, { "allowedMemberTypes": [ "User" ], "description": "msiam_access", "displayName": "msiam_access", "id": "b9632174-c057-4f7e-951b-be3adc52****", "isEnabled": true, "origin": "Application", "value": null }, { "allowedMemberTypes": [ "User" ], "description": "VIDACompanyAdmin", "displayName": "VIDACompanyAdmin", "id": "293414bb-2215-48b4-9864-64520937d437", "isEnabled": true, "origin": "ServicePrincipal", "value": "VIDACompanyAdmin" }, { "allowedMemberTypes": [ "User" ], "description": "VIDATeamAdmin", "displayName": "VIDATeamAdmin", "id": "2884f1ae-5c0d-4afd-bf28-d7d11a3d7b2c", "isEnabled": true, "origin": "ServicePrincipal", "value": "VIDATeamAdmin" }, { "allowedMemberTypes": [ "User" ], "description": "VIDAUser", "displayName": "VIDAUser", "id": "37b3218c-0c06-484f-90e6-4390ce5a8787", "isEnabled": true, "origin": "ServicePrincipal", "value": "VIDAUser" } ] }Dekont

Microsoft Entra Id, bu rollerin değerini SAML yanıtında talep değeri olarak gönderir. Ancak, yalnızca düzeltme eki işlemi için bölümünden

msiam_accesssonra yeni roller ekleyebilirsiniz. Oluşturma işlemini düzeltmek için, gerçek zamanlı kimlik oluşturmak için GUID Oluşturucu gibi bir kimlik oluşturucu kullanmanızı öneririz.r. 'Hizmet Sorumlusu'na gerekli rolle düzeltme eki eklendikten sonra, öğreticinin Microsoft Entra test kullanıcısını atama bölümündeki adımları izleyerek rolü Microsoft Entra kullanıcısına (B.Simon) ekleyin.

VIDA SSO'sını yapılandırma

VIDA tarafında çoklu oturum açmayı yapılandırmak için, indirilen Federasyon Meta Verileri XML'sini ve uygulama yapılandırmasından uygun kopyalanmış URL'leri VIDA destek ekibine göndermeniz gerekir. Bu ayarı SAML SSO bağlantısının her iki tarafta da düzgün ayarlanmış olması için ayarlar.

VIDA test kullanıcısı oluşturma

Bu bölümde, VIDA'da Britta Simon adlı bir kullanıcı oluşturulur. VIDA, varsayılan olarak etkin olan tam zamanında kullanıcı sağlamayı destekler. Bu bölümde sizin için eylem öğesi yok. Vida'da bir kullanıcı zaten yoksa, kimlik doğrulaması sonrasında yeni bir kullanıcı oluşturulur.

SSO'ları test edin

Bu bölümde, Microsoft Entra çoklu oturum açma yapılandırmanızı aşağıdaki seçeneklerle test edin.

Bu uygulamayı test et'e tıklayın, bu, oturum açma akışını başlatabileceğiniz VIDA Oturum Açma URL'sine yönlendirilir.

Doğrudan VIDA Oturum Açma URL'sine gidin ve buradan oturum açma akışını başlatın.

Microsoft Uygulamalarım kullanabilirsiniz. Uygulamalarım VIDA kutucuğuna tıkladığınızda bu, VIDA Oturum Açma URL'sine yönlendirilir. Daha fazla bilgi için bkz. Microsoft Entra Uygulamalarım.

Sonraki adımlar

VIDA'yı yapılandırdıktan sonra kuruluşunuzun hassas verilerini gerçek zamanlı olarak sızdırmayı ve sızmayı koruyan oturum denetimini zorunlu kılabilirsiniz. Oturum denetimi Koşullu Erişim'den genişletir. Bulut için Microsoft Defender Uygulamaları ile oturum denetimini zorunlu kılmayı öğrenin.