Azure NetApp Files için TLS üzerinden AD DS LDAP'yi yapılandırma

Azure NetApp Files birimiyle Active Directory LDAP sunucusu arasındaki iletişimin güvenliğini sağlamak için TLS üzerinden LDAP kullanabilirsiniz. Azure NetApp Files'ın NFS, SMB ve çift protokol birimleri için TLS üzerinden LDAP'yi etkinleştirebilirsiniz.

Dikkat edilmesi gereken noktalar

- Azure NetApp Files Active Directory bağlantısında belirtilen AD Site Adına atanan her AD DS etki alanı denetleyicisi için DNS PTR kayıtları bulunmalıdır.

- TLS üzerinden AD DS LDAP'nin düzgün çalışması için sitedeki tüm etki alanı denetleyicileri için PTR kayıtları bulunmalıdır.

Kök CA sertifikası oluşturma ve dışarı aktarma

Kök CA sertifikanız yoksa, bir sertifika oluşturmanız ve TLS kimlik doğrulaması üzerinden LDAP ile kullanmak üzere dışarı aktarmanız gerekir.

AD DS Sertifika Yetkilisi'ni yüklemek ve yapılandırmak için Sertifika Yetkilisini Yükleme'yi izleyin.

MMC ek bileşenini ve Sertifika Yöneticisi aracını kullanmak için MMC ek bileşeniyle sertifikaları görüntüle'yi izleyin.

Yerel cihazın kök veya veren sertifikasını bulmak için Sertifika Yöneticisi ek bileşenini kullanın. Sertifika Yönetimi ek bileşeni komutlarını aşağıdaki ayarlardan birinden çalıştırmanız gerekir:- Etki alanına katılmış ve kök sertifikası yüklü olan Windows tabanlı bir istemci

- Etki alanında kök sertifikayı içeren başka bir makine

Kök CA sertifikasını dışarı aktarın.

Kök CA sertifikaları, aşağıdaki örneklerde gösterildiği gibi Kişisel veya Güvenilen Kök Sertifika Yetkilileri dizininden dışarı aktarılabilir:

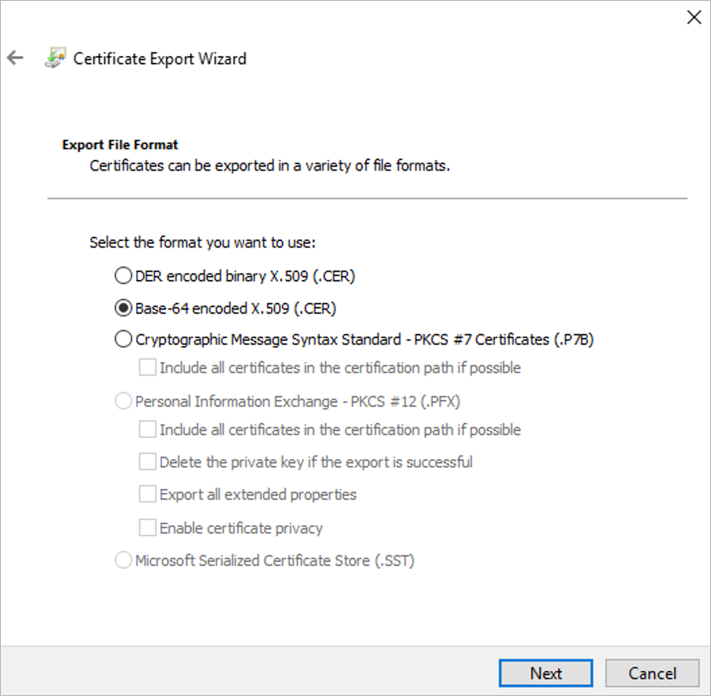

Sertifikanın Base-64 ile kodlanmış X.509( içinde dışarı aktarıldığından emin olun. CER) biçimi:

TLS üzerinden LDAP'yi etkinleştirme ve kök CA sertifikasını karşıya yükleme

Birim için kullanılan NetApp hesabına gidin ve Active Directory bağlantıları'nı seçin. Ardından, yeni bir AD bağlantısı oluşturmak için Katıl'ı veya var olan bir AD bağlantısını düzenlemek için Düzenle'yi seçin.

Görüntülenen Active Directory'ye Katıl veya Active Directory'yi Düzenle penceresinde TLS üzerinden LDAP onay kutusunu seçerek birim için TLS üzerinden LDAP'yi etkinleştirin. Ardından Sunucu kök CA Sertifikası'nı seçin ve oluşturulan kök CA sertifikasını TLS üzerinden LDAP için kullanılacak şekilde karşıya yükleyin.

Sertifika yetkilisi adının DNS tarafından çözümlenebildiğinden emin olun. Bu ad, sertifikadaki "Veren" veya "Veren" alanıdır:

Geçersiz bir sertifika yüklediyseniz ve mevcut AD yapılandırmalarınız, SMB birimleriniz veya Kerberos birimleriniz varsa, aşağıdakine benzer bir hata oluşur:

Error updating Active Directory settings The LDAP client configuration "ldapUserMappingConfig" for Vservers is an invalid configuration.

Hata koşulunu çözmek için, LDAP kimlik doğrulaması için Windows Active Directory LDAP sunucusunun gerektirdiği şekilde NetApp hesabınıza geçerli bir kök CA sertifikası yükleyin.

TLS üzerinden LDAP'yi devre dışı bırakma

TLS üzerinden LDAP'nin devre dışı bırakılması, Ldap sorgularının Active Directory'ye (LDAP sunucusu) şifrelenmesine engel olur. Mevcut ANF birimleri üzerinde başka bir önlem veya etki yoktur.

Birim için kullanılan NetApp hesabına gidin ve Active Directory bağlantıları'nı seçin. Ardından, mevcut AD bağlantısını düzenlemek için Düzenle'yi seçin.

Görüntülenen Active Directory'yi Düzenle penceresinde TLS üzerinden LDAP onay kutusunun seçimini kaldırın ve kaydet'i seçerek birim için TLS üzerinden LDAP'yi devre dışı bırakın.