Azure rol tabanlı erişim denetimi (Azure RBAC) nedir?

Bulut kaynakları için erişim denetimi, bulutu kullanan tüm kuruluşlar için kritik öneme sahip olan bir işlevdir. Azure rol tabanlı erişim denetimi (Azure RBAC) Azure kaynaklarına erişebilen kişileri, bu kişilerin bu kaynaklarla yapabileceklerini ve erişebildikleri alanları yönetmenize yardımcı olur.

Azure RBAC, Azure kaynaklarına ayrıntılı erişim yönetimi sağlayan, Azure Resource Manager üzerinde oluşturulmuş bir yetkilendirme sistemidir.

Bu video, Azure RBAC'ye hızlı bir genel bakış sağlar.

Azure RBAC ile ne yapabilirim?

Azure RBAC ile yapabileceklerinizle ilgili bazı örnekler aşağıda verilmiştir:

- Bir kullanıcıya abonelikteki sanal makineleri yönetme, başka bir kullanıcıya ise sanal ağları yönetme izni verme

- Bir DBA grubuna abonelikteki SQL veritabanlarını yönetme izni verme

- Bir kullanıcının sanal makineler, web siteleri ve alt ağlar gibi bir kaynak grubundaki tüm kaynakları yönetmesine izin verme

- Bir uygulamaya bir kaynak grubundaki tüm kaynaklara erişim izni verme

Azure RBAC nasıl çalışır?

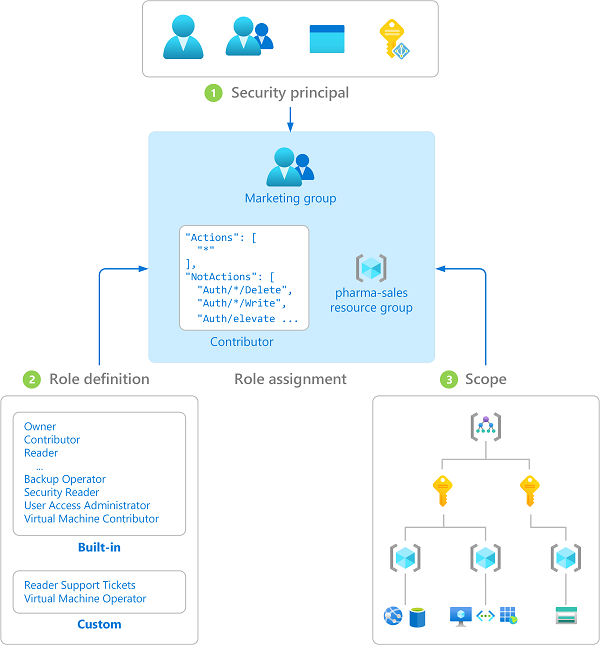

Azure RBAC kullanarak kaynaklara erişimi denetleme yönteminiz Azure rolleri atamaktır. Bu, anlaşılması gereken önemli bir kavramdır; izinler bu şekilde uygulanır. Rol ataması üç öğeden oluşur: güvenlik sorumlusu, rol tanımı ve kapsam.

Güvenlik sorumlusu

Güvenlik sorumlusu, Azure kaynakları için erişim isteyen kullanıcıyı, grubu, hizmet sorumlusunu veya yönetilen kimliği temsil eden bir nesnedir. Bu güvenlik sorumlularından herhangi birine rol atayabilirsiniz.

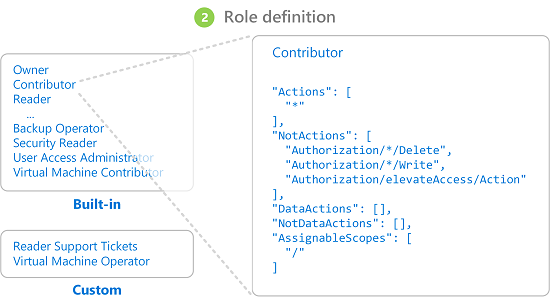

Rol tanımı

Rol tanımı, izinlerden oluşan bir koleksiyondur. Bu genellikle yalnızca rol olarak adlandırılır. Rol tanımı okuma, yazma ve silme gibi gerçekleştirilebilecek eylemleri listeler. Roller sahip gibi üst düzey veya sanal makine okuyucusu gibi sınırlı olabilir.

Azure'da kullanabileceğiniz birçok yerleşik rol vardır. Örneğin Sanal Makine Katılımcısı rolü, kullanıcının sanal makine oluşturmasını ve yönetmesini sağlar. Yerleşik roller kuruluşunuzun belirli gereksinimlerini karşılamıyorsa kendi Azure özel rollerinizi oluşturabilirsiniz.

Bu video, yerleşik rollere ve özel rollere hızlı bir genel bakış sağlar.

Azure,bir nesne içindeki verilere erişim vermenizi sağlayan veri eylemlerine sahiptir. Örneğin kullanıcının bir depolama hesabında verileri okuma erişimi varsa bu kullanıcı ilgili depolama hesabındaki blobları veya iletileri okuyabilir.

Daha fazla bilgi için bkz . Azure rol tanımlarını anlama.

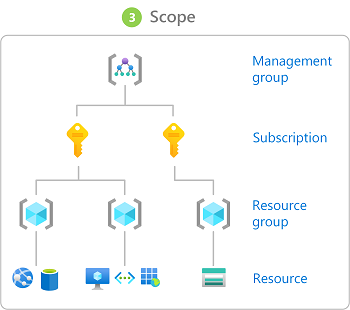

Kapsam

Kapsam , erişimin uygulandığı kaynak kümesidir. Bir rol atadığınızda kapsam tanımlayarak izin verilen eylemleri daha da sınırlayabilirsiniz. Bu özellik bir kullanıcıyı yalnızca bir kaynak grubu için Web Sitesi Katılımcısı yapmak istediğiniz durumlarda kullanışlıdır.

Azure'da dört düzeyde bir kapsam belirtebilirsiniz: yönetim grubu, abonelik, kaynak grubu veya kaynak. Kapsamlar üst-alt ilişkisiyle yapılandırılmıştır. Bu kapsam düzeylerinden herhangi birinde rol atayabilirsiniz.

Kapsam hakkında daha fazla bilgi için bkz . Kapsamı anlama.

Rol atamaları

Rol ataması, erişim verme amacıyla belirli bir kapsamdaki bir kullanıcıya, gruba, hizmet sorumlusuna veya yönetilen kimliğe rol tanımı ekleme işlemidir. Erişim, rol ataması oluşturularak sağlanır ve rol ataması kaldırıldığında iptal edilir.

Aşağıdaki diyagramda rol ataması örneği gösterilmektedir. Bu örnekte Marketing grubuna pharma-sales kaynak grubu için Katkıda bulunan rolü atanmıştır. Bu da Marketing grubundaki kullanıcıların pharma-sales kaynak grubunda tüm Azure kaynaklarını oluşturma veya yönetme işlemlerini gerçekleştirebileceği anlamına gelir. Pazarlama kullanıcıları, başka bir rol atamasının parçası olmadığı sürece ilaç satışları kaynak grubu dışındaki kaynaklara erişemez.

Azure portalı, Azure CLI, Azure PowerShell, Azure SDK'ları veya REST API'lerini kullanarak rol atayabilirsiniz.

Daha fazla bilgi için bkz . Azure rolü atama adımları.

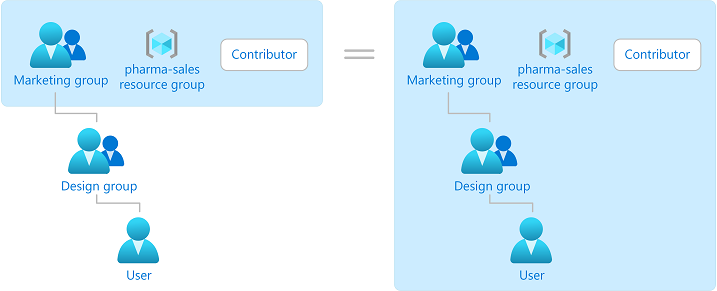

Gruplar

Rol atamaları gruplar için geçişli olur, yani bir kullanıcı bir grubun üyesiyse ve bu grup rol ataması olan başka bir grubun üyesiyse, kullanıcının rol atamasında izinleri vardır.

Birden çok rol ataması

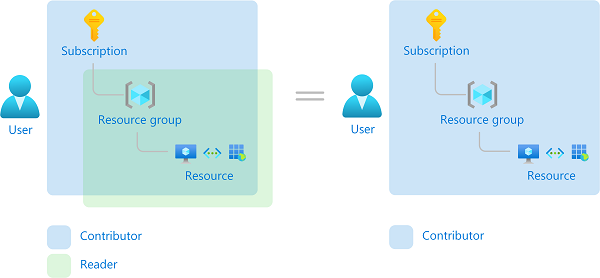

Birden çok çakışan rol atamanız varsa ne olur? Azure RBAC ek bir modeldir, bu nedenle etkili izinleriniz rol atamalarınızın toplamıdır. Kullanıcıya abonelik kapsamında Katkıda Bulunan rolü ve bir kaynak grubunda Okuyucu rolü verildiği aşağıdaki örneği göz önünde bulundurun. Katkıda Bulunan izinlerinin ve Okuyucu izinlerinin toplamı, aboneliğin Katkıda Bulunan rolüdür. Bu nedenle, bu durumda Okuyucu rol atamasının hiçbir etkisi yoktur.

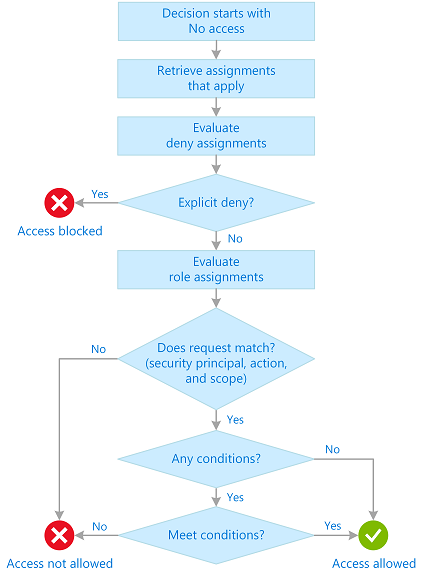

Azure RBAC, bir kullanıcının kaynağa erişimi olup olmadığını nasıl belirler?

Azure RBAC'nin bir kaynağa erişiminiz olup olmadığını belirlemek için kullandığı üst düzey adımlar aşağıdadır. Bu adımlar Azure Resource Manager veya Azure RBAC ile tümleştirilmiş veri düzlemi hizmetleri için geçerlidir. Bu, bir erişim sorununu gidermeye çalışıyorsanız anlamanıza yardımcı olur.

Kullanıcı (veya hizmet sorumlusu) Azure Resource Manager için bir belirteç alır.

Belirteç kullanıcının grup üyeliğini (geçişli grup üyelikleri de dahil) içerir.

Kullanıcı, belirteci de ekleyerek Azure Resource Manager'a bir REST API çağrısı yapar.

Azure Resource Manager, üzerinde eylem gerçekleştirilen kaynak için geçerli olan tüm rol atamalarını ve reddetme atamalarını alır.

Reddetme ataması geçerliyse, erişim engellenir. Aksi takdirde değerlendirme devam eder.

Azure Resource Manager, rol atamalarını bu kullanıcıya veya onun grubuna uygulananlarla daraltır ve kullanıcının bu kaynak için hangi role sahip olduğunu saptar.

Azure Resource Manager, API çağrısındaki eylemin bu kaynak için kullanıcının sahip olduğu rollere eklenip eklenmediğini saptar. Rollerin

Actionsjoker karakteri ()*varsa, etkin izinler izin verilenActionsöğesinden çıkarılarakNotActionshesaplanır. Benzer şekilde, tüm veri eylemleri için aynı çıkarma yapılır.Actions - NotActions = Effective management permissionsDataActions - NotDataActions = Effective data permissionsKullanıcının istenen kapsamda eylemle bir rolü yoksa erişime izin verilmez. Aksi takdirde, tüm koşullar değerlendirilir.

Rol ataması koşulları içeriyorsa değerlendirilir. Aksi takdirde erişime izin verilir.

Koşullar karşılanırsa erişime izin verilir. Aksi takdirde erişime izin verilmez.

Aşağıdaki diyagramda değerlendirme mantığının bir özeti verilmiştir.

Azure RBAC verileri nerede depolanır?

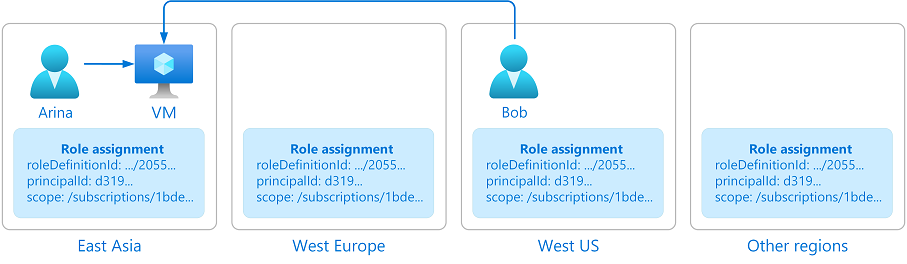

Kaynağı oluşturduğunuz bölgeden bağımsız olarak kaynaklarınıza erişiminizin olduğundan emin olmak için rol tanımları, rol atamaları ve reddetme atamaları genel olarak depolanır.

Rol ataması veya diğer Azure RBAC verileri silindiğinde, veriler genel olarak silinir. Azure RBAC verileri aracılığıyla bir kaynağa erişimi olan sorumlular erişimlerini kaybeder.

Azure RBAC verileri neden geneldir?

Azure RBAC verileri, müşterilerin eriştiği yerden bağımsız olarak kaynaklara zamanında erişebildiğinden emin olmak için geneldir. Azure RBAC, genel uç noktası olan ve istekler hız ve dayanıklılık için en yakın bölgeye yönlendirilen Azure Resource Manager tarafından zorlanır. Bu nedenle Azure RBAC tüm bölgelerde zorunlu tutulmalı ve veriler tüm bölgelere çoğaltılmalıdır. Daha fazla bilgi için bkz . Azure Resource Manager'ın dayanıklılığı.

Aşağıdaki örneği inceleyin. Arina, Doğu Asya'da bir sanal makine oluşturur. Arina'nın ekibinin bir üyesi olan Bob, Birleşik Devletler çalışıyor. Bob'un Doğu Asya'da oluşturulan sanal makineye erişmesi gerekiyor. Bob'a sanal makineye zamanında erişim vermek için Azure'ın, Bob'ın sanal makineye bob'un olduğu her yerden erişmesini sağlayan rol atamasını genel olarak çoğaltması gerekir.

Lisans gereksinimleri

Bu özelliği kullanmak ücretsizdir ve Azure aboneliğinize dahildir.