Adım 2. Microsoft 365 ayrıcalıklı hesaplarınızı koruma

Bu makale hem Microsoft 365 Kurumsal hem de Office 365 Kurumsal için geçerlidir.

Küçük işletme yardımı ve öğrenme sayfasında tüm küçük işletme içeriklerimize göz atın.

Bilgi toplama ve kimlik avı saldırıları dahil olmak üzere bir Microsoft 365 kiracısının güvenlik ihlalleri genellikle Microsoft 365 ayrıcalıklı hesabının kimlik bilgilerini tehlikeye atarak yapılır. Buluttaki güvenlik, sizinle Microsoft arasındaki bir iş ortaklığıdır:

Microsoft bulut hizmetleri, güven ve güvenlik temeli üzerine kurulmuştur. Microsoft, verilerinizi ve uygulamalarınızı korumanıza yardımcı olacak güvenlik denetimleri ve özellikleri sağlar.

Verilerinize ve kimliklerinize ve bunları koruma sorumluluğuna, şirket içi kaynaklarınızın güvenliğine ve denetlediğiniz bulut bileşenlerinin güvenliğine sahip olursunuz.

Microsoft, kuruluşunuzu korumaya yardımcı olacak özellikler sağlar, ancak yalnızca bunları kullandığınızda etkilidir. Bunları kullanmazsanız saldırılara karşı savunmasız olabilirsiniz. Ayrıcalıklı hesaplarınızı korumak için Microsoft, aşağıdakilere ilişkin ayrıntılı yönergelerle size yardımcı olmak için buradadır:

Ayrılmış, ayrıcalıklı, bulut tabanlı hesaplar oluşturun ve bunları yalnızca gerektiğinde kullanın.

Ayrılmış Microsoft 365 ayrıcalıklı hesaplarınız için çok faktörlü kimlik doğrulamasını (MFA) yapılandırın ve en güçlü ikincil kimlik doğrulama biçimini kullanın.

Ayrıcalıklı hesapları Sıfır Güven kimlik ve cihaz erişim önerileriyle koruyun.

Not

Ayrıcalıklı rollerinizin güvenliğini sağlamak için kiracınıza ayrıcalıklı erişimin güvenliğini sağlamak için Microsoft Entra rolleri için en iyi yöntemler'e göz atın.

1. Ayrılmış, ayrıcalıklı, bulut tabanlı kullanıcı hesapları oluşturun ve bunları yalnızca gerektiğinde kullanın

Yönetici rolleri atanmış günlük kullanıcı hesaplarını kullanmak yerine, Microsoft Entra ID yönetici rollerine sahip ayrılmış kullanıcı hesapları oluşturun.

Şu andan itibaren, yalnızca yönetici ayrıcalıkları gerektiren görevler için ayrılmış ayrıcalıklı hesaplarla oturum açarsınız. Diğer tüm Microsoft 365 yönetimi, kullanıcı hesaplarına başka yönetim rolleri atanarak yapılmalıdır.

Not

Bunun için günlük kullanıcı hesabınız olarak oturumu kapatmak ve ayrılmış bir yönetici hesabıyla oturum açmak için ek adımlar gerekir. Ancak bunun yalnızca yönetici işlemleri için zaman zaman yapılması gerekir. Yönetici hesabı ihlalinden sonra Microsoft 365 aboneliğinizi kurtarmanın çok daha fazla adım gerektirdiğini göz önünde bulundurun.

Ayrıca, yanlışlıkla Microsoft Entra ID kilitlenmesini önlemek için acil durum erişim hesapları oluşturmanız gerekir.

Yönetici rollerinin isteğe bağlı, tam zamanında atanması için ayrıcalıklı hesaplarınızı Microsoft Entra Privileged Identity Management (PIM) ile daha da koruyabilirsiniz.

2. Ayrılmış Microsoft 365 ayrıcalıklı hesaplarınız için çok faktörlü kimlik doğrulamasını yapılandırma

Çok faktörlü kimlik doğrulaması (MFA), hesap adı ve parola dışında ek bilgiler gerektirir. Microsoft 365 şu ek doğrulama yöntemlerini destekler:

- Microsoft Authenticator uygulaması

- Telefon araması

- Kısa mesajla gönderilen rastgele oluşturulmuş doğrulama kodu

- Akıllı kart (sanal veya fiziksel) (federasyon kimlik doğrulaması gerektirir)

- Biyometrik bir cihaz

- Oauth belirteci

Not

Ulusal Standartlar ve Teknoloji Enstitüsü (NIST) standartlarına uyması gereken kuruluşlar için, telefon görüşmesi veya kısa mesaj tabanlı ek doğrulama yöntemlerinin kullanımı kısıtlanır. Ayrıntılar için buraya tıklayın.

Yalnızca bulutta depolanan kullanıcı hesaplarını (yalnızca bulut kimlik modeli) kullanan küçük bir işletmeyseniz , MFA'yı her ayrılmış ayrıcalıklı hesap için akıllı telefona gönderilen bir telefon araması veya kısa mesaj doğrulama kodu kullanarak MFA'yı yapılandıracak şekilde ayarlayın.

Microsoft 365 karma kimlik modeli kullanan daha büyük bir kuruluşsanız daha fazla doğrulama seçeneğiniz vardır. Daha güçlü bir ikincil kimlik doğrulama yöntemi için güvenlik altyapısı zaten mevcutsa , MFA'yı ayarlayın ve her ayrılmış ayrıcalıklı hesabı uygun doğrulama yöntemi için yapılandırın.

İstenen daha güçlü doğrulama yöntemi için güvenlik altyapısı yerinde değilse ve Microsoft 365 MFA için çalışmıyorsa, microsoft Authenticator uygulamasını, telefon aramasını veya ayrıcalıklı hesaplarınız için akıllı telefona gönderilen kısa mesaj doğrulama kodunu geçici bir güvenlik önlemi olarak kullanarak MFA ile ayrılmış ayrıcalıklı hesaplar yapılandırmanızı kesinlikle öneririz. MFA tarafından sağlanan ek koruma olmadan ayrılmış ayrıcalıklı hesaplarınızı bırakmayın.

Daha fazla bilgi için bkz. Microsoft 365 için MFA.

3. yönetici hesaplarını Sıfır Güven kimlik ve cihaz erişim önerileriyle koruma

Microsoft, güvenli ve üretken bir iş gücü sağlamaya yardımcı olmak için kimlik ve cihaz erişimine yönelik bir dizi öneri sunar. Kimlik için şu makalelerdeki önerileri ve ayarları kullanın:

Kurumsal kuruluşlar için ek korumalar

Ayrıcalıklı hesabınızın ve bunu kullanarak gerçekleştirdiğiniz yapılandırmanın mümkün olduğunca güvenli olduğundan emin olmak için bu ek yöntemleri kullanın.

Ayrıcalıklı erişim iş istasyonu

Yüksek ayrıcalıklı görevlerin yürütülmesinin mümkün olduğunca güvenli olmasını sağlamak için ayrıcalıklı bir erişim iş istasyonu (PAW) kullanın. PAW, yalnızca ayrıcalıklı hesap gerektiren Microsoft 365 yapılandırması gibi hassas yapılandırma görevleri için kullanılan ayrılmış bir bilgisayardır. Bu bilgisayar İnternet'e gözatma veya e-posta için günlük olarak kullanılmadığından, İnternet saldırılarına ve tehditlerine karşı daha iyi korunur.

PAW ayarlama yönergeleri için bkz . Ayrıcalıklı erişim hikayesinin bir parçası olarak cihazların güvenliğini sağlama.

Microsoft Entra kiracı ve yönetici hesaplarınız için Azure PIM'i etkinleştirmek için PIM'i yapılandırma adımlarına bakın.

Siber saldırganlara karşı ayrıcalıklı erişimi güvenli hale getirmek için kapsamlı bir yol haritası geliştirmek için bkz. Microsoft Entra ID'de hibrit ve bulut dağıtımları için ayrıcalıklı erişimin güvenliğini sağlama.

Privileged Identity Management

Ayrıcalıklı hesaplarınıza kalıcı olarak yönetici rolü atanmasını sağlamak yerine, gerektiğinde yönetici rolünün isteğe bağlı, tam zamanında atanmasını sağlamak için PIM'i kullanabilirsiniz.

Yönetici hesaplarınız kalıcı yönetici olmaktan çıkar ve uygun yöneticilere geçer. Yönetici rolü, biri ihtiyaç duyana kadar etkin değildir. Ardından, yönetici rolünü önceden belirlenmiş bir süre için ayrıcalıklı hesaba eklemek için bir etkinleştirme işlemini tamamlarsınız. Süre dolduğunda, PIM yönetici rolünü ayrıcalıklı hesaptan kaldırır.

PIM'i kullanmak ve bu işlem, ayrıcalıklı hesaplarınızın saldırılara ve kötü amaçlı kullanıcıların kullanımına karşı savunmasız olduğu süreyi önemli ölçüde azaltır.

Bu özelliğin kullanılması için Microsoft Entra ID Yönetimi veya Microsoft Entra ID P2 abonelikleri gerekir. Gereksinimlerinize uygun lisansı bulmak için bkz. Microsoft Entra ID genel kullanıma sunulan özelliklerini karşılaştırma.

Kullanıcıların lisansları hakkında bilgi için bkz. Privileged Identity Management kullanmak için lisans gereksinimleri.

Daha fazla bilgi için bkz.:

- Privileged Identity Management.

- Microsoft Entra ID'da karma ve bulut dağıtımları için ayrıcalıklı erişimin güvenliğini sağlama

Ayrıcalıklı erişim yönetimi

Kiracınızdaki görev tabanlı etkinlikler için tam zamanında erişim belirten ilkeler yapılandırılarak ayrıcalıklı erişim yönetimi etkinleştirilir. Kuruluşunuzun hassas verilere veya kritik yapılandırma ayarlarına erişimi olan mevcut ayrıcalıklı yönetici hesaplarını kullanabilecek ihlallere karşı korunmasına yardımcı olabilir. Örneğin, kiracınızdaki kuruluş posta kutusu ayarlarına erişmek ve değiştirmek için açık onay gerektiren ayrıcalıklı bir erişim yönetimi ilkesi yapılandırabilirsiniz.

Bu adımda, kiracınızda ayrıcalıklı erişim yönetimini etkinleştirecek ve kuruluşunuz için verilere ve yapılandırma ayarlarına görev tabanlı erişim için ek güvenlik sağlayan ayrıcalıklı erişim ilkeleri yapılandıracaksınız. Kuruluşunuzda ayrıcalıklı erişimi kullanmaya başlamak için üç temel adım vardır:

- Onaylayan grubu oluşturma

- Ayrıcalıklı erişimi etkinleştirme

- Onay ilkeleri oluşturma

Ayrıcalıklı erişim yönetimi, kuruluşunuzun sıfır ayakta ayrıcalıklarla çalışmasını ve bu tür yönetim erişimi nedeniyle ortaya çıkan güvenlik açıklarına karşı bir savunma katmanı sağlamasını sağlar. Ayrıcalıklı erişim, ilişkili onay ilkesi tanımlanmış herhangi bir görevi yürütmek için onay gerektirir. Onay ilkesine dahil edilen görevleri yürütmesi gereken kullanıcıların erişim onayı istemesi ve verilmesi gerekir.

Ayrıcalıklı erişim yönetimini etkinleştirmek için bkz. Ayrıcalıklı erişim yönetimini kullanmaya başlama.

Daha fazla bilgi için bkz. Ayrıcalıklı erişim yönetimi hakkında bilgi edinin.

Microsoft 365 günlüğü için güvenlik bilgileri ve olay yönetimi (SIEM) yazılımı

Bir sunucuda çalıştırılan SIEM yazılımı, uygulamalar ve ağ donanımı tarafından oluşturulan güvenlik uyarılarının ve olaylarının gerçek zamanlı analizini gerçekleştirir. SIEM sunucunuzun analiz ve raporlama işlevlerine Microsoft 365 güvenlik uyarılarını ve olaylarını eklemesine izin vermek için Microsoft Entra ID SEIM'inizle tümleştirin. Bkz. Azure Günlük Tümleştirmesi giriş.

Sonraki adım

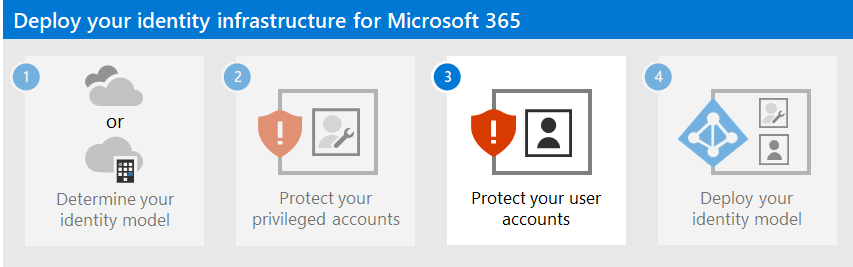

Kullanıcı hesaplarınızın güvenliğini sağlamak için 3. Adımla devam edin.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin