Microsoft Priva ve Microsoft Purview ile veri gizliliğini ve veri korumasını yönetme

Birleşmiş Milletler'e göre ülkelerin/bölgelerin en az %71'i veri gizliliği mevzuatını geçmiş veya getirmektedir. Büyük olasılıkla kuruluşunuzun veri gizliliği yasalarına sahip bölgelerde müşteri veya çalışanları vardır. Avrupa Birliği'nin Genel Veri Koruma Yönetmeliği (GDPR) veri gizliliği yasasının önemli bir örneğidir. Birçok kuruluş, sık sık güncelleştirilen birden çok düzenlemeye tabidir. Mevzuat alanı genişledikçe, kuruluşların kişisel verileri korurken değişikliklerden haberdar olması hiç bu kadar kritik olmamıştı. Veri gizliliği yasalarına ve düzenlemelerine uymamak, önemli finansal cezalara, yasal ve iş yansımalarına ve müşterilerinizin güveninde erozyona neden olabilir.

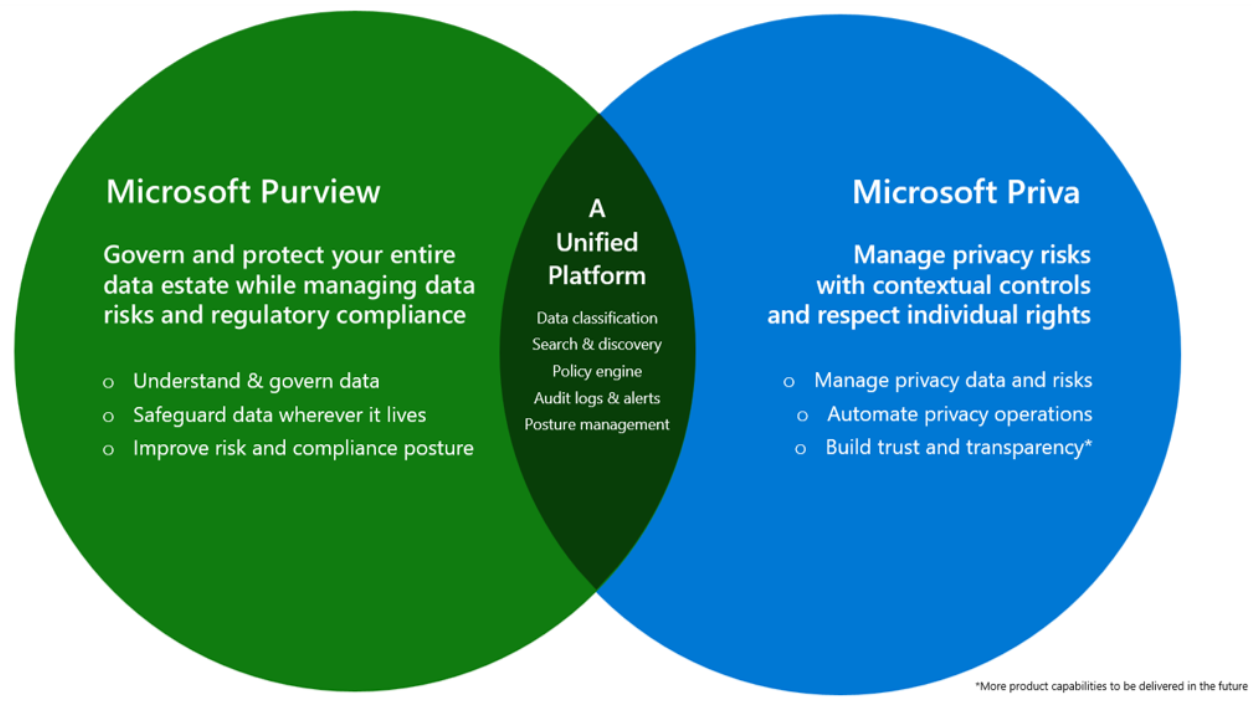

Veri gizliliği ve veri koruması el ele gider. Veri koruması olmadan veri gizliliğine sahip olamazsınız. Veri koruması, kuruluşunuz tarafından depolanan ve yönetilen kişisel verilerin dış tehditlere ve sızıntılara karşı korunmasına yardımcı olur. Veri gizliliği, kişisel veri kullanımının amacına uyum sağlamaya yardımcı olan ve veri yaşam döngüsü boyunca bir veri sahibinin haklarına saygı gösteren başka bir gelişmiş koruma katmanı sağlar. Boyut veya konum fark etmeksizin kuruluşların veri gizliliği ve koruma duruşlarını güçlendirmelerine yardımcı olmak için Microsoft Priva ve Microsoft Purview'da sağlam ve ölçeklenebilir çözümler sunuyoruz.

Microsoft Priva ve Microsoft Purview birlikte nasıl çalışır?

Microsoft Priva ve Microsoft Purview, veri gizliliği düzenlemelerine uymanıza yardımcı olacak birleşik bir platform sağlar. Purview risk ve uyumluluk çözümleri ilePriva gizlilik yönetimi çözümlerinin tamamlayıcı özellikleri, kuruluşunuzdaki kişisel verileri değerlendirmenize yardımcı olur ve verilerin yeterince korunmasındaki karmaşıklığı azaltmaya yardımcı olmak için otomasyon ve ölçeklenebilirlik sağlar.

Bu kılavuzu kullanma

Riskleri değerlendirmenize ve kuruluşunuzun ortamındaki kişisel verileri korumak için uygun eylemleri gerçekleştirmenize yardımcı olması için bu makalelerdeki kılavuzu kullanın. Bu kılavuz, kuruluşunuzun veri gizliliği yükümlülüklerini yerine getirmek için uygun Microsoft çözümünü nasıl ve ne zaman kullanacağınızı anlamanıza yardımcı olacak dört ayrıntılı adımdan oluşur.

Bu çözümdeki adımlar şunlardır:

- Kuruluşunuzun verilerini ve risklerini değerlendirme: Verilerinizi ve olası riskleri anlayarak yolculuğunuza başlayın.

- Verilerinizi koruma ve yönetme: Korumanız gereken verileri tanımlayın, kategorilere ayırın ve yönetin.

- Gizlilik düzenlemelerini takip edin: Değerlendirmeleri tamamlamadaki ilerlemenizi izleyin ve düzenlemeler değiştikçe güncel kalın.

- Veri gizliliği olaylarına ve konu isteklerine yanıt verme: Gizlilik risklerine yanıt verebilmek ve veri sahibi istekleri yönetiminizi otomatikleştirmek için uyarılar ayarlayın.

Önemli

Bu kılavuzun izlenmesi, özellikle özelliklerin bağlamının dışında olan gerekli adım sayısını göz önünde bulundurarak sizi herhangi bir veri gizliliği düzenlemesiyle uyumlu hale getirmeyecektir. Uyumluluğunuzu sağlamaktan ve yasal ve uyumluluk ekiplerinize danışmaktan veya uyumluluk konusunda uzman üçüncü taraflardan rehberlik ve tavsiye almaktan sorumlusunuz.

Kaynaklar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin