Ağ tümleştirmesi

Bu makale, Azure Modüler Veri Merkezi için Azure Stack ağ tümleştirmesini kapsar.

Kenarlık bağlantısı (yukarı bağlantı)

Ağ tümleştirme planlaması başarılı Azure Stack tümleşik sistemleri dağıtımı, işlemi ve yönetimi için önemli bir önkoşuldur. Sınır bağlantı planlaması, Sınır Ağ Geçidi Protokolü (BGP) veya statik yönlendirme ile dinamik yönlendirme kullanmak isteyip istemediğinizi seçerek başlar. Dinamik yönlendirme için 16 bit BGP otonom sistem numarası (genel veya özel) atamanız gerekir. Statik yönlendirme, kenarlık cihazlarına atanmış statik bir varsayılan yol kullanır.

Kenar anahtarları, fiziksel arabirimlerde noktadan noktaya IP'ler (/30 ağları) yapılandırılmış Katman 3 yukarı bağlantılarını gerektirir. Azure Stack işlemlerini destekleyen uç anahtarlarıyla katman 2 yukarı bağlantıları desteklenmez.

BGP yönlendirme

BGP gibi bir dinamik yönlendirme protokolü kullanmak, sisteminizin her zaman ağ değişikliklerinden haberdar olduğunu ve yönetimi kolaylaştırdığını garanti eder. Gelişmiş güvenlik için kenar ile kenarlık arasındaki BGP eşlemesinde bir parola ayarlayabilirsiniz.

Aşağıdaki diyagramda gösterildiği gibi, bir ön ek listesi kullanılarak raf üstü (TOR) anahtarındaki özel IP alanının reklamı engellenir. Ön ek listesi özel ağın tanıtımını reddeder ve TOR ile uç arasındaki bağlantıya yol haritası olarak uygulanır.

Azure Stack çözümünde çalışan yazılım yük dengeleyici (SLB), VIP adreslerini dinamik olarak tanıtabilmesi için TOR cihazlarıyla eşler.

Kullanıcı trafiğinin hatadan hemen ve saydam bir şekilde kurtarıldığından emin olmak için, TOR cihazları arasında yapılandırılan sanal özel bulut veya çok kasalı bağlantı toplama (MLAG), konaklara ve IP ağları için ağ yedekliliği sağlayan HSRP veya VRRP'ye MLAG kullanımına olanak tanır.

Statik yönlendirme

Statik yönlendirme, sınır cihazları için ek yapılandırma gerektirir. Herhangi bir değişiklik olmadan önce daha fazla el ile müdahale ve yönetimin yanı sıra kapsamlı analiz gerektirir. Yapılandırma hatasının neden olduğu sorunların, yapılan değişikliklere bağlı olarak geri alınması daha uzun sürebilir. Bu yönlendirme yöntemini önermeyiz, ancak desteklenir.

Azure Stack'i statik yönlendirme kullanarak ağ ortamınızla tümleştirmek için sınır ile uç cihaz arasındaki dört fiziksel bağlantının da bağlı olması gerekir. Statik yönlendirmenin çalışma şekli nedeniyle yüksek kullanılabilirlik garanti edilemiyor.

Sınır cihazı, Azure Stack içindeki herhangi bir ağı hedefleyen trafik için kenar ile sınır arasında ayarlanan dört noktadan noktaya IP'nin her birine işaret eden statik yollar ile yapılandırılmalıdır. Ancak, işlem için yalnızca dış veya genel VIP ağı gereklidir. İlk dağıtım için BMC'ye ve dış ağlara statik yollar gerekir. Operatörler, BMC ve altyapı ağında bulunan yönetim kaynaklarına erişmek için sınırda statik yollar bırakmayı seçebilir. Altyapı ve anahtar yönetimi ağlarına statik yollar eklemek isteğe bağlıdır.

TOR cihazları, tüm trafiği sınır cihazlarına gönderen statik bir varsayılan yol ile yapılandırılır. Varsayılan kuralın tek trafik özel durumu, TOR-kenarlık bağlantısına uygulanan erişim denetim listesi kullanılarak engellenen özel alan içindir.

Statik yönlendirme yalnızca kenar ve kenarlık anahtarları arasındaki yukarı bağlantılara uygulanır. BGP dinamik yönlendirme, SLB ve diğer bileşenler için temel bir araçtır ve devre dışı bırakılamaz veya kaldırılamaz.

* BMC ağı dağıtımdan sonra isteğe bağlıdır.

** Anahtar altyapısı ağı isteğe bağlıdır çünkü tüm ağ anahtar yönetim ağına dahil edilebilir.

Anahtar yönetim ağı gereklidir ve anahtar altyapısı ağından ayrı olarak eklenebilir.

Saydam ara sunucu

Veri merkeziniz tüm trafiğin ara sunucu kullanmasını gerektiriyorsa, ilkeye göre işlemek üzere raftan gelen tüm trafiği işlemek için saydam bir ara sunucu yapılandırmanız gerekir. Ağınızdaki bölgeler arasında trafiği ayırmanız gerekir.

Azure Stack çözümü normal web proxy'lerini desteklemez.

Saydam ara sunucu (kesme, satır içi veya zorlamalı ara sunucu olarak da bilinir), özel bir istemci yapılandırması gerektirmeden ağ katmanında normal iletişimi durdurur. İstemcilerin proxy'nin varlığından haberdar olması gerekmez.

SSL trafiğinin kesilmesi desteklenmez ve uç noktalara erişirken hizmet hatalarına yol açabilir. Kimlik için gereken uç noktalarla iletişim kurmak için desteklenen en fazla zaman aşımı, üç yeniden deneme girişimiyle 60 saniyedir.

DNS

Bu bölüm Etki Alanı Adı Sistemi (DNS) yapılandırmasını kapsar.

Koşullu DNS iletmeyi yapılandırma

Bu kılavuz yalnızca Active Directory Federasyon Hizmetleri (AD FS) (AD FS) dağıtımı için geçerlidir.

Mevcut DNS altyapınızla ad çözümlemeyi etkinleştirmek için koşullu iletmeyi yapılandırın.

Koşullu iletici eklemek için ayrıcalıklı uç noktayı kullanmanız gerekir.

Bu yordam için veri merkezi ağınızda Azure Stack'teki ayrıcalıklı uç noktayla iletişim kurabilen bir bilgisayar kullanın.

Yükseltilmiş bir Windows PowerShell oturumu açın (yönetici olarak çalıştırın). Ayrıcalıklı uç noktanın IP adresine bağlanın. CloudAdmin kimlik doğrulaması için kimlik bilgilerini kullanın.

\$cred=Get-Credential Enter-PSSession -ComputerName \<IP Address of ERCS\> -ConfigurationName PrivilegedEndpoint -Credential \$credAyrıcalıklı uç noktaya bağlandıktan sonra aşağıdaki PowerShell komutunu çalıştırın. Sağlanan örnek değerleri, kullanmak istediğiniz DNS sunucularının etki alanı adınız ve IP adresleriyle değiştirin.

Register-CustomDnsServer -CustomDomainName "contoso.com" -CustomDnsIPAddresses "192.168.1.1","192.168.1.2"

Azure Stack dışından Azure Stack DNS adlarını çözümleme

Yetkili sunucular, dış DNS bölgesi bilgilerini ve kullanıcı tarafından oluşturulan bölgeleri tutan sunuculardır. Azure Stack dışındaki Azure Stack DNS adlarını çözümlemek üzere bölge temsilcisi seçmeyi veya koşullu iletmeyi etkinleştirmek için bu sunucularla tümleştirin.

DNS Sunucusu dış uç noktası bilgilerini alma

Azure Stack dağıtımınızı DNS altyapınızla tümleştirmek için aşağıdaki bilgilere ihtiyacınız vardır:

- DNS sunucusu tam etki alanı adları (FQDN'ler)

- DNS sunucusu IP adresleri

Azure Stack DNS sunucuları için FQDN'ler aşağıdaki biçime sahiptir:

- <NAMINGPREFIX-ns01>.<BÖLGE.><EXTERNALDOMAINNAME>

- <NAMINGPREFIX-ns02>.<BÖLGE.><EXTERNALDOMAINNAME>

Örnek değerleri kullanarak DNS sunucularının FQDN'leri şunlardır:

- azs-ns01.east.cloud.fabrikam.com

- azs-ns02.east.cloud.fabrikam.com

Bu bilgiler yönetici portalında bulunabilir ancak tüm Azure Stack dağıtımlarının sonunda AzureStackStampInformation.json adlı bir dosyada oluşturulur. Bu dosya, dağıtım sanal makinesinin C:\CloudDeployment\logs klasöründe bulunur. Azure Stack dağıtımınız için hangi değerlerin kullanıldığından emin değilseniz, değerleri buradan alabilirsiniz.

Dağıtım sanal makinesi artık kullanılamıyorsa veya erişilemiyorsa, ayrıcalıklı uç noktaya bağlanarak ve Get-AzureStackStampInformation PowerShell cmdlet'ini çalıştırarak değerleri alabilirsiniz. Daha fazla bilgi için bkz. ayrıcalıklı uç nokta.

Azure Stack'e koşullu iletmeyi ayarlama

Azure Stack'i DNS altyapınızla tümleştirmenin en basit ve en güvenli yolu, üst bölgeyi barındıran sunucudan bölgenin koşullu iletmesini yapmaktır. Azure Stack dış DNS ad alanınızın üst bölgesini barındıran DNS sunucuları üzerinde doğrudan denetiminiz varsa bu yaklaşımı öneririz.

DNS ile koşullu iletmenin nasıl yapıldığını bilmiyorsanız, "Etki Alanı Adı için Koşullu İletici Atama" TechNet makalesine veya DNS çözümünüzle ilgili belgelere bakın.

Dış Azure Stack DNS bölgenizi kurumsal etki alanı adınızın alt etki alanı gibi görünecek şekilde belirttiğiniz senaryolarda koşullu iletme kullanılamaz. DNS temsilcisinin yapılandırılması gerekir.

Örnek:

- Kurumsal DNS etki alanı adı: contoso.com

- Azure Stack dış DNS etki alanı adı: azurestack.contoso.com

DNS ileticisi IP'lerini düzenleme

DNS ileticisi IP'leri, Azure Stack dağıtımı sırasında ayarlanır. İletici IP'lerinin herhangi bir nedenle güncelleştirilmesi gerekiyorsa, ayrıcalıklı uç noktaya bağlanıp Get-AzSDnsForwarder ve Set-AzSDnsForwarder [[-IPAddress] <IPAddress[]>] PowerShell cmdlet'lerini çalıştırarak değerleri düzenleyebilirsiniz. Daha fazla bilgi için bkz. ayrıcalıklı uç nokta.

Dış DNS bölgesini Azure Stack'e devretme

DNS adlarının Azure Stack dağıtımı dışından çözümlenebilmek için DNS temsilcisini ayarlamanız gerekir.

Her kayıt şirketi, bir etki alanının ad sunucusu kayıtlarını değiştirmek için kendi DNS yönetim araçlarına sahiptir. Kayıt şirketinin DNS yönetimi sayfasında NS kayıtlarını düzenleyin ve bölgenin NS kayıtlarını Azure Stack'teki kayıtlarla değiştirin.

Çoğu DNS kayıtçısı, temsilci seçmeyi tamamlamak için en az iki DNS sunucusu sağlamanızı gerektirir.

Güvenlik Duvarı

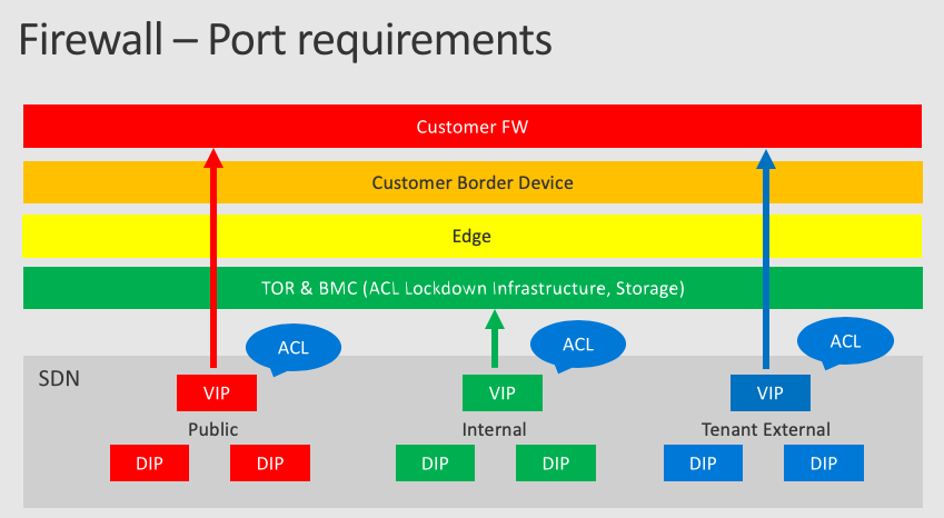

Azure Stack, altyapı rolleri için sanal IP adresleri (VIP) ayarlar. Bu VIP'ler genel IP adresi havuzundan ayrılır. Her VIP, yazılım tanımlı ağ katmanında bir erişim denetim listesi (ACL) ile güvenli hale getirilir. ACL'ler, çözümü daha da sağlamlaştırmak için fiziksel anahtarlar (TOR'lar ve BMC) arasında da kullanılır. Dağıtım zamanında belirtilen dış DNS bölgesindeki her uç nokta için bir DNS girişi oluşturulur. Örneğin, kullanıcı portalına portalın DNS ana bilgisayar girişi atanır. <bölge.<>fqdn>.

Aşağıdaki mimari diyagramda farklı ağ katmanları ve ACL'ler gösterilmektedir.

Bağlantı noktaları ve URL'ler

Portallar, Azure Resource Manager ve DNS gibi Azure Stack hizmetlerini dış ağlarda kullanılabilir hale getirmek için belirli URL'ler, bağlantı noktaları ve protokoller için bu uç noktalara gelen trafiğe izin vermelisiniz.

Saydam ara sunucunun geleneksel bir ara sunucuya veya güvenlik duvarına yukarı bağlantılarının çözümü koruduğu bir dağıtımda, hem gelen hem de giden iletişim için belirli bağlantı noktalarına ve URL'lere izin vermelisiniz. Kimlik, Azure Stack Hub Marketi, düzeltme eki ve güncelleştirme, kayıt ve kullanım verileri için bağlantı noktaları ve URL'ler örnek olarak verilebilir.

Giden iletişim

Azure Stack yalnızca saydam ara sunucuları destekler. Geleneksel ara sunucuya saydam proxy yukarı bağlantısı olan bir dağıtımda, bağlı modda dağıtım yaparken giden iletişim için aşağıdaki tabloda yer alan bağlantı noktalarına ve URL'lere izin vermelisiniz.

SSL trafiğinin kesilmesi desteklenmez ve uç noktalara erişilirken hizmet hatalarına yol açabilir. Kimlik için gereken uç noktalarla iletişim kurmak için desteklenen en fazla zaman aşımı 60 saniyedir.

Not

Azure Stack, aşağıdaki tabloda listelenen Azure hizmetlerine ulaşmak için Azure ExpressRoute'un kullanılmasını desteklemez çünkü ExpressRoute trafiği tüm uç noktalara yönlendiremeyebilir.

| Amaç | Hedef URL | Protokol | Bağlantı noktaları | Kaynak ağ |

|---|---|---|---|---|

| Kimlik | Azure login.windows.net login.microsoftonline.com graph.windows.net https://secure.aadcdn.microsoftonline-p.com www.office.com ManagementServiceUri = https://management.core.windows.net ARMUri = https://management.azure.com https://*.msftauth.net https://*.msauth.net https://*.msocdn.com Azure Devlet Kurumları https://login.microsoftonline.us/ https://graph.windows.net/ Azure China 21Vianet https://login.chinacloudapi.cn/ https://graph.chinacloudapi.cn/ Azure Almanya https://login.microsoftonline.de/ https://graph.cloudapi.de/ |

HTTP HTTPS |

80 443 |

Genel VIP - /27 Genel altyapı ağı |

| Azure Stack Hub Market dağıtımı | Azure https://management.azure.com https://*.blob.core.windows.net https://*.azureedge.net Azure Devlet Kurumları https://management.usgovcloudapi.net/ https://*.blob.core.usgovcloudapi.net/ Azure China 21Vianet https://management.chinacloudapi.cn/ http://*.blob.core.chinacloudapi.cn |

HTTPS | 443 | Genel VIP - /27 |

| Düzeltme eki ve güncelleştirme | https://*.azureedge.net https://aka.ms/azurestackautomaticupdate |

HTTPS | 443 | Genel VIP - /27 |

| Kayıt | Azure https://management.azure.com Azure Devlet Kurumları https://management.usgovcloudapi.net/ Azure China 21Vianet https://management.chinacloudapi.cn |

HTTPS | 443 | Genel VIP - /27 |

| Kullanım | Azure https://*.trafficmanager.net Azure Devlet Kurumları https://*.usgovtrafficmanager.net Azure China 21Vianet https://*.trafficmanager.cn |

HTTPS | 443 | Genel VIP - /27 |

| Windows Defender | *.wdcp.microsoft.com *.wdcpalt.microsoft.com *.wd.microsoft.com *.update.microsoft.com *.download.microsoft.com https://www.microsoft.com/pkiops/crl https://www.microsoft.com/pkiops/certs https://crl.microsoft.com/pki/crl/products https://www.microsoft.com/pki/certs https://secure.aadcdn.microsoftonline-p.com |

HTTPS | 80 443 |

Genel VIP - /27 Genel altyapı ağı |

| NTP | Dağıtım için sağlanan NTP sunucusunun IP'si | UDP | 123 | Genel VIP - /27 |

| DNS | Dağıtım için sağlanan DNS sunucusunun IP'si | TCP UDP |

53 | Genel VIP - /27 |

| CRL | Sertifikanızdaki CRL Dağıtım Noktaları altındaki URL | HTTP | 80 | Genel VIP - /27 |

| LDAP | Azure Graph tümleştirmesi için Active Directory ormanı sağlandı | TCP UDP |

389 | Genel VIP - /27 |

| LDAP SSL | Graph tümleştirmesi için sağlanan Active Directory ormanı | TCP | 636 | Genel VIP - /27 |

| LDAP GC | Graph tümleştirmesi için sağlanan Active Directory ormanı | TCP | 3268 | Genel VIP - /27 |

| LDAP GC SSL | Graph tümleştirmesi için sağlanan Active Directory ormanı | TCP | 3269 | Genel VIP - /27 |

| AD FS | AD FS tümleştirmesi için sağlanan AD FS meta veri uç noktası | TCP | 443 | Genel VIP - /27 |

| Tanılama günlüğü toplama hizmeti | Azure Blob Depolama sağlanan paylaşılan erişim imzası URL'si | HTTPS | 443 | Genel VIP - /27 |

Gelen iletişim

Azure Stack uç noktalarını dış ağlara yayımlamak için bir altyapı VIP'leri kümesi gerekir. Uç Nokta (VIP) tablosu her uç noktayı, gerekli bağlantı noktasını ve protokolü gösterir. SQL kaynak sağlayıcısı gibi ek kaynak sağlayıcıları gerektiren uç noktalar için belirli kaynak sağlayıcısı dağıtım belgelerine bakın.

İç altyapı VIP'leri, Azure Stack'i yayımlamak için gerekli olmadığından listelenmez. Kullanıcı VIP'leri dinamik olup kullanıcılar tarafından tanımlanır ve Azure Stack işleci tarafından hiçbir denetim sağlanmamaktadır.

Not

IKEv2 VPN, UDP bağlantı noktası 500 ve 4500 ile TCP bağlantı noktası 50 kullanan standartlara dayalı bir IPsec VPN çözümüdür. Güvenlik duvarları her zaman bu bağlantı noktalarını açmaz, bu nedenle IKEv2 VPN proxy'leri ve güvenlik duvarlarını geçemeyebilir.

| Uç nokta (VIP) | DNS ana bilgisayarı A kaydı | Protokol | Bağlantı noktaları |

|---|---|---|---|

| AD FS | Adfs. <bölge.<>Fqdn> | HTTPS | 443 |

| Azure portal (yönetici) | Yöneticiportal. <bölge.<>Fqdn> | HTTPS | 443 |

| Adminhosting | *.adminhosting.<bölge.><Fqdn> | HTTPS | 443 |

| Azure Resource Manager (yönetici) | Yönetim. <bölge.<>Fqdn> | HTTPS | 443 |

| Azure portal (kullanıcı) | Portal. <bölge.<>Fqdn> | HTTPS | 443 |

| Azure Resource Manager (kullanıcı) | Yönetimi. <bölge.<>Fqdn> | HTTPS | 443 |

| Azure Graph | Grafik. <bölge.<>Fqdn> | HTTPS | 443 |

| Sertifika iptal listesi | Crl.region<.<>Fqdn> | HTTP | 80 |

| DNS | *. <bölge.<>Fqdn> | TCP & UDP | 53 |

| Barındırma | *.Barındırma.<bölge.><Fqdn> | HTTPS | 443 |

| Azure Key Vault (kullanıcı) | *.Kasa. <bölge.<>Fqdn> | HTTPS | 443 |

| Azure Key Vault (yönetici) | *.adminvault. <bölge.<>Fqdn> | HTTPS | 443 |

| Azure Kuyruk Depolama | *.Sıra. <bölge.<>Fqdn> | HTTP HTTPS |

80 443 |

| Azure Table Storage | *.Tablo. <bölge.<>Fqdn> | HTTP HTTPS |

80 443 |

| Azure Blob Depolama | *.Blob. <bölge.<>Fqdn> | HTTP HTTPS |

80 443 |

| SQL Kaynak Sağlayıcısı | sqladapter.dbadapter. <bölge.<>Fqdn> | HTTPS | 44300-44304 |

| MySQL Kaynak Sağlayıcısı | mysqladapter.dbadapter. <bölge.<>Fqdn> | HTTPS | 44300-44304 |

| Azure App Service | *.appservice. <bölge.<>Fqdn> | TCP | 80 (HTTP) 443 (HTTPS) 8172 (MSDeploy) |

| *.scm.appservice. <bölge.<>Fqdn> | TCP | 443 (HTTPS) | |

| api.appservice. <bölge.<>Fqdn> | TCP | 443 (HTTPS) 44300 (Azure Resource Manager) |

|

| ftp.appservice. <bölge.<>Fqdn> | TCP, UDP | 21, 1021, 10001-10100 (FTP) 990 (FTPS) |

|

| Azure VPN Gateway | bkz. VPN Gateway SSS | ||

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin