Uygulamaya Azure Stack Hub kaynaklarına erişim verme

Azure Resource Manager aracılığıyla kaynakları dağıtan veya yapılandıran bir uygulama, güvenlik sorumlusu olarak bilinen kendi kimliğiyle temsil edilmelidir. Bir kullanıcının bir kullanıcı sorumlusu tarafından temsil edilmiş olması gibi, bir uygulama da hizmet sorumlusu tarafından temsil edilir.

Kimlik, kullanıcı veya uygulamaya yalnızca gerekli izinleri devretmek için de kullanılabilir. Örneğin, bir yapılandırma yönetimi uygulaması Azure kaynaklarının envanterini oluşturmak için Azure Resource Manager kullanabilir. Uygulama dizine kaydedilir, ardından uygun kapsamdaki "okuyucu" rolüne eklenir ve bu da uygulamayı salt okunur erişimle sınırlandırabilir.

Genel Bakış

Bir kullanıcı gibi, bir uygulamanın kimlik doğrulaması sırasında kimlik bilgilerini sunması gerekir ve bu da iki öğe gerektirir:

- Bazen İstemci Kimliği olarak da adlandırılan bir Uygulama Kimliği. Active Directory kiracınızda uygulamanın kaydını benzersiz olarak tanımlayan bir GUID.

- Bir sır. Bir istemci gizli dizisi (parolaya benzer) oluşturabilir veya bir X509 sertifika parmak izi belirtebilirsiniz (ortak anahtarını kullanır).

Bir uygulamayı kendi kimliği altında çalıştırmak, aşağıdaki nedenlerle kullanıcının kimliği altında çalıştırmayı tercih eder:

- Daha güçlü kimlik bilgileri : Bir uygulama, metinsel paylaşılan gizli dizi/parola yerine X509 sertifikası kullanarak oturum açabilir.

- Uygulamaya daha kısıtlayıcı izinler atanabilir. Genellikle, bu izinler yalnızca uygulamanın yapması gerekenlerle sınırlıdır ve en düşük ayrıcalık ilkesi olarak bilinir.

- Kimlik bilgileri ve izinler , bir uygulama için kullanıcı kimlik bilgileri kadar sık değişmez. Örneğin, kullanıcının sorumlulukları değiştiğinde, parola gereksinimleri bir değişiklik dikte eder veya bir kullanıcı şirketten ayrıldığında.

Dizininizde yeni bir uygulama kaydı oluşturarak başlarsınız. Bu kayıt, dizindeki uygulamanın kimliğini temsil etmek için ilişkili bir hizmet sorumlusu nesnesi oluşturur. Kayıt işlemi, Azure Stack Hub örneğin için seçtiğiniz dizine bağlı olarak değişir:

- Microsoft Entra Kimliği: Microsoft Entra Kimliği çok kiracılı, bulut tabanlı, dizin ve kimlik yönetimi hizmetidir. Microsoft Entra kimliğini bağlı bir Azure Stack Hub örneğiyle kullanabilirsiniz. Daha sonra sunulan örnekler, Microsoft Entra uygulama kaydı için Azure portal kullanır.

- Active Directory Federasyon Hizmetleri (AD FS) (AD FS):AD FS basitleştirilmiş, güvenli kimlik federasyonu ve web çoklu oturum açma (SSO) özellikleri sağlar. AD FS'i hem bağlı hem de bağlantısı kesilmiş Azure Stack Hub örnekleriyle kullanabilirsiniz. Daha sonra sunulan örneklerde AD FS uygulama kaydı için Azure Stack Hub PowerShell kullanılır.

Uygulamayı kaydettikten sonra bir role atamayı ve kaynak erişimini sınırlamayı öğrenirsiniz.

Microsoft Entra uygulamasını yönetme

Kimlik yönetimi hizmetiniz olarak Microsoft Entra kimliğine sahip Azure Stack Hub'ı dağıttıysanız, aynı Azure'da yaptığınız gibi uygulamalar için kimlikler oluşturup yönetirsiniz. Bu bölümde, Azure portal kullanarak adımları nasıl gerçekleştirebileceğiniz gösterilmektedir. Bir uygulamayı kaydetmek için yeterli izinlere sahip olduğunuzdan emin olmak için, başlamadan önce bir uygulamayı kaydetmek için gereken izinleri gözden geçirin.

İstemci gizli anahtarı kimlik bilgilerini kullanan bir uygulama kaydı oluşturma

Bu bölümde, uygulamanızı Azure portal kullanarak Microsoft Entra kiracınıza kaydedersiniz. Aşağıdaki örnekte, bir istemci gizli anahtarı kimlik bilgisi belirtirsiniz, ancak portal X509 sertifika tabanlı kimlik bilgilerini de destekler.

Azure hesabınızı kullanarak Azure portal oturum açın.

Microsoft Entra Kimliği>Uygulama kayıtları>Yeni kayıt'ı seçin.

Uygulama için bir ad girin.

Uygun Desteklenen hesap türlerini seçin.

Yeniden Yönlendirme URI'sinin altında, uygulama türü olarak Web'i seçin ve (isteğe bağlı olarak) uygulamanız gerektiriyorsa yeniden yönlendirme URI'sini belirtin.

Değerleri ayarladıktan sonra Kaydet'i seçin. Uygulama kaydı oluşturulur ve Genel Bakış sayfası görüntülenir.

Uygulama kodunuzda kullanmak üzere Uygulama Kimliği'ni kopyalayın. Bu değer, İstemci Kimliği olarak da adlandırılır.

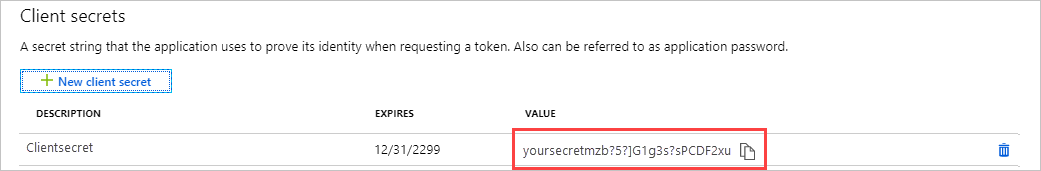

İstemci gizli dizisi oluşturmak için Sertifikalar & gizli diziler sayfasını seçin. Yeni istemci gizli dizisi'ni seçin.

Gizli dizi için bir açıklama girin ve süresi doluyor .

İşiniz bittiğinde Ekle'yi seçin.

Gizli dizinin değeri görüntülenir. Daha sonra alamadığınız için bu değeri kopyalayıp başka bir konuma kaydedin. Gizli diziyi oturum açmak için istemci uygulamanızda Uygulama Kimliği ile birlikte sağlarsınız.

Uygulamanın kimliği için rol tabanlı erişim denetimi oluşturmayı öğrenmek için Rol atama'ya geçin.

Ek Microsoft Entra uygulama yönetimi makaleleri

Microsoft Entra uygulamalarını yönetme hakkında daha fazla ayrıntı için aşağıdaki Azure makalelerine bakın:

- Sertifika kimlik bilgilerini kullanan bir uygulama kaydı oluşturma da dahil olmak üzere bir Microsoft Entra uygulamasını kaydetme hakkında daha fazla ayrıntı.

- Uygulama kaydını kaldırma.

- Yakın zamanda silinen bir uygulama kaydını geri yükleme veya kaldırma.

AD FS uygulamasını yönetme

Kimlik yönetimi hizmeti olarak AD FS ile Azure Stack Hub'ı dağıttıysanız, uygulamanızın kimliğini yönetmek için PowerShell'i kullanmanız gerekir. Aşağıdaki örneklerde hem X509 sertifikası hem de istemci gizli anahtarı kimlik bilgileri gösterilmektedir.

Betiklerin yükseltilmiş bir PowerShell konsolunda ("Yönetici olarak çalıştır") çalıştırılması gerekir. Bu konsol, Azure Stack Hub örneğinin ayrıcalıklı uç noktasını barındıran bir VM'de başka bir oturum açar. Ayrıcalıklı uç nokta oturumu oluşturulduktan sonra, uygulama kaydını oluşturmak ve yönetmek için ek cmdlet'ler kullanılır. Ayrıcalıklı uç nokta hakkında daha fazla bilgi için bkz. Azure Stack Hub'da ayrıcalıklı uç noktayı kullanma.

Sertifika kimlik bilgilerini kullanan bir uygulama kaydı oluşturma

Sertifika kimlik bilgileri oluşturulurken aşağıdaki gereksinimler karşılanmalıdır:

- Üretim için sertifikanın bir iç Sertifika Yetkilisinden veya Genel Sertifika Yetkilisi'nden verilmesi gerekir. Bir kamu yetkilisi kullanırken, yetkiliyi Microsoft Güvenilen Kök Yetkili Programı'nın bir parçası olarak temel işletim sistemi görüntüsüne eklemeniz gerekir. Tam liste için bkz . Katılımcı Listesi - Microsoft Güvenilen Kök Programı. "Otomatik olarak imzalanan" bir test sertifikası oluşturma örneği daha sonra Sertifika kimlik bilgilerini güncelleştirme sırasında da gösterilecektir.

- Şifreleme sağlayıcısı, Microsoft'un eski Şifreleme Hizmeti Sağlayıcısı (CSP) anahtar sağlayıcısı olarak belirtilmelidir.

- Hem genel hem de özel anahtarlar gerektiğinden sertifika biçimi PFX dosyasında olmalıdır. Windows sunucuları, ortak anahtar dosyasını (TLS/SSL sertifika dosyası) ve ilişkili özel anahtar dosyasını içeren .pfx dosyalarını kullanır.

- Azure Stack Hub altyapınızın sertifikada yayımlanan sertifika yetkilisinin Sertifika İptal Listesi (CRL) konumuna ağ erişimi olmalıdır. Bu CRL bir HTTP uç noktası olmalıdır.

Sertifikanız olduktan sonra, uygulamanızı kaydetmek ve uygulamanın kimliğini kullanarak oturum açmak için aşağıdaki PowerShell betiğini kullanın. Aşağıdaki yer tutucular için kendi değerlerinizi değiştirin:

| Yer tutucu | Açıklama | Örnek |

|---|---|---|

| <PepVM> | Azure Stack Hub örneğinizdeki ayrıcalıklı uç nokta VM'sinin adı. | "AzS-ERCS01" |

| <YourCertificateLocation> | X509 sertifikanızın yerel sertifika deposundaki konumu. | "Cert:\CurrentUser\My\AB5A8A3533CC7AA2025BF05120117E06DE407B34" |

| <YourAppName> | Yeni uygulama kaydı için açıklayıcı bir ad. | "Yönetim aracım" |

Yükseltilmiş bir Windows PowerShell oturumu açın ve aşağıdaki betiği çalıştırın.

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin) $Creds = Get-Credential # Create a PSSession to the Privileged Endpoint VM $Session = New-PSSession -ComputerName "<PepVm>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # To use a managed certificate from the certificate store, use the Get-Item cmdlet. # To use a certificate file, use Get-Certificate for a .cer file, or Get-PfxCertificate for a .pfx file. # To use a test certificate, use the New-SelfSignedCertificate cmdlet # See https://learn.microsoft.com/powershell/module/pki/new-selfsignedcertificate for usage details, including using the -Provider parameter # $Cert = New-SelfSignedCertificate -CertStoreLocation "cert:\CurrentUser\My" -Subject "CN=<YourAppName>" -KeySpec KeyExchange $Cert = Get-Item "<YourCertificateLocation>" # Use the privileged endpoint to create the new app registration $SpObject = Invoke-Command -Session $Session -ScriptBlock {New-GraphApplication -Name "<YourAppName>" -ClientCertificates $using:cert} $AzureStackInfo = Invoke-Command -Session $Session -ScriptBlock {Get-AzureStackStampInformation} $Session | Remove-PSSession # Using the stamp info for your Azure Stack Hub instance, populate the following variables: # - Az endpoint used for Azure Resource Manager operations # - Audience for acquiring an OAuth token used to access Graph API # - GUID of the directory tenant $ArmEndpoint = $AzureStackInfo.TenantExternalEndpoints.TenantResourceManager $GraphAudience = "https://graph." + $AzureStackInfo.ExternalDomainFQDN + "/" $TenantID = $AzureStackInfo.AADTenantID # Register and set an Az environment that targets your Azure Stack Hub instance Add-AzEnvironment -Name "AzureStackUser" -ArmEndpoint $ArmEndpoint # Sign in using the new service principal $SpSignin = Connect-AzAccount -Environment "AzureStackUser" ` -ServicePrincipal ` -CertificateThumbprint $SpObject.Thumbprint ` -ApplicationId $SpObject.ClientId ` -TenantId $TenantID # Output the service principal details $SpObjectBetik tamamlandıktan sonra uygulama kayıt bilgilerini görüntüler.

ClientIDveThumbprintkimlik doğrulamasından geçirilir ve daha sonra Azure Resource Manager tarafından yönetilen kaynaklara erişim için yetkilendirilir.ApplicationIdentifier : S-1-5-21-1512385356-3796245103-1243299919-1356 ClientId : 3c87e710-9f91-420b-b009-31fa9e430145 Thumbprint : 30202C11BE6864437B64CE36C8D988442082A0F1 ApplicationName : Azurestack-MyApp-c30febe7-1311-4fd8-9077-3d869db28342 ClientSecret : PSComputerName : azs-ercs01 RunspaceId : a78c76bb-8cae-4db4-a45a-c1420613e01b

PowerShell konsol oturumunuzu bir sonraki bölümdeki ApplicationIdentifier değerle birlikte kullanırken açık tutun.

Sertifika kimlik bilgilerini güncelleştirme

Uygulamayı kaydettiğinize göre, bu bölümde şunları nasıl yapacağınızı göreceksiniz:

- Test için otomatik olarak imzalanan yeni bir X509 sertifikası oluşturun.

- Thumbprint özelliğini yeni sertifikayla eşleşecek şekilde güncelleştirerek uygulamanın kimlik bilgilerini güncelleştirin.

Aşağıdaki yer tutucular için kendi değerlerinizi değiştirerek PowerShell kullanarak sertifika kimlik bilgilerini güncelleştirin:

| Yer tutucu | Açıklama | Örnek |

|---|---|---|

| <PepVM> | Azure Stack Hub örneğinizdeki ayrıcalıklı uç nokta VM'sinin adı. | "AzS-ERCS01" |

| <YourAppName> | Yeni uygulama kaydı için açıklayıcı bir ad. | "Yönetim aracım" |

| <YourCertificateLocation> | X509 sertifikanızın yerel sertifika deposundaki konumu. | "Cert:\CurrentUser\My\AB5A8A3533CC7AA2025BF05120117E06DE407B34" |

| <AppIdentifier> | Uygulama kaydına atanan tanımlayıcı. | "S-1-5-21-1512385356-3796245103-1243299919-1356" |

Yükseltilmiş Windows PowerShell oturumunuzu kullanarak aşağıdaki cmdlet'leri çalıştırın:

# Create a PSSession to the PrivilegedEndpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Create a self-signed certificate for testing purposes, using the New-SelfSignedCertificate cmdlet # See https://learn.microsoft.com/powershell/module/pki/new-selfsignedcertificate for usage details, including using the -Provider parameter $NewCert = New-SelfSignedCertificate -CertStoreLocation "cert:\CurrentUser\My" -Subject "CN=<YourAppName>" -KeySpec KeyExchange # In production, use Get-Item to retrieve a managed certificate from the certificate store. # Alteratively, use Get-Certificate for a .cer file, or Get-PfxCertificate for a .pfx file. # $Cert = Get-Item "<YourCertificateLocation>" # Use the privileged endpoint to update the certificate thumbprint, used by <AppIdentifier> $SpObject = Invoke-Command -Session $Session -ScriptBlock {Set-GraphApplication -ApplicationIdentifier "<AppIdentifier>" -ClientCertificates $using:NewCert} $Session | Remove-PSSession # Output the updated service principal details $SpObjectBetik tamamlandıktan sonra, otomatik olarak imzalanan yeni sertifikanın parmak izi değeri de dahil olmak üzere güncelleştirilmiş uygulama kayıt bilgilerini görüntüler.

ApplicationIdentifier : S-1-5-21-1512385356-3796245103-1243299919-1356 ClientId : Thumbprint : AF22EE716909041055A01FE6C6F5C5CDE78948E9 ApplicationName : Azurestack-MyApp-c30febe7-1311-4fd8-9077-3d869db28342 ClientSecret : PSComputerName : azs-ercs01 RunspaceId : a580f894-8f9b-40ee-aa10-77d4d142b4e5

İstemci gizli anahtarı kimlik bilgilerini kullanan bir uygulama kaydı oluşturma

Uyarı

İstemci gizli dizisi kullanmak, X509 sertifika kimlik bilgilerini kullanmaktan daha az güvenlidir. Kimlik doğrulama mekanizması yalnızca daha az güvenli olmakla kalmaz, aynı zamanda genellikle gizli diziyi istemci uygulama kaynak koduna eklemeyi de gerektirir. Bu nedenle, üretim uygulamaları için bir sertifika kimlik bilgisi kullanmanız kesinlikle teşvik edilir.

Şimdi başka bir uygulama kaydı oluşturursunuz, ancak bu kez bir istemci gizli anahtarı kimlik bilgisi belirtin. Sertifika kimlik bilgilerinin aksine, dizinin bir istemci gizli anahtarı kimlik bilgisi oluşturma özelliği vardır. İstemci gizli dizisini belirtmek yerine, oluşturulmasını istemek için anahtarını kullanırsınız -GenerateClientSecret . Aşağıdaki yer tutucular için kendi değerlerinizi değiştirin:

| Yer tutucu | Açıklama | Örnek |

|---|---|---|

| <PepVM> | Azure Stack Hub örneğinizdeki ayrıcalıklı uç nokta VM'sinin adı. | "AzS-ERCS01" |

| <YourAppName> | Yeni uygulama kaydı için açıklayıcı bir ad. | "Yönetim aracım" |

Yükseltilmiş bir Windows PowerShell oturumu açın ve aşağıdaki cmdlet'leri çalıştırın:

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin) $Creds = Get-Credential # Create a PSSession to the Privileged Endpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Use the privileged endpoint to create the new app registration $SpObject = Invoke-Command -Session $Session -ScriptBlock {New-GraphApplication -Name "<YourAppName>" -GenerateClientSecret} $AzureStackInfo = Invoke-Command -Session $Session -ScriptBlock {Get-AzureStackStampInformation} $Session | Remove-PSSession # Using the stamp info for your Azure Stack Hub instance, populate the following variables: # - Az endpoint used for Azure Resource Manager operations # - Audience for acquiring an OAuth token used to access Graph API # - GUID of the directory tenant $ArmEndpoint = $AzureStackInfo.TenantExternalEndpoints.TenantResourceManager $GraphAudience = "https://graph." + $AzureStackInfo.ExternalDomainFQDN + "/" $TenantID = $AzureStackInfo.AADTenantID # Register and set an Az environment that targets your Azure Stack Hub instance Add-AzEnvironment -Name "AzureStackUser" -ArmEndpoint $ArmEndpoint # Sign in using the new service principal $securePassword = $SpObject.ClientSecret | ConvertTo-SecureString -AsPlainText -Force $credential = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $SpObject.ClientId, $securePassword $SpSignin = Connect-AzAccount -Environment "AzureStackUser" -ServicePrincipal -Credential $credential -TenantId $TenantID # Output the service principal details $SpObjectBetik tamamlandıktan sonra uygulama kayıt bilgilerini görüntüler.

ClientIDveClientSecretkimlik doğrulamasından geçirilir ve daha sonra Azure Resource Manager tarafından yönetilen kaynaklara erişim için yetkilendirilir.ApplicationIdentifier : S-1-5-21-1634563105-1224503876-2692824315-2623 ClientId : 8e0ffd12-26c8-4178-a74b-f26bd28db601 Thumbprint : ApplicationName : Azurestack-YourApp-6967581b-497e-4f5a-87b5-0c8d01a9f146 ClientSecret : 6RUWLRoBw3EebBLgaWGiowCkoko5_j_ujIPjA8dS PSComputerName : azs-ercs01 RunspaceId : 286daaa1-c9a6-4176-a1a8-03f543f90998

PowerShell konsol oturumunuzu bir sonraki bölümdeki ApplicationIdentifier değerle birlikte kullanırken açık tutun.

İstemci gizli anahtarı kimlik bilgilerini güncelleştirme

İstemci gizli anahtarını hemen değiştiren ResetClientSecret parametresini kullanarak PowerShell kullanarak istemci gizli anahtarı kimlik bilgilerini güncelleştirin. Aşağıdaki yer tutucular için kendi değerlerinizi değiştirin:

| Yer tutucu | Açıklama | Örnek |

|---|---|---|

| <PepVM> | Azure Stack Hub örneğinizdeki ayrıcalıklı uç nokta VM'sinin adı. | "AzS-ERCS01" |

| <AppIdentifier> | Uygulama kaydına atanan tanımlayıcı. | "S-1-5-21-1634563105-1224503876-2692824315-2623" |

Yükseltilmiş Windows PowerShell oturumunuzu kullanarak aşağıdaki cmdlet'leri çalıştırın:

# Create a PSSession to the PrivilegedEndpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Use the privileged endpoint to update the client secret, used by <AppIdentifier> $SpObject = Invoke-Command -Session $Session -ScriptBlock {Set-GraphApplication -ApplicationIdentifier "<AppIdentifier>" -ResetClientSecret} $Session | Remove-PSSession # Output the updated service principal details $SpObjectBetik tamamlandıktan sonra, yeni oluşturulan istemci gizli dizisi de dahil olmak üzere güncelleştirilmiş uygulama kayıt bilgilerini görüntüler.

ApplicationIdentifier : S-1-5-21-1634563105-1224503876-2692824315-2623 ClientId : 8e0ffd12-26c8-4178-a74b-f26bd28db601 Thumbprint : ApplicationName : Azurestack-YourApp-6967581b-497e-4f5a-87b5-0c8d01a9f146 ClientSecret : MKUNzeL6PwmlhWdHB59c25WDDZlJ1A6IWzwgv_Kn PSComputerName : azs-ercs01 RunspaceId : 6ed9f903-f1be-44e3-9fef-e7e0e3f48564

Uygulama kaydını kaldırma

Şimdi PowerShell kullanarak dizininizden uygulama kaydını nasıl kaldırabileceğinizi göreceksiniz.

Aşağıdaki yer tutucular için kendi değerlerinizi değiştirin:

| Yer tutucu | Açıklama | Örnek |

|---|---|---|

| <PepVM> | Azure Stack Hub örneğinizdeki ayrıcalıklı uç nokta VM'sinin adı. | "AzS-ERCS01" |

| <AppIdentifier> | Uygulama kaydına atanan tanımlayıcı. | "S-1-5-21-1634563105-1224503876-2692824315-2623" |

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin)

$Creds = Get-Credential

# Create a PSSession to the PrivilegedEndpoint VM

$Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US)

# OPTIONAL: Use the privileged endpoint to get a list of applications registered in AD FS

$AppList = Invoke-Command -Session $Session -ScriptBlock {Get-GraphApplication}

# Use the privileged endpoint to remove application <AppIdentifier>

Invoke-Command -Session $Session -ScriptBlock {Remove-GraphApplication -ApplicationIdentifier "<AppIdentifier>"}

Ayrıcalıklı uç noktada Remove-GraphApplication cmdlet'ini çağırmadan döndürülen bir çıkış olmayacaktır, ancak cmdlet'i yürütülürken konsolda ayrıntılı onay çıktısı görürsünüz:

VERBOSE: Deleting graph application with identifier S-1-5-21-1634563105-1224503876-2692824315-2623.

VERBOSE: Remove-GraphApplication : BEGIN on AZS-ADFS01 on ADFSGraphEndpoint

VERBOSE: Application with identifier S-1-5-21-1634563105-1224503876-2692824315-2623 was deleted.

VERBOSE: Remove-GraphApplication : END on AZS-ADFS01 under ADFSGraphEndpoint configuration

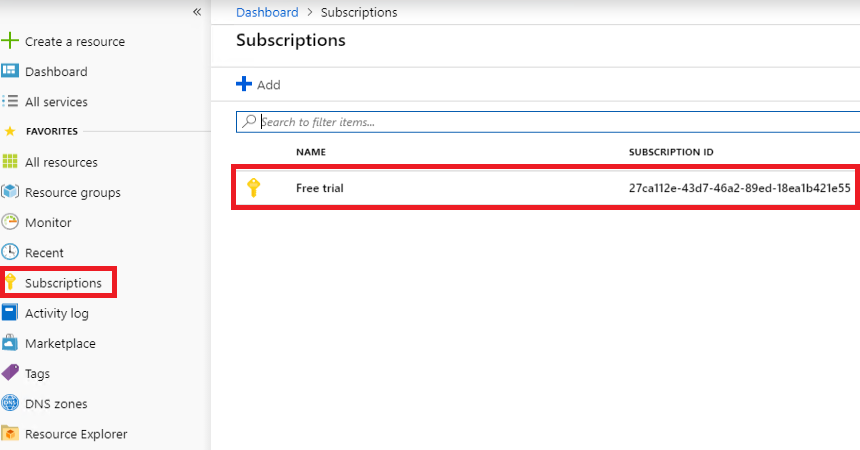

Rol atama

Kullanıcılar ve uygulamalar tarafından Azure kaynaklarına erişim Role-Based Access Control (RBAC) aracılığıyla yetkilendirilmiştir. Bir uygulamanın aboneliğinizdeki kaynaklara erişmesine izin vermek için hizmet sorumlusunu belirli bir kaynak için bir roleatamanız gerekir. İlk olarak, uygulama için doğru izinleri temsil eden rolü belirleyin. Kullanılabilir roller hakkında bilgi edinmek için bkz. Azure kaynakları için yerleşik roller.

Seçtiğiniz kaynak türü, uygulamanın erişim kapsamını da belirler. Erişim kapsamını abonelik, kaynak grubu veya kaynak düzeyinde ayarlayabilirsiniz. İzinler alt kapsam düzeylerine devralınır. Örneğin, bir kaynak grubunun "Okuyucu" rolüne uygulama eklemek, kaynak grubunu ve içerdiği tüm kaynakları okuyabileceği anlamına gelir.

Azure Stack Hub yüklemesi sırasında belirttiğiniz dizine (Microsoft Entra kimliği için Azure portal veya AD FS için Azure Stack Hub kullanıcı portalı) bağlı olarak uygun portalda oturum açın. Bu örnekte, Azure Stack Hub kullanıcı portalında oturum açmış bir kullanıcı gösterilmektedir.

Not

Belirli bir kaynağa rol atamaları eklemek için kullanıcı hesabınızın izni bildiren

Microsoft.Authorization/roleAssignments/writebir role ait olması gerekir. Örneğin, Sahip veya Kullanıcı Erişim Yöneticisi yerleşik rolleri.Uygulamanın erişmesine izin vermek istediğiniz kaynağa gidin. Bu örnekte, Abonelikler'i ve ardından belirli bir aboneliği seçerek uygulamayı abonelik kapsamındaki bir role atayın. Bunun yerine bir kaynak grubu veya sanal makine gibi belirli bir kaynağı seçebilirsiniz.

RBAC'yi destekleyen tüm kaynaklar arasında evrensel olan Access Control (IAM) sayfasını seçin.

+Ekle’yi seçin

Rol altında, uygulamaya atamak istediğiniz rolü seçin.

Seç'in altında tam veya kısmi bir Uygulama Adı kullanarak uygulamanızı arayın. Kayıt sırasında Uygulama Adı Azurestack-YourAppName-GUID<><> olarak oluşturulur. Örneğin, Uygulama2'nin bir uygulama adını kullandıysanız ve oluşturma sırasında GUID 2bbe67d8-3fdb-4b62-87cf-cc41dd4344ff atanmışsa, tam ad Azurestack-App2-2bbe67d8-3fdb-4b62-87cf-cc41dd4344ff olur. Tam dizeyi veya Azurestack veya Azurestack-App2 gibi bir bölümü arayabilirsiniz.

Uygulamayı bulduğunuzda seçin; seçili üyeler altında gösterilir.

Rolü atamayı tamamlamak için Kaydet'i seçin.

Tamamlandığında, uygulama verilen rol için geçerli kapsam için atanan sorumlular listesinde gösterilir.

Artık uygulamanıza bir kimlik verdiğinize ve bunu kaynak erişimi için yetkilendirdiğinize göre, betiğinizi veya kodunuzun oturum açmasını ve Azure Stack Hub kaynaklarına güvenli bir şekilde erişmesini sağlayabilirsiniz.

Sonraki adımlar

Kullanıcı izinlerini yönetme

Microsoft Entra Belgeleri

Active Directory Federation Services (Active Directory Federasyon Hizmetleri)

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin