Azure Stack Hub sağlamlaştırılmış ağa giriş

Ağ tasarımına genel bakış

Fiziksel Ağ tasarımı

Dayanıklı Azure Stack Hub çözümü, operasyon ve hizmetlerini desteklemek için dayanıklı ve yüksek oranda kullanılabilir bir fiziksel altyapı gerektirir. ToR'dan Kenarlık anahtarlarına yukarı bağlantılar SFP+ veya SFP28 medya ve 1 GB, 10 GB veya 25 GB hızlarla sınırlıdır. Kullanılabilirlik için orijinal donanım üreticiniz (OEM) donanım satıcınıza başvurun.

Aşağıdaki diyagramda Sağlamlaştırılmış Azure Stack Hub için önerilen tasarımımız yer alır.

Mantıksal ağ tasarımı

Mantıksal ağ tasarımı, fiziksel ağ altyapısının soyutlamasını temsil eder. Konaklar, sanal makineler (VM) ve hizmetler için ağ atamalarını düzenlemek ve basitleştirmek için kullanılır. Mantıksal ağ oluşturma işleminin bir parçası olarak, aşağıdakileri tanımlamak için ağ siteleri oluşturulur:

- sanal yerel ağlar (VLAN'lar)

- IP alt ağları

- IP alt ağı/VLAN çiftleri

Bunların tümü her fiziksel konumdaki mantıksal ağ ile ilişkilendirilir.

Aşağıdaki tabloda planlamanız gereken mantıksal ağlar ve ilişkili IPv4 alt ağ aralıkları gösterilmektedir:

| Mantıksal Ağ | Açıklama | Boyut |

|---|---|---|

| Genel Sanal IP (VIP) | Dayanıklı Azure Stack Hub bu ağdan toplam 31 adres kullanır. Küçük bir Azure Stack Hub sağlamlaştırılmış hizmet kümesi için sekiz genel IP adresi, geri kalanı ise kiracı VM'ler tarafından kullanılır. App Service ve SQL kaynak sağlayıcılarını kullanmayı planlıyorsanız 7 adres daha kullanılır. Kalan 15 IP gelecekteki Azure hizmetleri için ayrılmıştır. | /26 (62 konak)- /22 (1022 konak) Önerilen = /24 (254 konak) |

| Altyapıyı değiştirme | Yönlendirme amacıyla noktadan noktaya IP adresleri, ayrılmış anahtar yönetimi arabirimleri ve anahtara atanan geri döngü adresleri. | /26 |

| Altyapı | Azure Stack Hub'ın sağlamlaştırılmış iç bileşenlerinin iletişim kurması için kullanılır. | /24 |

| Özel | Depolama ağı, özel VIP'ler, Altyapı kapsayıcıları ve diğer iç işlevler için kullanılır. | /20 |

| Temel Kart Yönetim Denetleyicisi (BMC) | Fiziksel konaklardaki temel kart yönetim denetleyicileriyle iletişim kurmak için kullanılır. | /26 |

Ağ Altyapısı

Dayanıklı Azure Stack Hub için ağ altyapısı, anahtarlarda yapılandırılan birkaç mantıksal ağdan oluşur. Aşağıdaki diyagramda bu mantıksal ağlar ve bunların raf üstü (TOR), temel kart yönetim denetleyicisi ve kenarlık (müşteri ağı) anahtarlarıyla nasıl tümleştirdikleri gösterilmektedir.

Azure Stack Hub sağlamlaştırılmış mantıksal ağ diyagramı:

BMC ağı

Bu ağ, tüm temel kart yönetim denetleyicilerini (BMC veya hizmet işlemcileri olarak da bilinir) yönetim ağına bağlamaya ayrılmıştır. Örnekler şunlardır: iDRAC, iLO, iBMC vb. Herhangi bir BMC düğümüyle iletişim kurmak için yalnızca bir BMC hesabı kullanılır. Varsa, Donanım Yaşam Döngüsü Ana Bilgisayarı (HLH) bu ağda bulunur ve donanım bakımı veya izlemesi için OEM'e özgü yazılım sağlayabilir.

HLH ayrıca Dağıtım VM'sini (DVM) barındırıyor. DVM, Azure Stack Hub sağlamlaştırılmış dağıtımı sırasında kullanılır ve dağıtım tamamlandığında kaldırılır. DVM, birden çok bileşeni test etmek, doğrulamak ve erişmek için bağlı dağıtım senaryolarında İnternet erişimi gerektirir. Bu bileşenler şirket ağınızın içinde ve dışında olabilir (örneğin: NTP, DNS ve Azure). Bağlantı gereksinimleri hakkında daha fazla bilgi için Azure Stack Hub sağlamlaştırılmış güvenlik duvarı tümleştirmesinin NAT bölümüne bakın.

Özel ağ

/20 (4096 konak IP'leri) ağı, Dayanıklı Azure Stack Hub bölgesine özeldir. Dayanıklı Azure Stack Hub bölgesinin sınır anahtarı cihazlarının ötesine genişletilmez. Bu ağ birden çok alt ağa ayrılmıştır, örneğin:

- Depolama ağı: Alanlar Doğrudan ve Sunucu İleti Bloğu (SMB) depolama trafiğinin ve VM dinamik geçişinin kullanımını desteklemek için kullanılan bir /25 (128 IP) ağı.

- İç sanal IP ağı: Yazılım yük dengeleyici için yalnızca dahili VIP'lere ayrılmış bir /25 ağı.

- Kapsayıcı ağı: Altyapı hizmetlerini çalıştıran kapsayıcılar arasındaki yalnızca iç trafiğe ayrılmış bir /23 (512 IP) ağı

Özel Ağın boyutu/20 (4096 IP) özel IP alanıdır. Bu ağ, Azure Stack Hub sağlamlaştırılmış sistemine özeldir. Azure Stack Hub sağlamlaştırılmış sisteminin sınır anahtarı cihazlarının ötesine geçmez ve birden çok Azure Stack Hub sağlamlaştırılmış sisteminde yeniden kullanılabilir. Ağ, dayanıklı Azure Stack Hub'a özel olsa da veri merkezindeki diğer ağlarla çakışmamalıdır. Özel IP alanı hakkında yönergeler için RFC 1918'i takip öneririz.

/20 Özel IP alanı, Azure Stack Hub sağlamlaştırılmış sistem altyapısının gelecek sürümlerde kapsayıcılar üzerinde çalışmasını sağlayan birden çok ağa ayrılmıştır. Ayrıntılar için 1910 sürüm notlarına bakın. Bu yeni Özel IP alanı, dağıtımdan önce gerekli yönlendirilebilir IP alanını azaltmak için sürekli çabalar sağlar.

Azure Stack Hub sağlamlaştırılmış altyapı ağı

/24 ağı, kendi aralarında iletişim kurmak ve veri alışverişi yapmak için iç Azure Stack Hub sağlamlaştırılmış bileşenlerine ayrılmıştır. Bu alt ağ, Azure Stack Hub sağlamlaştırılmış çözümünün dışından veri merkezinize yönlendirilebilir. Bu alt ağda Genel veya İnternet yönlendirilebilir IP adreslerinin kullanılmasını önermiyoruz . Bu ağ Kenarlık'a tanıtılır, ancak IP'lerinin çoğu Access Control Listeleri (ACL' ler) tarafından korunur. Erişim için izin verilen IP'ler küçük bir aralık içindedir ve /27 ağ boyutuna eşdeğerdir. IP'ler ayrıcalıklı uç nokta (PEP) ve Azure Stack Hub sağlamlaştırılmış Yedekleme gibi hizmetleri barındırabilir.

Genel VIP ağı

Genel VIP Ağı, Dayanıklı Azure Stack Hub'daki ağ denetleyicisine atanır. Anahtardaki mantıksal bir ağ değil. SLB, adres havuzunu kullanır ve kiracı iş yükleri için /32 ağları atar. Anahtar yönlendirme tablosunda, bu /32 IP'leri Sınır Ağ Geçidi Protokolü (BGP) aracılığıyla kullanılabilir bir yol olarak tanıtılır. Bu ağ, dışarıdan erişilebilen genel adresler içerir. Dayanıklı Azure Stack Hub altyapısı bu Genel VIP Ağı'ndan ilk 31 adresi ayırırken, geri kalanı kiracı VM'ler tarafından kullanılır. Bu alt ağdaki ağ boyutu en az /26 (64 konak) ile /22 (1022 konak) arasında değişebilir. Bir /24 ağı planlamanızı öneririz.

Altyapı ağını değiştirme

/26 ağı, yönlendirilebilir noktadan noktaya IP /30 (iki konak IP) alt ağını ve geri döngüleri içeren alt ağdır. Bunlar bant içi anahtar yönetimi ve BGP yönlendirici kimliği için ayrılmış /32 alt ağlarıdır. Bu IP adresi aralığı, veri merkezinize dayanıklı Azure Stack Hub çözümünün dışında yönlendirilebilir olmalıdır. IP adresleri özel veya genel olabilir.

Anahtar yönetimi ağı

/29 (altı ana bilgisayar IP'leri) ağı, anahtarların yönetim bağlantı noktalarını bağlamak için ayrılmıştır. Bu ağ dağıtım, yönetim ve sorun giderme için bant dışı erişime izin verir. Yukarıda bahsedilen anahtar altyapısı ağından hesaplanır.

DNS tasarımına genel bakış

Dayanıklı Azure Stack Hub dışından dayanıklı Azure Stack Hub uç noktalarına (portal, yönetici, yönetim, yönetim) erişmek için, Dayanıklı Azure Stack Hub DNS hizmetlerini, dayanıklı Azure Stack Hub'da kullanmak istediğiniz DNS bölgelerini barındıran DNS sunucularıyla tümleştirmeniz gerekir.

Azure Stack Hub dayanıklı DNS ad alanı

Dayanıklı Azure Stack Hub'ı dağıtırken DNS ile ilgili bazı önemli bilgileri sağlamanız gerekir.

| Alan | Açıklama | Örnek |

|---|---|---|

| Region | Azure Stack Hub sağlamlaştırılmış dağıtımınızın coğrafi konumu. | doğu |

| Dış Etki Alanı Adı | Azure Stack Hub sağlamlaştırılmış dağıtımınız için kullanmak istediğiniz bölgenin adı. | cloud.fabrikam.com |

| İç Etki Alanı Adı | Sağlamlaştırılmış Azure Stack Hub'daki altyapı hizmetleri için kullanılan iç bölgenin adı. Dizin Hizmeti ile tümleşik ve özeldir (Azure Stack Hub sağlamlaştırılmış dağıtımının dışından erişilemez). | azurestack.local |

| DNS İleticileri | Kurumsal intranette veya genel İnternet'te Dayanıklı Azure Stack Hub dışında barındırılan DNS sorgularını, DNS bölgelerini ve kayıtları iletmek için kullanılan DNS sunucuları. Dns İleticisi değerini dağıtımdan sonra Set-AzSDnsForwarder cmdlet'iyle düzenleyebilirsiniz. | |

| Adlandırma Ön Eki (İsteğe bağlı) | Azure Stack Hub sağlamlaştırılmış altyapı rolü örneği makine adlarının sahip olmasını istediğiniz adlandırma ön eki. Sağlanmadıysa, varsayılan değer "azs" olur. | azs |

Azure Stack Hub sağlamlaştırılmış dağıtımınızın ve uç noktalarınızın tam etki alanı adı (FQDN), Region parametresiyle Dış Etki Alanı Adı parametresinin birleşimidir. Önceki tablodaki örneklerden alınan değerleri kullanarak bu Azure Stack Hub sağlamlaştırılmış dağıtımının FQDN'sini şu şekilde east.cloud.fabrikam.com

Bu nedenle, bu dağıtım için bazı uç noktaların örnekleri aşağıdaki URL'lere benzer olacaktır:

https://portal.east.cloud.fabrikam.comhttps://adminportal.east.cloud.fabrikam.com

Azure Stack Hub sağlamlaştırılmış dağıtımında bu örnek DNS ad alanını kullanmak için aşağıdaki koşullar gereklidir:

- Bölge fabrikam.com bir etki alanı kayıt şirketine, iç kurumsal DNS sunucusuna veya her ikisine de kaydedilir. Kayıt, ad çözümleme gereksinimlerinize bağlıdır.

- Alt etki alanı cloud.fabrikam.com bölge fabrikam.com altında bulunur.

- Bölgeleri fabrikam.com ve cloud.fabrikam.com barındıran DNS sunucularına Azure Stack Hub sağlamlaştırılmış dağıtımından erişilebilir.

Dayanıklı Azure Stack Hub uç noktalarının VE Azure Stack Hub dışındaki örneklerin DNS adlarını çözmek için DNS sunucularını tümleştirmeniz gerekir. Kullanmak istediğiniz üst bölgeyi barındıran DNS sunucularıyla dayanıklı hale getirilmiş Azure Stack Hub için dış DNS bölgesini barındıran sunucuları dahil edin.

DNS ad etiketleri

Sağlamlaştırılmış Azure Stack Hub, genel IP adresleri için ad çözümlemesine izin vermek için genel IP adresine DNS ad etiketi eklemeyi destekler. DNS etiketleri, kullanıcıların Azure Stack Hub'da barındırılan uygulamalara ve hizmetlere ada göre dayanıklı bir şekilde erişmesi için kullanışlı bir yoldur. DNS ad etiketi, altyapı uç noktalarına göre biraz farklı bir ad alanı kullanır. Önceki örnek ad alanının ardından, DNS ad etiketlerinin ad alanı şöyle olacaktır: *.east.cloudapp.cloud.fabrikam.com.

Bir kiracı genel IP adresi kaynağının DNS adı alanında Myapp değerini belirtirse, Azure Stack Hub sağlamlaştırılmış dış DNS sunucusunda east.cloudapp.cloud.fabrikam.com bölgede myapp için bir A kaydı oluşturur. Sonuçta elde edilen tam etki alanı adı: myapp.east.cloudapp.cloud.fabrikam.com.

Bu işlevden yararlanmak ve bu ad alanını kullanmak istiyorsanız, DNS sunucularını tümleştirmeniz gerekir. Dayanıklı Azure Stack Hub için dış DNS bölgesini barındıran sunucular ve kullanmak istediğiniz üst bölgeyi barındıran DNS sunucuları da dahil. Bu ad alanı, Dayanıklı Azure Stack Hub hizmet uç noktaları için kullanılandan farklıdır, bu nedenle ek bir temsilci veya koşullu iletme kuralı oluşturmanız gerekir.

DNS Adı etiketinin nasıl çalıştığı hakkında daha fazla bilgi için bkz. Azure Stack Hub'da "DNS kullanma" dayanıklı.

Çözümleme ve temsilci seçme

İki tür DNS sunucusu bulunur:

- Yetkili DNS sunucusu DNS bölgelerini barındırır. Bu sunucu, yalnızca bu bölgelerdeki kayıtlar için DNS sorgularını yanıtlar.

- Özyinelemeli BIR DNS sunucusu DNS bölgelerini barındırmaz. Bu sunucu, tüm DNS sorgularını yanıtlamak için yetkili DNS sunucularını çağırarak ihtiyacı olan verileri toplar.

Dayanıklı Azure Stack Hub hem yetkili hem de özyinelemeli DNS sunucuları içerir. Özyinelemeli sunucular, iç özel bölge ve Azure Stack Hub sağlamlaştırılmış dağıtımı için dış genel DNS bölgesi dışında her şeyin adlarını çözümlemek için kullanılır.

Dayanıklı Azure Stack Hub'dan dış DNS adlarını çözümleme

Dayanıklı Azure Stack Hub dışındaki uç noktaların DNS adlarını çözümlemek için (örneğin: www.bing.com), Dayanıklı Azure Stack Hub'ın DNS isteklerini iletecek şekilde dayanıklı hale getirilmiş DNS sunucuları sağlamanız gerekir. Bu sunucularda Dayanıklı Azure Stack Hub yetkili değildir. Azure Stack Hub'ın dayanıklı bir şekilde istekleri ilettiği DNS sunucuları, Dağıtım Çalışma Sayfası'nda (DNS İleticisi alanında) gereklidir. Hataya dayanıklılık için bu alanda en az iki sunucu sağlayın. Bu değerler olmadan Azure Stack Hub sağlamlaştırılmış dağıtımı başarısız olur. Dns İleticisi değerlerini dağıtımdan sonra Set-AzSDnsForwarder cmdlet'iyle düzenleyebilirsiniz.

Güvenlik duvarı tasarımına genel bakış

Azure Stack Hub'ın sağlamlaştırılmış güvenliğini sağlamaya yardımcı olmak için bir güvenlik duvarı cihazı kullanmanız önerilir. Güvenlik duvarları dağıtılmış hizmet reddi (DDOS) saldırılarına, yetkisiz erişim algılamaya ve içerik denetimine karşı savunmaya yardımcı olabilir. Ancak bloblar, tablolar ve kuyruklar gibi Azure depolama hizmetleri için aktarım hızı performans sorununa da neden olabilir.

Bağlantısız dağıtım modu kullanılıyorsa AD FS uç noktasını yayımlamanız gerekir. Daha fazla bilgi için veri merkezi tümleştirme kimliği makalesine bakın.

Azure Resource Manager (yönetici), yönetici portalı ve Key Vault (yönetici) uç noktaları için mutlaka dış yayımlama gerekmez. Örneğin, bir hizmet sağlayıcısı olarak saldırı yüzeyini İnternet'ten değil yalnızca ağınızın içinden sağlamlaştırılmış Azure Stack Hub'ı yöneterek sınırlayabilirsiniz.

Kurumsal kuruluşlar için dış ağ mevcut kurumsal ağ olabilir. Bu senaryoda, kurumsal ağdan sağlamlaştırılmış Azure Stack Hub'ı çalıştırmak için uç noktaları yayımlamanız gerekir.

Ağ Adresi Çevirisi

Ağ Adresi Çevirisi (NAT), dağıtım sanal makinesinin (DVM) dağıtım sırasında dış kaynaklara erişmesine izin vermek için önerilen yöntemdir. Ayrıca kayıt ve sorun giderme sırasında Acil Durum Kurtarma Konsolu (ERCS) VM'leri veya ayrıcalıklı uç nokta (PEP) için.

NAT, dış ağdaki genel IP adreslerine veya genel VIP'lere de alternatif olabilir. Ancak, kiracı kullanıcı deneyimini sınırladığı ve karmaşıklığı artırdığı için bunun yapılması önerilmez. Bir seçenek, havuzda kullanıcı IP'si başına bir genel IP gerektiren bire bir NAT olabilir. Bir diğer seçenek, bir kullanıcının kullanabileceği tüm bağlantı noktaları için kullanıcı VIP'sine nat kuralı gerektiren çoka bir NAT'dir.

Genel VIP için NAT kullanmanın bazı dezavantajları şunlardır:

- Kullanıcılar kendi uç noktalarını ve yazılım tanımlı ağ (SDN) yığınında yayımlama kurallarını denetledikçe güvenlik duvarı kurallarını yönetirken oluşan ek yük. Kullanıcıların VIP'lerini yayımlamak ve bağlantı noktası listesini güncelleştirmek için Azure Stack Hub sağlamlaştırılmış operatörüne başvurması gerekir.

- NAT kullanımı kullanıcı deneyimini sınırlasa da, yayımlama istekleri üzerinde işleç üzerinde tam denetim sağlar.

- Azure ile karma bulut senaryoları için Azure'ın NAT kullanarak uç noktaya VPN tüneli ayarlamayı desteklemediğini göz önünde bulundurun.

SSL kesme noktası

Şu anda tüm Azure Stack Hub sağlamlaştırılmış trafiğinde SSL kesmesini (örneğin şifre çözme boşaltma) devre dışı bırakmanız önerilir. Gelecekteki güncelleştirmelerde destekleniyorsa, dayanıklı Azure Stack Hub için SSL kesme özelliğini etkinleştirme hakkında rehberlik sağlanacaktır.

Edge dağıtım güvenlik duvarı senaryosu

Uç dağıtımında sağlamlaştırılmış Azure Stack Hub, doğrudan uç yönlendiricisinin veya güvenlik duvarının arkasına dağıtılır. Bu senaryolarda, güvenlik duvarının hem etkin-etkin hem de etkin-pasif güvenlik duvarı yapılandırmalarını desteklediği sınırın (Senaryo 1) üzerinde olması desteklenir. Yalnızca etkin-etkin güvenlik duvarı yapılandırmasını desteklediği sınır cihazı (Senaryo 2) olarak da görev yapabilir. Senaryo 2, yük devretme için BGP veya statik yönlendirme ile eşit maliyetli çok yollu (ECMP) kullanıyor.

Genel yönlendirilebilir IP adresleri, dağıtım zamanında dış ağdan genel VIP havuzu için belirtilir. Güvenlik amacıyla, uç senaryolarında diğer ağlarda genel yönlendirilebilir IP'ler önerilmez. Bu senaryo, kullanıcının Azure gibi bir genel bulutta olduğu gibi tam kendi kendini denetlediği bulut deneyimini yaşamasını sağlar.

Kurumsal intranet veya çevre ağı güvenlik duvarı senaryosu

Kurumsal intranet veya çevre dağıtımında dayanıklı Azure Stack Hub, çok bölgeli bir güvenlik duvarında veya uç güvenlik duvarı ile iç kurumsal ağ güvenlik duvarı arasında dağıtılır. Trafiği daha sonra aşağıda açıklandığı gibi güvenli, çevre ağı (veya DMZ) ve güvenli olmayan bölgeler arasında dağıtılır:

- Güvenli bölge: İç veya şirket yönlendirilebilir IP adreslerini kullanan iç ağ. Güvenli ağ bölünebilir. Güvenlik Duvarı NAT üzerinden İnternet'e giden erişime sahip olabilir. Normalde veri merkezinizin içinden iç ağ üzerinden erişilebilir. Dış ağın genel VIP havuzu dışında sağlamlaştırılmış tüm Azure Stack Hub ağları güvenli bölgede bulunmalıdır.

- Çevre bölgesi. Çevre ağı, Web sunucuları gibi dış veya İnternet'e yönelik uygulamaların genellikle dağıtıldığı yerdir. İnternet'ten belirtilen gelen trafiğe izin verirken DDoS ve yetkisiz erişim (hack) gibi saldırılardan kaçınmak için normalde bir güvenlik duvarı tarafından izlenir. DMZ bölgesinde yalnızca sağlamlaştırılmış Azure Stack Hub'ın dış ağ genel VIP havuzu bulunmalıdır.

- Güvenli olmayan bölge. Dış ağ, İnternet. Güvenli olmayan bölgede sağlamlaştırılmış Azure Stack Hub'ın dağıtılması önerilmez.

VPN tasarımına genel bakış

VPN bir kullanıcı kavramı olsa da, çözüm sahibinin ve operatörün bilmesi gereken bazı önemli noktalar vardır.

Azure sanal ağınızla şirket içi siteniz arasında ağ trafiği gönderebilmeniz için önce sanal ağınız için bir sanal ağ geçidi (VPN) oluşturmanız gerekir.

VPN ağ geçidi bir ortak bağlantı üzerinde şifrelenmiş trafik gönderen sanal ağ geçidi türüdür. Vpn ağ geçitlerini kullanarak Dayanıklı Azure Stack Hub'daki bir sanal ağ ile Azure'daki bir sanal ağ arasında güvenli bir şekilde trafik gönderebilirsiniz. Ayrıca bir sanal ağ ile vpn cihazına bağlı başka bir ağ arasında güvenli bir şekilde trafik gönderebilirsiniz.

Bir sanal ağ geçidi oluştururken, oluşturmak istediğiniz ağ geçidi türünü belirtirsiniz. Dayanıklı Azure Stack Hub tek bir sanal ağ geçidi türünü destekler: Vpn türü.

Bir sanal ağın her ağ geçidi türünden yalnızca bir sanal ağ geçidi olabilir. Seçtiğiniz ayarlara bağlı olarak, tek bir VPN ağ geçidi ile birden fazla bağlantı oluşturabilirsiniz. Bu tür bir kurulum örneği, çok siteli bağlantı yapılandırmasıdır.

Sağlamlaştırılmış Azure Stack Hub için VPN ağ geçitleri oluşturup yapılandırmadan önce, Azure Stack Hub sağlamlaştırılmış ağ konusunda dikkat edilmesi gerekenleri gözden geçirin. Dayanıklı hale getirilmiş Azure Stack Hub yapılandırmalarının Azure'dan nasıl farklı olduğunu öğrenirsiniz.

Azure'da seçtiğiniz VPN ağ geçidi SKU'su için bant genişliği aktarım hızı, ağ geçidine bağlı tüm bağlantılara bölünmelidir. Ancak dayanıklı Azure Stack Hub'da VPN ağ geçidi SKU'su için bant genişliği değeri, ağ geçidine bağlı her bağlantı kaynağına uygulanır. Örnek:

- Azure'da temel VPN ağ geçidi SKU'su yaklaşık 100 Mb/sn toplam aktarım hızına sahip olabilir. Bu VPN ağ geçidine iki bağlantı oluşturursanız ve bir bağlantı 50 Mb/sn bant genişliği kullanıyorsa, diğer bağlantı için 50 Mb/sn kullanılabilir.

- Dayanıklı Azure Stack Hub'da temel VPN ağ geçidi SKU'sunun her bağlantısına 100 Mb/sn aktarım hızı ayrılır.

VPN türleri

Bir VPN ağ geçidi yapılandırması için sanal ağ geçidi oluştururken bir VPN türü belirtmeniz gerekir. Seçtiğiniz VPN türü, oluşturmak istediğiniz bağlantı topolojisine bağlıdır. VPN türü, kullandığınız donanıma da bağlı olabilir. S2S yapılandırmaları bir VPN cihazı gerektirir. Bazı VPN cihazları yalnızca belirli bir VPN türünü destekler.

Önemli

Şu anda sağlamlaştırılmış Azure Stack Hub yalnızca yol tabanlı VPN türünü destekler. Cihazınız yalnızca ilke tabanlı VPN'leri destekliyorsa, dayanıklı Azure Stack Hub'dan bu cihazlara yönelik bağlantılar desteklenmez. Ayrıca, özel IPSec/IKE ilke yapılandırmaları desteklenmediğinden, sağlamlaştırılmış Azure Stack Hub şu anda rota tabanlı ağ geçitleri için ilke tabanlı trafik seçicileri kullanmayı desteklemez.

- PolicyBased: İlke tabanlı VPN'ler, IPsec ilkelerine göre paketleri IPsec tünelleri aracılığıyla şifreler ve yönlendirir. İlkeler, şirket içi ağınız ile Azure Stack Hub sağlamlaştırılmış sanal ağı arasındaki adres ön eklerinin birleşimleriyle yapılandırılır. İlke veya trafik seçicisi genellikle VPN cihazı yapılandırmasındaki bir erişim listesidir. PolicyBased , Azure'da desteklenir ancak Dayanıklı Azure Stack Hub'da desteklenmez.

- RouteBased: Rota tabanlı VPN'ler, IP iletme veya yönlendirme tablosunda yapılandırılan yolları kullanır. Yollar paketleri ilgili tünel arabirimlerine yönlendirir. Bundan sonra tünel arabirimleri, paketleri tünellerin içinde veya dışında şifreler veya şifrelerini çözer. RouteBased VPN'ler için ilke veya trafik seçici herhangi bir noktadan herhangi birine olarak yapılandırılır (veya joker karakterler kullanır). Varsayılan olarak, değiştirilemezler. RouteBased VPN türünün değeri RouteBased'dir.

VPN ağ geçidi yapılandırma

VPN ağ geçidi bağlantısı, belirli ayarlarla yapılandırılmış çeşitli kaynaklara dayanır. Bu kaynakların çoğu ayrı olarak yapılandırılabilir, ancak bazı durumlarda belirli bir sırada yapılandırılmaları gerekir.

Ayarlar

Her kaynak için seçtiğiniz ayarlar, başarılı bir bağlantı oluşturmak için kritik öneme sahiptir.

Bu makale şunları anlamanıza yardımcı olur:

- Ağ geçidi türleri, VPN türleri ve bağlantı türleri.

- Ağ geçidi alt ağları, yerel ağ geçitleri ve dikkate almak isteyebileceğiniz diğer kaynak ayarları.

Bağlantı topolojisi diyagramları

VPN ağ geçidi bağlantıları için farklı yapılandırmalar mevcuttur. Gereksinimlerinize en uygun yapılandırmayı belirleyin. Aşağıdaki bölümlerde, aşağıdaki VPN ağ geçidi bağlantıları hakkındaki bilgileri ve topoloji diyagramlarını görüntüleyebilirsiniz:

- Kullanılabilir dağıtım modeli

- Kullanılabilir yapılandırma araçları

- Varsa sizi doğrudan bir makaleye yönlendiren bağlantılar

Aşağıdaki bölümlerde yer alan diyagramlar ve açıklamalar gereksinimlerinize uygun bir bağlantı topolojisi seçmenize yardımcı olabilir. Diyagramlar ana temel topolojileri gösterir, ancak diyagramları kılavuz olarak kullanarak daha karmaşık yapılandırmalar oluşturmak mümkündür.

Siteden siteye ve çok siteli (IPsec/IKE VPN tüneli)

Siteden siteye

Siteden siteye (S2S) VPN ağ geçidi bağlantısı, IPsec/IKE (IKEv2) VPN tüneli üzerinden yapılan bir bağlantıdır. Bu bağlantı türü, şirket içinde bulunan ve genel IP adresi atanmış bir VPN cihazı gerektirir. Bu cihaz nat arkasında bulunamaz. S2S bağlantıları, şirket içi ve dışı yapılandırmalar ile birlikte karma yapılandırmalar için kullanılabilir.

Çoklu site

Çok siteli bağlantı, siteden siteye bağlantının bir çeşitlemesidir. Sanal ağ geçidinizden genellikle birden fazla şirket içi siteye bağlanan birden fazla VPN bağlantısı oluşturursunuz. Birden çok bağlantıyla çalışırken rota tabanlı VPN türü (klasik sanal ağlarla çalışırken dinamik ağ geçidi olarak bilinir) kullanmanız gerekir. Her sanal ağın yalnızca bir VPN ağ geçidi olabileceğinden, ağ geçidi boyunca tüm bağlantılar mevcut bant genişliğini paylaşır.

Ağ Geçidi SKU’ları

Dayanıklı Azure Stack Hub için bir sanal ağ geçidi oluşturduğunuzda, kullanmak istediğiniz ağ geçidi SKU'sunu belirtirsiniz. Aşağıdaki VPN ağ geçidi SKU'ları desteklenir:

- Temel

- Standart

- Yüksek Performans

Daha yüksek bir ağ geçidi SKU'su seçildiğinde ağ geçidine daha fazla CPU ve ağ bant genişliği ayrılır. Sonuç olarak, ağ geçidi sanal ağa daha yüksek ağ aktarım hızını destekleyebilir.

Dayanıklı Azure Stack Hub, yalnızca Express Route ile kullanılan Ultra Performance gateway SKU'yu desteklemez.

SKU'yu seçerken aşağıdakileri göz önünde bulundurun:

- Dayanıklı Azure Stack Hub, ilke tabanlı ağ geçitlerini desteklemez.

- BGP Temel SKU'da desteklenmez.

- Bir arada bulunan ExpressRoute-VPN ağ geçidi yapılandırmaları, dayanıklı Azure Stack Hub'da desteklenmez.

Ağ geçidi kullanılabilirliği

Yüksek kullanılabilirlik senaryoları yalnızca Yüksek Performanslı Ağ Geçidi bağlantı SKU'su üzerinde yapılandırılabilir. Hem etkin/etkin hem de etkin/pasif yapılandırmalar aracılığıyla kullanılabilirlik sağlayan Azure'dan farklı olarak, sağlamlaştırılmış Azure Stack Hub yalnızca etkin/pasif yapılandırmayı destekler.

Yük devretme

Azure Stack Hub'da dayanıklı üç çok kiracılı ağ geçidi altyapısı VM'leri vardır. Bu VM'lerden ikisi etkin modda, üçüncüsü ise yedekli modda. Etkin VM'ler üzerinde VPN bağlantıları oluşturulmasını sağlar ve yedekli VM yalnızca yük devretme gerçekleştiğinde VPN bağlantılarını kabul eder. Etkin bir ağ geçidi VM kullanılamaz duruma gelirse, kısa bir süre (birkaç saniye) bağlantı kaybından sonra VPN bağlantısı yedekli VM'ye yük devredilir.

SKU'ya göre tahmini toplam verimlilik

Aşağıdaki tabloda ağ geçidi türleri ve ağ geçidi SKU'sunun tahmini toplam aktarım hızı gösterilmektedir:

| VPN Gateway performansı (1) | VPN Gateway maks. IPsec tüneli (2) | |

|---|---|---|

| Temel SKU(3) | 100 Mb/sn | 20 |

| Standart SKU | 100 Mb/sn | 20 |

| Yüksek Performanslı SKU | 200 Mb/sn | 10 |

Tablo notları

(1) - VPN aktarım hızı, İnternet üzerinden şirket içi bağlantılar için garanti edilen bir aktarım hızı değildir. Mümkün olan en yüksek aktarım hızı ölçümüdür.

(2) - Maksimum tüneller, tüm abonelikler için Azure Stack Hub sağlamlaştırılmış dağıtımı başına toplam değerdir.

(3) - Temel SKU için BGP yönlendirmesi desteklenmez.

Önemli

Sağlamlaştırılmış iki Azure Stack Hub dağıtımı arasında yalnızca bir siteden siteye VPN bağlantısı oluşturulabilir. Bunun nedeni platformda aynı IP adresine tek bir VPN bağlantısına izin veren bir sınırlamadır. Dayanıklı Azure Stack Hub, Azure Stack Hub sağlamlaştırılmış sistemindeki tüm VPN ağ geçitleri için tek bir genel IP kullanan çok kiracılı ağ geçidinden yararlandığından, iki Azure Stack Hub sağlamlaştırılmış sistemi arasında yalnızca bir VPN bağlantısı olabilir.

Bu sınırlama, tek bir IP adresi kullanan herhangi bir VPN ağ geçidine birden fazla siteden siteye VPN bağlantısı bağlamak için de geçerlidir. Dayanıklı Azure Stack Hub aynı IP adresi kullanılarak birden fazla yerel ağ geçidi kaynağının oluşturulmasına izin vermez.**

IPsec/IKE parametreleri

Sağlamlaştırılmış Azure Stack Hub'da bir VPN bağlantısı ayarladığınızda, bağlantıyı her iki uçta da yapılandırmanız gerekir. Dayanıklı Azure Stack Hub ile donanım cihazı arasında vpn bağlantısı yapılandırıyorsanız bu cihaz sizden ek ayarlar isteyebilir. Örneğin, VPN ağ geçidi gibi davranan bir anahtar veya yönlendirici.

Hem başlatıcı hem de yanıtlayıcı olarak birden çok teklifi destekleyen Azure'dan farklı olarak Dayanıklı Azure Stack Hub varsayılan olarak yalnızca bir teklifi destekler. VPN cihazınızla çalışmak için farklı IPSec/IKE ayarları kullanmanız gerekiyorsa, bağlantınızı el ile yapılandırmak için kullanabileceğiniz daha fazla ayar vardır.

IKE Aşama 1 (Ana Mod) parametreleri

| Özellik | Değer |

|---|---|

| IKE Sürümü | IKEv2 |

| Diffie-Hellman Grubu | ECP384 |

| Kimlik Doğrulama Yöntemi | Önceden Paylaşılan Anahtar |

| Şifreleme ve Karma Algoritmaları | AES256, SHA384 |

| SA Yaşam Süresi (Zaman) | 28.800 saniye |

IKE Aşama 2 (Hızlı Mod) parametreleri

| Özellik | Değer |

|---|---|

| IKE Sürümü | IKEv2 |

| Şifreleme & Karma Algoritmaları (Şifreleme) | GCMAES256 |

| Şifreleme & Karma Algoritmaları (Kimlik Doğrulaması) | GCMAES256 |

| SA Yaşam Süresi (Zaman) | 27.000 saniye |

| SA Yaşam Süresi (Kilobayt) | 33,553,408 |

| Kusursuz İletme Gizliliği (PFS) | ECP384 |

| Kullanılmayan Eş Algılama | Destekleniyor |

Özel IPSec/IKE bağlantı ilkelerini yapılandırma

IPsec ve IKE protokol standardı, çeşitli bileşimlerde çok çeşitli şifreleme algoritmalarını destekler. Uyumluluk veya güvenlik gereksinimlerini karşılamak için dayanıklı hale getirilmiş Azure Stack Hub'da hangi parametrelerin desteklendiğine bakmak için bkz. IPsec/IKE parametreleri.

Bu makalede, IPsec/IKE ilkesi oluşturma ve yapılandırma ve yeni veya var olan bir bağlantıya uygulama hakkında yönergeler sağlanır.

Dikkat edilmesi gerekenler

Bu ilkeleri kullanırken aşağıdaki önemli noktalara dikkat edin:

- IPsec/IKE ilkesi yalnızca Standart ve HighPerformance (rota tabanlı) ağ geçidi SKU'larında çalışır.

- Belirli bir bağlantı için yalnızca bir ilke birleşimi belirtebilirsiniz.

- Hem IKE (Ana Mod) hem de IPsec (Hızlı Mod) için tüm algoritmaları ve parametreleri belirtmeniz gerekir. Kısmi ilke belirtimine izin verilmiyor.

- İlkenin şirket içi VPN cihazlarınızda desteklendiğinden emin olmak için VPN cihazı satıcı belirtimlerinize başvurun. İlkeler uyumsuzsa siteden siteye bağlantılar kurulamaz.

IPsec/IKE ilkesi oluşturmak ve ayarlamak için iş akışı

Bu bölümde, siteden siteye VPN bağlantısında IPsec/IKE ilkesini oluşturmak ve güncelleştirmek için gereken iş akışı özetlenmiştir:

- Sanal ağ ve VPN ağ geçidi oluşturma.

- Şirket içi bağlantılar için yerel bir ağ geçidi oluşturun.

- Seçili algoritmalar ve parametrelerle bir IPsec/IKE ilkesi oluşturun.

- IPsec/IKE ilkesiyle bir IPSec bağlantısı oluşturun.

- Var olan bir bağlantı için IPsec/IKE ilkesi ekleme/güncelleştirme/kaldırma.

Desteklenen şifreleme algoritmaları ve anahtar güçlü yönleri

Aşağıdaki tabloda, Azure Stack Hub dayanıklı müşteriler tarafından yapılandırılabilen desteklenen şifreleme algoritmaları ve önemli güçlü yanlar listelenmektedir:

| IPsec/IKEv2 | Seçenekler |

|---|---|

| IKEv2 Şifrelemesi | AES256, AES192, AES128, DES3, DES |

| IKEv2 Bütünlüğü | SHA384, SHA256, SHA1, MD5 |

| DH Grubu | ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| IPsec Şifrelemesi | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, None |

| IPsec Bütünlüğü | GCMASE256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| PFS Grubu | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Hiçbiri |

| QM SA Yaşam Süresi | (İsteğe bağlı: belirtilmezse varsayılan değerler kullanılır) |

| Saniye (tamsayı; en az 300/varsayılan 27.000 saniye) | |

| KBytes (tamsayı; dk. 1024/varsayılan 102.400.000 KByte) | |

| Trafik Seçicisi | İlke tabanlı Trafik Seçiciler, dayanıklı Azure Stack Hub'da desteklenmez. |

Şirket içi VPN cihazı yapılandırmanızın Azure IPsec/IKE ilkesinde belirttiğiniz şu algoritmalar ve parametrelerle eşleşmesi ya da bunları içermesi gerekir:

- IKE şifreleme algoritması (Ana Mod / 1. Aşama).

- IKE bütünlük algoritması (Ana Mod / 1. Aşama).

- DH Grubu (Ana Mod / 1. Aşama).

- IPsec şifreleme algoritması (Hızlı Mod / 2. Aşama).

- IPsec bütünlük algoritması (Hızlı Mod / Aşama 2).

- PFS Grubu (Hızlı Mod / 2. Aşama).

- SA yaşam süreleri yalnızca yerel belirtimlerdir, eşleşmeleri gerekmez.

GCMAES, IPsec Şifreleme algoritması için kullanılıyorsa, IPsec bütünlüğü için aynı GCMAES algoritmasını ve anahtar uzunluğunu seçmeniz gerekir. Örneğin: her ikisi için de GCMAES128 kullanma.

Yukarıdaki tabloda:

- IKEv2, Ana Moda veya 1. Aşamaya karşılık gelir.

- IPsec, Hızlı Moda veya 2. Aşamaya karşılık gelir.

- DH Grubu, Ana Modda veya 1. Aşamada kullanılan Diffie-Hellmen Grubunu belirtir.

- PFS Grubu, Hızlı Modda veya 2. Aşamada kullanılan Diffie-Hellmen Grubunu belirtir.

- IKEv2 Ana Mod SA ömrü, Azure Stack Hub sağlamlaştırılmış VPN ağ geçitlerinde 28.800 saniyede sabittir.

Aşağıdaki tabloda özel ilke tarafından desteklenen ilgili Diffie-Hellman Grupları listelenmektedir:

| Diffie-Hellman Grubu | DHGroup | PFSGroup | Anahtar uzunluğu |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768 bit MODP |

| 2 | DHGroup2 | PFS2 | 1024 bit MODP |

| 14 | DHGroup14 | PFS2048 | 2048 bit MODP |

| DHGroup2048 | |||

| 19 | ECP256 | ECP256 | 256 bit ECP |

| 20 | ECP384 | ECP384 | 384 bit ECP |

| 24 | DHGroup24 | PFS24 | 2048 bit MODP |

Azure ExpressRoute kullanarak sağlamlaştırılmış Azure Stack Hub'ı Azure'a bağlama

Genel bakış, varsayımlar ve önkoşullar

Azure ExpressRoute, şirket içi ağlarınızı Microsoft bulutuna genişletmenize olanak tanır. Bağlantı sağlayıcısı tarafından sağlanan özel bir bağlantı kullanırsınız. ExpressRoute, genel İnternet üzerinden yapılan bir VPN bağlantısı değildir.

Azure ExpressRoute hakkında daha fazla bilgi için bkz. ExpressRoute'a genel bakış.

Varsayımlar

Bu makalede şunlar varsayılır:

- Azure hakkında çalışan bir bilgiye sahipsiniz.

- Dayanıklı Azure Stack Hub hakkında temel bilgilere sahipsiniz.

- Ağ iletişimi hakkında temel bilgilere sahipsiniz.

Önkoşullar

Azure Stack Hub sağlamlaştırılmış ve Azure'ı ExpressRoute kullanarak bağlamak için aşağıdaki gereksinimleri karşılamanız gerekir:

- Bağlantı sağlayıcısı aracılığıyla sağlanan bir ExpressRoute bağlantı hattı.

- Azure'da ExpressRoute bağlantı hattı ve sanal ağlar oluşturmak için bir Azure aboneliği.

- Destekleyen bir yönlendirici:

- LAN arabirimi ile Azure Stack Hub sağlamlaştırılmış çok kiracılı ağ geçidi arasında siteden siteye VPN bağlantıları.

- Azure Stack Hub sağlamlaştırılmış dağıtımınızda birden fazla kiracı varsa birden çok VRF (Sanal Yönlendirme ve İletme) oluşturma.

- Şu donanıma sahip bir yönlendirici:

- ExpressRoute bağlantı hattına bağlı bir WAN bağlantı noktası.

- Azure Stack Hub sağlamlaştırılmış çok kiracılı ağ geçidine bağlı bir LAN bağlantı noktası.

ExpressRoute ağ mimarisi

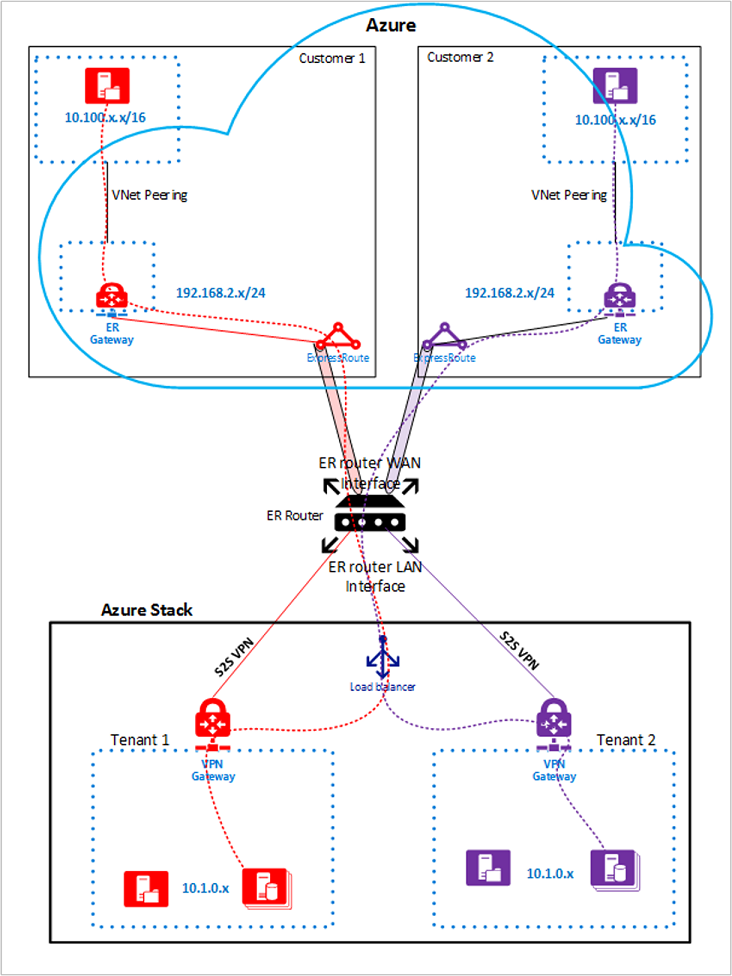

Aşağıdaki şekilde, bu makaledeki örnekleri kullanarak ExpressRoute kurulumunu tamamladıktan sonra Dayanıklı Azure Stack Hub ve Azure ortamları gösterilmektedir:

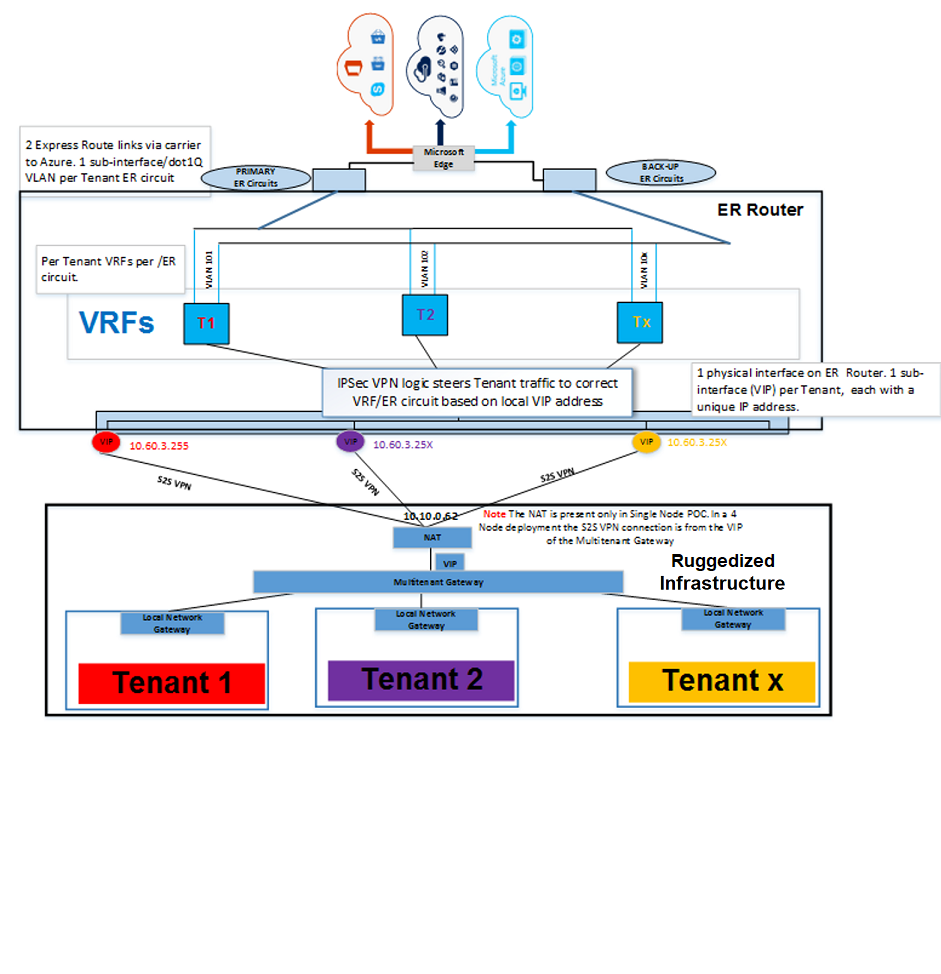

Aşağıdaki şekilde birden çok kiracının ExpressRoute yönlendiricisi aracılığıyla Azure Stack Hub sağlamlaştırılmış altyapısından Azure'a nasıl bağlanıldığı gösterilmektedir:

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin