Öğretici: Azure Active Directory B2C'de kullanıcı akışları ve özel ilkeler oluşturma

Başlamadan önce, ayarladığınız ilke türünü seçmek için İlke türü seçin seçicisini kullanın. Azure Active Directory B2C, kullanıcıların uygulamalarınızla nasıl etkileşim kurduğunu tanımlamak için iki yöntem sunar: önceden tanımlanmış kullanıcı akışları veya tam olarak yapılandırılabilir özel ilkeler aracılığıyla. Bu makalede gerekli adımlar her yöntem için farklıdır.

Uygulamalarınızda kullanıcıların kaydolmasını, oturum açmasını veya profillerini yönetmesini sağlayan kullanıcı akışlarınız olabilir. Azure Active Directory B2C (Azure AD B2C) kiracınızda farklı türlerde birden çok kullanıcı akışı oluşturabilir ve bunları uygulamalarınızda gerektiği gibi kullanabilirsiniz. Kullanıcı akışları uygulamalar arasında yeniden kullanılabilir.

Kullanıcı akışı, kullanıcıların oturum açma, kaydolma, profil düzenleme veya parola sıfırlama gibi işlemler yaptıklarında uygulamanızla nasıl etkileşim kurdıklarını belirlemenize olanak tanır. Bu makalede şunları öğreneceksiniz:

Özel ilkeler , Azure Active Directory B2C (Azure AD B2C) kiracınızın davranışını tanımlayan yapılandırma dosyalarıdır. Bu makalede şunları öğreneceksiniz:

- Kaydolma ve oturum açma kullanıcı akışı oluşturma

- Kendi kendine parola sıfırlamayı etkinleştirme

- Kullanıcı akışını düzenleyen profil oluşturma

Önemli

Kullanıcı akışı sürümlerine başvuru şeklimizi değiştirdik. Daha önce V1 (üretime hazır) sürümleriyle V1.1 ve V2 (önizleme) sürümlerini sunduk. Şimdi, kullanıcı akışlarını iki sürümde birleştirdik: En son özelliklere sahip önerilen kullanıcı akışları ve Standart (Eski) kullanıcı akışları. Tüm eski önizleme kullanıcı akışları (V1.1 ve V2) kullanım dışıdır. Ayrıntılar için bkz . Azure AD B2C'de kullanıcı akışı sürümleri. Bu değişiklikler yalnızca Azure genel bulutu için geçerlidir. Diğer ortamlar eski kullanıcı akışı sürümünü kullanmaya devam edecektir.

Önkoşullar

- Henüz bir kiracınız yoksa, Azure aboneliğinize bağlı bir Azure AD B2C kiracısı oluşturun.

- Bir web uygulaması kaydedin ve kimlik belirteci örtük verme özelliğini etkinleştirin.

- Henüz bir kiracınız yoksa, Azure aboneliğinize bağlı bir Azure AD B2C kiracısı oluşturun.

- Bir web uygulaması kaydedin ve kimlik belirteci örtük verme özelliğini etkinleştirin.

Kaydolma ve oturum açma kullanıcı akışı oluşturma

Kaydolma ve oturum açma kullanıcı akışı, tek bir yapılandırmayla hem kaydolma hem de oturum açma deneyimlerini işler. Uygulamanızın kullanıcıları bağlama bağlı olarak doğru yola yönlendirilir.

Azure Portal oturum açın.

Birden çok kiracıya erişiminiz varsa, Dizinler + abonelikler menüsünden Azure AD B2C kiracınıza geçmek için üstteki menüden Ayarlar simgesini seçin.

Azure portalında Azure AD B2C'yi arayın ve seçin.

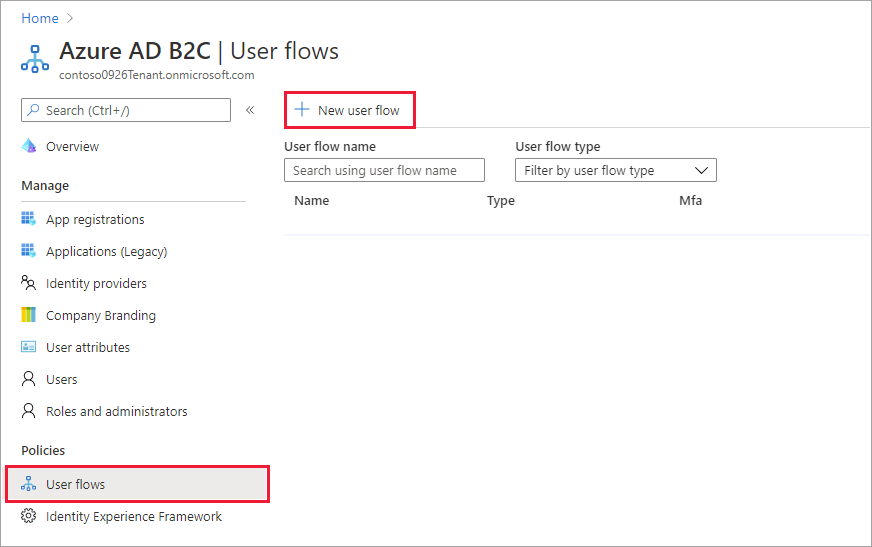

İlkeler'in altında Kullanıcı akışları'yı ve ardından Yeni kullanıcı akışı'yı seçin.

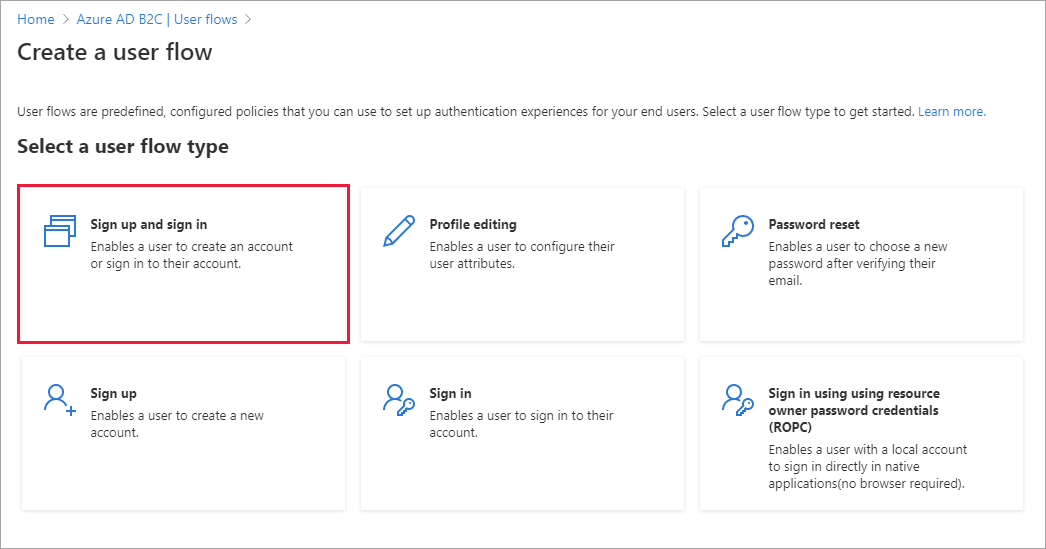

Kullanıcı akışı oluştur sayfasında Kaydolma ve kullanıcı akışında oturum açma'yı seçin.

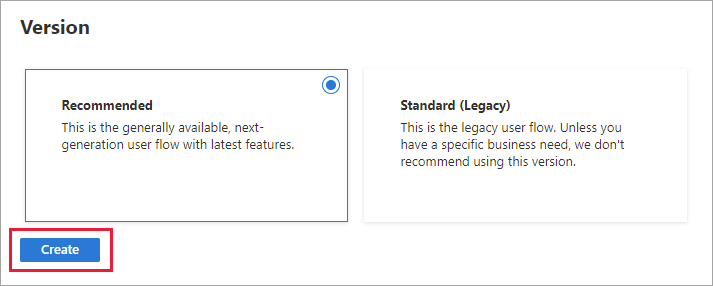

Sürüm seçin'in altında Önerilen'i ve ardından Oluştur'u seçin. (Kullanıcı akışı sürümleri hakkında daha fazla bilgi edinin.)

Kullanıcı akışı için bir Ad girin. Örneğin, signupsignin1.

Kimlik sağlayıcıları için E-posta kaydı'yı seçin.

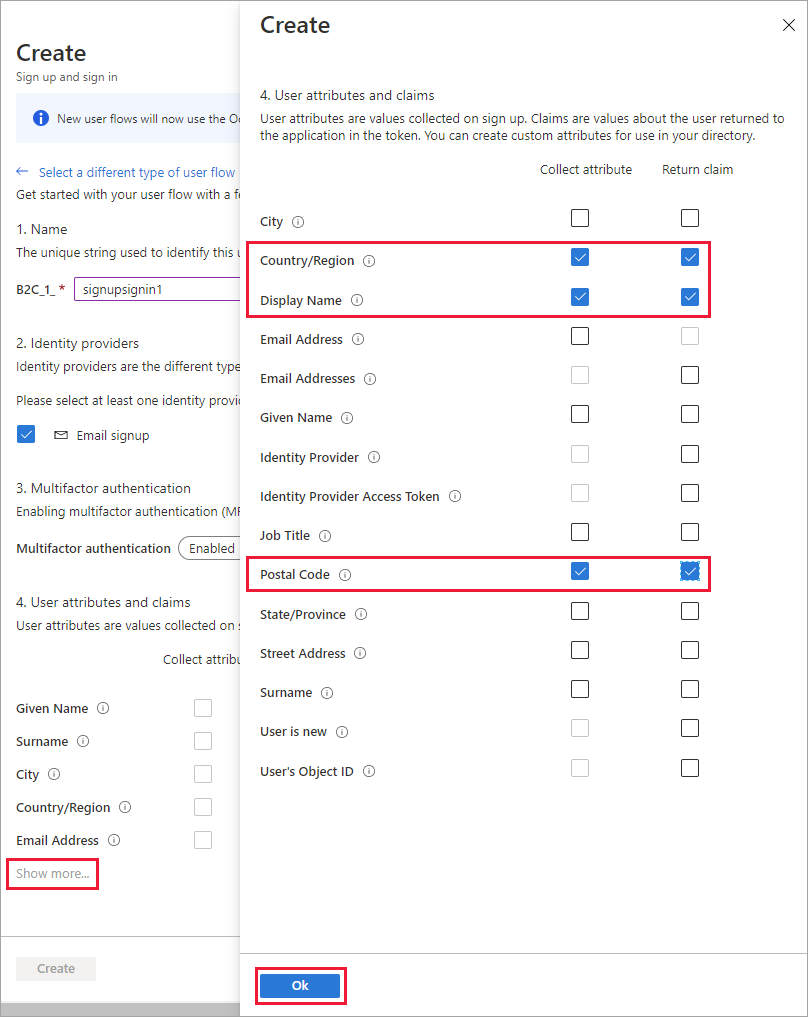

Kullanıcı öznitelikleri ve belirteç talepleri için, kaydolma sırasında kullanıcıdan toplamak ve göndermek istediğiniz talepleri ve öznitelikleri seçin. Örneğin, Daha fazla göster'i seçin ve ardından Ülke/Bölge, Görünen Ad ve Posta Kodu için öznitelikleri ve talepleri seçin. Tamam'ı seçin.

Kullanıcı akışını eklemek için Oluştur'u seçin. B2C_1_ ön eki otomatik olarak ada eklenir.

Kullanıcı akışını test edin

Oluşturduğunuz kullanıcı akışını seçerek genel bakış sayfasını açın.

Kullanıcı akışına genel bakış sayfasının üst kısmında Kullanıcı akışını çalıştır'ı seçin. Sayfanın sağ tarafında bir bölme açılır.

Uygulama için test etmek istediğiniz web uygulamasını (webapp1 adlı uygulama gibi) seçin. Yanıt URL'si göstermelidir

https://jwt.ms.Kullanıcı akışını çalıştır'ı ve ardından Şimdi kaydol'u seçin.

Geçerli bir e-posta adresi girin, Doğrulama kodu gönder'i seçin, aldığınız doğrulama kodunu girin ve ardından Kodu doğrula'yı seçin.

Yeni bir parola girin ve parolayı onaylayın.

Ülkenizi ve bölgenizi seçin, görüntülenmesini istediğiniz adı girin, bir posta kodu girin ve oluştur'u seçin. Belirtecin döndürülmesi

https://jwt.msve size görüntülenmesi gerekir.Artık kullanıcı akışını yeniden çalıştırabilirsiniz ve oluşturduğunuz hesapla oturum açabilirsiniz. Döndürülen belirteç, ülke/bölge, ad ve posta kodundan seçtiğiniz talepleri içerir.

Dekont

"Kullanıcı akışını çalıştır" deneyimi şu anda yetkilendirme kodu akışı kullanılarak SPA yanıt URL'si türüyle uyumlu değildir. Bu tür uygulamalarla "Kullanıcı akışını çalıştır" deneyimini kullanmak için "Web" türünde bir yanıt URL'si kaydedin ve örtük akışı burada açıklandığı gibi etkinleştirin.

Kendi kendine parola sıfırlamayı etkinleştirme

Kaydolma veya oturum açma kullanıcı akışı için self servis parola sıfırlamayı etkinleştirmek için:

- Oluşturduğunuz kaydolma veya oturum açma kullanıcı akışını seçin.

- Soldaki menüden Ayarlar altında Özellikler'i seçin.

- Parola yapılandırması'nın altında Self servis parola sıfırlama'yı seçin.

- Kaydet'i seçin.

Kullanıcı akışını test edin

- Oluşturduğunuz kullanıcı akışını seçerek genel bakış sayfasını açın ve ardından Kullanıcı akışını çalıştır'ı seçin.

- Uygulama için test etmek istediğiniz web uygulamasını (webapp1 adlı uygulama gibi) seçin. Yanıt URL'si göstermelidir

https://jwt.ms. - Kullanıcı akışı çalıştır'ı seçin.

- Kaydolma veya oturum açma sayfasında Parolanızı mı unuttunuz? öğesini seçin.

- Daha önce oluşturduğunuz hesabın e-posta adresini doğrulayın ve Devam'ı seçin.

- Artık kullanıcının parolasını değiştirme fırsatınız var. Parolayı değiştirin ve Devam'ı seçin. Belirtecin döndürülmesi

https://jwt.msve size görüntülenmesi gerekir.

Kullanıcı akışını düzenleyen profil oluşturma

Kullanıcıların uygulamanızda profillerini düzenlemesini sağlamak istiyorsanız, kullanıcı akışını düzenleyen bir profil kullanırsınız.

- Azure AD B2C kiracıya genel bakış sayfasının menüsünde Kullanıcı akışları'nı ve ardından Yeni kullanıcı akışı'nı seçin.

- Kullanıcı akışı oluştur sayfasında Profil düzenleme kullanıcı akışını seçin.

- Sürüm seçin'in altında Önerilen'i ve ardından Oluştur'u seçin.

- Kullanıcı akışı için bir Ad girin. Örneğin, profileediting1.

- Kimlik sağlayıcıları için Yerel hesaplar'ın altında E-posta kaydı'nı seçin.

- Kullanıcı öznitelikleri için müşterinin profilinde düzenleyebilmesini istediğiniz öznitelikleri seçin. Örneğin, Daha fazla göster'i seçin ve ardından Görünen ad ve İş başlığı için hem öznitelikleri hem de talepleri seçin. Tamam'ı seçin.

- Kullanıcı akışını eklemek için Oluştur'u seçin. Adın sonuna otomatik olarak B2C_1_ ön eki eklenir.

Kullanıcı akışını test edin

- Oluşturduğunuz kullanıcı akışını seçerek genel bakış sayfasını açın.

- Kullanıcı akışına genel bakış sayfasının üst kısmında Kullanıcı akışını çalıştır'ı seçin. Sayfanın sağ tarafında bir bölme açılır.

- Uygulama için test etmek istediğiniz web uygulamasını (webapp1 adlı uygulama gibi) seçin. Yanıt URL'si göstermelidir

https://jwt.ms. - Kullanıcı akışını çalıştır'ı seçin ve daha önce oluşturduğunuz hesapla oturum açın.

- Artık kullanıcının görünen adını ve iş unvanını değiştirme fırsatınız var. Devam'ı seçin. Belirtecin döndürülmesi

https://jwt.msve size görüntülenmesi gerekir.

Bahşiş

Bu makalede kiracınızı el ile ayarlama açıklanmaktadır. Bu makaleden sürecin tamamını otomatikleştirebilirsiniz. Otomatikleştirme, Kaydolma ve Oturum Açma, Parola Sıfırlama ve Profil Düzenleme yolculukları sağlayan Azure AD B2C SocialAndLocalAccountsWithMFA başlangıç paketini dağıtır. Aşağıdaki kılavuzu otomatikleştirmek için IEF Kurulum Uygulaması'nı ziyaret edin ve yönergeleri izleyin.

Kimlik Deneyimi Çerçevesi uygulamaları için imzalama ve şifreleme anahtarları ekleme

- Azure Portal oturum açın.

- Birden çok kiracıya erişiminiz varsa, Dizinler + abonelikler menüsünden Azure AD B2C kiracınıza geçmek için üstteki menüden Ayarlar simgesini seçin.

- Azure portalında Azure AD B2C'yi arayın ve seçin.

- Genel bakış sayfasındaki İlkeler'in altında Kimlik Deneyimi Çerçevesi'ni seçin.

İmzalama anahtarını oluşturma

- İlke Anahtarları'nı ve ardından Ekle'yi seçin.

- Seçenekler için öğesini seçin

Generate. - Ad alanına girin

TokenSigningKeyContainer. Ön ekB2C_1A_otomatik olarak eklenebilir. - Anahtar türü için RSA'yı seçin.

- Anahtar kullanımı için İmza'yı seçin.

- Oluştur seçeneğini belirleyin.

Şifreleme anahtarını oluşturma

- İlke Anahtarları'nı ve ardından Ekle'yi seçin.

- Seçenekler için öğesini seçin

Generate. - Ad alanına girin

TokenEncryptionKeyContainer. _ ön ekiB2C_1Aotomatik olarak eklenebilir. - Anahtar türü için RSA'yı seçin.

- Anahtar kullanımı için Şifreleme'yi seçin.

- Oluştur seçeneğini belirleyin.

Kimlik Deneyimi Çerçevesi uygulamalarını kaydetme

Azure AD B2C, yerel hesaplarla kullanıcılara kaydolmak ve oturum açmak için kullandığı iki uygulamayı kaydetmenizi gerektirir: IdentityExperienceFramework, bir web API'si ve IdentityExperienceFramework uygulaması için temsilci iznine sahip yerel bir uygulama olan ProxyIdentityExperienceFramework. Kullanıcılarınız, kiracı tarafından kaydedilen uygulamalarınıza erişmek için bir e-posta adresi veya kullanıcı adı ve parolayla kaydolabilir ve bu da bir "yerel hesap" oluşturur. Yerel hesaplar yalnızca Azure AD B2C kiracınızda bulunur.

Bu iki uygulamayı Azure AD B2C kiracınıza yalnızca bir kez kaydetmeniz gerekir.

IdentityExperienceFramework uygulamasını kaydetme

Azure AD B2C kiracınıza bir uygulama kaydetmek için Uygulama kayıtları deneyimini kullanabilirsiniz.

- Uygulama kayıtları'ı ve ardından Yeni kayıt'ı seçin.

- Ad için

IdentityExperienceFrameworkyazın. - Desteklenen hesap türleri'nin altında Yalnızca bu kuruluş dizinindeki Hesaplar'ı seçin.

- Yeniden Yönlendirme URI'si'nin altında Web'i seçin ve girin

https://your-tenant-name.b2clogin.com/your-tenant-name.onmicrosoft.com; buradayour-tenant-nameAzure AD B2C kiracı etki alanı adınızdır. - İzinler'in altında Openid ve offline_access izinleri için yönetici onayı ver onay kutusunu seçin.

- Kaydet'i seçin.

- Daha sonraki bir adımda kullanmak üzere Uygulama (istemci) kimliğini kaydedin.

Ardından, bir kapsam ekleyerek API'yi kullanıma sunun:

- Soldaki menüde, Yönet'in altında Api'yi kullanıma sunma'yı seçin.

- Kapsam ekle'yi ve ardından Kaydet'i seçin ve varsayılan uygulama kimliği URI'sini kabul etmeye devam edin.

- Azure AD B2C kiracınızda özel ilke yürütmeye izin veren bir kapsam oluşturmak için aşağıdaki değerleri girin:

- Kapsam adı:

user_impersonation - onay görünen adını Yönetici:

Access IdentityExperienceFramework - Yönetici onay açıklaması:

Allow the application to access IdentityExperienceFramework on behalf of the signed-in user.

- Kapsam adı:

- Kapsam ekle'yi seçin

ProxyIdentityExperienceFramework uygulamasını kaydetme

- Uygulama kayıtları'ı ve ardından Yeni kayıt'ı seçin.

- Ad için

ProxyIdentityExperienceFrameworkyazın. - Desteklenen hesap türleri'nin altında Yalnızca bu kuruluş dizinindeki Hesaplar'ı seçin.

- Yeniden yönlendirme URI'sinin altında açılan listeyi kullanarak Genel istemci/yerel (mobil & masaüstü) seçeneğini belirleyin.

- Yeniden Yönlendirme URI'si için girin

myapp://auth. - İzinler'in altında Openid ve offline_access izinleri için yönetici onayı ver onay kutusunu seçin.

- Kaydet'i seçin.

- Daha sonraki bir adımda kullanmak üzere Uygulama (istemci) kimliğini kaydedin.

Ardından, uygulamanın genel istemci olarak ele alınması gerektiğini belirtin:

- Soldaki menüde Yönet'in altında Kimlik Doğrulaması'nı seçin.

- Gelişmiş ayarlar'ın altında, Genel istemci akışlarına izin ver bölümünde, Aşağıdaki mobil ve masaüstü akışlarını etkinleştir'i Evet olarak ayarlayın.

- Kaydet'i seçin.

- Uygulama bildiriminde "allowPublicClient": true değerinin ayarlandığından emin olun:

- Soldaki menüde, Yönet'in altında Bildirim'i seçerek uygulama bildirimini açın.

- allowPublicClient anahtarını bulun ve değerinin true olarak ayarlandığından emin olun.

Şimdi, IdentityExperienceFramework kaydında daha önce ortaya çıkardığınız API kapsamına izin verin:

- Soldaki menüde, Yönet'in altında API izinleri'ni seçin.

- Yapılandırılan izinler'in altında İzin ekle'yi seçin.

- API'lerim sekmesini ve ardından IdentityExperienceFramework uygulamasını seçin.

- İzin'in altında, daha önce tanımladığınız user_impersonation kapsamını seçin.

- İzinler ekle'yi seçin. Belirtildiği gibi, sonraki adıma geçmeden önce birkaç dakika bekleyin.

- Kiracı adınız için yönetici onayı ver)> öğesini seçin.<

- Evet'i seçin.

- Yenile'yi seçin ve ardından "... için verildi" ifadesini doğrulayın kapsamın Durum bölümünde görünür.

Özel ilke başlangıç paketi

Özel ilkeler, teknik profilleri ve kullanıcı yolculuklarını tanımlamak için Azure AD B2C kiracınıza yüklediğiniz bir DIZI XML dosyasıdır. Hızlı bir şekilde çalışmaya başlamanız için önceden oluşturulmuş birkaç ilke içeren başlangıç paketleri sunuyoruz. Bu başlangıç paketlerinin her biri, açıklanan senaryolara ulaşmak için gereken en az sayıda teknik profili ve kullanıcı yolculuğunu içerir:

- LocalAccounts - Yalnızca yerel hesapların kullanımını etkinleştirir.

- SocialAccounts - Yalnızca sosyal (veya federasyon) hesapların kullanımını etkinleştirir.

- SocialAndLocalAccounts - Hem yerel hem de sosyal hesapların kullanılmasını sağlar.

- SocialAndLocalAccountsWithMFA - Sosyal, yerel ve çok faktörlü kimlik doğrulama seçeneklerini etkinleştirir.

Her başlangıç paketinde aşağıdakiler bulunur:

- Temel dosya - Tabanda birkaç değişiklik yapılması gerekir. Örnek: TrustFrameworkBase.xml

- Yerelleştirme dosyası - Bu dosya, yerelleştirme değişikliklerinin yapıldığı yerdir. Örnek: TrustFrameworkLocalization.xml

- Uzantı dosyası - Bu dosya, yapılandırma değişikliklerinin çoğunun yapıldığı yerdir. Örnek: TrustFrameworkExtensions.xml

- Bağlı olan taraf dosyaları - Uygulamanız tarafından çağrılan göreve özgü dosyalar. Örnekler: SignUpOrSignin.xml, ProfileEdit.xml, PasswordReset.xml

Bu makalede, SocialAndLocalAccounts başlangıç paketinde XML özel ilke dosyalarını düzenlersiniz. XML düzenleyicisine ihtiyacınız varsa, basit bir platformlar arası düzenleyici olan Visual Studio Code'ı deneyin.

Başlangıç paketini alma

GitHub'dan özel ilke başlangıç paketlerini alın, ardından SocialAndLocalAccounts başlangıç paketindeki XML dosyalarını Azure AD B2C kiracı adınızla güncelleştirin.

.zip dosyasını indirin veya depoyu kopyalayın:

git clone https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpackSocialAndLocalAccounts dizinindeki tüm dosyalarda dizesini

yourtenantAzure AD B2C kiracınızın adıyla değiştirin.Örneğin, B2C kiracınızın adı contosotenant ise, tüm örnekleri

yourtenant.onmicrosoft.comolurcontosotenant.onmicrosoft.com.

Özel ilkeye uygulama kimlikleri ekleme

Uygulama kimliklerini TrustFrameworkExtensions.xml uzantı dosyasına ekleyin.

- öğesini açın

SocialAndLocalAccounts/TrustFrameworkExtensions.xmlve öğesini<TechnicalProfile Id="login-NonInteractive">bulun. - her iki örneğini

IdentityExperienceFrameworkAppIdde daha önce oluşturduğunuz IdentityExperienceFramework uygulamasının uygulama kimliğiyle değiştirin. - her iki örneğini

ProxyIdentityExperienceFrameworkAppIdde daha önce oluşturduğunuz ProxyIdentityExperienceFramework uygulamasının uygulama kimliğiyle değiştirin. - Dosyayı kaydedin.

Facebook'a kimlik sağlayıcısı ekleme

SocialAndLocalAccounts başlangıç paketi Facebook sosyal oturum açma içerir. Özel ilkeleri kullanmak için Facebook gerekli değildir, ancak bunu özel bir ilkede federasyon sosyal oturum açma bilgilerini nasıl etkinleştirebileceğinizi göstermek için burada kullanırız. Federasyon sosyal oturum açma bilgilerini etkinleştirmeniz gerekmiyorsa bunun yerine LocalAccounts başlangıç paketini kullanın ve Kimlik sağlayıcısı olarak Facebook ekleme bölümünü atlayın.

Facebook uygulaması oluşturma

Facebook Uygulama Kimliği ve Uygulama Gizli Anahtarı'nı almak için Facebook uygulaması oluşturma bölümünde açıklanan adımları kullanın. Facebook hesabıyla kaydolma ve oturum açma ayarlama makalesindeki önkoşulları ve diğer adımları atlayın.

Facebook anahtarını oluşturma

Facebook uygulamanızın Uygulama Gizli Dizisini ilke anahtarı olarak ekleyin. Bu makalenin önkoşulları kapsamında oluşturduğunuz uygulamanın Uygulama Gizli Dizisini kullanabilirsiniz.

- Azure Portal oturum açın.

- Birden çok kiracıya erişiminiz varsa, Dizinler + abonelikler menüsünden Azure AD B2C kiracınıza geçmek için üstteki menüden Ayarlar simgesini seçin.

- Azure portalında Azure AD B2C'yi arayın ve seçin.

- Genel bakış sayfasındaki İlkeler'in altında Kimlik Deneyimi Çerçevesi'ni seçin.

- İlke Anahtarları'nı ve ardından Ekle'yi seçin.

- Seçenekler için öğesini seçin

Manual. - Ad için

FacebookSecretyazın. Ön ekB2C_1A_otomatik olarak eklenebilir. - Gizli dizi alanına facebook uygulamanızın uygulama gizli dizisini developers.facebook.com girin. Bu değer uygulama kimliği değil gizli dizidir.

- Anahtar kullanımı için İmza'yı seçin.

- Oluştur seçeneğini belirleyin.

Özel ilke başlangıç paketinde TrustFrameworkExtensions.xml dosyasını güncelleştirme

SocialAndLocalAccounts/TrustFrameworkExtensions.xml dosyasında değerini Facebook uygulama kimliğiyle değiştirin client_id ve değişiklikleri kaydedin.

<TechnicalProfile Id="Facebook-OAUTH">

<Metadata>

<!--Replace the value of client_id in this technical profile with the Facebook app ID"-->

<Item Key="client_id">00000000000000</Item>

İlkeleri karşıya yükleme

- Azure portalında B2C kiracınızda Kimlik Deneyimi Çerçevesi menü öğesini seçin.

- Özel ilkeyi karşıya yükle'yi seçin.

- Bu sırayla ilke dosyalarını karşıya yükleyin:

- TrustFrameworkBase.xml

- TrustFrameworkLocalization.xml

- TrustFrameworkExtensions.xml

- SignUpOrSignin.xml

- ProfileEdit.xml

- PasswordReset.xml

Dosyaları karşıya yüklerken Azure her birine ön ek B2C_1A_ ekler.

Bahşiş

XML düzenleyiciniz doğrulamayı destekliyorsa, dosyaları başlangıç paketinin TrustFrameworkPolicy_0.3.0.0.xsd kök dizininde bulunan XML şemasına göre doğrulayın. XML şema doğrulaması, karşıya yüklemeden önce hataları tanımlar.

Özel ilkeyi test edin

- Özel ilkeler'in altında B2C_1A_signup_signin'ı seçin.

- Özel ilkenin genel bakış sayfasında Uygulama seçin için test etmek istediğiniz web uygulamasını (webapp1 adlı uygulama gibi) seçin.

- Yanıt URL'sinin olduğundan

https://jwt.msemin olun. - Şimdi Çalıştır'ı seçin.

- E-posta adresi kullanarak kaydolun.

- Şimdi çalıştır'ı yeniden seçin.

- Doğru yapılandırmaya sahip olduğunuzu onaylamak için aynı hesapla oturum açın.

- Şimdi çalıştır'ı yeniden seçin ve Facebook ile oturum açmak ve özel ilkeyi test etmek için Facebook'u seçin.

Sonraki adımlar

Bu makalede şunların nasıl yapılacağını öğrendiniz:

- Kaydolma ve oturum açma kullanıcı akışı oluşturma

- Kullanıcı akışını düzenleyen profil oluşturma

- Parola sıfırlama kullanıcı akışı oluşturma

Ardından Azure AD B2C'yi kullanarak uygulamada oturum açmayı ve kullanıcıları kaydolmayı öğrenin. Aşağıda bağlantılı örnek uygulamaları izleyin:

- Örnek ASP.NET Core web uygulaması yapılandırma

- Web API'sini çağıran örnek bir ASP.NET Core web uygulaması yapılandırma

- Örnek python web uygulamasında kimlik doğrulamasını yapılandırma

- Örnek bir Tek sayfalı uygulama (SPA) yapılandırma

- Örnek bir Angular tek sayfalı uygulama yapılandırma

- Örnek bir Android mobil uygulaması yapılandırma

- Örnek bir iOS mobil uygulaması yapılandırma

- Örnek WPF masaüstü uygulamasında kimlik doğrulamayı yapılandırma

- Web API'nizde kimlik doğrulamasını etkinleştirme

- SAML uygulaması yapılandırma

Ayrıca Azure AD B2C Mimarisi Derin Bakış Serisi'nde daha fazla bilgi edinebilirsiniz.