Microsoft Entra Domain Services yönetilen etki alanındaki iç uygulamalara güvenli erişim için Microsoft Entra uygulama ara sunucusunu dağıtma

Microsoft Entra Domain Services ile şirket içinde çalışan eski uygulamaları Azure'a taşıyabilir ve kaydırabilirsiniz. Microsoft Entra uygulama proxy'si daha sonra uzak çalışanları desteklemek için bu iç uygulamaları Bir Etki Alanı Hizmetleri tarafından yönetilen etki alanının parçası olarak güvenli bir şekilde yayımlayarak, bunlara İnternet üzerinden erişilebilmelerini sağlar.

Microsoft Entra uygulama ara sunucusunu yeni kullanıyorsanız ve daha fazla bilgi edinmek istiyorsanız bkz . İç uygulamalara güvenli uzaktan erişim sağlama.

Bu makalede, yönetilen bir etki alanındaki uygulamalara güvenli erişim sağlamak için Microsoft Entra özel ağ bağlayıcısı oluşturma ve yapılandırma adımları gösterilmektedir.

Başlamadan önce

Bu makaleyi tamamlamak için aşağıdaki kaynaklara ve ayrıcalıklara ihtiyacınız vardır:

- Etkin bir Azure aboneliği.

- Azure aboneliğiniz yoksa bir hesap oluşturun.

- Aboneliğinizle ilişkilendirilmiş bir Microsoft Entra kiracısı, şirket içi dizinle veya yalnızca bulut diziniyle eşitlenir.

- Gerekirse bir Microsoft Entra kiracısı oluşturun veya bir Azure aboneliğini hesabınızla ilişkilendirin.

- Microsoft Entra uygulama ara sunucusunu kullanmak için bir Microsoft Entra Id P1 veya P2 lisansı gereklidir.

- Microsoft Entra Kiracınızda etkinleştirilmiş ve yapılandırılmış bir Microsoft Entra Domain Services yönetilen etki alanı.

- Gerekirse, Microsoft Entra Domain Services tarafından yönetilen bir etki alanı oluşturun ve yapılandırın.

Etki alanına katılmış bir Windows VM oluşturma

Trafiği ortamınızda çalışan uygulamalara yönlendirmek için Microsoft Entra özel ağ bağlayıcısı bileşenini yüklersiniz. Bu Microsoft Entra özel ağ bağlayıcısı, yönetilen etki alanına katılmış bir Windows Server sanal makinesine (VM) yüklenmelidir. Bazı uygulamalar için, her birinde bağlayıcının yüklü olduğu birden çok sunucu dağıtabilirsiniz. Bu dağıtım seçeneği size daha fazla kullanılabilirlik sağlar ve daha ağır kimlik doğrulama yüklerini işlemeye yardımcı olur.

Microsoft Entra özel ağ bağlayıcısını çalıştıran VM, yönetilen etki alanınızla aynı veya eşlenmiş bir sanal ağda olmalıdır. Daha sonra Uygulama Ara Sunucusu kullanarak yayımladığınız uygulamaları barındıran VM'ler de aynı Azure sanal ağına dağıtılmalıdır.

Microsoft Entra özel ağ bağlayıcısı için vm oluşturmak için aşağıdaki adımları tamamlayın:

- Özel bir OU oluşturun. Yönetilen etki alanı içindeki kullanıcılara bu özel işletim sistemini yönetme izinlerini devredebilirsiniz. Microsoft Entra uygulama ara sunucusu ve uygulamalarınızı çalıştıran VM'ler, varsayılan Microsoft Entra DC Bilgisayarları OU'sunun değil özel OU'nun bir parçası olmalıdır.

- Hem Microsoft Entra özel ağ bağlayıcısını çalıştıran hem de uygulamalarınızı çalıştıran sanal makineleri yönetilen etki alanına etki alanına ekleyin. Önceki adımda özel OU'da bu bilgisayar hesaplarını oluşturun.

Microsoft Entra özel ağ bağlayıcısını indirin

Microsoft Entra özel ağ bağlayıcısını indirmek için aşağıdaki adımları gerçekleştirin. İndirdiğiniz kurulum dosyası, sonraki bölümde uygulama ara sunucusu VM'nize kopyalanır.

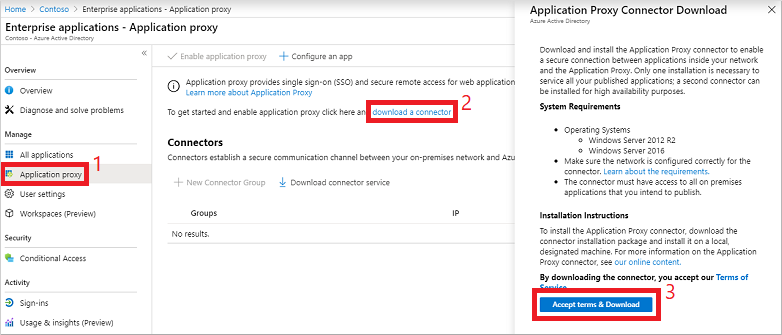

Microsoft Entra yönetim merkezinde Genel Yönetici istrator olarak oturum açın.

Kurumsal uygulamalar'ı arayın ve seçin.

Sol taraftaki menüden Uygulama ara sunucusu'na tıklayın. İlk bağlayıcınızı oluşturmak ve uygulama ara sunucusunu etkinleştirmek için bağlayıcıyı indirmek için bağlantıyı seçin.

İndirme sayfasında lisans koşullarını ve gizlilik sözleşmesini kabul edin, ardından Koşulları kabul et ve İndir'i seçin.

Microsoft Entra özel ağ bağlayıcısını yükleme ve kaydetme

Microsoft Entra özel ağ bağlayıcısı olarak kullanılmaya hazır bir VM ile, şimdi Microsoft Entra yönetim merkezinden indirilen kurulum dosyasını kopyalayıp çalıştırın.

Microsoft Entra özel ağ bağlayıcısı kurulum dosyasını VM'nize kopyalayın.

MicrosoftEntraPrivateNetwork Bağlan orInstaller.exe gibi kurulum dosyasını çalıştırın. Yazılım lisans koşullarını kabul edin.

Yükleme sırasında bağlayıcıyı Microsoft Entra dizininizdeki Uygulama Ara Sunucusu kaydetmeniz istenir.

Microsoft Entra dizininizde genel yöneticinin kimlik bilgilerini sağlayın. Microsoft Entra Global Yönetici istrator kimlik bilgileri portaldaki Azure kimlik bilgilerinizden farklı olabilir

Not

Bağlayıcıyı kaydetmek için kullanılan genel yönetici hesabı, Uygulama Ara Sunucusu hizmetini etkinleştirdiğiniz dizine ait olmalıdır.

Örneğin, Microsoft Entra etki alanı contoso.com ise, genel yönetici bu etki alanında veya başka bir geçerli diğer ad olmalıdır

admin@contoso.com.Bağlayıcıyı yüklediğiniz VM için Internet Explorer Artırılmış Güvenlik Yapılandırması açıksa kayıt ekranı engellenebilir. Erişime izin vermek için hata iletisindeki yönergeleri izleyin veya yükleme işlemi sırasında Internet Explorer Artırılmış Güvenlik'i kapatın.

Bağlayıcı kaydı başarısız olursa bkz. Uygulama Ara Sunucusu sorunlarını giderme.

Kurulumun sonunda, giden ara sunucusu olan ortamlar için bir not gösterilir. Microsoft Entra özel ağ bağlayıcısını giden ara sunucu üzerinden çalışacak şekilde yapılandırmak için, sağlanan betiği ( gibi

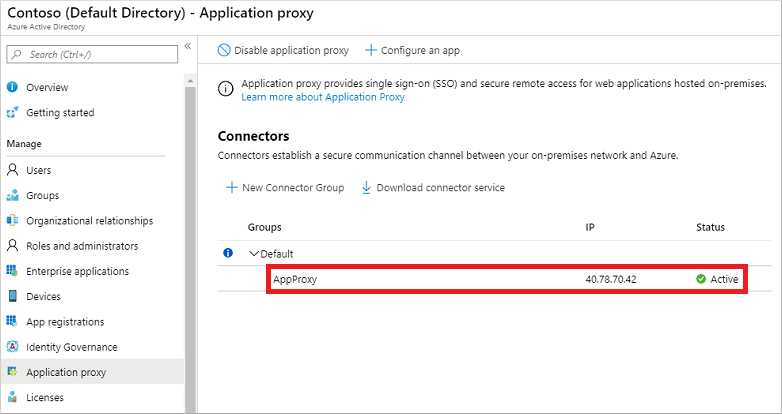

C:\Program Files\Microsoft Entra private network connector\ConfigureOutBoundProxy.ps1) çalıştırın.Microsoft Entra yönetim merkezindeki Uygulama ara sunucusu sayfasında, yeni bağlayıcı aşağıdaki örnekte gösterildiği gibi Etkin durumuyla listelenir:

Not

Microsoft Entra uygulama ara sunucusu aracılığıyla kimlik doğrulaması yapılan uygulamalar için yüksek kullanılabilirlik sağlamak için bağlayıcıları birden çok VM'ye yükleyebilirsiniz. Bağlayıcıyı yönetilen etki alanına katılmış diğer sunuculara yüklemek için önceki bölümde listelenen adımları yineleyin.

Kaynak tabanlı Kerberos kısıtlanmış temsilini etkinleştirme

Tümleşik Windows kimlik doğrulaması (IWA) kullanarak uygulamalarınızda çoklu oturum açma özelliğini kullanmak istiyorsanız, Microsoft Entra özel ağ bağlayıcılarına kullanıcıların kimliğine bürünme ve onların adına belirteç gönderip alma izni verin. Bu izinleri vermek için, bağlayıcının yönetilen etki alanındaki kaynaklara erişmesi için Kerberos kısıtlanmış temsilini (KCD) yapılandırabilirsiniz. Yönetilen bir etki alanında etki alanı yöneticisi ayrıcalıklarınız olmadığından, yönetilen bir etki alanında geleneksel hesap düzeyi KCD yapılandırılamaz. Bunun yerine kaynak tabanlı KCD kullanın.

Daha fazla bilgi için bkz . Microsoft Entra Domain Services'da Kerberos kısıtlanmış temsilini (KCD) yapılandırma.

Not

Aşağıdaki PowerShell cmdlet'lerini çalıştırmak için Microsoft Entra kiracınızdaki Microsoft Entra DC yöneticiler grubunun üyesi olan bir kullanıcı hesabında oturum açmanız gerekir.

Özel ağ bağlayıcısı VM'nizin ve uygulama VM'lerinizin bilgisayar hesapları, kaynak tabanlı KCD yapılandırma izinlerinizin olduğu özel bir OU'da olmalıdır. Yerleşik Microsoft Entra DC Bilgisayarları kapsayıcısında bir bilgisayar hesabı için kaynak tabanlı KCD yapılandıramazsınız.

Microsoft Entra özel ağ bağlayıcısının yüklü olduğu bilgisayarın ayarlarını almak için Get-ADComputer kullanın. Etki alanına katılmış yönetim VM'nizden ve Microsoft Entra DC yöneticiler grubunun üyesi olan kullanıcı hesabı olarak oturum açtıysa aşağıdaki cmdlet'leri çalıştırın.

Aşağıdaki örnek, appproxy.aaddscontoso.com adlı bilgisayar hesabı hakkında bilgi alır. Önceki adımlarda yapılandırılan Microsoft Entra uygulama ara sunucusu VM'si için kendi bilgisayar adınızı belirtin.

$ImpersonatingAccount = Get-ADComputer -Identity appproxy.aaddscontoso.com

Microsoft Entra uygulama ara sunucusunun arkasındaki uygulamaları çalıştıran her uygulama sunucusu için, kaynak tabanlı KCD'yi yapılandırmak için Set-ADComputer PowerShell cmdlet'ini kullanın. Aşağıdaki örnekte, Microsoft Entra özel ağ bağlayıcısına appserver.aaddscontoso.com bilgisayarı kullanma izinleri verilmiştir:

Set-ADComputer appserver.aaddscontoso.com -PrincipalsAllowedToDelegateToAccount $ImpersonatingAccount

Birden çok Microsoft Entra özel ağ bağlayıcısı dağıtıyorsanız, her bağlayıcı örneği için kaynak tabanlı KCD yapılandırmanız gerekir.

Sonraki adımlar

Etki Alanı Hizmetleri ile tümleştirilmiş Microsoft Entra uygulama proxy'si ile kullanıcıların erişmesi için uygulamalar yayımlayın. Daha fazla bilgi için bkz . Microsoft Entra uygulama ara sunucusunu kullanarak uygulama yayımlama.