Microsoft Entra Domain Services yönetilen etki alanlarında parola ve hesap kilitleme ilkeleri

Microsoft Entra Etki Alanı Hizmetleri'nde kullanıcı güvenliğini yönetmek için, hesap kilitleme ayarlarını veya en düşük parola uzunluğu ve karmaşıklığını denetleen ayrıntılı parola ilkeleri tanımlayabilirsiniz. Varsayılan ayrıntılı parola ilkesi oluşturulur ve Etki Alanı Hizmetleri tarafından yönetilen etki alanındaki tüm kullanıcılara uygulanır. Ayrıntılı denetim sağlamak ve belirli iş veya uyumluluk gereksinimlerini karşılamak için ek ilkeler oluşturulabilir ve belirli kullanıcılara veya gruplara uygulanabilir.

Bu makalede, Active Directory Yönetici Istrative Center kullanarak Etki Alanı Hizmetleri'nde ayrıntılı bir parola ilkesi oluşturma ve yapılandırma gösterilmektedir.

Dekont

Parola ilkeleri yalnızca Resource Manager dağıtım modeli kullanılarak oluşturulan yönetilen etki alanları için kullanılabilir.

Başlamadan önce

Bu makaleyi tamamlamak için aşağıdaki kaynaklara ve ayrıcalıklara ihtiyacınız vardır:

- Etkin bir Azure aboneliği.

- Azure aboneliğiniz yoksa bir hesap oluşturun.

- Aboneliğinizle ilişkilendirilmiş bir Microsoft Entra kiracısı, şirket içi dizinle veya yalnızca bulut diziniyle eşitlenir.

- Gerekirse bir Microsoft Entra kiracısı oluşturun veya bir Azure aboneliğini hesabınızla ilişkilendirin.

- Microsoft Entra Kiracınızda etkinleştirilmiş ve yapılandırılmış bir Microsoft Entra Domain Services yönetilen etki alanı.

- Gerekirse, Microsoft Entra Domain Services yönetilen etki alanı oluşturmak ve yapılandırmak için öğreticiyi tamamlayın.

- Yönetilen etki alanı Resource Manager dağıtım modeli kullanılarak oluşturulmuş olmalıdır.

- Yönetilen etki alanına katılmış bir Windows Server yönetim VM'si.

- Gerekirse, yönetim VM'sini oluşturmak için öğreticiyi tamamlayın.

- Microsoft Entra kiracınızdaki Microsoft Entra DC yöneticiler grubunun üyesi olan bir kullanıcı hesabı.

Varsayılan parola ilkesi ayarları

Ayrıntılı parola ilkeleri (FGPP' ler), etki alanındaki farklı kullanıcılara parola ve hesap kilitleme ilkeleri için belirli kısıtlamalar uygulamanıza olanak sağlar. Örneğin, ayrıcalıklı hesapların güvenliğini sağlamak için, normal ayrıcalıklı olmayan hesaplara göre daha katı hesap kilitleme ayarları uygulayabilirsiniz. Yönetilen bir etki alanında birden çok FGP oluşturabilir ve bunları kullanıcılara uygulamak için öncelik sırasını belirtebilirsiniz.

Parola ilkeleri ve Active Directory Yönetici istrasyon Merkezi'ni kullanma hakkında daha fazla bilgi için aşağıdaki makalelere bakın:

- Ayrıntılı parola ilkeleri hakkında bilgi edinin

- AD Yönetici istration Center kullanarak ayrıntılı parola ilkeleri yapılandırma

İlkeler yönetilen bir etki alanındaki grup ilişkilendirmesi aracılığıyla dağıtılır ve yaptığınız tüm değişiklikler bir sonraki kullanıcı oturum açma işleminde uygulanır. İlkenin değiştirilmesi, zaten kilitli olan bir kullanıcı hesabının kilidini açmaz.

Parola ilkeleri, uygulandıkları kullanıcı hesabının nasıl oluşturulduğuna bağlı olarak biraz farklı davranır. Etki Alanı Hizmetleri'nde kullanıcı hesabı oluşturmanın iki yolu vardır:

- Kullanıcı hesabı, Microsoft Entra Id'den 'de eşitlenebilir. Buna doğrudan Azure'da oluşturulan yalnızca bulut kullanıcı hesapları ve Microsoft Entra Bağlan kullanılarak şirket içi AD DS ortamından eşitlenen karma kullanıcı hesapları dahildir.

- Etki Alanı Hizmetleri'ndeki kullanıcı hesaplarının çoğu, Microsoft Entra Id'den eşitleme işlemi aracılığıyla oluşturulur.

- Kullanıcı hesabı yönetilen bir etki alanında el ile oluşturulabilir ve Microsoft Entra Kimliği'nde mevcut değildir.

Tüm kullanıcılar, nasıl oluşturulduklarından bağımsız olarak, Etki Alanı Hizmetleri'nde varsayılan parola ilkesi tarafından aşağıdaki hesap kilitleme ilkelerine sahiptir:

- Hesap kilitleme süresi: 30

- İzin verilen başarısız oturum açma girişimi sayısı: 5

- Başarısız oturum açma denemelerini sıfırlama sayısı: 2 dakika

- Maksimum parola yaşı (yaşam süresi): 90 gün

Bu varsayılan ayarlarla, 2 dakika içinde beş geçersiz parola kullanılırsa kullanıcı hesapları 30 dakika boyunca kilitlenir. Hesapların kilidi 30 dakika sonra otomatik olarak açılır.

Hesap kilitlemeleri yalnızca yönetilen etki alanında gerçekleşir. Kullanıcı hesapları yalnızca Etki Alanı Hizmetleri'nde kilitlenir ve yalnızca yönetilen etki alanında başarısız oturum açma girişimleri nedeniyle kilitlenir. Microsoft Entra Kimliği'nden veya şirket içinden eşitlenen kullanıcı hesapları, kaynak dizinlerinde değil, yalnızca Etki Alanı Hizmetleri'nde kilitlenmez.

Parola yaşı üst sınırını 90 günden uzun belirten bir Microsoft Entra parola ilkeniz varsa, bu parola yaşı Etki Alanı Hizmetleri'ndeki varsayılan ilkeye uygulanır. Etki Alanı Hizmetleri'nde farklı bir maksimum parola yaşı tanımlamak için özel bir parola ilkesi yapılandırabilirsiniz. Etki Alanı Hizmetleri parola ilkesinde, Microsoft Entra Id veya şirket içi AD DS ortamından daha kısa bir maksimum parola yaşı yapılandırılmışsa dikkatli olun. Bu senaryoda, Kullanıcının parolasının Süresi, Microsoft Entra Kimliği'nde veya şirket içi AD DS ortamında değiştirilmesi istenmeden önce Etki Alanı Hizmetleri'nde dolabilir.

Yönetilen bir etki alanında el ile oluşturulan kullanıcı hesapları için, varsayılan ilkeden aşağıdaki ek parola ayarları da uygulanır. Bu ayarlar Microsoft Entra Id'den eşitlenen kullanıcı hesapları için geçerli değildir çünkü kullanıcı parolasını doğrudan Etki Alanı Hizmetleri'nde güncelleştiremez.

- En düşük parola uzunluğu (karakter): 7

- Parolalar karmaşıklık gereksinimlerini karşılamalıdır

Varsayılan parola ilkesinde hesap kilitleme veya parola ayarlarını değiştiremezsiniz. Bunun yerine, AAD DC Yönetici istrators grubunun üyeleri, bir sonraki bölümde gösterildiği gibi özel parola ilkeleri oluşturabilir ve bunu varsayılan yerleşik ilkeyi geçersiz kılmak (öncelikli olmak) için yapılandırabilir.

Özel parola ilkesi oluşturma

Azure'da uygulama derleyip çalıştırırken özel bir parola ilkesi yapılandırmak isteyebilirsiniz. Örneğin, farklı hesap kilitleme ilkesi ayarları ayarlamak için bir ilke oluşturabilirsiniz.

Özel parola ilkeleri yönetilen bir etki alanındaki gruplara uygulanır. Bu yapılandırma, varsayılan ilkeyi etkili bir şekilde geçersiz kılar.

Özel parola ilkesi oluşturmak için, etki alanına katılmış bir VM'den Active Directory Yönetici istrative Araçları'nı kullanırsınız. Active Directory Yönetici istrative Center, OU'lar da dahil olmak üzere yönetilen bir etki alanındaki kaynakları görüntülemenize, düzenlemenize ve oluşturmanıza olanak tanır.

Dekont

Yönetilen bir etki alanında özel parola ilkesi oluşturmak için, AAD DC Yönetici istrators grubunun üyesi olan bir kullanıcı hesabında oturum açmanız gerekir.

Başlangıç ekranından Yönetici Istrative Tools'ı seçin. Yönetim VM'si oluşturma öğreticisinde yüklü olan kullanılabilir yönetim araçlarının listesi gösterilir.

OU'ları oluşturmak ve yönetmek için yönetim araçları listesinden Active Directory Yönetici istrative Center'ı seçin.

Sol bölmede, aaddscontoso.com gibi yönetilen etki alanınızı seçin.

Sistem kapsayıcısını ve ardından Parola Ayarlar Kapsayıcısını açın.

Yönetilen etki alanı için yerleşik bir parola ilkesi gösterilir. Bu yerleşik ilkeyi değiştiremezsiniz. Bunun yerine, varsayılan ilkeyi geçersiz kılmak için özel bir parola ilkesi oluşturun.

Sağdaki Görevler panelinde Yeni > Parola Ayarlar'ni seçin.

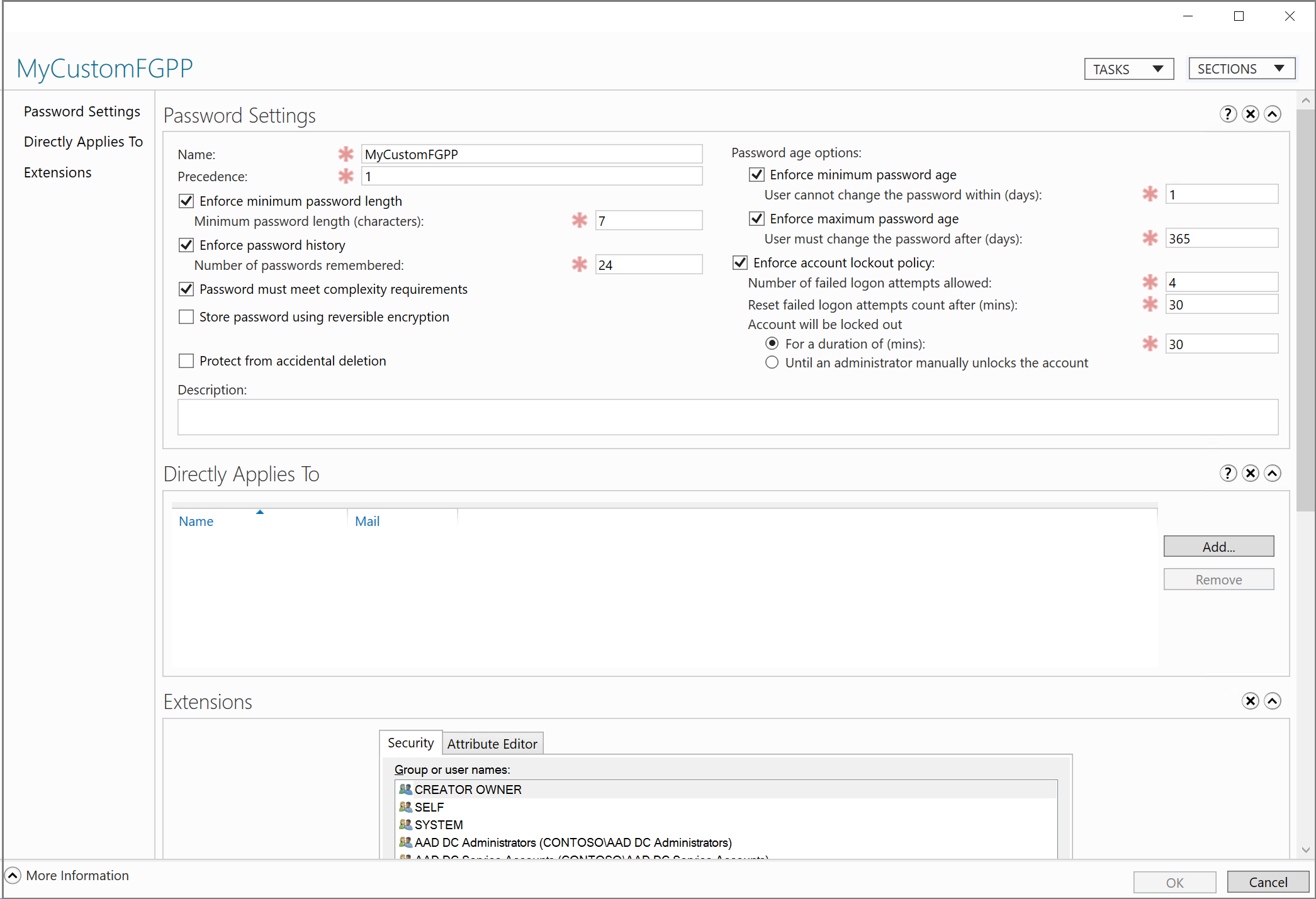

Parola Ayarlar Oluştur iletişim kutusunda, ilke için MyCustomFGPP gibi bir ad girin.

Birden çok parola ilkesi mevcut olduğunda, en yüksek önceliğe veya önceliğe sahip ilke kullanıcıya uygulanır. Sayı ne kadar düşükse öncelik de o kadar yüksektir. Varsayılan parola ilkesi 200 önceliğine sahiptir.

1 gibi varsayılanı geçersiz kılmak için özel parola ilkenizin önceliğini ayarlayın.

Diğer parola ilkesi ayarlarını istediğiniz gibi düzenleyin. Hesap kilitleme ayarları tüm kullanıcılar için geçerlidir, ancak yalnızca yönetilen etki alanında etkin olur ve Microsoft Entra'nın kendisinde geçerli olmaz.

Yanlışlıkla silinmeye karşı koru seçeneğinin işaretini kaldırın. Bu seçenek belirlenirse, FGPP'yi kaydedemezsiniz.

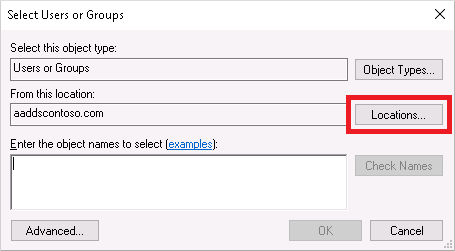

Doğrudan Uygulandığı yer bölümünde Ekle düğmesini seçin. Kullanıcıları veya Grupları Seç iletişim kutusunda Konumlar düğmesini seçin.

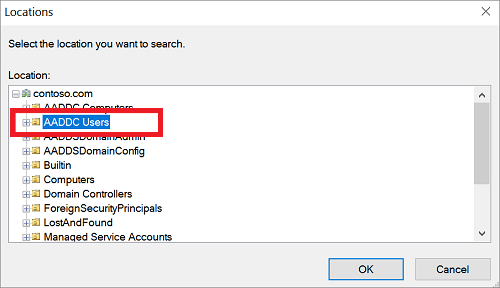

Konumlar iletişim kutusunda aaddscontoso.com gibi etki alanı adını genişletin ve AADDC Kullanıcıları gibi bir OU seçin. Uygulamak istediğiniz bir kullanıcı grubunu içeren özel bir OU'nuz varsa o OU'ya tıklayın.

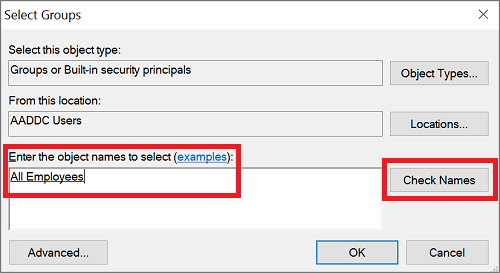

İlkeyi uygulamak istediğiniz kullanıcı veya grubun adını yazın. Hesabı doğrulamak için Adları Denetle'yi seçin.

Özel parola ilkenizi kaydetmek için Tamam'a tıklayın.

Sonraki adımlar

Parola ilkeleri ve Active Directory Yönetici istrasyon Merkezi'ni kullanma hakkında daha fazla bilgi için aşağıdaki makalelere bakın: