Öğretici: Microsoft Entra Domain Services yönetilen etki alanı için sanal ağı yapılandırma

Kullanıcılara ve uygulamalara bağlantı sağlamak için Microsoft Entra Domain Services yönetilen etki alanı bir Azure sanal ağ alt ağına dağıtılır. Bu sanal ağ alt ağı yalnızca Azure platformu tarafından sağlanan yönetilen etki alanı kaynakları için kullanılmalıdır.

Kendi VM'lerinizi ve uygulamalarınızı oluşturduğunuzda, bunların aynı sanal ağ alt ağına dağıtılmaması gerekir. Bunun yerine, uygulamalarınızı oluşturup ayrı bir sanal ağ alt ağına veya Domain Services sanal ağıyla eşlenmiş ayrı bir sanal ağa dağıtmanız gerekir.

Bu öğreticide, ayrılmış bir sanal ağ alt ağı oluşturma ve yapılandırma veya farklı bir ağı Etki Alanı Hizmetleri tarafından yönetilen etki alanının sanal ağıyla eşleme gösterilmektedir.

Bu öğreticide aşağıdakilerin nasıl yapılacağını öğreneceksiniz:

- Etki alanına katılmış kaynakların Etki Alanı Hizmetlerine sanal ağ bağlantı seçeneklerini anlama

- Etki Alanı Hizmetleri sanal ağında bir IP adresi aralığı ve ek alt ağ oluşturma

- Etki Alanı Hizmetleri'nden ayrı bir ağ ile sanal ağ eşlemesini yapılandırma

Azure aboneliğiniz yoksa başlamadan önce bir hesap oluşturun.

Önkoşullar

Bu öğreticiyi tamamlamak için aşağıdaki kaynaklara ve ayrıcalıklara ihtiyacınız vardır:

- Etkin bir Azure aboneliği.

- Azure aboneliğiniz yoksa bir hesap oluşturun.

- Aboneliğinizle ilişkilendirilmiş bir Microsoft Entra kiracısı, şirket içi dizinle veya yalnızca bulut diziniyle eşitlenir.

- Gerekirse bir Microsoft Entra kiracısı oluşturun veya bir Azure aboneliğini hesabınızla ilişkilendirin.

- Etki Alanı Hizmetlerini etkinleştirmek için kiracınızda Uygulama Yönetici istrator ve Gruplar Yönetici istrator Microsoft Entra rollerine ihtiyacınız vardır.

- Gerekli Etki Alanı Hizmetleri kaynaklarını oluşturmak için Etki Alanı Hizmetleri Katkıda Bulunanı Azure rolüne ihtiyacınız vardır.

- Microsoft Entra Kiracınızda etkinleştirilmiş ve yapılandırılmış bir Microsoft Entra Domain Services yönetilen etki alanı.

- Gerekirse, ilk öğretici microsoft Entra Domain Services tarafından yönetilen bir etki alanı oluşturur ve yapılandırılır.

Microsoft Entra yönetim merkezinde oturum açın

Bu öğreticide, Microsoft Entra yönetim merkezini kullanarak yönetilen etki alanını oluşturup yapılandıracaksınız. Başlamak için önce Microsoft Entra yönetim merkezinde oturum açın.

Uygulama iş yükü bağlantı seçenekleri

Önceki öğreticide, sanal ağ için bazı varsayılan yapılandırma seçeneklerini kullanan bir yönetilen etki alanı oluşturuldu. Bu varsayılan seçenekler bir Azure sanal ağı ve sanal ağ alt ağı oluşturdu. Yönetilen etki alanı hizmetlerini sağlayan Etki Alanı Hizmetleri etki alanı denetleyicileri bu sanal ağ alt ağına bağlanır.

Yönetilen etki alanını kullanması gereken VM'leri oluşturduğunuzda ve çalıştırdığınızda ağ bağlantısının sağlanması gerekir. Bu ağ bağlantısı aşağıdaki yollardan biriyle sağlanabilir:

- Yönetilen etki alanının sanal ağında ek bir sanal ağ alt ağı oluşturun. Bu ek alt ağ, VM'lerinizi oluşturup bağladığınız yerdir.

- VM'ler aynı sanal ağın parçası olduğundan, ad çözümlemesini otomatik olarak gerçekleştirebilir ve Etki Alanı Hizmetleri etki alanı denetleyicileriyle iletişim kurabilir.

- Yönetilen etki alanının sanal ağından bir veya daha fazla ayrı sanal ağa Azure sanal ağ eşlemesini yapılandırın. Bu ayrı sanal ağlar, VM'lerinizi oluşturup bağladığınız yerdir.

- Sanal ağ eşlemesini yapılandırırken, ETKI Alanı Hizmetleri etki alanı denetleyicilerine geri ad çözümlemesini kullanmak için DNS ayarlarını da yapılandırmanız gerekir.

Genellikle bu ağ bağlantısı seçeneklerinden yalnızca birini kullanırsınız. Bu seçenek genellikle Azure kaynaklarınızı nasıl yönetmek istediğinize göre belirlenir.

- Etki Alanı Hizmetleri ve bağlı VM'leri tek bir kaynak grubu olarak yönetmek istiyorsanız, VM'ler için ek bir sanal ağ alt ağı oluşturabilirsiniz.

- Etki Alanı Hizmetleri'nin yönetimini ve ardından bağlı VM'leri ayırmak istiyorsanız, sanal ağ eşlemesini kullanabilirsiniz.

- Ayrıca, Azure ortamınızda mevcut bir sanal ağa bağlı olan mevcut VM'lere bağlantı sağlamak için sanal ağ eşlemesini kullanmayı da seçebilirsiniz.

Bu öğreticide, yalnızca bu sanal ağ bağlantı seçeneklerini yapılandırmanız yeterlidir.

Sanal ağı planlama ve yapılandırma hakkında daha fazla bilgi için bkz . Microsoft Entra Domain Services için ağ konusunda dikkat edilmesi gerekenler.

Sanal ağ alt ağı oluşturma

Varsayılan olarak, yönetilen etki alanıyla oluşturulan Azure sanal ağı tek bir sanal ağ alt ağı içerir. Bu sanal ağ alt ağı yalnızca Azure platformu tarafından yönetilen etki alanı hizmetleri sağlamak için kullanılmalıdır. Bu Azure sanal ağında kendi VM'lerinizi oluşturmak ve kullanmak için ek bir alt ağ oluşturun.

VM'ler ve uygulama iş yükleri için bir sanal ağ alt ağı oluşturmak için aşağıdaki adımları tamamlayın:

Microsoft Entra yönetim merkezinde, myResourceGroup gibi yönetilen etki alanınızın kaynak grubunu seçin. Kaynak listesinden aadds-vnet gibi varsayılan sanal ağı seçin.

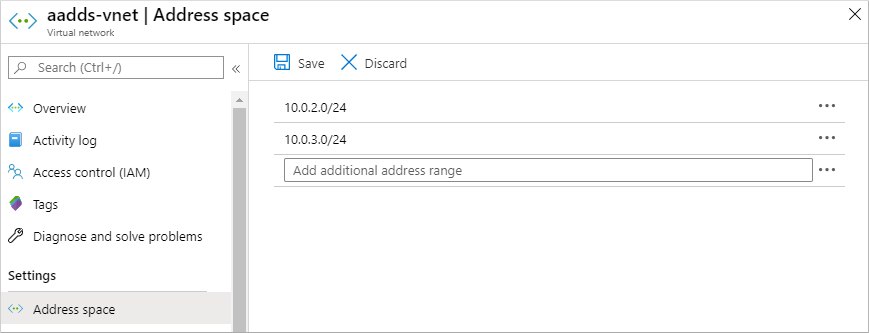

Sanal ağ penceresinin sol tarafındaki menüde Adres alanı'nı seçin. Sanal ağ, varsayılan alt ağ tarafından kullanılan 10.0.2.0/24 tek adres alanıyla oluşturulur.

Sanal ağa ek bir IP adresi aralığı ekleyin. Bu adres aralığının boyutu ve kullanılacak gerçek IP adresi aralığı, zaten dağıtılmış olan diğer ağ kaynaklarına bağlıdır. IP adresi aralığı, Azure veya şirket içi ortamınızdaki mevcut adres aralıklarıyla çakışmamalıdır. IP adresi aralığını alt ağa dağıtmayı beklediğiniz VM sayısı kadar büyük boyutlandırdığınızdan emin olun.

Aşağıdaki örnekte, 10.0.3.0/24 ek bir IP adresi aralığı eklenmiştir. Hazır olduğunuzda Kaydet'i seçin.

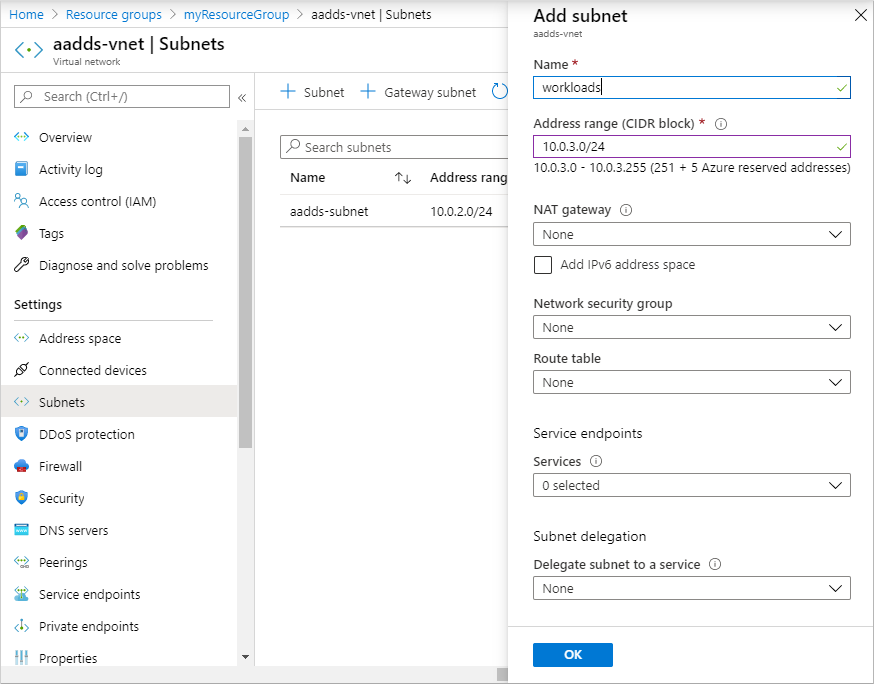

Ardından, sanal ağ penceresinin sol tarafındaki menüde Alt ağlar'ı ve ardından + Alt Ağ'ı seçerek bir alt ağ ekleyin.

Alt ağ için iş yükleri gibi bir ad girin. Gerekirse, önceki adımlarda sanal ağ için yapılandırılmış IP adresi aralığının bir alt kümesini kullanmak istiyorsanız Adres aralığını güncelleştirin. Şimdilik ağ güvenlik grubu, yönlendirme tablosu, hizmet uç noktaları gibi seçenekler için varsayılan değerleri bırakın.

Aşağıdaki örnekte, 10.0.3.0/24 IP adresi aralığını kullanan iş yükleri adlı bir alt ağ oluşturulur:

Hazır olduğunuzda Tamam'ı seçin. Sanal ağ alt ağını oluşturmak birkaç dakika sürer.

Yönetilen etki alanını kullanması gereken bir VM oluşturduğunuzda, bu sanal ağ alt ağını seçtiğinizden emin olun. Varsayılan aadds-subnet içinde VM oluşturmayın. Farklı bir sanal ağ seçerseniz, sanal ağ eşlemesini yapılandırmadığınız sürece yönetilen etki alanına ulaşmak için ağ bağlantısı ve DNS çözümlemesi yoktur.

Sanal ağ eşlemesini yapılandırma

VM'ler için mevcut bir Azure sanal ağınız olabilir veya yönetilen etki alanı sanal ağınızı ayrı tutmak isteyebilirsiniz. Yönetilen etki alanını kullanmak için, diğer sanal ağlardaki VM'lerin Etki Alanı Hizmetleri etki alanı denetleyicileriyle iletişim kurmak için bir yol olması gerekir. Bu bağlantı, Azure sanal ağ eşlemesi kullanılarak sağlanabilir.

Azure sanal ağ eşlemesi ile, sanal özel ağ (VPN) cihazına gerek kalmadan iki sanal ağ birbirine bağlanır. Ağ eşlemesi, sanal ağları hızla bağlamanıza ve Azure ortamınızda trafik akışları tanımlamanıza olanak tanır.

Eşleme hakkında daha fazla bilgi için bkz . Azure sanal ağ eşlemeye genel bakış.

Bir sanal ağı yönetilen etki alanı sanal ağına eşlemek için aşağıdaki adımları tamamlayın:

Yönetilen etki alanınız için oluşturulan aadds-vnet adlı varsayılan sanal ağı seçin.

Sanal ağ penceresinin sol tarafındaki menüde Eşlemeler'i seçin.

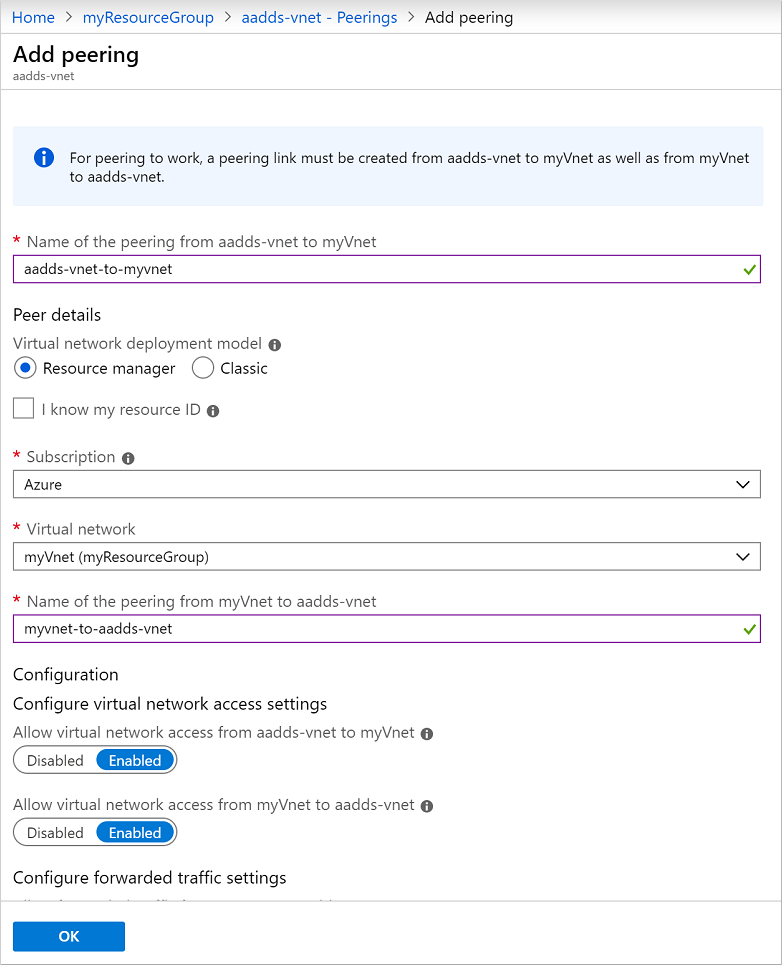

Eşleme oluşturmak için + Ekle'yi seçin. Aşağıdaki örnekte varsayılan aadds-vnet, myVnet adlı bir sanal ağ ile eşlenmiştir. Aşağıdaki ayarları kendi değerlerinizle yapılandırın:

- aadds-vnet'ten uzak sanal ağa eşlemenin adı: aadds-vnet-to-myvnet gibi iki ağın açıklayıcı tanımlayıcısı

- Sanal ağ dağıtım türü: Resource Manager

- Abonelik: Azure gibi eşlemek istediğiniz sanal ağın aboneliği

- Sanal ağ: MyVnet gibi eşlemek istediğiniz sanal ağ

- myVnet'ten aadds-vnet'e eşlemenin adı: myvnet-to-aadds-vnet gibi iki ağın açıklayıcı tanımlayıcısı

Ortamınız için belirli gereksinimleriniz olmadığı sürece sanal ağ erişimi veya iletilen trafik için diğer varsayılan değerleri bırakın, ardından Tamam'ı seçin.

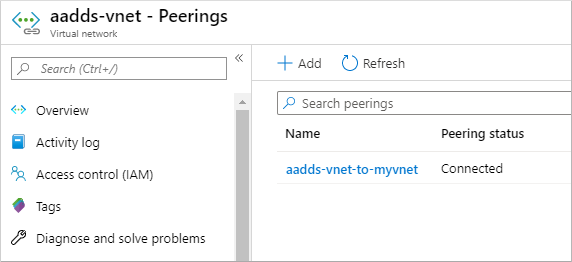

Eşlemenin hem Etki Alanı Hizmetleri sanal ağında hem de seçtiğiniz sanal ağda oluşturulması birkaç dakika sürer. Hazır olduğunda, eşleme durumuaşağıdaki örnekte gösterildiği gibi Bağlan bildirilir:

Eşlenen sanal ağdaki VM'ler yönetilen etki alanını kullanabilmeden önce DNS sunucularını doğru ad çözümlemesine izin verecek şekilde yapılandırın.

Eşlenmiş sanal ağda DNS sunucularını yapılandırma

Eşlenen sanal ağdaki VM'lerin ve uygulamaların yönetilen etki alanıyla başarıyla iletişim kurabilmesi için DNS ayarlarının güncelleştirilmiş olması gerekir. Etki Alanı Hizmetleri etki alanı denetleyicilerinin IP adresleri, eşlenen sanal ağda DNS sunucuları olarak yapılandırılmalıdır. Etki alanı denetleyicilerini eşlenmiş sanal ağ için DNS sunucuları olarak yapılandırmanın iki yolu vardır:

- Azure sanal ağ DNS sunucularını Etki Alanı Hizmetleri etki alanı denetleyicilerini kullanacak şekilde yapılandırın.

- Sorguları yönetilen etki alanına yönlendirmek için koşullu DNS iletmeyi kullanmak için eşlenmiş sanal ağda kullanılmakta olan mevcut DNS sunucusunu yapılandırın. Bu adımlar, kullanımda olan mevcut DNS sunucusuna bağlı olarak değişir.

Bu öğreticide, Azure sanal ağ DNS sunucularını tüm sorguları Etki Alanı Hizmetleri etki alanı denetleyicilerine yönlendirecek şekilde yapılandıralım.

Microsoft Entra yönetim merkezinde, myResourceGroup gibi eşlenen sanal ağın kaynak grubunu seçin. Kaynak listesinden myVnet gibi eşlenmiş sanal ağı seçin.

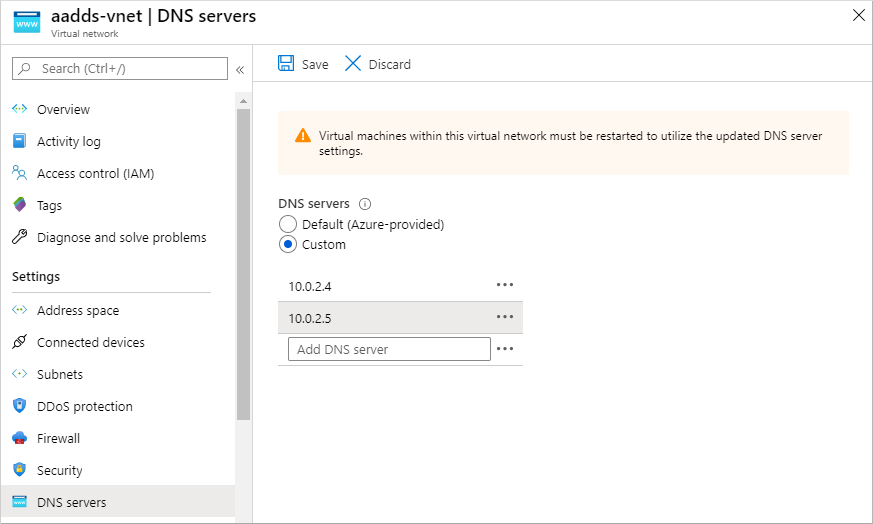

Sanal ağ penceresinin sol tarafındaki menüde DNS sunucuları'nı seçin.

Varsayılan olarak, bir sanal ağ Azure tarafından sağlanan yerleşik DNS sunucularını kullanır. Özel DNS sunucularını kullanmayı seçin. Genellikle 10.0.2.4 ve 10.0.2.5 olan Etki Alanı Hizmetleri etki alanı denetleyicilerinin IP adreslerini girin. Portalda yönetilen etki alanınızın Genel Bakış penceresinde bu IP adreslerini onaylayın.

Hazır olduğunuzda Kaydet'i seçin. Sanal ağın DNS sunucularını güncelleştirmek birkaç dakika sürer.

Güncelleştirilmiş DNS ayarlarını VM'lere uygulamak için eşlenen sanal ağa bağlı VM'leri yeniden başlatın.

Yönetilen etki alanını kullanması gereken bir VM oluşturduğunuzda bu eşlenmiş sanal ağı seçtiğinizden emin olun. Farklı bir sanal ağ seçerseniz yönetilen etki alanına ulaşmak için ağ bağlantısı ve DNS çözümlemesi yoktur.

Sonraki adımlar

Bu öğreticide, şunların nasıl yapıldığını öğrendiniz:

- Etki alanına katılmış kaynakların Etki Alanı Hizmetlerine sanal ağ bağlantı seçeneklerini anlama

- Etki Alanı Hizmetleri sanal ağında bir IP adresi aralığı ve ek alt ağ oluşturma

- Etki Alanı Hizmetleri'nden ayrı bir ağ ile sanal ağ eşlemesini yapılandırma

Bu yönetilen etki alanını çalışır durumda görmek için bir sanal makine oluşturun ve etki alanına ekleyin.