Azure Multi-Factor Authentication Sunucusunu AD FS 2.0 ile çalışacak şekilde yapılandırma

Bu makale, Microsoft Entra Id ile birleştirilmiş olan ve şirket içinde veya bulutta bulunan kaynakların güvenliğini sağlamak isteyen kuruluşlara yöneliktir. Kaynaklarınızı, Azure Multi-Factor Authentication Sunucusu’nu kullanarak ve değeri yüksek uç noktalarda iki aşamalı doğrulamanın tetiklenmesi için AD FS ile çalışacak şekilde yapılandırarak koruyun.

Bu belge AD FS 2.0 ile Multi-Factor Authentication Sunucusu kullanmayı ele alır. AD FS hakkında bilgi için bkz . Windows Server ile Azure Multi-Factor Authentication Sunucusu kullanarak bulut ve şirket içi kaynakların güvenliğini sağlama.

Önemli

Eylül 2022'de Microsoft, Azure Multi-Factor Authentication Sunucusu'nun kullanımdan kaldırlanacağını duyurdu. 30 Eylül 2024'ün başından itibaren, Azure Multi-Factor Authentication Sunucusu dağıtımları artık çok faktörlü kimlik doğrulama isteklerine hizmet vermeyecektir ve bu da kuruluşunuzda kimlik doğrulamalarının başarısız olmasına neden olabilir. Kesintisiz kimlik doğrulama hizmetlerini sağlamak ve desteklenen bir durumda kalmak için kuruluşlar, en son Azure Multi-Factor Authentication Sunucusu güncelleştirmesinde yer alan en son Geçiş Yardımcı Programını kullanarak kullanıcılarının kimlik doğrulama verilerini bulut tabanlı Microsoft Entra çok faktörlü kimlik doğrulama hizmetine geçirmelidir. Daha fazla bilgi için bkz . Azure Multi-Factor Authentication Sunucusu Geçişi.

Bulut tabanlı MFA'yı kullanmaya başlamak için bkz . Öğretici: Azure çok faktörlü kimlik doğrulaması ile kullanıcı oturum açma olaylarının güvenliğini sağlama.

Bulut tabanlı MFA kullanıyorsanız bkz . Azure çok faktörlü kimlik doğrulaması ve AD FS ile bulut kaynaklarının güvenliğini sağlama.

MFA Sunucusunu 1 Temmuz 2019'a kadar etkinleştiren mevcut müşteriler en son sürümü, gelecekteki güncelleştirmeleri indirebilir ve her zamanki gibi etkinleştirme kimlik bilgileri oluşturabilir.

AD FS 2.0’ı bir ara sunucu ile güvenli hale getirme

Ara sunucu ile AD FS 2.0’ı güvenli hale getirmek için ADFS ara sunucusuna Azure Multi-Factor Authentication Sunucusu’nu yükleyin.

IIS kimlik doğrulamasını yapılandırma

Azure Multi-Factor Authentication Sunucusu’nun soldaki menüsünde IIS Kimlik Doğrulaması simgesine tıklayın.

Form Tabanlı sekmesine tıklayın.

Ekle'yi tıklatın.

Kullanıcı adı, parola ve etki alanı değişkenlerini otomatik olarak algılamak için, Form Tabanlı Web Sitesini Otomatik Yapılandır iletişim kutusuna oturum açma URL'sini (gibi

https://sso.contoso.com/adfs/ls) girin ve Tamam'a tıklayın.Tüm kullanıcılar Sunucu'ya aktarılmışsa veya aktarılacaksa ve iki aşamalı doğrulamaya tabi olacaksa Azure çok faktörlü kimlik doğrulaması gerektir kullanıcı eşleştirme kutusunu işaretleyin. Sunucuya henüz çok sayıda kullanıcı aktarılmamışsa ve/veya iki aşamalı doğrulamadan muaf tutulacaksa kutuyu işaretsiz bırakın.

Sayfa değişkenleri otomatik olarak algılanamazsa, Form Tabanlı Web Sitesini Otomatik Yapılandır iletişim kutusundaki El ile Belirt... düğmesine tıklayın.

Form Tabanlı Web Sitesi Ekle iletişim kutusunda, URL Gönder alanına AD FS oturum açma sayfasının URL'sini girin (örneğin

https://sso.contoso.com/adfs/ls) ve bir Uygulama adı (isteğe bağlı) girin. Uygulama adı Azure çok faktörlü kimlik doğrulama raporlarında görünür ve SMS veya Mobil Uygulama kimlik doğrulama iletileri içinde görüntülenebilir.İstek biçimini POST veya GET olarak ayarlayın.

Kullanıcı adı değişkeni (ctl00$ContentPlaceHolder1$UsernameTextBox) ve Parola değişkenini (ctl00$ContentPlaceHolder1$PasswordTextBox) girin. Form tabanlı oturum açma sayfanız bir etki alanı metin kutusu görüntülerse, Etki alanı değişkenini de girin. Oturum açma sayfasında girdi kutularının adlarını bulmak için, bir web tarayıcısında oturum açma sayfasına gidin, sayfaya sağ tıklayın ve Kaynağı Görüntüle’yi seçin.

Tüm kullanıcılar Sunucu'ya aktarılmışsa veya aktarılacaksa ve iki aşamalı doğrulamaya tabi olacaksa Azure çok faktörlü kimlik doğrulaması gerektir kullanıcı eşleştirme kutusunu işaretleyin. Sunucuya henüz çok sayıda kullanıcı aktarılmamışsa ve/veya iki aşamalı doğrulamadan muaf tutulacaksa kutuyu işaretsiz bırakın.

Gelişmiş ayarları gözden geçirmek için Gelişmiş... seçeneğine tıklayın. Yapılandırabileceğiniz ayarlar şunlardır:

- Özel bir reddetme sayfa dosyası seçme

- Tanımlama bilgilerini kullanarak web sitesinde başarılı kimlik doğrulamalarını önbelleğe alma

- Birincil kimlik bilgilerini doğrulamanın nasıl gerçekleştirileceğini seçme

AD FS proxy sunucusunun etki alanına katılma olasılığı yüksek olmadığından, kullanıcı içeri aktarma ve ön kimlik doğrulaması için etki alanı denetleyicinize bağlanmak için LDAP kullanabilirsiniz. Gelişmiş Form Tabanlı Web Sitesi iletişim kutusunda Birincil Kimlik Doğrulama sekmesine tıklayın ve LDAP Bağlama için Ön Kimlik Doğrulaması türünü seçin.

Tamamlandığında Form Tabanlı Web Sitesi Ekle iletişim kutusuna dönmek için Tamam’a tıklayın.

Tamam’a tıklayarak iletişim kutusunu kapatın.

URL ve sayfa değişkenleri algılandığında veya girildiğinde, web sitesi verileri Form Tabanlı panelde görüntülenir.

Yerel Modül sekmesine tıklayın ve SUNUCUYU, AD FS ara sunucusunun altında çalıştığı web sitesini ("Varsayılan Web Sitesi" gibi) veya IIS eklentisini istenen düzeyde etkinleştirmek için AD FS proxy uygulamasını ("adfs" altında "ls" gibi) seçin.

Ekranın üst kısmındaki IIS kimlik doğrulamasını etkinleştir kutusuna tıklayın.

IIS kimlik doğrulaması şimdi etkinleştirildi.

Dizin tümleştirmesini yapılandırma

IIS kimlik doğrulamasını etkinleştirdiniz, ancak LDAP aracılığıyla Active Directory’de (AD) ön kimlik doğrulama yapabilmek için etki alanı denetleyicisi için LDAP bağlantısı yapılandırmanız gerekir.

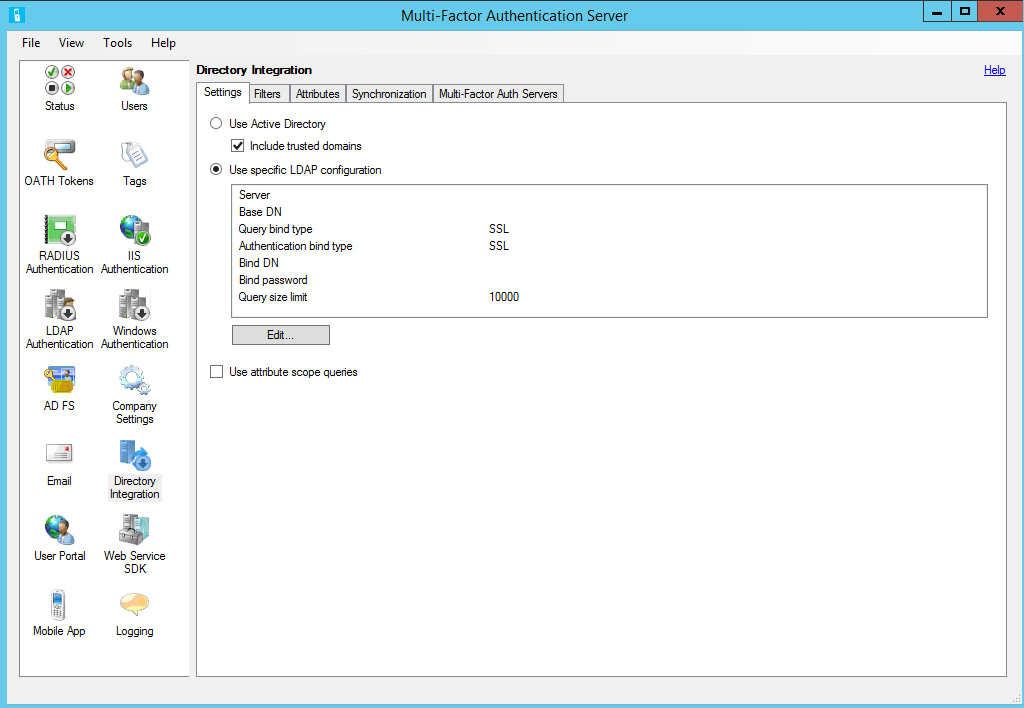

Dizin Tümleştirme simgesine tıklayın.

Ayarlar sekmesinde Özel LDAP yapılandırması kullan radyo düğmesini seçin.

Düzenle'yi tıklatın.

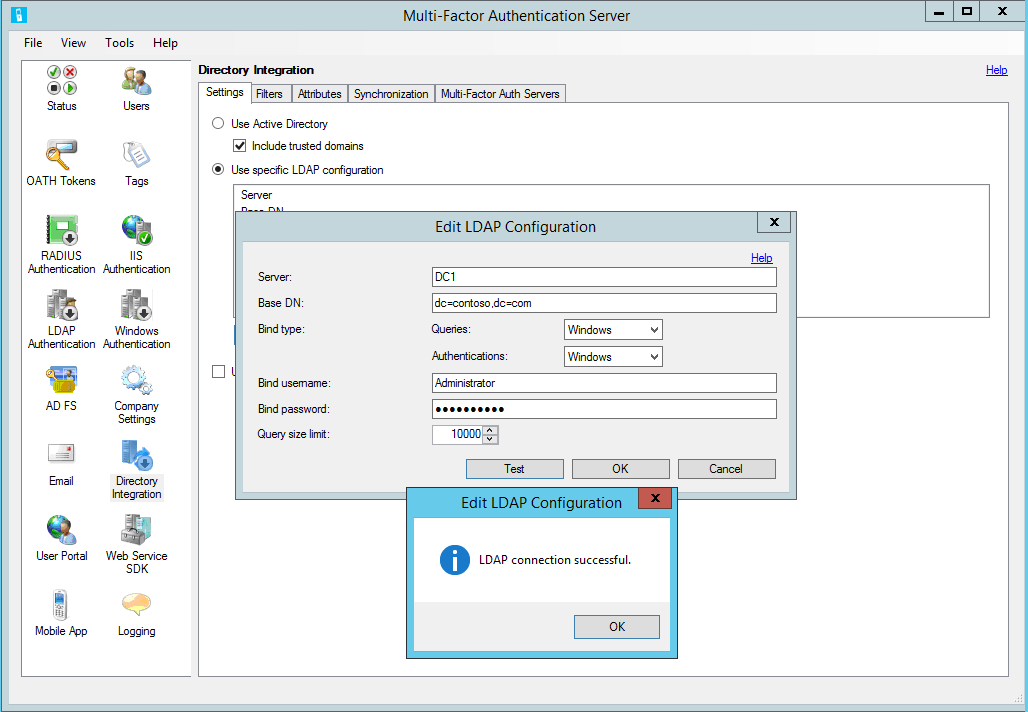

LDAP Yapılandırmasını Düzenle iletişim kutusunda, AD etki alanı denetleyicisine bağlanmak için gerekli bilgilerle alanları doldurun.

Test düğmesine tıklayarak LDAP bağlantısını test edin.

LDAP bağlantı testi başarılı olduysa Tamam’a tıklayın.

Şirket ayarlarını yapılandırma

- Daha sonra Şirket Ayarları simgesine tıklayın ve Kullanıcı Adı Çözümleme sekmesini seçin.

- Kullanıcı adlarını eşleştirmek için LDAP benzersiz tanımlayıcı özniteliği radyo düğmesini seçin.

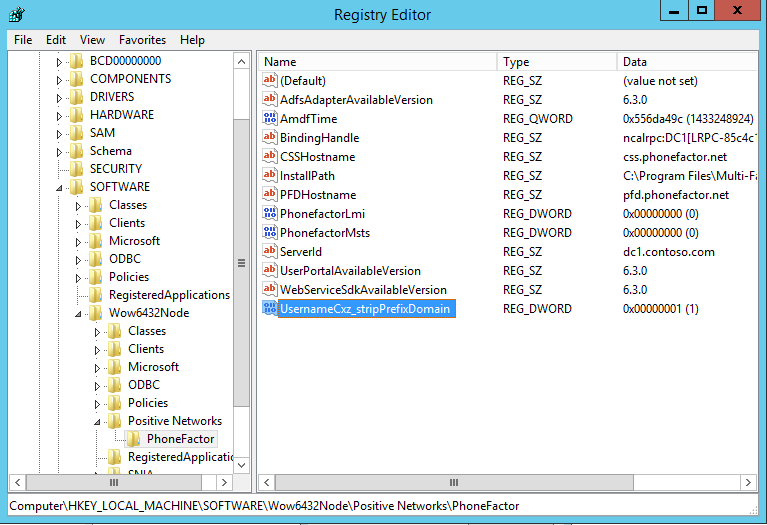

- Kullanıcılar kullanıcı adlarını "etkialanı\kullanıcıadı" biçiminde girerse, Sunucunun ldap sorgusunu oluşturduğunda etki alanını kullanıcı adının dışına çıkarabilmesi gerekir. Bu işlem kayıt defteri ayarıyla yapılabilir.

- Kayıt defteri düzenleyicisini açın ve 64 bit sunucuda HKEY_LOCAL_MACHINE/SOFTWARE/Wow6432Node/Positive Networks/PhoneFactor öğesine gidin. 32 bit sunucu kullanıyorsanız, /Wow6432Node dosyasını yoldan kaldırın. "UsernameCxz_stripPrefixDomain" adlı bir DWORD kayıt defteri anahtarı oluşturun ve değeri 1 olarak ayarlayın. Azure çok faktörlü kimlik doğrulaması artık AD FS ara sunucusunun güvenliğini sağlıyor.

Kullanıcıların Active Directory'den Sunucu'ya aktarıldığından emin olun. Kullanıcıların iç IP adreslerinden iki aşamalı doğrulamayı atlamasına izin vermek için bkz . Güvenilen IP'ler.

Ara sunucu olmadan AD FS 2.0 Direct

AD FS ara sunucusu kullanılmadığında AD FS'nin güvenliğini sağlayabilirsiniz. AD FS sunucusunda Azure Multi-Factor Authentication Sunucusu’nu yükleyin ve aşağıdaki adımları kullanarak Sunucu’yu yapılandırın:

Azure Multi-Factor Authentication Sunucusu’nun soldaki menüsünde IIS Kimlik Doğrulaması simgesine tıklayın.

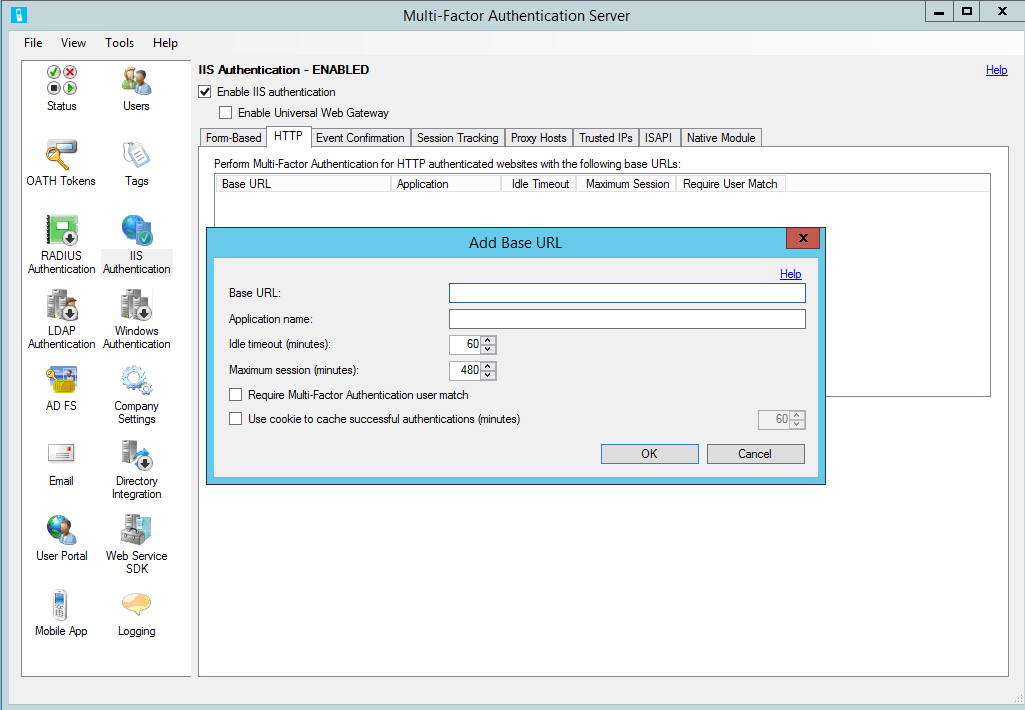

HTTP sekmesine tıklayın.

Ekle'yi tıklatın.

Temel URL Ekle iletişim kutusuna, TEMEL URL alanına HTTP kimlik doğrulamasının gerçekleştirildiği AD FS web sitesinin URL'sini (örneğin

https://sso.domain.com/adfs/ls/auth/integrated) girin. Ardından bir uygulama adı (isteğe bağlı) girin. Uygulama adı Azure çok faktörlü kimlik doğrulama raporlarında görünür ve SMS veya Mobil Uygulama kimlik doğrulama iletileri içinde görüntülenebilir.İsterseniz, Boşta kalma zaman aşımı ve Maksimum oturum sürelerini ayarlayın.

Tüm kullanıcılar Sunucu'ya aktarılmışsa veya aktarılacaksa ve iki aşamalı doğrulamaya tabi olacaksa Azure çok faktörlü kimlik doğrulaması gerektir kullanıcı eşleştirme kutusunu işaretleyin. Sunucuya henüz çok sayıda kullanıcı aktarılmamışsa ve/veya iki aşamalı doğrulamadan muaf tutulacaksa kutuyu işaretsiz bırakın.

İsterseniz tanımlama bilgisi önbellek kutusunu işaretleyin.

Tamam'ı tıklatın.

Iis eklentisini istenen düzeyde etkinleştirmek için Yerel Modül sekmesine tıklayın ve sunucuyu, web sitesini ("Varsayılan Web Sitesi" gibi) veya AD FS uygulamasını ("adfs" altında "ls" gibi) seçin.

Ekranın üst kısmındaki IIS kimlik doğrulamasını etkinleştir kutusuna tıklayın.

Azure çok faktörlü kimlik doğrulaması artık AD FS'nin güvenliğini sağlıyor.

Kullanıcıların Active Directory’den Sunucuya aktarıldığından emin olun. Bu konumlardan web sitesinde oturum açarken iki aşamalı doğrulama gerekmeyecek şekilde iç IP adreslerine izin vermek istiyorsanız sonraki bölüme bakın.

Güvenilen IP'ler

Güvenilen IP'ler, kullanıcıların belirli IP adreslerinden veya alt ağlardan kaynaklanan web sitesi istekleri için Azure çok faktörlü kimlik doğrulamasını atlamasına olanak sağlar. Örneğin, kullanıcıları ofiste oturum açtıklarında iki aşamalı doğrulamadan muaf tutabilirsiniz. Bunun için ofis alt ağını Güvenilen IP’ler girişi olarak belirtebilirsiniz.

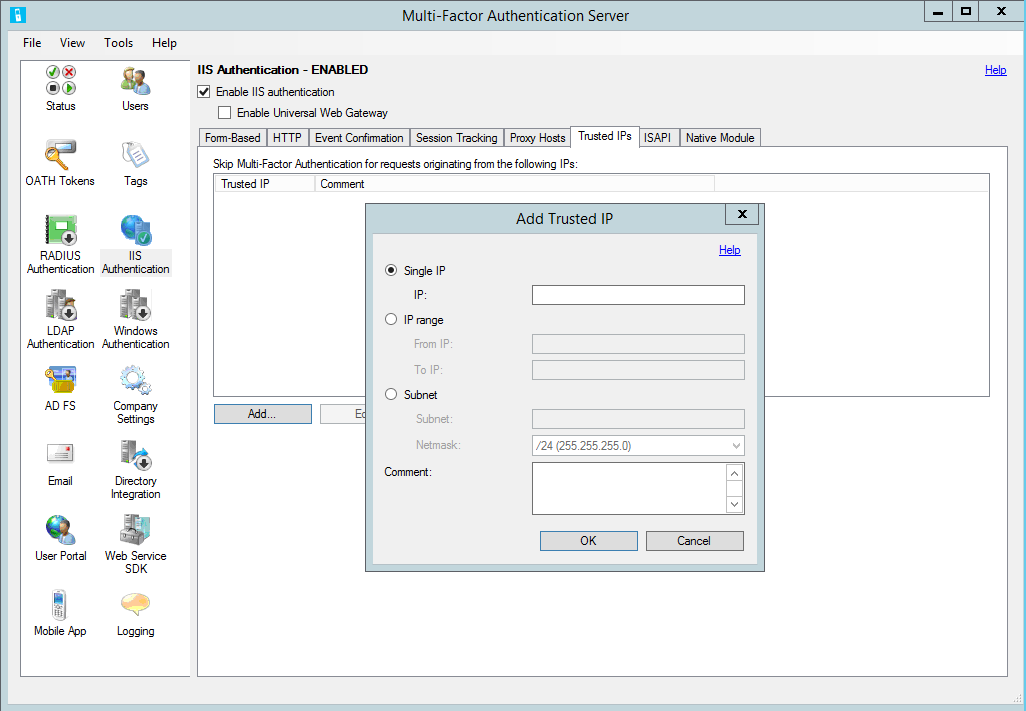

Güvenilen IP'leri yapılandırmak için

- IIS Kimlik Doğrulaması bölümünde Güvenilen IP'ler sekmesine tıklayın.

- Ekle düğmesine tıklayın.

- Güvenilen IP Ekle iletişim kutusu göründüğünde Tek bir IP, IP aralığı ve Alt ağ radyo düğmelerinden birini seçin.

- İzin verilmesi gereken IP adresini, IP adresi aralığını veya alt ağı girin. Bir alt ağ giriyorsanız uygun Ağ maskesini seçip Tamam düğmesine tıklayın.