Azure Multi-Factor Authentication Sunucusu için kullanıcı portalını kullanma

Kullanıcı portalı, kullanıcıların Microsoft Entra çok faktörlü kimlik doğrulamasına kaydolmasını ve hesaplarını korumasını sağlayan bir IIS web sitesidir. Bir kullanıcı, sonraki oturum açışı sırasında telefon numarasını, PIN’ini değiştirebilir ya da iki aşamalı doğrulamayı atlayabilir.

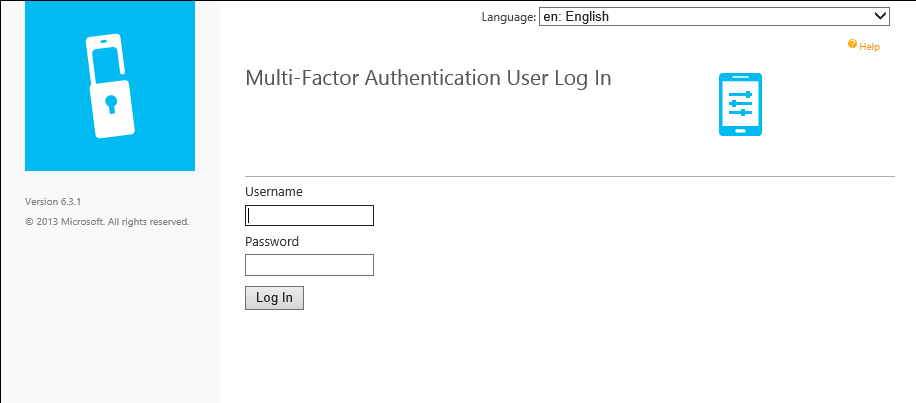

Kullanıcılar kendi normal kullanıcı adı ve parolaları ile kullanıcı portalında oturum açar ve kendi kimlik doğrulamalarını tamamlamak için iki aşamalı doğrulama çağrısını tamamlar veya güvenlik sorularını yanıtlar. Kullanıcı kaydına izin veriliyorsa, kullanıcı ilk kez kullanıcı portalında oturum açtığında kendi telefon numarasını ve PIN’ini yapılandırır.

Kullanıcı portalı Yöneticileri yeni kullanıcı eklemek ve mevcut kullanıcıları güncelleştirmek üzere ayarlanabilir ve izin verilebilir.

Ortamınıza bağlı olarak, kullanıcı portalını Azure Multi-Factor Authentication sunucusu ile aynı sunucuya veya İnternet'e yönelik başka bir sunucuya dağıtmak isteyebilirsiniz.

Önemli

Eylül 2022'de Microsoft, Azure Multi-Factor Authentication Sunucusu'nun kullanımdan kaldırlanacağını duyurdu. 30 Eylül 2024'ün başından itibaren, Azure Multi-Factor Authentication Sunucusu dağıtımları artık çok faktörlü kimlik doğrulama isteklerine hizmet vermeyecektir ve bu da kuruluşunuzda kimlik doğrulamalarının başarısız olmasına neden olabilir. Kesintisiz kimlik doğrulama hizmetlerini sağlamak ve desteklenen bir durumda kalmak için kuruluşlar, en son Azure MFA Sunucusu güncelleştirmesinde yer alan en son Geçiş Yardımcı Programını kullanarak kullanıcılarının kimlik doğrulama verilerini bulut tabanlı Azure MFA hizmetine geçirmelidir. Daha fazla bilgi için bkz . Azure MFA Sunucusu Geçişi.

Bulut tabanlı MFA'yı kullanmaya başlamak için bkz . Öğretici: Microsoft Entra çok faktörlü kimlik doğrulaması ile kullanıcı oturum açma olaylarının güvenliğini sağlama.

Dekont

Kullanıcı portalı yalnızca Multi-Factor Authentication Sunucusu ile kullanılabilir. Bulutta çok faktörlü kimlik doğrulaması kullanıyorsanız kullanıcılarınıza iki aşamalı doğrulama için hesabınızı ayarlama veya İki aşamalı doğrulama ayarlarınızı yönetme bölümüne başvurun.

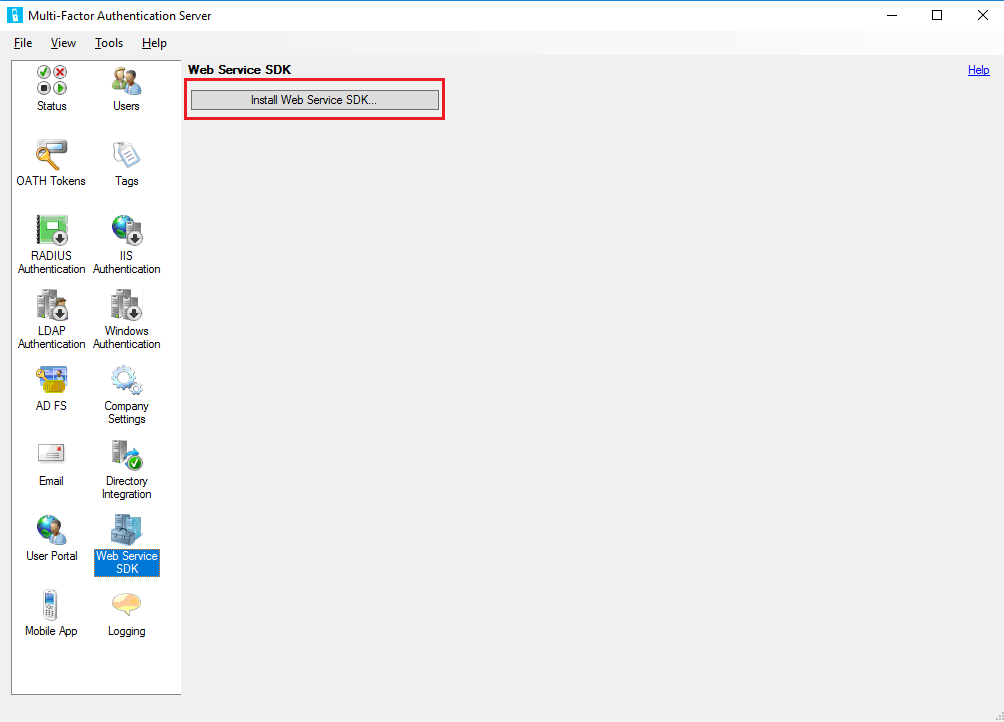

Web hizmeti SDK’sını yükleme

Her iki senaryoda da, Microsoft Entra çok faktörlü kimlik doğrulaması Web Hizmeti SDK'sı Azure Multi-Factor Authentication Sunucusu'nda zaten yüklü değilse , aşağıdaki adımları tamamlayın.

- Multi-Factor Authentication Sunucusu konsolunu açın.

- Web Hizmeti SDK’sı altından Web Hizmeti SDK’sını Yükle’yi seçin.

- Herhangi bir nedenden dolayı değiştirmeniz gerekmiyorsa varsayılan değerleri kullanarak yüklemeyi tamamlayın.

- IIS'de siteye bir TLS/SSL Sertifikası bağlayın.

BIR IIS sunucusunda TLS/SSL Sertifikası yapılandırma hakkında sorularınız varsa IIS'de SSL Ayarlama makalesine bakın.

Web Hizmeti SDK'sının güvenliği bir TLS/SSL sertifikasıyla sağlanmalıdır. Bu amaç için otomatik olarak imzalanan bir sertifika kullanılabilir. Sertifikayı Kullanıcı Portalı web sunucusundaki Yerel Bilgisayar hesabının "Güvenilen Kök Sertifika Yetkilileri" deposuna aktararak TLS bağlantısını başlatırken bu sertifikaya güvenmesini sağlayın.

Azure Multi-Factor Authentication Sunucusu ile aynı sunucuda kullanıcı portalını dağıtma

Aşağıdaki ön koşullar kullanıcı portalını Azure Multi-Factor Authentication Sunucusu ile aynı sunucuya yüklemek için gereklidir:

- ASP.NET ve IIS 6 meta tabanı uyumluluğu (IIS 7 ya da üst sürümü için) dahil IIS

- Varsa bilgisayar ve Etki Alanı için yönetici haklarına sahip bir hesap. Hesabın Active Directory güvenlik grupları oluşturmak izinlerine sahip olması gerekir.

- TlS/SSL sertifikasıyla kullanıcı portalının güvenliğini sağlayın.

- Microsoft Entra çok faktörlü kimlik doğrulaması Web Hizmeti SDK'sının güvenliğini bir TLS/SSL sertifikasıyla sağlayın.

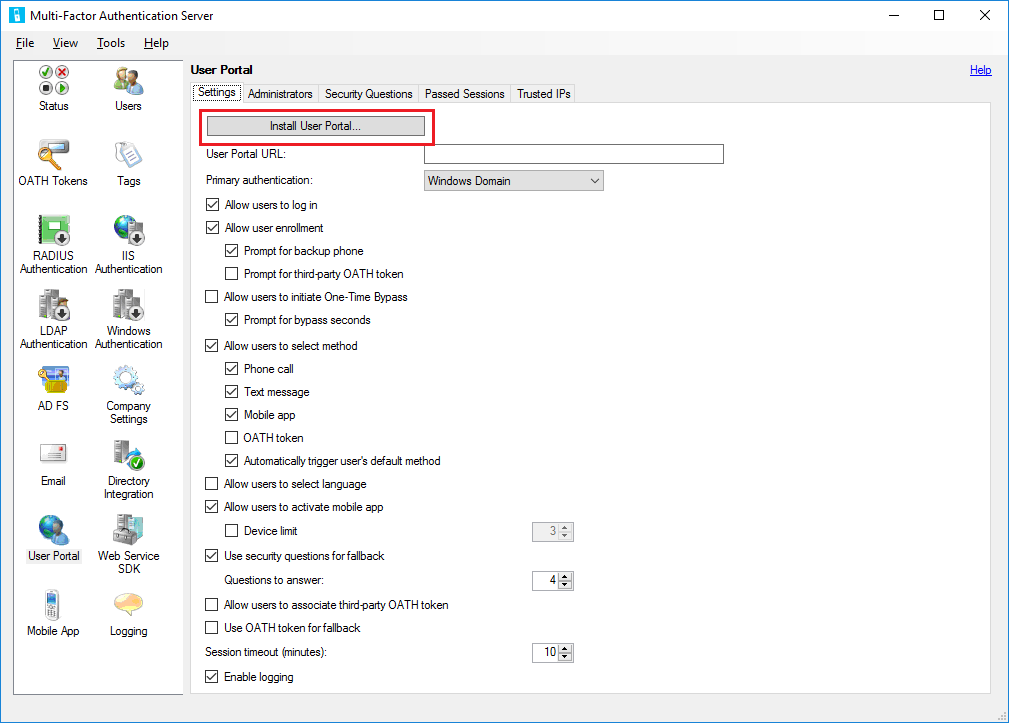

Kullanıcı portalını dağıtmak için aşağıdaki adımları izleyin:

Azure Multi-Factor Authentication Sunucusu konsolunu açın, sol menüdeki Kullanıcı Portalı simgesine ve ardından Kullanıcı Portalını Yükle’ye tıklayın.

Herhangi bir nedenden dolayı değiştirmeniz gerekmiyorsa varsayılan değerleri kullanarak yüklemeyi tamamlayın.

IIS'de siteye TLS/SSL Sertifikası bağlama

Dekont

Bu TLS/SSL Sertifikası genellikle genel olarak imzalanan bir TLS/SSL Sertifikasıdır.

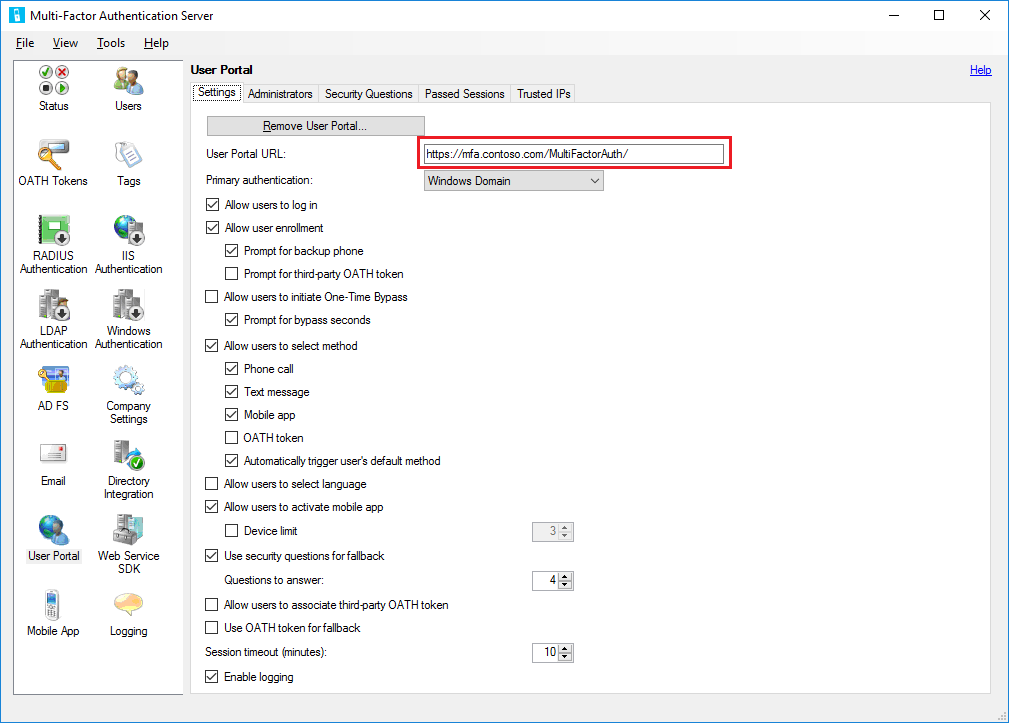

Herhangi bir bilgisayardan bir web tarayıcısı açın ve kullanıcı portalının yüklendiği URL'ye gidin (Örnek:

https://mfa.contoso.com/MultiFactorAuth). Sertifika uyarısı ya da hatası görüntülenmediğinden emin olun.

BIR IIS sunucusunda TLS/SSL Sertifikası yapılandırma hakkında sorularınız varsa IIS'de SSL Ayarlama makalesine bakın.

Kullanıcı portalını ayrı bir sunucuya dağıtma

Azure Multi-Factor Authentication Sunucusu'nun çalıştığı sunucu İnternet'e yönelik değilse, kullanıcı portalını İnternet'e yönelik ayrı bir sunucuya yüklemeniz gerekir.

Kuruluşunuz doğrulama yöntemlerinden biri olarak Microsoft Authenticator uygulamasını kullanıyorsa ve kullanıcı portalını kendi sunucusuna dağıtmak istiyorsa, aşağıdaki gereksinimleri tamamlayın:

- Azure Multi-Factor Authentication Sunucusu’nun v6.0 ya da daha yüksek bir sürümünü kullanın.

- Kullanıcı portalını Microsoft Internet Information Services (IIS) 6.x veya daha yüksek bir sürümü çalıştıran, İnternet’e yönelik bir web sunucusuna yükleyin.

- IIS 6.x kullanırken, ASP.NET v2.0.50727’nin yüklü, kayıtlı ve İzinli olarak ayarlandığından emin olun.

- IIS 7.x veya sonrasını kullanırken, Temel Kimlik Doğrulaması, ASP.NET ve IIS 6 Metatabanı Uyumluluğu dahil IIS.

- TlS/SSL sertifikasıyla kullanıcı portalının güvenliğini sağlayın.

- Microsoft Entra çok faktörlü kimlik doğrulaması Web Hizmeti SDK'sının güvenliğini bir TLS/SSL sertifikasıyla sağlayın.

- Kullanıcı portalının TLS/SSL üzerinden Microsoft Entra çok faktörlü kimlik doğrulaması Web Hizmeti SDK'sına bağlanadığından emin olun.

- Kullanıcı portalının "Telefon Factor Yönetici s" güvenlik grubundaki bir hizmet hesabının kimlik bilgilerini kullanarak Microsoft Entra çok faktörlü kimlik doğrulaması Web Hizmeti SDK'sında kimlik doğrulamasından emin olun. Azure Multi-Factor Authentication Sunucusu etki alanı ile birleşik bir sunucuda çalışıyorsa, bu hizmet hesabı ve grubu Active Directory’de yer alır. Bu hizmet hesabı ve grubu, bir etki alanına katılmadıysa Azure Multi-Factor Authentication Sunucusu'nda yerel olarak bulunur.

Azure Multi-Factor Authentication Sunucusu dışında bir sunucuya kullanıcı portalını yüklemek aşağıdaki adımları gerektirir:

MFA Sunucusunda yükleme yoluna (Örnek: C:\Program Files\Multi-Factor Authentication Sunucusu) göz atın ve MultiFactorAuthenticationUserPortalSetup64 dosyasını yükleyebileceğiniz İnternet'e yönelik sunucu tarafından erişilebilen bir konuma kopyalayın.

İnternet'e yönelik web sunucusunda, MultiFactorAuthenticationUserPortalSetup64 yükleme dosyasını bir yönetici olarak çalıştırın, isterseniz Site'yi değiştirin ve sanal dizini kısa bir adla değiştirin.

IIS'de siteye bir TLS/SSL Sertifikası bağlayın.

Dekont

Bu TLS/SSL Sertifikası genellikle genel olarak imzalanan bir TLS/SSL Sertifikasıdır.

C:\inetpub\wwwroot\MultiFactorAuth dizinine gidin.

Web.Config dosyasını Not Defteri'nde düzenleme

- "USE_WEB_SERVICE_SDK" anahtarını bulun ve value="false" değerini value="true" değeriyle değiştirin.

- "WEB_SERVICE_SDK_AUTHENTICATION_USERNAME" anahtarını bulun ve value="" değerini value="DOMAIN\User" değeriyle değiştirin. Burada DOMAIN\User, "PhoneFactor Admins" grubunun parçası olan bir Hizmet Hesabıdır.

- "WEB_SERVICE_SDK_AUTHENTICATION_PASSWORD" anahtarını bulun ve value="" değerini value="Password" ile değiştirin. Burada Password, önceki satırda girdiğiniz Hizmet Hesabının parolasıdır.

https://www.contoso.com/MultiFactorAuthWebServiceSdk/PfWsSdk.asmxdeğerini bulun ve bu yer tutucu URL’yi 2. adımda yüklediğimiz Web Hizmeti SDK URL’siyle değiştirin.- Web.Config dosyasını kaydedin ve Not Defteri'ni kapatın.

Herhangi bir bilgisayardan bir web tarayıcısı açın ve kullanıcı portalının yüklendiği URL'ye gidin (Örnek:

https://mfa.contoso.com/MultiFactorAuth). Sertifika uyarısı ya da hatası görüntülenmediğinden emin olun.

BIR IIS sunucusunda TLS/SSL Sertifikası yapılandırma hakkında sorularınız varsa IIS'de SSL Ayarlama makalesine bakın.

Azure Multi-Factor Authentication Sunucusu’nda kullanıcı portalı ayarlarını yapılandırma

Artık kullanıcı portalı yüklendiğine göre, portal ile çalışmak için Azure Multi-Factor Authentication Sunucusu’nu yapılandırmalısınız.

- Azure Multi-Factor Authentication Sunucusu konsolunda Kullanıcı Portalı simgesine tıklayın. Ayarlar sekmesinde, Kullanıcı Portalı URL’si metin kutusuna kullanıcı portalı URL’sini girin. E-posta işlevselliği etkinleştirildiyse, bu URL Azure Multi-Factor Authentication Sunucusu'na aktarıldığında kullanıcılara gönderilen e-postalara eklenir.

- Kullanıcı Portalı'nda kullanmak istediğiniz ayarları seçin. Örneğin, kullanıcıların kendi kimlik doğrulama yöntemlerini seçmesine izin vermek için, seçim yapabilecekleri yöntemlerle birlikte Kullanıcıların yöntemi seçmesine izin ver seçeneğinin işaretli olduğundan emin olun.

- Yönetici istrators sekmesinde kimin Yönetici istrator olması gerektiğini tanımlayın. Ekle/Düzenle kutularındaki onay kutularını ve açılan menüleri kullanarak ayrıntılı yönetim izinleri oluşturabilirsiniz.

İsteğe bağlı yapılandırma:

- Güvenlik Soruları -Ortamınız için güvenlik sorularını ve bu soruların hangi dilde olacağını belirleyin.

- Geçmiş Oturumlar -MFA kullanarak bir form tabanlı web sitesi ile kullanıcı portalı tümleştirmesini yapılandırın.

- Güvenilen IP'ler -Kullanıcıların güvenilen IP'ler veya aralıklar listesinden kimlik doğrulaması yapıldığı sırada MFA’yı atlamasına olanak verir.

Azure Multi-Factor Authentication Sunucusu, kullanıcı portalı için çeşitli seçenekler sağlar. Aşağıdaki tabloda bu seçeneklerin listesi ve bunların ne için kullanıldığına ilişkin bir açıklama sağlanmaktadır.

| Kullanıcı Portalı Ayarları | Açıklama |

|---|---|

| Kullanıcı Portalı URL’si | Portalın barındırıldığı URL’yi girin. |

| Birincil kimlik doğrulama | Portalda oturum açarken kullanılacak kimlik doğrulama türünü belirtin. Windows, Radius veya LDAP kimlik doğrulaması. |

| Kullanıcıların oturum açmasına izin verir | Kullanıcıların, Kullanıcı portalı oturum açma sayfasında kullanıcı adı ve parola girmesini sağlar. Bu seçenek belirlenmezse kutular gri görünür. |

| Kullanıcı kaydına izin ver | Kullanıcının, telefon numarası gibi ek bilgileri isteyen bir kurulum ekranına götürerek çok faktörlü kimlik doğrulamasına kaydolmasına izin verin. Yedek telefon numarası istemi kullanıcıların ikincil bir telefon numarası belirtmesine izin verir. Üçüncü taraf OATH belirteci istemi kullanıcıların bir üçüncü tarafa OATH belirteci belirtmesine izin verir. |

| Kullanıcıların Bir Kerelik geçiş başlatmasına izin ver | Kullanıcıların bir kerelik geçiş başlatmasına izin verir. Bir kullanıcı bu seçeneği ayarlarsa, kullanıcı bir sonraki oturum açışında geçerli olur. Atlama (saniye) kullanıcıya 300 saniye olan varsayılan değeri değiştirebilecekleri bir kutu sağlar. Aksi halde, bir kerelik atlama yalnızca 300 saniye geçerlidir. |

| Kullanıcıların yöntemi seçmesine izin ver | Kullanıcıların kendi birincil bağlantı kurma yöntemini belirtmesine olanak tanır. Bu yöntem telefon araması, SMS, mobil uygulama veya OATH belirteci olabilir. |

| Kullanıcıların dili seçmesine izin ver | Kullanıcının telefon araması, SMS, mobil uygulama veya OATH belirteci için kullanılan dili seçmesine olanak sağlar. |

| Kullanıcıların mobil uygulama etkinleştirmesine izin ver | Kullanıcıların sunucuyla birlikte kullanılan mobil uygulama etkinleştirme işlemini tamamlamak üzere bir etkinleştirme kodu seçmesini sağlar. Ayrıca bunu etkinleştirebilecekleri cihaz sayısını da (1-10 arası) ayarlayabilirsiniz. |

| Geri dönüş için güvenlik sorularını kullan | İki aşamalı doğrulamanın başarısız olması halinde güvenlik sorularının kullanılmasını sağlar. Başarılı bir şekilde yanıtlanması gereken güvenlik sorusu sayısını belirtebilirsiniz. |

| Kullanıcıların üçüncü taraf OATH belirteci ilişkilendirmesine izin ver | Kullanıcıların üçüncü taraf OATH belirteci ilişkilendirmesine izin verir. |

| Geri dönüş için OATH belirtecini kullan | İki aşamalı doğrulamanın başarılı olmadığı durumlarda OATH belirtecinin kullanılmasına izin verin. Dakika cinsinden oturum zaman aşımı süresini de belirtebilirsiniz. |

| Günlü kaydını etkinleştir | Kullanıcı portalında günlük kaydını etkinleştirir. Günlük dosyaları şu adreste bulunabilir: C:\Program Files\Multi-Factor Authentication Server\Logs. |

Önemli

Mart 2019'dan itibaren ücretsiz/deneme Microsoft Entra kiracılarında MFA Sunucusu kullanıcıları telefon araması seçenekleri kullanılamayacaktır. SMS iletileri bu değişiklik tarafından etkilenmez. Telefon arama ücretli Microsoft Entra kiracılarındaki kullanıcılar tarafından kullanılabilir olmaya devam edecektir. Bu değişiklik yalnızca ücretsiz/deneme Sürümü Microsoft Entra kiracılarını etkiler.

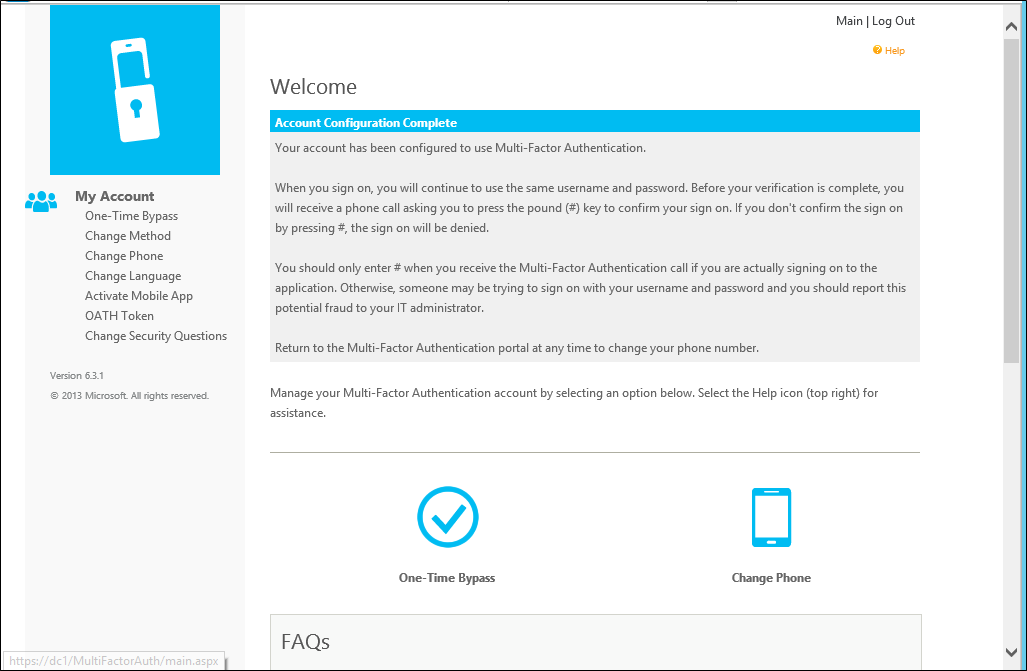

Kullanıcı, kullanıcı portalında oturum açtıktan sonra bu ayarları görebilir.

Self servis kullanıcı kaydı

Kullanıcılarınızın oturum açmasını ve kaydolmasını istiyorsanız, Ayarlar sekmesinde Kullanıcıların oturum açmasına izin ver ve Kullanıcı kaydına izin ver seçeneklerini belirlemeniz gerekir. Seçtiğiniz ayarların kullanıcı oturum açma deneyimini etkilediğini unutmayın.

Örneğin, bir kullanıcı kullanıcı portalında ilk kez oturum açtığında, daha sonra Microsoft Entra çok faktörlü kimlik doğrulaması Kullanıcı Kurulumu sayfasına yönlendirilir. Microsoft Entra çok faktörlü kimlik doğrulamasını nasıl yapılandırdığınıza bağlı olarak, kullanıcı kendi kimlik doğrulama yöntemini seçebilir.

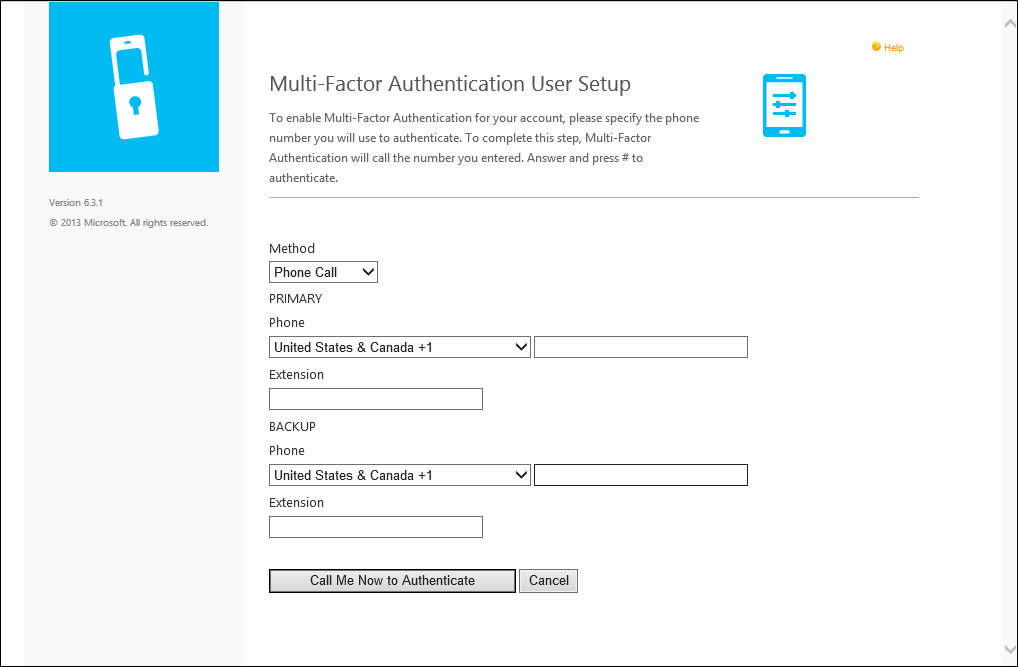

Sesli Arama doğrulama yöntemini seçerse ya da bu yöntemi kullanmak üzere önceden yapılandırıldıysa, sayfa kullanıcıdan birincil telefonu numarasını ve varsa dahili numarayı girmesini ister. Ayrıca kullanıcının yedek telefon numarası girmesine de izin verilir.

Kimlik doğrulaması sırasında kullanıcının PIN kullanması gerekiyorsa, sayfa kullanıcıdan PIN oluşturmasını da ister. Kendi telefon numaralarını ve PIN’i (varsa) girdikten sonra, kullanıcı Kimlik Doğrulaması için şimdi Beni Ara düğmesine tıklar. Microsoft Entra çok faktörlü kimlik doğrulaması, kullanıcının birincil telefon numarasına bir telefon araması doğrulaması gerçekleştirir. Kullanıcı aramayı yanıtlamalı ve PIN’ini girmeli (varsa) ve self servis kayıt işleminin sonraki adımına geçmek için # tuşuna basmalıdır.

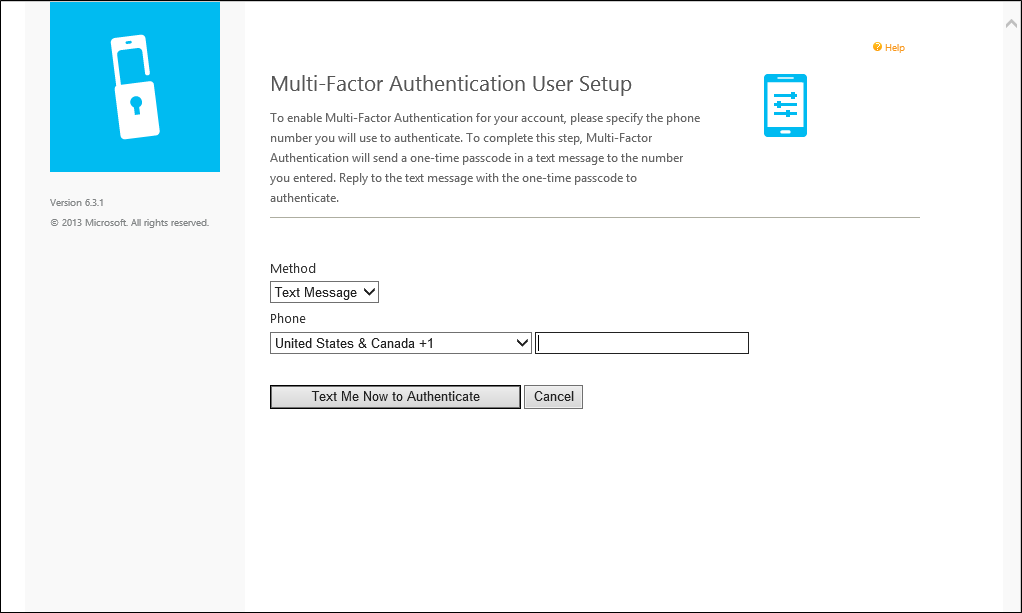

Kullanıcı Kısa Mesaj doğrulama yöntemini seçerse ya da bu yöntemi kullanmak üzere önceden yapılandırıldıysa, sayfa kullanıcıdan birincil telefonu numarasını ister. Kimlik doğrulaması sırasında kullanıcının PIN kullanması gerekiyorsa, sayfa kullanıcıdan PIN oluşturmasını da ister. Kendi telefon numarasını ve PIN’ini (varsa) girdikten sonra, kullanıcı Kimlik Doğrulaması için şimdi Bana SMS gönder düğmesine tıklar. Microsoft Entra çok faktörlü kimlik doğrulaması, kullanıcının cep telefonunda sms doğrulaması gerçekleştirir. Kullanıcı bir kerelik geçiş kodu (OTP) içeren kısa mesaj alır ve bu mesajı OTP artı PIN kodu (varsa) ile yanıtlar.

Kullanıcı, Mobil Uygulama ile doğrulama yöntemini seçerse sayfa, kullanıcıdan cihazına Microsoft Authenticator uygulamasını yüklemesini ve bir etkinleştirme kodu oluşturmasını ister. Kullanıcı uygulamayı yükledikten sonra Etkinleştirme Kodu Oluştur düğmesine tıklar.

Dekont

Microsoft Authenticator uygulamasını kullanmak için kullanıcının kendi cihazı için anında iletme bildirimlerini etkinleştirmesi gerekir.

Böylece sayfada bir barkod resmi ile birlikte, etkinleştirme kodu ve bir URL görüntülenir. Kimlik doğrulaması sırasında kullanıcının PIN kullanması gerekiyorsa, sayfa kullanıcıdan PIN oluşturmasını da ister. Kullanıcı Microsoft Authenticator uygulamasına etkinleştirme kodunu ve URL’yi girer ya da barkod resmini taramak için barkod tarayıcısını kullanır ve Etkinleştir düğmesine tıklar.

Etkinleştirme tamamlandıktan sonra, kullanıcı Şimdi Kimliğimi Doğrula düğmesine tıklar. Microsoft Entra çok faktörlü kimlik doğrulaması, kullanıcının mobil uygulamasında bir doğrulama gerçekleştirir. Kullanıcı PIN’ini girmeli (varsa) ve self servis kayıt işleminin sonraki adımına geçmek için mobil uygulamasında Kimliği Doğrula düğmesini basmalıdır.

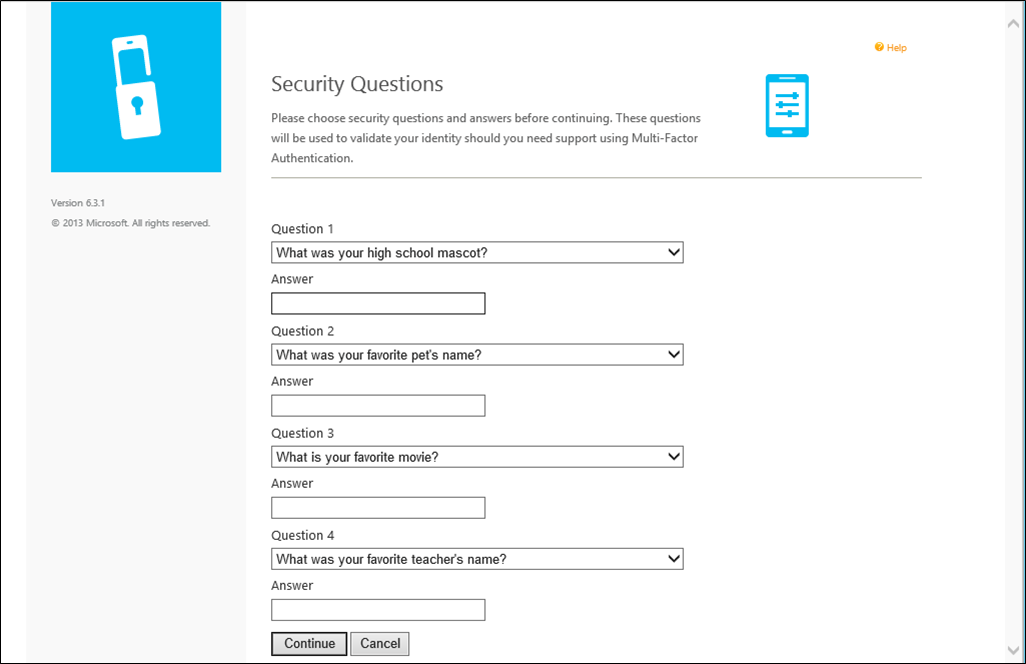

Yöneticiler Azure Multi-Factor Authentication Sunucusu’nu güvenlik soruları ve yanıtları toplamak üzere yapılandırmışsa, kullanıcı Güvenlik Soruları sayfasına yönlendirilir. Kullanıcı dört güvenlik sorusu seçmeli ve seçtiği sorulara yanıt vermelidir.

Kullanıcı self servis kayıt işlemi artık tamamlanmış ve kullanıcı, kullanıcı portalında oturum açmıştır. Kullanıcılar, yöneticileri yöntemi değiştirmelerine izin vermişse, gelecekte istedikleri zaman telefon numarası, PIN, kimlik doğrulama yöntemi ve güvenlik sorularını değiştirmek için kullanıcı portalına dönebilirler.