Microsoft Entra B2B işbirliği sorunlarını giderme

Microsoft Entra B2B işbirliğiyle ilgili yaygın sorunların bazı çözümleri aşağıdadır.

Konuk oturum açma işlemi hata koduyla başarısız oluyor AADSTS50020

Kimlik sağlayıcısındaki (IdP) konuk kullanıcı Microsoft Entra Id'deki bir kaynak kiracısında oturum açamıyorsa ve AADSTS50020 bir hata kodu aldığında, bunun birkaç olası nedeni vardır. Hata AADSTS50020 için sorun giderme makalesine bakın.

B2B doğrudan bağlantı kullanıcısı paylaşılan kanala erişemiyor (hata AADSTS90071)

Bir B2B doğrudan bağlantısı başka bir kuruluşun Teams paylaşılan kanalına erişmeye çalışırken aşağıdaki hata iletisini gördüğünde, çok faktörlü kimlik doğrulaması güven ayarları dış kuruluş tarafından yapılandırılmamıştır:

Ulaşmaya çalıştığınız kuruluşun oturum açmanıza izin vermek için ayarlarını güncelleştirmesi gerekir.

AADSTS90071: Kuruluştaki <> bir yönetici, gelen çok faktörlü kimlik doğrulamasını kabul etmek için erişim ayarlarını güncelleştirmelidir.

Teams paylaşılan kanalını barındıran kuruluşun, B2B doğrudan bağlantı kullanıcılarına erişime izin vermek için çok faktörlü kimlik doğrulaması için güven ayarını etkinleştirmesi gerekir. Güven ayarları, bir kuruluşun kiracılar arası erişim ayarlarında yapılandırılabilir.

Kiracılar arası erişim ayarları yapılandırırken "Nesne sınırı nedeniyle ilke güncelleştirilemedi" hatasına benzer bir hata görüntülenir

Kiracılar arası erişim ayarlarını yapılandırdığınızda , "Nesne sınırı nedeniyle ilke güncelleştirilemedi" hatasını alırsanız, ilke nesnesi sınırı olan 25 KB'a ulaşmış olursunuz. Bu sınırı artırmaya çalışıyoruz. Geçerli ilkenin bu sınıra ne kadar yakın olduğunu hesaplayabilmeniz gerekiyorsa aşağıdakileri yapın:

Microsoft Graph Gezgini'ni açın ve aşağıdakileri çalıştırın:

GET https://graph.microsoft.com/beta/policies/crosstenantaccesspolicyJSON yanıtının tamamını kopyalayın ve txt dosyası olarak kaydedin, örneğin

policyobject.txt.PowerShell'i açın ve ilk satırdaki dosya konumunu metin dosyanızla değiştirerek aşağıdaki betiği çalıştırın:

$policy = Get-Content “C:\policyobject.txt”

$maxSize = 1024*25

$size = [System.Text.Encoding]::UTF8.GetByteCount($policy)

write-host "Remaining Bytes available in policy object"

$maxSize - $size

write-host "Is current policy within limits?"

if ($size -le $maxSize) { return “valid” }; else { return “invalid” }

Kullanıcılar artık Microsoft Rights Management Service (OME) ile şifrelenmiş e-postaları okuyamıyor

Kiracılar arası erişim ayarlarını yapılandırdığınızda, varsayılan olarak tüm uygulamalara erişimi engellerseniz, kullanıcılar Microsoft Rights Management Service (OME olarak da bilinir) ile şifrelenmiş e-postaları okuyamaz. Bu sorunu önlemek için, kullanıcılarınızın bu uygulama kimliğine erişmesine izin vermek için giden ayarlarınızı yapılandırmanızı öneririz: 00000012-0000-0000-c000-000000000000. İzin verdiğiniz tek uygulama buysa, diğer tüm uygulamalara erişim varsayılan olarak engellenir.

Dış kullanıcı ekledim ama genel adres defterimde veya kişi seçicide bu kullanıcıyı görmüyorum

Dış kullanıcıların listede doldurulmadığı durumlarda, nesnenin çoğaltılması birkaç dakika sürebilir.

SharePoint Online/OneDrive kişi seçicisinde B2B konuk kullanıcı görünmüyor

SharePoint Online (SPO) kişi seçicisinde mevcut konuk kullanıcıları arama özelliği, eski davranışla eşleşecek şekilde varsayılan olarak KAPALIDIR.

Kiracı ve site koleksiyonu düzeyinde 'Show Kişiler PickerSuggestionsForGuestUsers' ayarını kullanarak bu özelliği etkinleştirebilirsiniz. Küme-SPOTenant ve Set-SPOSite cmdlet'lerini kullanarak özelliği ayarlayabilirsiniz. Bu cmdlet'ler, üyelerin dizindeki tüm mevcut konuk kullanıcıları aramasına olanak sağlar. Kiracı kapsamındaki değişiklikler önceden sağlanan SPO sitelerini etkilemez.

Konuk davet ayarlarıma ve etki alanı kısıtlamalarıma SharePoint Online/OneDrive tarafından uyulmuyor

Varsayılan olarak, SharePoint Online ve OneDrive kendi dış kullanıcı seçeneklerine sahiptir ve Microsoft Entra Id ayarlarını kullanmaz. Seçeneklerin bu uygulamalar arasında tutarlı olduğundan emin olmak için Microsoft Entra B2B ile SharePoint ve OneDrive tümleştirmesini etkinleştirmeniz gerekir.

Dizin için davetler devre dışı bırakıldı

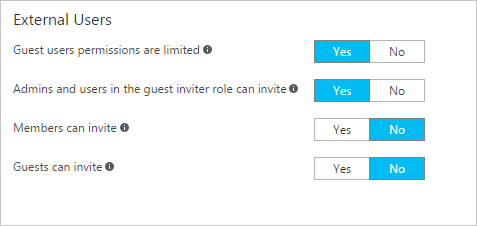

Kullanıcıları davet etme izniniz olmadığınız bildirilirse, kullanıcı hesabınızın Microsoft Entra ID > Kullanıcıları Kullanıcı > ayarları > Dış kullanıcılar > Dış işbirliği ayarlarını yönet altında dış kullanıcıları davet etme yetkisine sahip olduğunu doğrulayın:

Bu ayarları yakın zamanda değiştirdiyseniz veya Konuk Davet Eden rolünü bir kullanıcıya atadıysanız, değişikliklerin etkili olması için 15-60 dakikalık bir gecikme olabilir.

Davet ettim kullanıcı, kullanım işlemi sırasında bir hata alıyor

Yaygın hatalar şunlardır:

Davetlinin Yönetici, EmailVerified Users'ın kiracılarında oluşturulmasına izin vermemiştir

Kuruluşu Microsoft Entra Id kullanan ancak belirli bir kullanıcının hesabının mevcut olmadığı kullanıcıları davet ederken (örneğin, kullanıcı Microsoft Entra contoso.com'da mevcut değildir). contoso.com yöneticisi, kullanıcıların oluşturulmasını engelleyen bir ilkeye sahip olabilir. Kullanıcı, dış kullanıcılara izin verilip verilmediğini belirlemek için yöneticisine danışın. Dış kullanıcının yöneticisinin etki alanında E-postaYla Doğrulanmış kullanıcılara izin vermesi gerekebilir (E-postaYla Doğrulanmış Kullanıcılara izin verme hakkındaki bu makaleye bakın).

Dış kullanıcı zaten federasyon etki alanında yok

Federasyon kimlik doğrulaması kullanıyorsanız ve kullanıcı Microsoft Entra Id'de zaten yoksa, kullanıcı davet edilemez.

Bu sorunu çözmek için dış kullanıcının yöneticisinin kullanıcının hesabını Microsoft Entra Id ile eşitlemesi gerekir.

Dış kullanıcının proxyAddress'i var olan bir yerel kullanıcının proxyAddress'i ile çakişen bir proxyAddress'i var

Bir kullanıcının kiracınıza davet edilip edilemeyeceğini denetlediğimizde, denetlediğimiz şeylerden biri proxyAddress'teki bir çakışmadır. Buna, kendi ev kiracısında kullanıcı için proxyAddresses ve kiracınızdaki yerel kullanıcılar için tüm proxyAddress'ler dahildir. Dış kullanıcılar için e-postayı mevcut B2B kullanıcısının proxyAddress'ine ekleyeceğiz. Yerel kullanıcılar için, sahip oldukları hesabı kullanarak oturum açmalarını isteyebilirsiniz.

proxyAddresses çakışması nedeniyle bir e-posta adresini davet edemiyorum

Dizindeki başka bir nesne proxyAddresses adreslerinden biriyle aynı davetli e-posta adresine sahip olduğunda bu durum oluşur. Bu çakışmayı düzeltmek için kullanıcı nesnesinden e-postayı kaldırın ve bu e-postayı yeniden davet etmeye çalışmadan önce ilişkili kişi nesnesini silin.

Konuk kullanıcı nesnesinin proxyAddress'i yok

Bazen davet ettiğiniz dış konuk kullanıcı var olan bir Contact nesnesiyle çakişer. Bu durumda, konuk kullanıcı proxyAddress olmadan oluşturulur. Bu, kullanıcının tam zamanında kullanım veya e-posta ile tek seferlik geçiş kodu kimlik doğrulaması kullanarak bu hesabı kullanamayacağı anlamına gelir. Ayrıca, şirket içi AD'den eşitlediğiniz kişi nesnesi mevcut bir konuk kullanıcıyla çakışıyorsa, çakışan proxyAddress mevcut konuk kullanıcıdan kaldırılır.

Normalde geçerli bir karakter olmayan '#', Microsoft Entra Id ile nasıl eşitlenir?

"#", Davet edilen hesap user@contoso.com user_contoso.com#EXT#@fabrikam.onmicrosoft.com hale geldiğinden, Microsoft Entra B2B işbirliği veya dış kullanıcılar için UPN'lerde ayrılmış bir karakterdir. Bu nedenle, şirket içinden gelen UPN'lerde # öğesinin Microsoft Entra yönetim merkezinde oturum açmasına izin verilmez.

Eşitlenmiş bir gruba dış kullanıcılar eklerken hata alıyorum

Dış kullanıcılar yalnızca "atanan" veya "Güvenlik" gruplarına eklenebilir, şirket içinde ana sunucu olan gruplara eklenemez.

Dış kullanıcım kullanmak için bir e-posta almadı

Davetli, aşağıdaki adrese izin verildiğinden emin olmak için ISS veya istenmeyen posta filtresini denetlemelidir: Invites@microsoft.com.

Not

- Çin'de 21Vianet tarafından sağlanan Azure hizmeti için gönderen adresi şeklindedir Invites@oe.21vianet.com.

- Microsoft Entra Government bulutu için gönderenin adresi şeklindedir invites@azuread.us.

Özel iletinin zaman zaman davet iletilerine dahil olmadığını fark ediyorum

Gizlilik yasalarına uymak için API'lerimiz şu durumlarda e-posta davetine özel iletiler içermez:

- Davet edenin davet eden kiracıda e-posta adresi yok

- Bir uygulama hizmeti sorumlusu daveti gönderdiğinde

Bu senaryo sizin için önemliyse API davet e-postamızı gizleyebilir ve istediğiniz e-posta mekanizması aracılığıyla gönderebilirsiniz. Bu yolla gönderdiğiniz tüm e-postaların gizlilik yasalarına da uygun olduğundan emin olmak için kuruluşunuzun hukuk danışmanına başvurun.

Azure kaynağında oturum açmaya çalıştığınızda "AADSTS65005" hatası alıyorsunuz

Konuk hesabı olan bir kullanıcı oturum açamaz ve aşağıdaki hata iletisini alıyor:

AADSTS65005: Using application 'AppName' is currently not supported for your organization contoso.com because it is in an unmanaged state. An administrator needs to claim ownership of the company by DNS validation of contoso.com before the application AppName can be provisioned.

Kullanıcının bir Azure kullanıcı hesabı vardır ve terk edilmiş veya yönetilmeyen bir viral kiracıdır. Ayrıca, kiracıda Genel Yönetici leyiciler yoktur.

Bu sorunu çözmek için, terk edilen kiracıyı devralmalısınız. Microsoft Entra Id'de yönetilmeyen bir dizini yönetici olarak devralma bölümüne bakın. Ad alanının denetiminde olduğunuzu gösteren doğrudan kanıt sağlamak için söz konusu etki alanı soneki için İnternet'e yönelik DNS'ye de erişmeniz gerekir. Kiracı yönetilen duruma döndürüldükten sonra, müşteriyle kullanıcılardan ayrılmanın ve doğrulanmış etki alanı adının kuruluş için en iyi seçenek olup olmadığını tartışın.

Tam zamanında veya "viral" kiracısı olan konuk kullanıcı parolasını sıfırlayamıyor

Kimlik kiracısı tam zamanında (JIT) veya viral bir kiracıysa (ayrı, yönetilmeyen bir Azure kiracısı olduğu anlamına gelir), yalnızca konuk kullanıcı parolasını sıfırlayabilir. Bazen bir kuruluş , çalışanlar hizmetlere kaydolmak için iş e-posta adreslerini kullandığında oluşturulan viral kiracıların yönetimini devralabilir. Kuruluş viral bir kiracıyı devraldıktan sonra, yalnızca bu kuruluştaki bir yönetici kullanıcının parolasını sıfırlayabilir veya SSPR'yi etkinleştirebilir. Gerekirse, davet eden kuruluş olarak konuk kullanıcı hesabını dizininizden kaldırabilir ve daveti yeniden gönderebilirsiniz.

Konuk kullanıcı Azure AD PowerShell V1 modülünü kullanamıyor

Not

Azure AD ve MSOnline PowerShell modülleri 30 Mart 2024 itibarıyla kullanım dışı bırakılmıştır. Daha fazla bilgi edinmek için kullanımdan kaldırma güncelleştirmesini okuyun. Bu tarihten sonra bu modüllere yönelik destek, Microsoft Graph PowerShell SDK'sına geçiş yardımı ve güvenlik düzeltmeleriyle sınırlıdır. Kullanım dışı bırakılan modüller Mart 30 2025'e kadar çalışmaya devam edecektir.

Microsoft Entra ID (eski adıyla Azure AD) ile etkileşime geçmek için Microsoft Graph PowerShell'e geçiş yapmanızı öneririz. Sık sorulan geçiş soruları için Bkz. Geçiş hakkında SSS. Not: MSOnline'ın 1.0.x sürümleri 30 Haziran 2024'den sonra kesintiye neden olabilir.

18 Kasım 2019 itibarıyla dizininizdeki konuk kullanıcıların (userType özelliğinin Konuk olduğu kullanıcı hesapları olarak tanımlanır) Azure AD PowerShell V1 modülünü kullanmaları engellenir. Bundan sonra, bir kullanıcının üye kullanıcı olması (burada userType, Üye'ye eşittir) veya Azure AD PowerShell V2 modülünü kullanması gerekir.

Azure US Government kiracısında B2B işbirliği konuk kullanıcılarını davetemiyorum

Azure US Government bulutu içinde, hem Azure US Government bulutu içindeki hem de B2B işbirliğini destekleyen kiracılar arasında B2B işbirliği etkinleştirilir. Henüz B2B işbirliğini desteklemeyen bir kiracıdaki bir kullanıcıyı davet ederseniz bir hata alırsınız. Ayrıntılar ve sınırlamalar için bkz . Microsoft Entra Id P1 ve P2 Çeşitlemeleri.

Azure ABD Kamu bulutunun dışındaki bir Microsoft Entra kuruluşuyla işbirliği yapmanız gerekiyorsa, B2B işbirliğini etkinleştirmek için Microsoft bulut ayarlarını kullanabilirsiniz.

Kiracılar arası erişim ilkeleri nedeniyle davet engellendi

B2B işbirliği kullanıcısını davet etmeye çalıştığınızda şu hata iletisini görebilirsiniz: "Bu davet, kiracılar arası erişim ayarları tarafından engellendi. Hem kuruluşunuzdaki hem de davet edilen kullanıcının kuruluşundaki Yönetici, davete izin vermek için kiracılar arası erişim ayarlarını yapılandırmalıdır." B2B işbirliği destekleniyorsa ancak kiracılar arası erişim ayarları tarafından engelleniyorsa bu hata iletisi görüntülenir. Kiracılar arası erişim ayarlarınızı denetleyin ve ayarlarınızın kullanıcıyla B2B işbirliğine izin verin. Ayrı bir Microsoft Azure bulutunda başka bir Microsoft Entra kuruluşuyla işbirliği yapmaya çalıştığınızda, Microsoft Entra B2B işbirliğini etkinleştirmek için Microsoft bulut ayarlarını kullanabilirsiniz.

Devre dışı bırakılan Microsoft B2B Bulut Çalışanı uygulaması nedeniyle davet engellendi

Nadiren şu iletiyi görebilirsiniz: "Davet edilen kullanıcının kiracısında Microsoft B2B Çapraz Bulut Çalışanı uygulaması devre dışı bırakıldığından bu eylem tamamlanamadı. Davet edilen kullanıcının yöneticisinden yeniden etkinleştirmesini isteyin ve yeniden deneyin." Bu hata, Microsoft B2B Bulut Çalışanı arası uygulamasının B2B işbirliği kullanıcısının ev kiracısında devre dışı bırakıldığı anlamına gelir. Bu uygulama genellikle etkindir, ancak powershell veya Microsoft Entra yönetim merkezi aracılığıyla kullanıcının giriş kiracısında bir yönetici tarafından devre dışı bırakılmış olabilir (bkz . Kullanıcının oturum açma şeklini devre dışı bırakma). Kullanıcının ev kiracısında bir yönetici PowerShell veya Microsoft Entra yönetim merkezi aracılığıyla uygulamayı yeniden etkinleştirebilir. Yönetim merkezinde uygulamayı bulmak için "Microsoft B2B Çapraz Bulut Çalışanı" araması yapın, uygulamayı seçin ve sonra yeniden etkinleştirmeyi seçin.

Microsoft Entra Id'nin kiracımda bulamadığını aad-extensions-app belirten bir hata alıyorum

Özel kullanıcı öznitelikleri veya kullanıcı akışları gibi self servis kaydolma özelliklerini kullanırken adlı aad-extensions-app. Do not modify. Used by AAD for storing user data. bir uygulama otomatik olarak oluşturulur. Microsoft Entra Dış Kimlik tarafından kaydolan kullanıcılar ve toplanan özel öznitelikler hakkındaki bilgileri depolamak için kullanılır.

aad-extensions-app uygulamasını yanlışlıkla sildiyseniz 30 gün içinde kurtarabilirsiniz. Microsoft Graph PowerShell modülünü kullanarak uygulamayı geri yükleyebilirsiniz.

- Microsoft Graph PowerShell modülünü başlatın ve komutunu çalıştırın

Connect-MgGraph. - Silinen uygulamayı kurtarmak istediğiniz Microsoft Entra kiracısı için Genel Yönetici istrator olarak oturum açın.

- PowerShell komutunu

Get-MgDirectoryDeletedItem -DirectoryObjectId {id}çalıştırın. Örneğin:

Get-MgDirectoryDeletedItem -DirectoryObjectId '00aa00aa-bb11-cc22-dd33-44ee44ee44ee'

Id DeletedDateTime

-- ---------------

d4142c52-179b-4d31-b5b9-08940873507b 8/30/2021 7:37:37 AM

- PowerShell komutunu

Restore-MgDirectoryDeletedItem -DirectoryObjectId {id}çalıştırın. Komutun{id}bölümünü önceki adımdaki ileDirectoryObjectIddeğiştirin.

Şimdi geri yüklenen uygulamayı Microsoft Entra yönetim merkezinde görmeniz gerekir.

Konuk kullanıcı başarıyla davet edildi, ancak e-posta özniteliği doldurulmuyor

Dizininizde zaten bulunan bir kullanıcı nesnesiyle eşleşen bir e-posta adresine sahip konuk kullanıcıyı istemeden davet ettiğinizi varsayalım. Konuk kullanıcı nesnesi oluşturulur, ancak e-posta adresi veya proxyAddresses özellikleri yerine özelliğine mail eklenirotherMail. Bu sorunu önlemek için, şu PowerShell adımlarını kullanarak Microsoft Entra dizininizde çakışan kullanıcı nesnelerini arayabilirsiniz:

- Microsoft Graph PowerShell modülünü açın ve komutunu çalıştırın

Connect-MgGraph. - Yinelenen kişi nesnelerini denetlemek istediğiniz Microsoft Entra kiracısı için Genel Yönetici istrator olarak oturum açın.

- PowerShell komutunu

Get-MgContact -All | ? {$_.Mail -match 'user@domain.com'}çalıştırın.

Oturum açma ekranında ilke hatasıyla dış erişim engellendi

Kiracınızda oturum açmaya çalıştığınızda şu hata iletisini görebilirsiniz: "Ağ yöneticiniz hangi kuruluşlara erişilebileceğini kısıtladı. Erişimin engelini kaldırmak için BT bölümünüzle iletişime geçin." Bu hata kiracı kısıtlama ayarlarıyla ilgilidir. Bu sorunu çözmek için BT ekibinizden bu makaledeki yönergeleri izlemesini isteyin.

Kiracılar arası erişim ayarları eksik olduğundan davet engellendi

Şu iletiyi görebilirsiniz: "Bu davet, kuruluşunuzdaki kiracılar arası erişim ayarları tarafından engellendi. Yöneticinizin bu davete izin vermek için kiracılar arası erişim ayarlarını yapılandırması gerekir." Bu durumda yöneticinizden kiracılar arası erişim ayarlarını denetlemesini isteyin.