Koşullu Erişim: Cihazlar için filtreleme

Koşullu Erişim ilkeleri oluştururken, yöneticiler ortamlarındaki belirli cihazları hedefleme veya dışlama olanağını istedi. Cihazlar için filtreleme yöneticilere bu özelliği getirir. Artık Koşullu Erişim ilkelerinizde cihaz filtreleri ve diğer kullanılabilir atama koşulları için desteklenen işleçleri ve özellikleri kullanarak belirli cihazları hedefleyebilirsiniz.

Genel senaryolar

Kuruluşların artık cihazlar için filtre koşulu kullanarak etkinleştirebileceği birden çok senaryo vardır. Aşağıdaki senaryolarda bu yeni koşulun nasıl kullanılacağına ilişkin örnekler verilmiştir.

- Ayrıcalıklı kaynaklara erişimi kısıtlayın. Bu örnekte, ayrıcalıklı rol atanmış, çok faktörlü kimlik doğrulamasını karşılayan ve ayrıcalıklı veya güvenli yönetici iş istasyonları olan ve uyumlu olarak onaylanan bir cihazdan erişen bir kullanıcıdan Windows Azure Hizmet Yönetimi API'sine erişime izin vermek istediğinizi varsayalım. Bu senaryo için kuruluşlar iki Koşullu Erişim ilkesi oluşturur:

- İlke 1: Yönetici rolüne sahip tüm kullanıcılar, Windows Azure Hizmet Yönetimi API'sine bulut uygulamasına erişiyor ve Erişim denetimleri için Erişim izni verin, ancak çok faktörlü kimlik doğrulaması gerektirir ve cihazın uyumlu olarak işaretlenmesini gerektirir.

- İlke 2: Yöneticiye sahip tüm kullanıcılar, device.extensionAttribute1 kural ifadesi kullanan cihazlara yönelik bir filtre hariç olmak üzere Windows Azure Hizmet Yönetimi API'sine bulut uygulamasına erişirken SAW ve Erişim denetimleri için Engelle'ye eşittir. Microsoft Entra cihaz nesnesinde extensionAttributes'i güncelleştirme hakkında bilgi edinin.

- Desteklenmeyen bir İşletim Sistemi çalıştıran cihazlardan kuruluş kaynaklarına erişimi engelleyin. Bu örnekte, Windows 10'dan eski Windows işletim sistemi sürümünden kaynaklara erişimi engellemek istediğinizi varsayalım. Bu senaryo için kuruluşlar aşağıdaki Koşullu Erişim ilkesini oluşturur:

- Device.operatingSystem kural ifadesi kullanan cihazlar için bir filtre hariç olmak üzere tüm bulut uygulamalarına erişen tüm kullanıcılar Windows ve device.operatingSystemVersion'a eşittir"10.0" ile ve Erişim denetimleri için Engelle'yi kullanın.

- Belirli cihazlardaki belirli hesaplar için çok faktörlü kimlik doğrulaması gerektirmez. Bu örnekte, Teams telefonlar veya Surface Hub cihazları gibi belirli cihazlarda hizmet hesaplarını kullanırken çok faktörlü kimlik doğrulaması gerektirmemek istediğinizi varsayalım. Bu senaryo için kuruluşlar aşağıdaki iki Koşullu Erişim ilkesi oluşturur:

- İlke 1: Hizmet hesapları hariç tüm kullanıcılar, tüm bulut uygulamalarına erişim ve Erişim denetimleri için Erişim ver, ancak çok faktörlü kimlik doğrulaması gerektirir.

- İlke 2: Kullanıcıları ve grupları seçin ve yalnızca hizmet hesaplarını içeren bir grup ekleyin, tüm bulut uygulamalarına erişin; device.extensionAttribute2 kural ifadesi kullanan cihazlar için bir filtre hariç, Teams Telefon Cihaz ve Erişim denetimleri için Engelle'ye eşit değildir.

Not

Microsoft Entra Id, cihaz filtresi kurallarını değerlendirmek için cihaz kimlik doğrulamasını kullanır. Microsoft Entra Id ile kaydı kaldırılmış bir cihaz için tüm cihaz özellikleri null değer olarak kabul edilir ve cihaz dizinde olmadığından cihaz öznitelikleri belirlenemez. Kayıtlı olmayan cihazlar için ilkeleri hedeflemenin en iyi yolu, yapılandırılan filtre kuralı geçerli olacağından negatif işlecini kullanmaktır. Pozitif bir işleç kullanacaksanız, filtre kuralı yalnızca dizinde bir cihaz varsa ve yapılandırılan kural cihazdaki öznitelikle eşleştiğinde geçerli olur.

Koşullu Erişim ilkesi oluşturma

Cihazlar için filtre, Koşullu Erişim ilkesi oluşturulurken isteğe bağlı bir denetimdir.

Aşağıdaki adımlar, Yaygın senaryolar altındaki ilk senaryoyu desteklemek için iki Koşullu Erişim ilkesi oluşturmaya yardımcı olur.

İlke 1: Yönetici rolüne sahip tüm kullanıcılar, Windows Azure Hizmet Yönetimi API'sine bulut uygulamasına erişiyor ve Erişim denetimleri için Erişim izni verin, ancak çok faktörlü kimlik doğrulaması gerektirir ve cihazın uyumlu olarak işaretlenmesini gerektirir.

- En azından Koşullu Erişim Yöneticisi olarak Microsoft Entra yönetici merkezinde oturum açın.

- Koruma>Koşullu Erişim'e göz atın.

- Yeni ilke oluştur'u seçin.

- İlkenize bir ad verin. Kuruluşların ilkelerinin adları için anlamlı bir standart oluşturmalarını öneririz.

- Atamalar'ın altında Kullanıcılar'ı veya iş yükü kimliklerini seçin.

Ekle'nin altında Dizin rolleri'ni ve ardından adında yönetici olan tüm roller'i seçin.

Uyarı

Koşullu Erişim ilkeleri yerleşik rolleri destekler. Koşullu Erişim ilkeleri, yönetim birimi kapsamlı veya özel roller de dahil olmak üzere diğer rol türleri için zorunlu tutulmaz.

Dışla'nın altında Kullanıcılar ve gruplar'ı seçin ve kuruluşunuzun acil durum erişimini veya kıran hesapları seçin.

Bitti'yi seçin.

- Hedef kaynaklar>Bulut uygulamaları>Dahil Uygulamalar seç'in> altında Windows Azure Hizmet Yönetimi API'sini ve ardından Seç'i seçin.

- Erişim denetimleri>Ver'in altında Erişim ver, Çok faktörlü kimlik doğrulaması gerektir ve Cihazın uyumlu olarak işaretlenmesini gerektir'i ve ardından Seç'i seçin.

- Ayarlarınızı onaylayın ve İlkeyi etkinleştir'i Açık olarak ayarlayın.

- İlkenizi etkinleştirmek için oluşturmak için Oluştur'u seçin.

İlke 2: Yönetici rolüne sahip tüm kullanıcılar, device.extensionAttribute1 kural ifadesi kullanan cihazlar için bir filtre hariç olmak üzere Windows Azure Hizmet Yönetimi API'sine bulut uygulamasına erişirken SAW ve Erişim denetimleri için Engelle'ye eşittir.

- Yeni ilke oluştur'u seçin.

- İlkenize bir ad verin. Kuruluşların ilkelerinin adları için anlamlı bir standart oluşturmalarını öneririz.

- Atamalar'ın altında Kullanıcılar'ı veya iş yükü kimliklerini seçin.

Ekle'nin altında Dizin rolleri'ni ve ardından adında yönetici olan tüm rolleri seçin

Uyarı

Koşullu Erişim ilkeleri yerleşik rolleri destekler. Koşullu Erişim ilkeleri, yönetim birimi kapsamlı veya özel roller de dahil olmak üzere diğer rol türleri için zorunlu tutulmaz.

Dışla'nın altında Kullanıcılar ve gruplar'ı seçin ve kuruluşunuzun acil durum erişimini veya kıran hesapları seçin.

Bitti'yi seçin.

- Hedef kaynaklar>Bulut uygulamaları>Dahil Uygulamalar seç'in> altında Windows Azure Hizmet Yönetimi API'sini ve ardından Seç'i seçin.

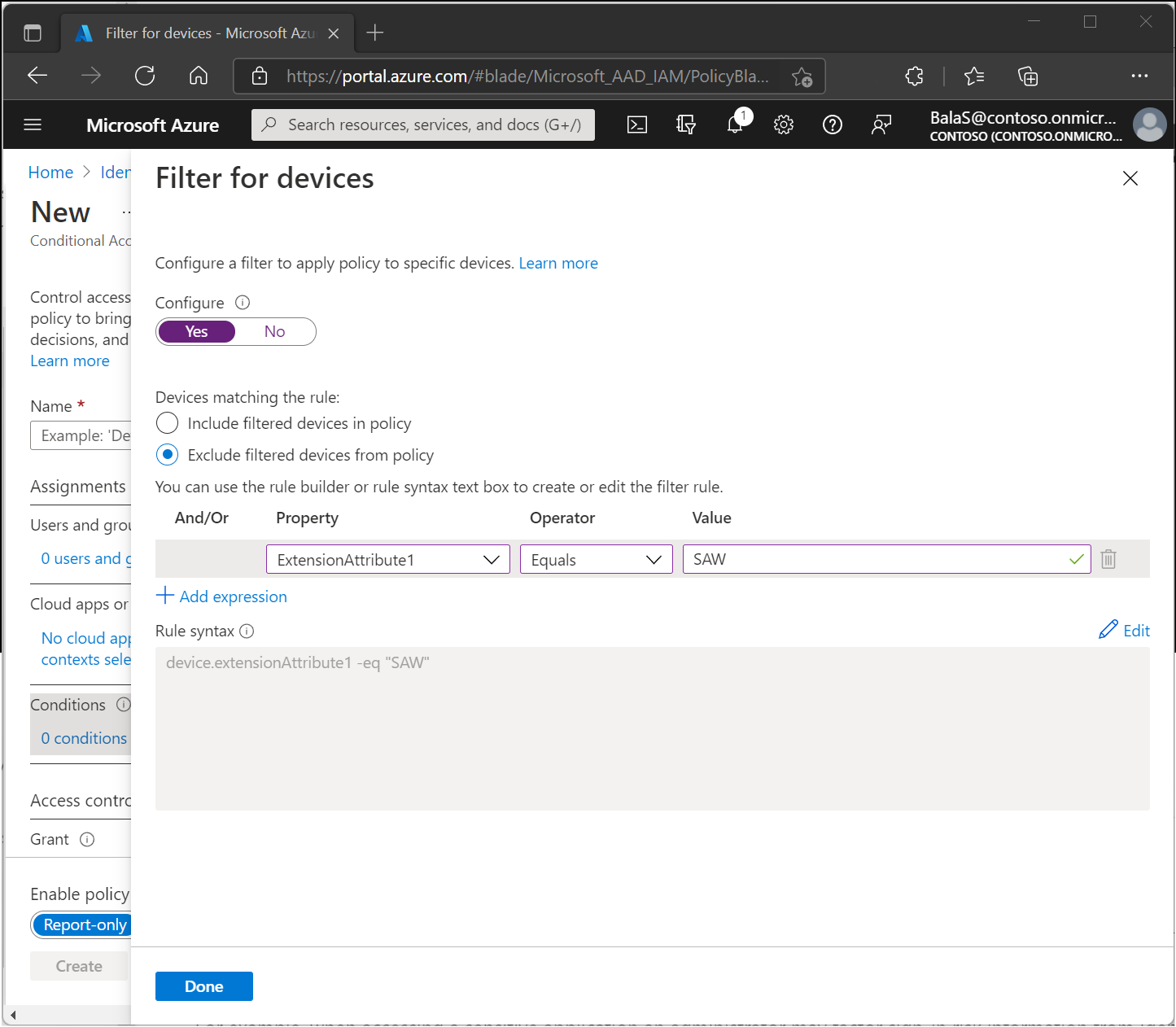

- Koşullar'ın altında cihazlar için filtreleyin.

- Yapılandır'ı Evet olarak değiştirin.

- Kuralla eşleşen Cihazlar'ı Filtrelenmiş cihazları ilkenin dışında tut olarak ayarlayın.

- özelliğini

ExtensionAttribute1olarak, işlecini olarakEqualsve değerini olarakSAWayarlayın. - Bitti'yi seçin.

- Erişim denetimleri>Ver'in altında Erişimi engelle'yi ve ardından Seç'i seçin.

- Ayarlarınızı onaylayın ve İlkeyi etkinleştir'i Açık olarak ayarlayın.

- İlkenizi etkinleştirmek için oluşturmak için Oluştur'u seçin.

Uyarı

Uyumlu cihazlar gerektiren ilkeler, mac, iOS ve Android'de kullanıcılardan, cihaz uyumluluğu zorunlu tutulmasa bile ilke değerlendirmesi sırasında bir cihaz sertifikası seçmelerini isteyebilir. Cihaz uyumlu hale gelene kadar bu istemler yinelenebilir.

Öznitelik değerlerini ayarlama

Uzantı özniteliklerinin ayarlanması Graph API aracılığıyla mümkün hale getirilir. Cihaz özniteliklerini ayarlama hakkında daha fazla bilgi için Cihazı güncelleştirme makalesine bakın.

Cihazlar için filtreleme Graph API'si

Cihaz filtresi API'sine Microsoft Graph v1.0 uç noktasından erişilebilir ve uç noktası https://graph.microsoft.com/v1.0/identity/conditionalaccess/policies/kullanılarak erişilebilir. Yeni bir Koşullu Erişim ilkesi oluştururken cihazlar için bir filtre yapılandırabilir veya mevcut bir ilkeyi cihazlar için filtre koşulunu yapılandıracak şekilde güncelleştirebilirsiniz. Mevcut bir ilkeyi güncelleştirmek için, var olan bir ilkenin ilke kimliğini ekleyerek ve aşağıdaki istek gövdesini yürüterek Microsoft Graph v1.0 uç noktasında bir düzeltme eki çağrısı yapabilirsiniz. Buradaki örnekte, SAW cihazları olarak işaretlenmemiş cihazlar hariç cihazlar koşulu için bir filtre yapılandırma gösterilmektedir. Kural söz dizimi birden fazla tek ifadeden oluşabilir. Söz dizimi hakkında daha fazla bilgi edinmek için bkz . Microsoft Entra Id'de gruplar için dinamik üyelik kuralları.

{

"conditions": {

"devices": {

"deviceFilter": {

"mode": "exclude",

"rule": "device.extensionAttribute1 -ne \"SAW\""

}

}

}

}

Filtreler için desteklenen işleçler ve cihaz özellikleri

Aşağıdaki cihaz öznitelikleri, Koşullu Erişim'deki cihazlar için filtre koşuluyla kullanılabilir.

Not

Microsoft Entra Id, cihaz filtresi kurallarını değerlendirmek için cihaz kimlik doğrulamasını kullanır. Microsoft Entra Id ile kaydı kaldırılmış bir cihaz için tüm cihaz özellikleri null değer olarak kabul edilir ve cihaz dizinde olmadığından cihaz öznitelikleri belirlenemez. Kayıtlı olmayan cihazlar için ilkeleri hedeflemenin en iyi yolu, yapılandırılan filtre kuralı geçerli olacağından negatif işlecini kullanmaktır. Pozitif bir işleç kullanacaksanız, filtre kuralı yalnızca dizinde bir cihaz varsa ve yapılandırılan kural cihazdaki öznitelikle eşleştiğinde geçerli olur.

| Desteklenen cihaz öznitelikleri | Desteklenen işleçler | Desteklenen değerler | Örnek |

|---|---|---|---|

| deviceId | Eşittir, NotEquals, In, NotIn | GUID olan geçerli bir deviceId | (device.deviceid -eq "498c4de7-1aee-4ded-8d5d-0000000000000") |

| displayName | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Herhangi bir dize | (device.displayName -contains "ABC") |

| deviceOwnership | Eşittir, NotEquals | Desteklenen değerler, kendi cihazlarını getir için "Kişisel" ve şirkete ait cihazlar için "Şirket"tir | (device.deviceOwnership -eq "Şirket") |

| isCompliant | Eşittir, NotEquals | Desteklenen değerler uyumlu cihazlar için "True" ve uyumlu olmayan cihazlar için "False" değerleridir | (device.isCompliant -eq "True") |

| üretici | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Herhangi bir dize | (device.manufacturer -startsWith "Microsoft") |

| mdmAppId | Eşittir, NotEquals, In, NotIn | Geçerli bir MDM uygulama kimliği | (device.mdmAppId -in ["0000000a-0000-0000-c000-00000000000000"] |

| model | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Herhangi bir dize | (device.model -notContains "Surface") |

| Operatingsystem | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Geçerli bir işletim sistemi (Windows, iOS veya Android gibi) | (device.operatingSystem -eq "Windows") |

| operatingSystemVersion | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Geçerli bir işletim sistemi sürümü (Windows 7 için 6.1, Windows 8 için 6.2 veya Windows 10 ve Windows 11 için 10.0 gibi) | (device.operatingSystemVersion -in ["10.0.18363", "10.0.19041", "10.0.19042", "10.0.22000"]) |

| physicalId'ler | Contains, NotContains | Örnek olarak, tüm Windows Autopilot cihazları ZTDId'yi (içeri aktarılan tüm Windows Autopilot cihazlarına atanan benzersiz bir değer) cihaz physicalIds özelliğinde depolar. | (device.physicalIds -contains "[ZTDId]:value") |

| profileType | Eşittir, NotEquals | Cihaz için ayarlanmış geçerli bir profil türü. Desteklenen değerler şunlardır: RegisteredDevice (varsayılan), SecureVM (Microsoft Entra oturum açma özelliği etkin Azure'daki Windows VM'leri için kullanılır), Yazıcı (yazıcılar için kullanılır), Paylaşılan (paylaşılan cihazlar için kullanılır), IoT (IoT cihazları için kullanılır) | (device.profileType -eq "Yazıcı") |

| systemLabels | Contains, NotContains | Sistem tarafından cihaza uygulanan etiketlerin listesi. Desteklenen değerlerden bazıları şunlardır: AzureResource (Microsoft Entra oturum açma özelliği etkinleştirilmiş Azure'daki Windows VM'leri için kullanılır), M365Managed (Microsoft Yönetilen Masaüstü kullanılarak yönetilen cihazlar için kullanılır), MultiUser (paylaşılan cihazlar için kullanılır) | (device.systemLabels -contains "M365Managed") |

| trustType | Eşittir, NotEquals | Cihazlar için geçerli bir kayıtlı durum. Desteklenen değerler şunlardır: AzureAD (Microsoft Entra'ya katılmış cihazlar için kullanılır), ServerAD (Microsoft Entra karma katılmış cihazlar için kullanılır), Çalışma Alanı (Microsoft Entra kayıtlı cihazlar için kullanılır) | (device.trustType -eq "ServerAD") |

| extensionAttribute1-15 | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | extensionAttributes1-15, müşterilerin cihaz nesneleri için kullanabileceği özniteliklerdir. Müşteriler extensionAttributes1 ile 15 arasında herhangi bir uzantıyı özel değerlerle güncelleştirebilir ve Koşullu Erişim'deki cihazlar için filtre koşulunda kullanabilir. Herhangi bir dize değeri kullanılabilir. | (device.extensionAttribute1 -eq "SAW") |

Not

Karmaşık kurallar oluştururken veya cihaz kimlikleri için deviceid gibi çok fazla bağımsız tanımlayıcı kullanırken, "Filtre kuralı için en fazla uzunluk 3072 karakterdir" ifadesini aklınızda bulundurun.

Not

Contains ve NotContains işleçleri öznitelik türlerine bağlı olarak farklı çalışır. ve modelContains gibi operatingSystem dize öznitelikleri için işleci, belirtilen bir alt dizenin özniteliği içinde olup olmadığını gösterir. ve systemLabelsContains gibi physicalIds dize koleksiyonu öznitelikleri için işleç, belirtilen bir dizenin koleksiyondaki tüm dizelerden biriyle eşleşip eşleşmediğini belirtir.

Uyarı

Koşullu Erişim İlkesi değerlendirmesi sırasında extensionAttributes1-15'te bir değerin kullanılabilir olması için cihazların Microsoft Intune tarafından yönetilen, uyumlu veya Microsoft Entra karması olması gerekir.

Cihazlar için filtre ile ilke davranışı

Koşullu Erişim'deki cihaz filtresi koşulu, ilkeyi Microsoft Entra Id'deki kayıtlı bir cihazın cihaz özniteliklerine göre değerlendirir ve bu nedenle ilkenin hangi koşullarda uygulandığını veya uygulanmadığını anlamak önemlidir. Aşağıdaki tabloda, cihazlar için bir filtre koşulu yapılandırıldığında gösterilen davranış gösterilmektedir.

| Cihazlar için filtre koşulu | Cihaz kayıt durumu | Cihaz filtresi Uygulandı |

|---|---|---|

| Pozitif işleçler (Equals, StartsWith, EndsWith, Contains, In) ve tüm özniteliklerin kullanımı ile dahil et/dışla modu | Kayıtlı olmayan cihaz | Hayır |

| Pozitif işleçler (Equals, StartsWith, EndsWith, Contains, In) ve extensionAttributes1-15 hariç özniteliklerin kullanımı ile dahil etme/dışlama modu | Kayıtlı cihaz | Evet, ölçütler karşılanırsa |

| Pozitif işleçlerle ekleme/dışlama modu (Equals, StartsWith, EndsWith, Contains, In) ve extensionAttributes1-15 gibi özniteliklerin kullanımı | Intune tarafından yönetilen kayıtlı cihaz | Evet, ölçütler karşılanırsa |

| Pozitif işleçlerle ekleme/dışlama modu (Equals, StartsWith, EndsWith, Contains, In) ve extensionAttributes1-15 gibi özniteliklerin kullanımı | Kayıtlı cihaz Intune tarafından yönetilmiyor | Evet, ölçütler karşılanırsa. extensionAttributes1-15 kullanıldığında, cihaz uyumluysa veya Microsoft Entra karmaya katılmışsa ilke uygulanır |

| Negatif işleçlerle dahil etme/dışlama modu (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) ve özniteliklerin kullanımı | Kayıtlı olmayan cihaz | Yes |

| Negatif işleçlerle ekleme/dışlama modu (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) ve extensionAttributes1-15 hariç tüm özniteliklerin kullanımı | Kayıtlı cihaz | Evet, ölçütler karşılanırsa |

| Negatif işleçlerle dahil etme/dışlama modu (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) ve extensionAttributes1-15 gibi özniteliklerin kullanımı | Intune tarafından yönetilen kayıtlı cihaz | Evet, ölçütler karşılanırsa |

| Negatif işleçlerle dahil etme/dışlama modu (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) ve extensionAttributes1-15 gibi özniteliklerin kullanımı | Kayıtlı cihaz Intune tarafından yönetilmiyor | Evet, ölçütler karşılanırsa. extensionAttributes1-15 kullanıldığında, cihaz uyumluysa veya Microsoft Entra karmaya katılmışsa ilke uygulanır |