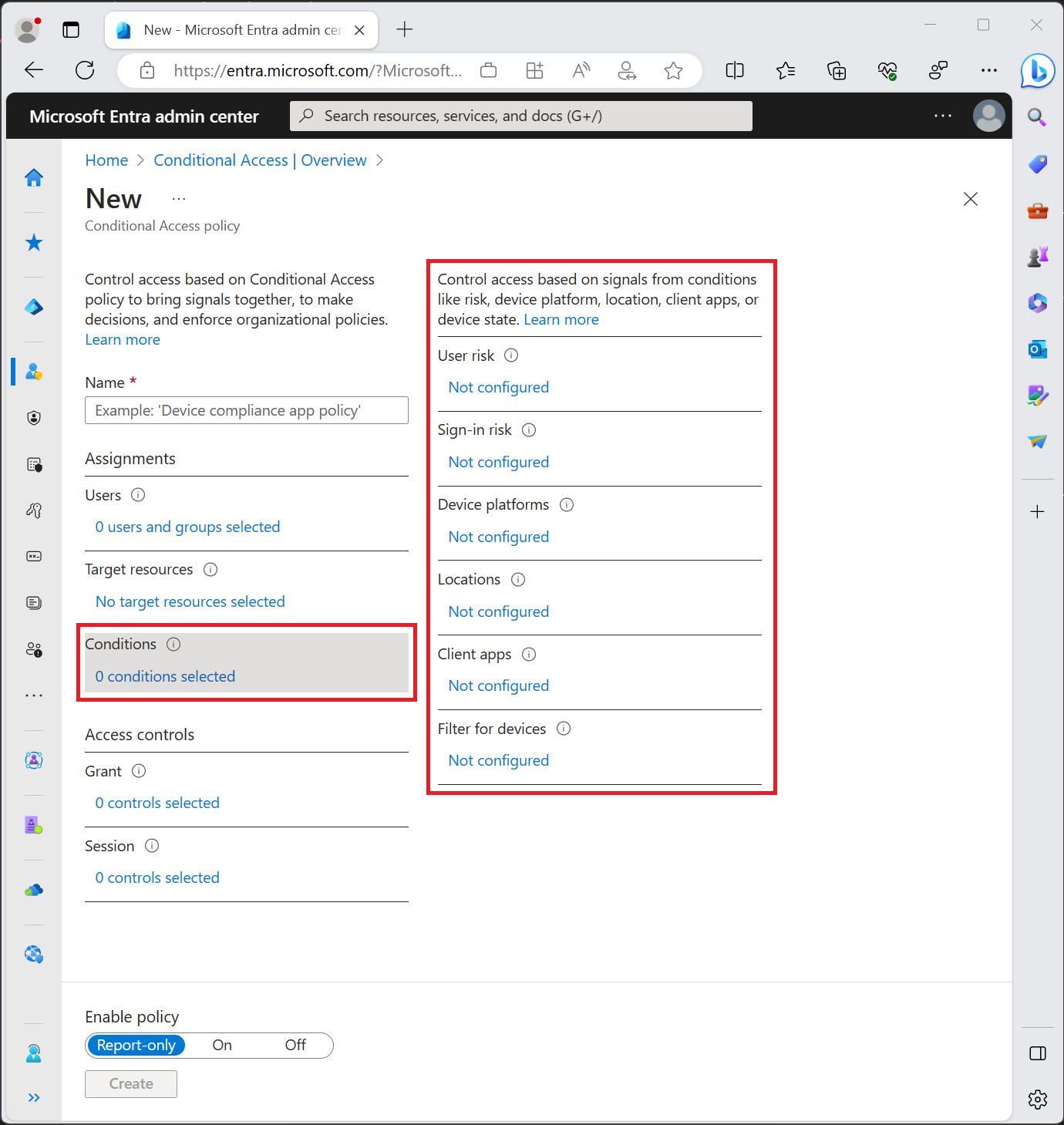

Koşullu Erişim: Koşullar

Bir Koşullu Erişim ilkesinde, yönetici ilke kararlarını geliştirmek için bir veya daha fazla sinyalden yararlanabilir.

Ayrıntılı ve belirli Koşullu Erişim ilkeleri oluşturmak için birden çok koşul birleştirilebilir.

Kullanıcılar hassas bir uygulamaya eriştiğinde, yönetici aşağıdaki gibi erişim kararlarına birden çok koşulu hesaba katabilir:

- Kimlik Koruması'ndan oturum açma riski bilgileri

- Ağ konumu

- Cihaz bilgileri

Kullanıcı riski

erişimi olan Yönetici istrator'larKimlik Koruması, koşullu erişim ilkesinin bir parçası olarak kullanıcı riskini değerlendirebilir. Kullanıcı riski, belirli bir kimliğin veya hesabın risk altında olma olasılığını temsil eder. Kullanıcı riski hakkında daha fazla bilgiyi Risk nedir ve Nasıl Yapılır: Risk ilkelerini yapılandırma ve etkinleştirme makalelerinde bulabilirsiniz.

Oturum açma riski

erişimi olan Yönetici istrator'larKimlik Koruması, koşullu erişim ilkesinin bir parçası olarak oturum açma riskini değerlendirebilir. Oturum açma riski, belirli bir kimlik doğrulama isteğinin kimlik sahibi tarafından yapılmama olasılığını temsil eder. Oturum açma riski hakkında daha fazla bilgiyi Risk nedir ve Nasıl Yapılır: Risk ilkelerini yapılandırma ve etkinleştirme makalelerinde bulabilirsiniz.

Insider riski (Önizleme)

erişimi olan Yönetici istrator'larMicrosoft Purview uyarlamalı koruması, Microsoft Purview'dan gelen risk sinyallerini Koşullu Erişim ilkesi kararlarına dahil edebilir. Insider riski, Microsoft Purview'dan veri idaresi, veri güvenliği ve risk ve uyumluluk yapılandırmalarınızı dikkate alır. Bu sinyaller aşağıdaki gibi bağlamsal faktörleri temel alır:

- Kullanıcı davranışı

- Geçmiş desenler

- Anomali algılamaları

Bu koşul, yöneticilerin erişimi engelleme, daha güçlü kimlik doğrulama yöntemleri gerektirme veya kullanım koşulları kabulü gerektirme gibi eylemler yapmak için Koşullu Erişim ilkelerini kullanmasına olanak tanır.

Bu işlevsellik, özellikle bir kuruluşun içinden kaynaklanan olası riskleri ele alan parametrelerin dahilini içerir. Yöneticiler, Insider Risk'i dikkate almak için Koşullu Erişim'i yapılandırarak erişim izinlerini kullanıcı davranışı, geçmiş desenler ve anomali algılama gibi bağlamsal faktörlere göre uyarlayabilir.

Daha fazla bilgi için Insider risk tabanlı ilke yapılandırma ve etkinleştirme makalesine bakın.

Cihaz platformları

Koşullu Erişim, cihaz tarafından sağlanan kullanıcı aracısı dizeleri gibi bilgileri kullanarak cihaz platformunu tanımlar. Kullanıcı aracısı dizeleri değiştirilebildiği için bu bilgiler onaylanmamıştır. Cihaz platformu Microsoft Intune cihaz uyumluluk ilkeleriyle uyumlu bir şekilde veya blok deyiminin bir parçası olarak kullanılmalıdır. Varsayılan olarak tüm cihaz platformlarına uygulanır.

Koşullu Erişim aşağıdaki cihaz platformlarını destekler:

- Android

- iOS

- Windows

- Mac OS

- Linux

Diğer istemciler koşulunu kullanarak eski kimlik doğrulamasını engellerseniz, cihaz platformu koşulunu da ayarlayabilirsiniz.

Yalnızca izin denetimleri olarak Onaylanan istemci uygulaması gerektir veya Uygulama koruma ilkesi gerektir'i seçerken veya Seçili tüm denetimleri gerektir'i seçtiğinizde macOS veya Linux cihaz platformlarının seçilmesini desteklemiyoruz.

Önemli

Microsoft, desteklenmeyen cihaz platformları için bir Koşullu Erişim ilkenizin olmasını önerir. Örneğin, Chrome OS'den veya desteklenmeyen diğer istemcilerden şirket kaynaklarınıza erişimi engellemek istiyorsanız, herhangi bir cihazı içeren ve desteklenen cihaz platformlarını dışlayan ve Erişimi engelle olarak ayarlanmış bir Cihaz platformları koşuluyla bir ilke yapılandırmanız gerekir.

Yerleşimler

Yöneticiler konumu bir koşul olarak yapılandırdığında, konumları dahil etmeyi veya hariç tutmayı seçebilir. Bu adlandırılmış konumlar arasında genel IPv4 veya IPv6 ağ bilgileri, ülke/bölge, belirli ülkelere/bölgelere eş olmayan bilinmeyen alanlar ve Global Secure Access'in uyumlu ağı yer alabilir.

Herhangi bir konumu dahil ederken, bu seçenek yalnızca yapılandırılmış adlandırılmış konumları değil, İnternet'te herhangi bir IP adresini içerir. Yöneticiler herhangi bir konumu seçtiğinde, güvenilen veya seçilen tüm konumları dışlama seçeneğini belirleyebilir.

Yönetici istrator'lar, diğer koşullarla birlikte belirli konumları hedefleyen ilkeler oluşturabilir. Konumlar hakkında daha fazla bilgiyi Microsoft Entra Koşullu Erişim'deki konum koşulu nedir makalesinde bulabilirsiniz.

İstemci uygulamaları

Varsayılan olarak, yeni oluşturulan tüm Koşullu Erişim ilkeleri, istemci uygulamaları koşulu yapılandırılmamış olsa bile tüm istemci uygulama türleri için geçerlidir.

Not

İstemci uygulamaları koşulunun davranışı Ağustos 2020'de güncelleştirildi. Koşullu Erişim ilkeleriniz varsa, bunlar değişmeden kalır. Ancak var olan bir ilkeye tıklarsanız Yapılandır iki durumlu düğmesi kaldırılır ve ilkenin uygulandığı istemci uygulamaları seçilir.

Önemli

Eski kimlik doğrulama istemcilerinden oturum açma işlemleri çok faktörlü kimlik doğrulamasını (MFA) desteklemez ve cihaz durumu bilgilerini geçirmez, bu nedenle MFA veya uyumlu cihazlar gerektirme gibi Koşullu Erişim verme denetimleri tarafından engellenir. Eski kimlik doğrulaması kullanması gereken hesaplarınız varsa, bu hesapları ilkenin dışında tutmanız veya ilkeyi yalnızca modern kimlik doğrulama istemcilerine uygulanacak şekilde yapılandırmanız gerekir.

Yapılandır iki durumlu düğmesi Evet olarak ayarlandığında işaretlenmiş öğeler için, Hayır olarak ayarlandığında ise modern ve eski kimlik doğrulama istemcileri de dahil olmak üzere tüm istemci uygulamaları için geçerli olur. Bu iki durumlu düğme Ağustos 2020'den önce oluşturulmuş ilkelerde gösterilmez.

- Modern kimlik doğrulama istemcileri

- Tarayıcı

- Bunlar SAML, WS-Federation, OpenID Bağlan gibi protokolleri veya OAuth gizli istemcisi olarak kaydedilen hizmetleri kullanan web tabanlı uygulamaları içerir.

- Mobil uygulamalar ve masaüstü istemcileri

- Bu seçenek, Office masaüstü ve telefon uygulamaları gibi uygulamaları içerir.

- Tarayıcı

- Eski kimlik doğrulama istemcileri

- Exchange ActiveSync istemcileri

- Bu seçim, Exchange ActiveSync (EAS) protokolünün tüm kullanımını içerir.

- İlke Exchange ActiveSync kullanımını engellediğinde, etkilenen kullanıcı tek bir karantina e-postası alır. ile birlikte gelen bu e-posta, bunların neden engellendiği hakkında bilgi sağlar ve mümkünse düzeltme yönergelerini içerir.

- Yönetici istrator'lar Koşullu Erişim Microsoft Graph API'sini kullanarak yalnızca desteklenen platformlara (iOS, Android ve Windows gibi) ilke uygulayabilir.

- Diğer istemciler

- Bu seçenek, modern kimlik doğrulamasını desteklemeyen temel/eski kimlik doğrulama protokollerini kullanan istemcileri içerir.

- SMTP - POP ve IMAP istemcisi tarafından e-posta iletileri göndermek için kullanılır.

- Otomatik Bulma - Outlook ve EAS istemcileri tarafından Exchange Online'da posta kutularını bulmak ve bu posta kutularına bağlanmak için kullanılır.

- Exchange Online PowerShell - Uzak PowerShell ile Exchange Online'a bağlanmak için kullanılır. Exchange Online PowerShell için Temel kimlik doğrulamasını engellerseniz, bağlanmak için Exchange Online PowerShell Modülünü kullanmanız gerekir. Yönergeler için bkz. Çok faktörlü kimlik doğrulaması kullanarak Exchange Online PowerShell'e Bağlan.

- Exchange Web Services (EWS) - Outlook, Mac için Outlook ve üçüncü taraf uygulamalar tarafından kullanılan bir programlama arabirimi.

- IMAP4 - IMAP e-posta istemcileri tarafından kullanılır.

- HTTP üzerinden MAPI (MAPI/HTTP) - Outlook 2010 ve üzeri tarafından kullanılır.

- Çevrimdışı Adres Defteri (OAB) - Outlook tarafından indirilen ve kullanılan adres listesi koleksiyonlarının bir kopyası.

- Outlook Anywhere (HTTP üzerinden RPC) - Outlook 2016 ve önceki sürümler tarafından kullanılır.

- Outlook Hizmeti - Windows 10 için Posta ve Takvim uygulaması tarafından kullanılır.

- POP3 - POP e-posta istemcileri tarafından kullanılır.

- Raporlama Web Hizmetleri - Exchange Online'da rapor verilerini almak için kullanılır.

- Bu seçenek, modern kimlik doğrulamasını desteklemeyen temel/eski kimlik doğrulama protokollerini kullanan istemcileri içerir.

- Exchange ActiveSync istemcileri

Bu koşullar yaygın olarak şunlar için kullanılır:

- Yönetilen cihaz gerektir

- Eski kimlik doğrulamasını engelleme

- Web uygulamalarını engelleme ama mobil veya masaüstü uygulamalarına izin verme

Desteklenen tarayıcılar

Bu ayar tüm tarayıcılarda çalışır. Ancak, uyumlu bir cihaz gereksinimi gibi bir cihaz ilkesini karşılamak için aşağıdaki işletim sistemleri ve tarayıcılar desteklenir. İşletim Sistemleri ve tarayıcılar temel desteğin dışında bu listede gösterilmez:

| İşletim Sistemleri | Tarayıcılar |

|---|---|

| Windows 10 + | Microsoft Edge, Chrome, Firefox 91+ |

| Windows Server 2022 | Microsoft Edge, Chrome |

| Windows Server 2019 | Microsoft Edge, Chrome |

| iOS | Microsoft Edge, Safari (notlara bakın) |

| Android | Microsoft Edge, Chrome |

| macOS | Microsoft Edge, Chrome, Safari |

| Linux Masaüstü | Microsoft Edge |

Bu tarayıcılar cihaz kimlik doğrulamasını destekleyerek cihazın bir ilkeye göre tanımlanmasına ve doğrulanmasına olanak tanır. Tarayıcı özel modda çalışıyorsa veya tanımlama bilgileri devre dışı bırakıldıysa cihaz denetimi başarısız olur.

Not

Edge 85+, cihaz kimliğini düzgün bir şekilde geçirmek için kullanıcının tarayıcıda oturum açmasını gerektirir. Aksi takdirde, hesap uzantısı olmadan Chrome gibi davranır. Bu oturum açma işlemi karma cihaz birleştirme senaryosunda otomatik olarak gerçekleşmeyebilir.

Safari, yönetilen bir cihazda cihaz tabanlı Koşullu Erişim için desteklenir, ancak Onaylı istemci uygulaması gerektir veya Uygulama koruma ilkesi gerektir koşullarını karşılayabilir. Microsoft Edge gibi yönetilen bir tarayıcı onaylı istemci uygulaması ve uygulama koruma ilkesi gereksinimlerini karşılar. Üçüncü taraf MDM çözümüne sahip iOS'ta yalnızca Microsoft Edge tarayıcısı cihaz ilkesini destekler.

Firefox 91+ , cihaz tabanlı Koşullu Erişim için desteklenir, ancak "Microsoft, iş ve okul hesapları için Windows çoklu oturum açmasına izin ver" seçeneğinin etkinleştirilmesi gerekir.

Chrome 111+ cihaz tabanlı Koşullu Erişim için desteklenir, ancak "CloudApAuthEnabled" özelliğinin etkinleştirilmesi gerekir.

Tarayıcıda neden bir sertifika istemi görüyorum?

Windows 7'de iOS, Android ve macOS cihazları bir istemci sertifikası kullanılarak tanımlanır. Bu sertifika, cihaz kaydedildiğinde sağlanır. Bir kullanıcı tarayıcıda ilk kez oturum açtığında, kullanıcıdan sertifikayı seçmesi istenir. Kullanıcının tarayıcıyı kullanmadan önce bu sertifikayı seçmesi gerekir.

Chrome desteği

Windows 10 Creators Update (sürüm 1703) veya sonraki sürümlerde Chrome desteği için Windows Hesapları uzantısını yükleyin veya Chrome'un CloudAPAuthEnabled özelliğini etkinleştirin. Koşullu Erişim ilkesi windows platformları için cihaza özgü ayrıntılar gerektirdiğinde bu yapılandırmalar gereklidir.

CloudAPAuthEnabled ilkesini Chrome'da otomatik olarak etkinleştirmek için aşağıdaki kayıt defteri anahtarını oluşturun:

- Yol:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome - Ad:

CloudAPAuthEnabled - Değer:

0x00000001 - Propertytype:

DWORD

Windows Hesabı uzantısını Chrome tarayıcılarına otomatik olarak dağıtmak için aşağıdaki kayıt defteri anahtarını oluşturun:

- Yol:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome\ExtensionInstallForcelist - Ad:

1 - Tür:

REG_SZ (String) - Veri:

ppnbnpeolgkicgegkbkbjmhlideopiji;https\://clients2.google.com/service/update2/crx

Windows 8.1 ve 7'de Chrome desteği için aşağıdaki kayıt defteri anahtarını oluşturun:

- Yol:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome\AutoSelectCertificateForUrls - Ad:

1 - Tür:

REG_SZ (String) - Veri:

{"pattern":"https://device.login.microsoftonline.com","filter":{"ISSUER":{"CN":"MS-Organization-Access"}}}

Desteklenen mobil uygulamalar ve masaüstü istemcileri

Yönetici istrator'lar İstemci uygulaması olarak mobil uygulamalar ve masaüstü istemcileri.

Bu ayarın, aşağıdaki mobil uygulamalardan ve masaüstü istemcilerinden yapılan erişim girişimleri üzerinde etkisi vardır:

| İstemci uygulamaları | Hedef Hizmet | Platform |

|---|---|---|

| Dynamics CRM uygulaması | Dynamics CRM | Windows 10, Windows 8.1, iOS ve Android |

| Posta/Takvim/Kişiler uygulaması, Outlook 2016, Outlook 2013 (modern kimlik doğrulaması ile) | Exchange Online | Windows 10 |

| Uygulamalar için MFA ve konum ilkesi. Cihaz tabanlı ilkeler desteklenmez. | Herhangi bir Uygulamalarım uygulama hizmeti | Android ve iOS |

| Microsoft Teams Hizmetleri - Bu istemci uygulaması Microsoft Teams'i destekleyen tüm hizmetleri ve tüm İstemci Uygulamalarını denetler - Windows Masaüstü, iOS, Android, WP ve web istemcisi | Microsoft Teams | Windows 10, Windows 8.1, Windows 7, iOS, Android ve macOS |

| Office 2016 uygulamaları, Office 2013 (modern kimlik doğrulaması ile), OneDrive eşitleme istemcisi | SharePoint | Windows 8.1, Windows 7 |

| Office 2016 uygulamaları, Evrensel Office uygulaması, Office 2013 (modern kimlik doğrulaması ile), OneDrive eşitleme istemcisi | SharePoint Online | Windows 10 |

| Office 2016 (yalnızca Word, Excel, PowerPoint, OneNote). | SharePoint | macOS |

| Office 2019 | SharePoint | Windows 10, macOS |

| Office mobil uygulamaları | SharePoint | Android, iOS |

| Office Yammer uygulaması | Yammer | Windows 10, iOS, Android |

| Outlook 2019 | SharePoint | Windows 10, macOS |

| Outlook 2016 (macOS için Office) | Exchange Online | macOS |

| Outlook 2016, Outlook 2013 (modern kimlik doğrulaması ile), Skype Kurumsal (modern kimlik doğrulaması ile) | Exchange Online | Windows 8.1, Windows 7 |

| Outlook mobil uygulaması | Exchange Online | Android, iOS |

| Power BI uygulaması | Power BI hizmeti | Windows 10, Windows 8.1, Windows 7, Android ve iOS |

| Skype Kurumsal | Exchange Online | Android, iOS |

| Azure DevOps Services (eski adıyla Visual Studio Team Services veya VSTS) uygulaması | Azure DevOps Services (eski adıyla Visual Studio Team Services veya VSTS) | Windows 10, Windows 8.1, Windows 7, iOS ve Android |

Exchange ActiveSync istemcileri

- Yönetici istrator'lar yalnızca kullanıcılara veya gruplara ilke atarken Exchange ActiveSync istemcilerini seçebilir. Tüm kullanıcılar, Tüm konuk ve dış kullanıcılar veya Dizin rolleri'nin seçilmesi, tüm kullanıcıların ilkeye tabi olmasını sağlar.

- Yöneticiler Exchange ActiveSync istemcilerine atanmış bir ilke oluşturduğunda, ilkeye atanan tek bulut uygulaması Exchange Online olmalıdır.

- Yönetici istrator'lar bu ilkenin kapsamınıCihaz platformları koşulu.

İlkeye atanan erişim denetimi Onaylı istemci uygulaması gerektir'i kullanıyorsa, kullanıcı Outlook mobil istemcisini yüklemeye ve kullanmaya yönlendirilir. Çok faktörlü kimlik doğrulaması, Kullanım Koşulları veya özel denetimlerin gerekli olması durumunda, etkilenen kullanıcılar engellenir çünkü temel kimlik doğrulaması bu denetimleri desteklemez.

Daha fazla bilgi için aşağıdaki makaleleri inceleyin:

- Koşullu Erişim ile eski kimlik doğrulamasını engelleme

- Koşullu Erişim ile onaylı istemci uygulamaları gerektirme

Diğer istemciler

Diğer istemciler'i seçerek IMAP, MAPI, POP, SMTP ve modern kimlik doğrulaması kullanmayan eski Office uygulaması gibi posta protokolleriyle temel kimlik doğrulaması kullanan uygulamaları etkileyen bir koşul belirtebilirsiniz.

Cihaz durumu (kullanım dışı)

Bu koşul kullanım dışı bırakıldı. Müşteriler, daha önce cihaz durumu koşulu kullanılarak elde edilen senaryoları karşılamak için Koşullu Erişim ilkesindeki Cihazlar için Filtre uygula koşulunu kullanmalıdır.

Önemli

Cihaz durumu ve cihazlar için filtreler Koşullu Erişim ilkesinde birlikte kullanılamaz. Cihazlar için filtreler, ve isCompliant özelliği aracılığıyla trustType cihaz durumu bilgilerini hedefleme desteği de dahil olmak üzere daha ayrıntılı hedefleme sağlar.

Cihazlar için filtreleme

Yöneticiler cihazlar için filtreyi bir koşul olarak yapılandırdığında, cihaz özelliklerinde bir kural ifadesi kullanarak bir filtreye göre cihazları dahil etmeyi veya hariç tutmayı seçebilir. Cihazlar için filtre için kural ifadesi, kural oluşturucu veya kural söz dizimi kullanılarak yazılabilir. Bu deneyim, gruplar için dinamik üyelik kuralları için kullanılan deneyime benzer. Daha fazla bilgi için Koşullu Erişim: Cihazlar için filtre uygulama makalesine bakın.

Kimlik doğrulama akışları (önizleme)

Kimlik doğrulama akışları, kuruluşunuzun belirli kimlik doğrulama ve yetkilendirme protokollerini ve vermelerini nasıl kullandığını denetler. Bu akışlar, paylaşılan cihazlar veya dijital tabela gibi yerel giriş cihazlarından yoksun olabilecek cihazlara sorunsuz bir deneyim sağlayabilir. Cihaz kodu akışı veya kimlik doğrulama aktarımı gibi aktarım yöntemlerini yapılandırmak için bu denetimi kullanın.